Como remover o malware BouldSpy de um dispositivo Android

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

O que é BouldSpy?

O BouldSpy é um malware do tipo spyware e ladrão de dados que tem como alvo os dispositivos Android. Pode registar e extrair uma grande variedade de informações dos sistemas infectados. Este programa malicioso existe desde, pelo menos, o início de 2020.

A investigação conduzida pelos analistas do Lookout Threat Lab revelou provas que ligam potencialmente o BouldSpy às autoridades iranianas, especificamente ao Comando de Aplicação da Lei da República Islâmica do Irão (FARAJA).

A actividade do malware tem sido associada a actividades de aplicação da lei, tais como a prevenção do tráfico de substâncias ilegais e de armas. No entanto, o BouldSpy também foi visto a visar minorias, incluindo curdos iranianos, azeris, baluchis e possivelmente grupos cristãos arménios.

Há razões para crer que o BouldSpy se baseia na instalação manual que ocorre provavelmente quando as autoridades iranianas confiscam os dispositivos após a detenção/prisão dos seus proprietários.

Visão geral do malware BouldSpy

Tal como a maioria dos programas direccionados para o Android, o BouldSpy abusa dos Serviços de Acessibilidade do Android. Estes serviços destinam-se a fornecer ajuda adicional na interacção com o dispositivo aos utilizadores que dela necessitem. As capacidades dos Serviços de Acessibilidade incluem a leitura do ecrã do dispositivo, a simulação do ecrã táctil e do teclado, a interacção com caixas de diálogo, etc. Por conseguinte, o malware que utiliza estes serviços ganha controlo sobre as suas funcionalidades.

Além disso, o BouldSpy desactiva as funcionalidades de optimização da bateria do Android - para impedir que o sistema coloque o malware a dormir ou termine os seus processos.

Existem múltiplas variantes do BouldSpy, e a sua construção sugere um desenvolvimento fácil de novas iterações. Algumas versões deste malware usam o nome "com.android.callservice", que imita um serviço relacionado com uma chamada. Outras iterações inserem este pacote ("com.android.callservice") em aplicações genuínas - tornando-as assim trojanizadas.

Normalmente, o software malicioso recebe comandos dos seus servidores C&C através da Internet. O BouldSpy também o faz, mas também pode receber comandos através de mensagens de texto (SMS). Assim, este malware é capaz de funcionar em locais com fraca ligação à Internet, desde que as redes de telemóveis cubram a região.

Após a infiltração, a actividade do BouldSpy é desencadeada quando o dispositivo é reiniciado ou quando o utilizador abre a aplicação maliciosa. Uma vez activo, o BouldSpy inicia as suas operações em segundo plano. No entanto, este malware não possui capacidades anti-detecção e anti-análise; não é ofuscado, não possui encriptação de tráfego e deixa vestígios detectáveis.

O BouldSpy recolhe dados relevantes do dispositivo, por exemplo, versão do sistema operativo Android, nome do dispositivo, ID do dispositivo, endereço IP (geolocalização), detalhes do fornecedor de serviços móveis, dados do cartão SIM, informações sobre Wi-Fi e rede, etc. As funcionalidades relacionadas com a geolocalização do malware não se limitam aos endereços IP, uma vez que pode obter estes dados de GPS, redes e fornecedores de serviços móveis.

O BouldSpy também adquire listas de aplicações instaladas, ficheiros e pastas. O malware pode extrair ficheiros, bem como tirar screenshots e fotografias usando as câmaras do dispositivo. Este spyware pode gravar áudio através do microfone do dispositivo, incluindo chamadas normais e aquelas que ocorrem através de apps VoIP (lista completa).

Esta não é a totalidade das capacidades do BouldSpy para monitorizar as comunicações; pode obter listas de contactos, registos de chamadas e SMS (recebidos, enviados, redigidos). O programa tem funcionalidades de registo de teclas (ou seja, pode registar as teclas premidas/informações digitadas). Também tem como alvo o conteúdo copiado para a área de transferência (ou seja, buffer de copiar/colar). O BouldSpy também recolhe históricos de navegação, favoritos e nomes de utilizador de várias contas associadas ao dispositivo comprometido.

Embora este malware inclua o código de ransomware na sua construção, os investigadores do Lookout determinaram que nas versões actuais - não é operacional. A inclusão do referido código pode ser uma táctica de diversão utilizada pelos criadores do malware ou uma indicação de desenvolvimentos futuros.

Por isso, é possível que versões posteriores do BouldSpy possam funcionar como ransomware e/ou ter outras funcionalidades. É de salientar que este programa pode importar código malicioso adicional, que pode ser usado para facilitar diferentes capacidades ou causar infecções em cadeia.

Em suma, a presença do software como o BouldSpy nos dispositivos pode resultar em múltiplas infecções do sistema, graves problemas de privacidade, perdas financeiras e roubo de identidade. Além disso, a associação do BouldSpy com as forças da lei pode representar diferentes ameaças com possíveis consequências terríveis.

| Nome | vírus BouldSpy |

| Tipo de Ameaça | Malware para Android, spyware, aplicação maliciosa. |

| Nomes de Detecção | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.Spy.629.origin), ESET-NOD32 (Uma Variante De Android/Spy.Agent.BCJ), Fortinet (Android/Agent.BCJ!tr.spy), Kaspersky (HEUR:Trojan-Ransom.AndroidOS.CryCry), Lista Completa (VirusTotal) |

| Sintomas | O dispositivo está lento, as configurações do sistema são modificadas sem a permissão do utilizador, aparecem aplicações questionáveis, o uso de dados e bateria aumentou significativamente. |

| Métodos de Distribuição | Anexos de e-mail infectados, anúncios online maliciosos, engenharia social, aplicações fraudulentas, sites fraudulentos. |

| Danos | Informações pessoais roubadas (mensagens privadas, logins/palavras-passe, etc.), desempenho reduzido do dispositivo, bateria descarregada rapidamente, velocidade da Internet diminuída, grandes perdas de dados, perdas monetárias, identidade roubada (aplicações maliciosas podem abusar dos aplicações de comunicação). |

| Remoção de malware (Android) | Para eliminar infecções por malware, os nossos pesquisadores de segurança recomendam verificar o seu dispositivo Android com um software antimalware legítimo. Recomendamos Avast, Bitdefender, ESET ou Malwarebytes. |

Exemplos do malware para Android que rouba dados

Analisámos milhares de amostras de malware; SpyMax, Oscorp, e AbstractEmu são apenas alguns exemplos de software malicioso específico para Android que tem capacidades de roubo de dados.

Geralmente, o malware pode ter uma variedade de funcionalidades, que podem estar em diferentes combinações. As capacidades do software podem variar desde o roubo de dados bancários até à encriptação de ficheiros/bloqueio de ecrã para fins de resgate. No entanto, independentemente da forma como o malware funciona, a sua presença num sistema põe em risco a integridade do dispositivo e a segurança do utilizador. Por conseguinte, aconselhamos veementemente a eliminação de todas as ameaças imediatamente após a sua detecção.

Como é que BouldSpy se infiltrou no meu dispositivo?

Como mencionado anteriormente, o Laboratório de Ameaças da Lookout descobriu potenciais ligações entre o BouldSpy e as forças policiais iranianas (FARAJA). Este malware tem sido utilizado para atingir criminosos e minorias iranianas em geral.

Os dados iniciais de geolocalização obtidos pelo BouldSpy foram predominantemente obtidos nas imediações de postos de controlo fronteiriços iranianos, esquadras de polícia provinciais, esquadras de divisão de crimes cibernéticos e instalações do Comando de Aplicação da Lei. É muito provável que o BouldSpy seja instalado nos dispositivos quando estes são confiscados aquando da detenção dos seus proprietários.

Este malware baseia-se frequentemente na trojanização de aplicações legítimas, como o Psiphon (VPN), Currency Converter Pro (Conversor de moeda/ calculadora de juros em língua persa), CPU-Z (CPU ferramenta de controlo do desempenho), Fake Call (chamada falsa/gerador de SMS), e outros.

É possível que as vítimas já tivessem as aplicações genuínas nos seus telemóveis e que tenham sido infectadas aquando da detenção/prisão. Este cenário minimizaria as hipóteses de as vítimas suspeitarem da infecção, uma vez que não haveria quaisquer aplicações novas que aparentemente tivessem aparecido sem o seu conhecimento ou aprovação.

O BouldSpy pode ser proliferado utilizando outras técnicas, embora nenhuma tenha sido observada até à data. O software malicioso é distribuído principalmente através de técnicas de phishing e engenharia social. É muitas vezes disfarçado ou incluído em programas/meios de comunicação legítimos.

Os métodos de proliferação mais utilizados incluem: descarregamentos "drive-by" (furtivos/fraudulentos), fraudes online, publicidade maliciosa, anexos/links maliciosos em emails de spam (por exemplo, SMS, emails, PMs/DMs, etc.), canais de descarregamento questionáveis (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, redes de partilha P2P, etc.), software pirateado e ferramentas de activação de programas ilegais ("cracking") e actualizações falsas.

Como evitar a instalação de malware?

Recomendamos veementemente que tenha cuidado ao navegar, uma vez que os conteúdos falsos e maliciosos online parecem normalmente legítimos e inofensivos.

É crucial pesquisar o software, ler os termos e as análises de especialistas/utilizadores, verificar as permissões necessárias, verificar a legitimidade do programador, etc. Além disso, todas as transferências devem ser efectuadas a partir de fontes oficiais e verificadas. É igualmente importante activar e actualizar o software utilizando funções/ferramentas genuínas, uma vez que as obtidas de terceiros podem conter malware.

Outra recomendação é tratar os emails, DMs/PMs, SMSs e outras mensagens recebidas com precaução. Aconselhamos a não abrir anexos ou ligações presentes em correio suspeito/irrelevante, uma vez que podem ser virulentos e causar infecções no sistema.

Devemos assinalar a importância de ter um anti-vírus respeitável instalado e mantido actualizado. Os programas de segurança devem ser utilizados para executar verificações regulares do sistema e para remover as ameaças detectadas.

Lista de aplicações VoIP visados pelo malware BouldSpy:

- Viber

- Skype

- Telegram (VoIP)

- Microsoft Office 365 (VoIP)

- Blackberry BBM

- BOTIM

- Kakao

- LINE

- mail.ru (VoIP)

- Slack (VoIP)

- Tango

- TextNow

- Turkcell

- Vonage

Menu rápido:

- Introdução

- Como eliminar o histórico de navegação do navegador Chrome?

- Como desativar as notificações do navegador no navegador Chrome?

- Como redefinir o navegador Chrome?

- Como eliminar o histórico de navegação do navegador Firefox?

- Como desativar as notificações do navegador no navegador Firefox?

- Como reiniciar o navegador Firefox?

- Como desinstalar aplicações potencialmente indesejadas e/ou maliciosas?

- Como inicializar o dispositivo Android em "Modo de segurança"?

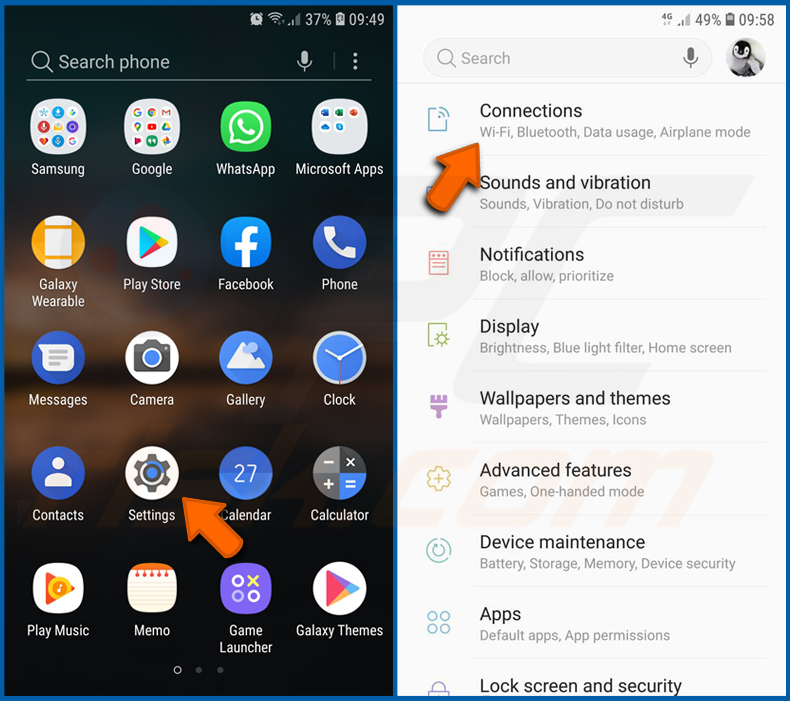

- Como verificar o uso de dados de várias aplicações?

- Como verificar o uso de dados de várias aplicações?

- Como instalar as atualizações de software mais recentes?

- Como redefinir o sistema para o seu estado padrão?

- Como desativar aplicações com privilégios de administrador?

Eliminar o histórico de navegação do navegador Chrome:

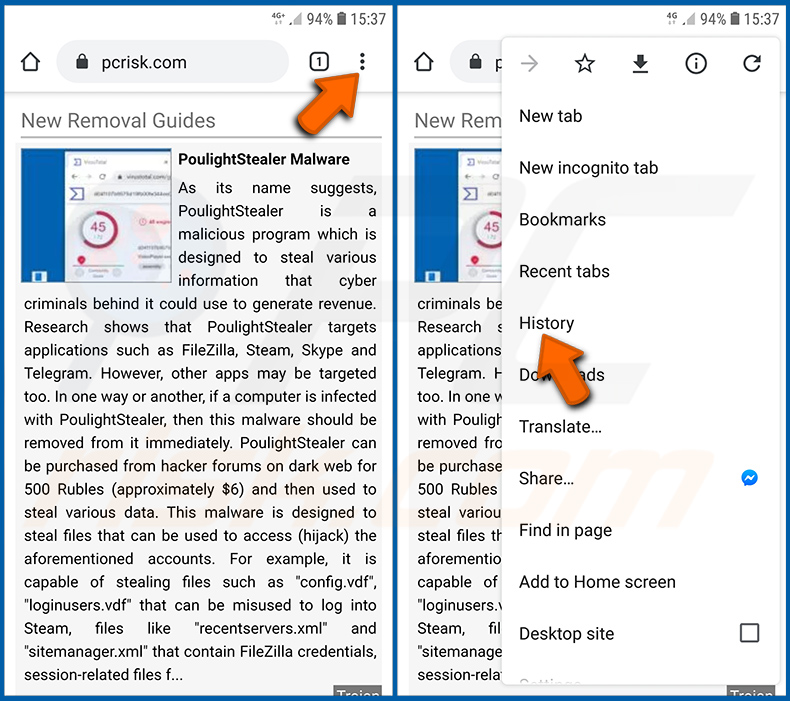

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu suspenso aberto.

Toque em "Limpar dados de navegação", selecione o separador "AVANÇADO", escolha o intervalo de tempo e os tipos de dados que deseja eliminar e toque em "Limpar dados".

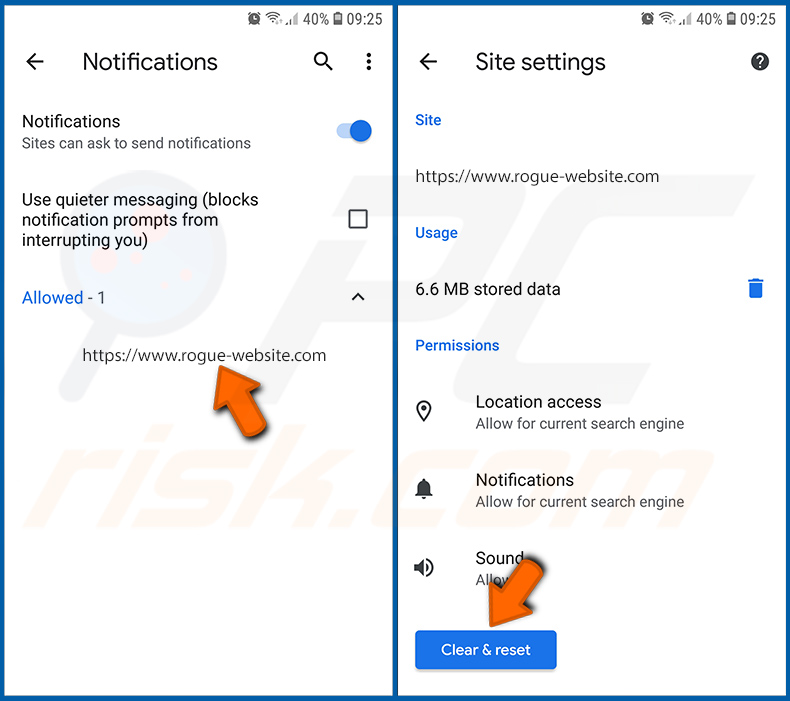

Desativar as notificações do navegador no navegador Chrome

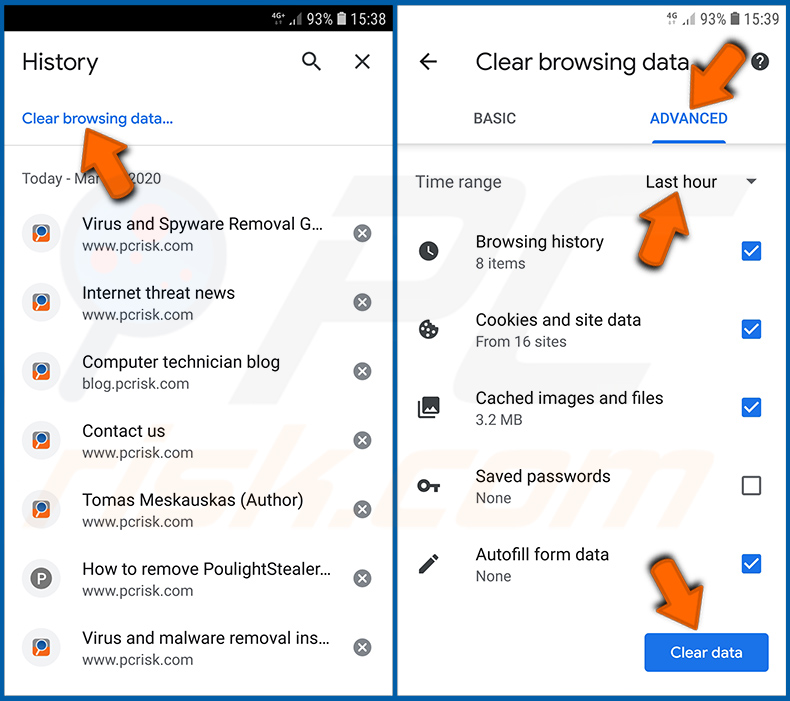

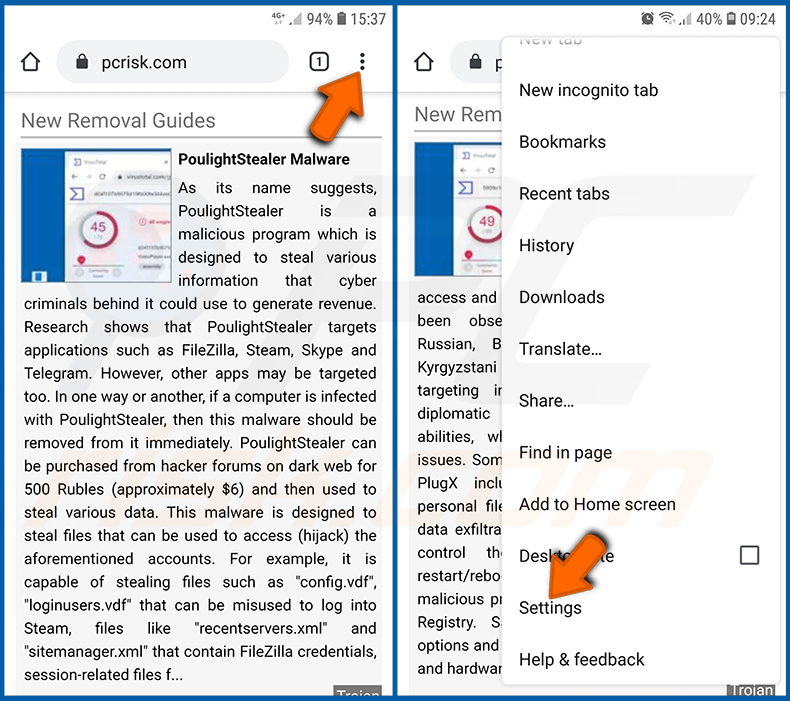

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Configurações" no menu suspenso aberto.

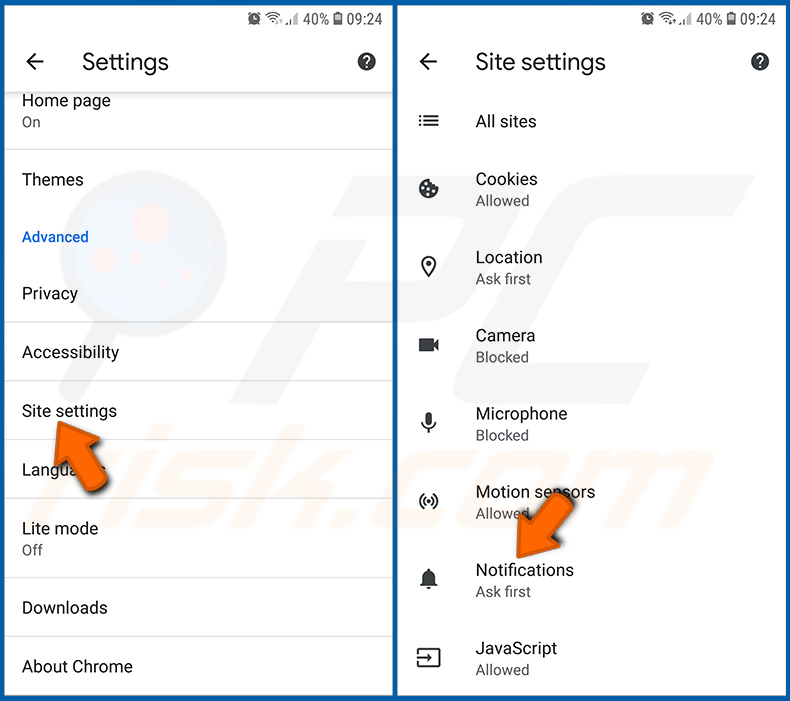

Role para baixo até ver a opção "Configurações do site" e toque nela. Role para baixo até ver a opção "Notificações" e toque nela.

Encontre os sites que exibem notificações do navegador, toque neles e clique em "Limpar e redefinir". Isso vai remover as permissões concedidas a estes sites para exibir notificações. No entanto, depois de visitar o mesmo site novamente, pode pedir permissão novamente. Pode escolher se deseja conceder essas permissões ou não (se decidir recusar, o site irá para a seção "Bloqueado" e não pedirá mais a sua permissão).

Repor o navegador Chrome:

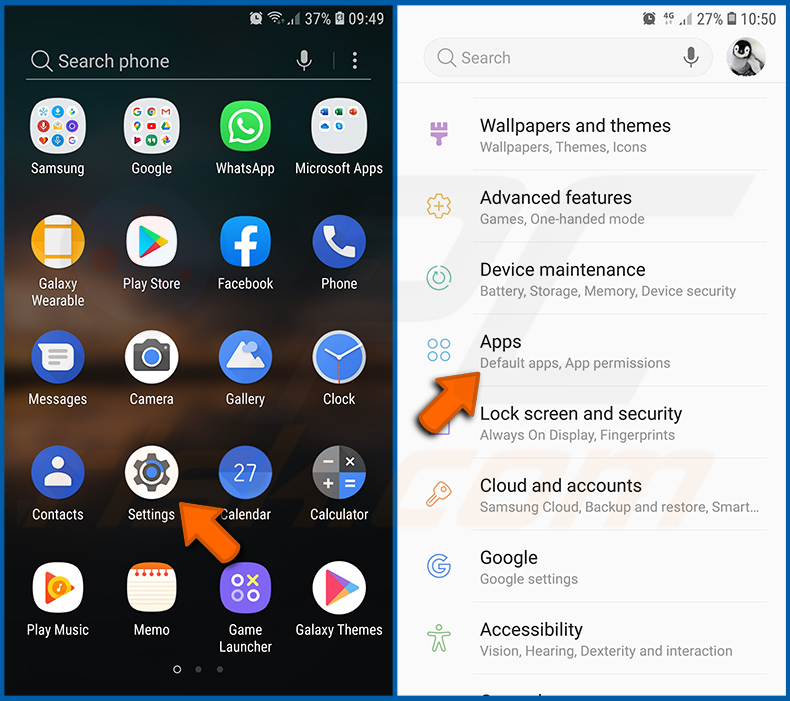

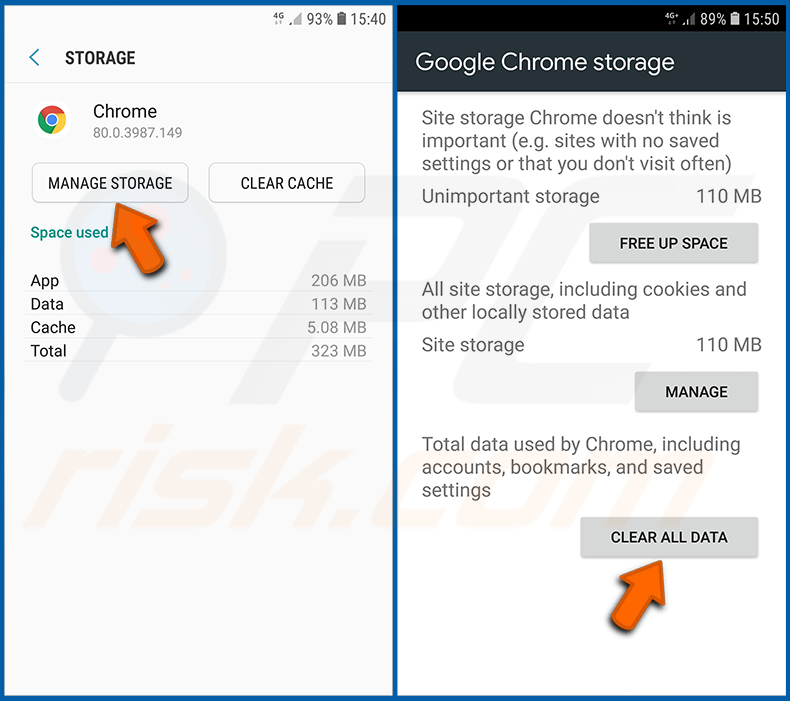

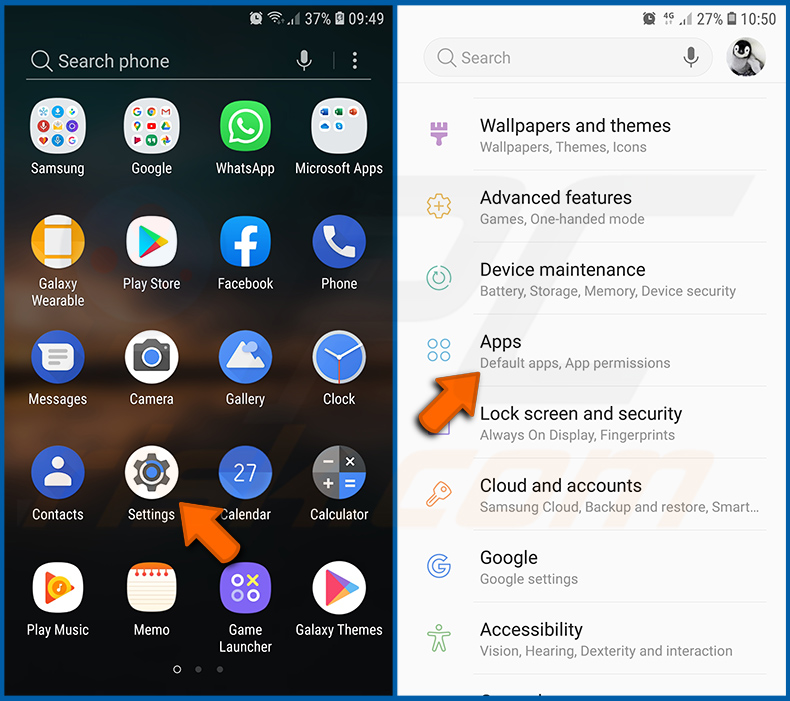

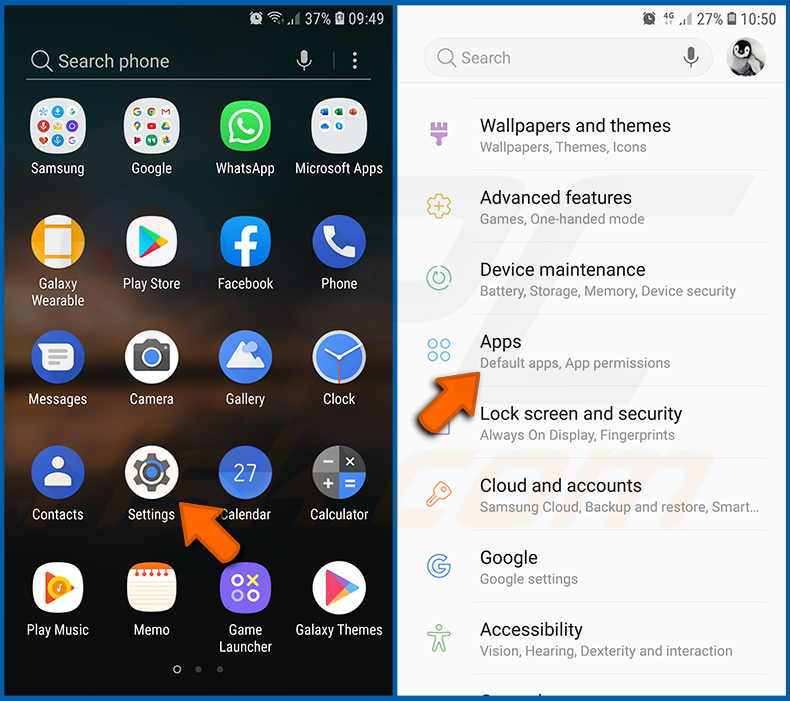

Vá para "Configurações", deslize para baixo até ver "Aplicações" e clique nela.

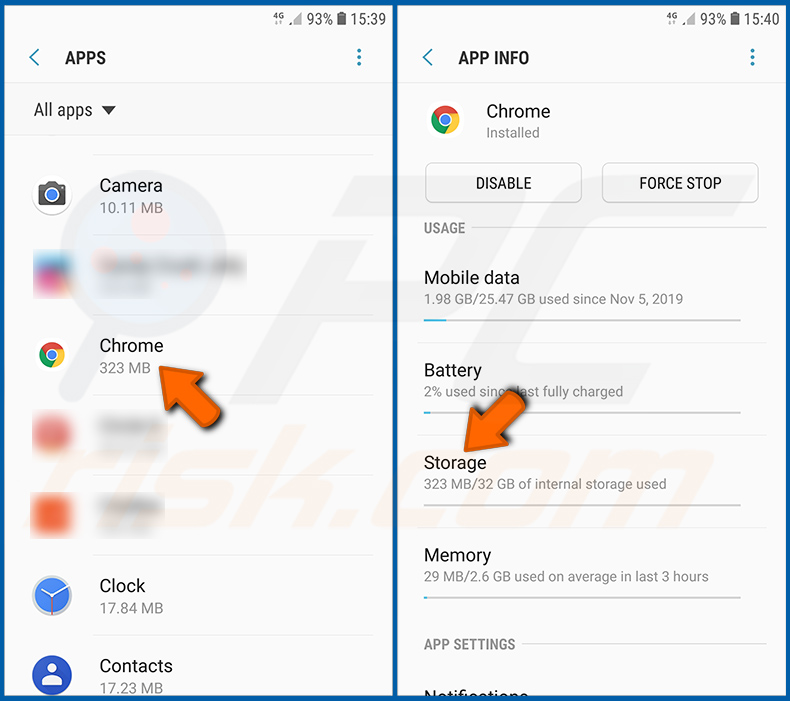

Deslize para baixo até encontrar a aplicação "Chrome", selecione-a e clique na opção "Armazenamento".

Clique em "GERIR ARMAZENAMENTO", depois em "LIMPAR TODOS OS DADOS" e confirme a ação gravando em "OK". Note que redefinir o navegador eliminará todos os dados armazenados. Isso significa que todos os logins/palavras-passe guardados, histórico de navegação, configurações não padrão e outros dados serão excluídos. Também terá que fazer login novamente em todos os sites.

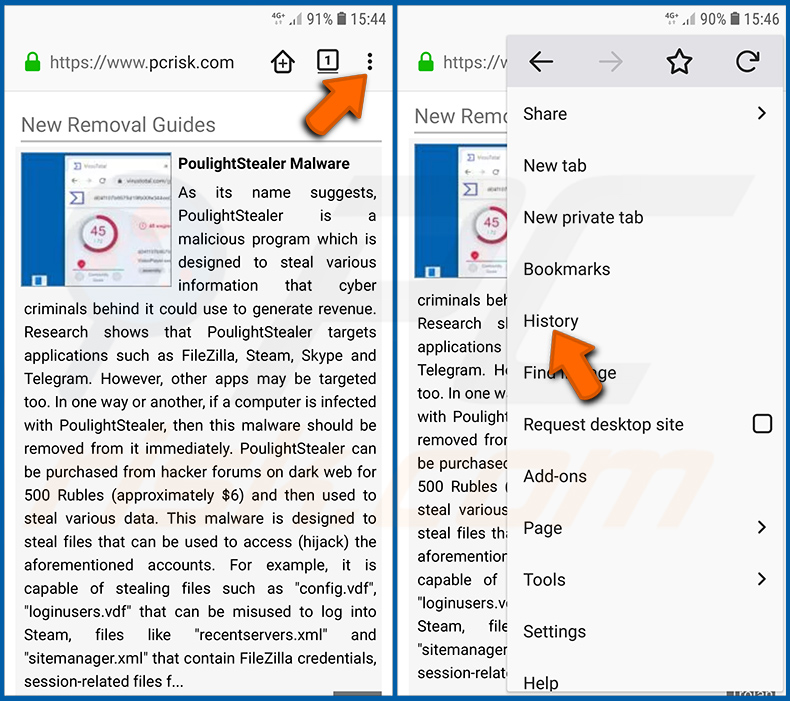

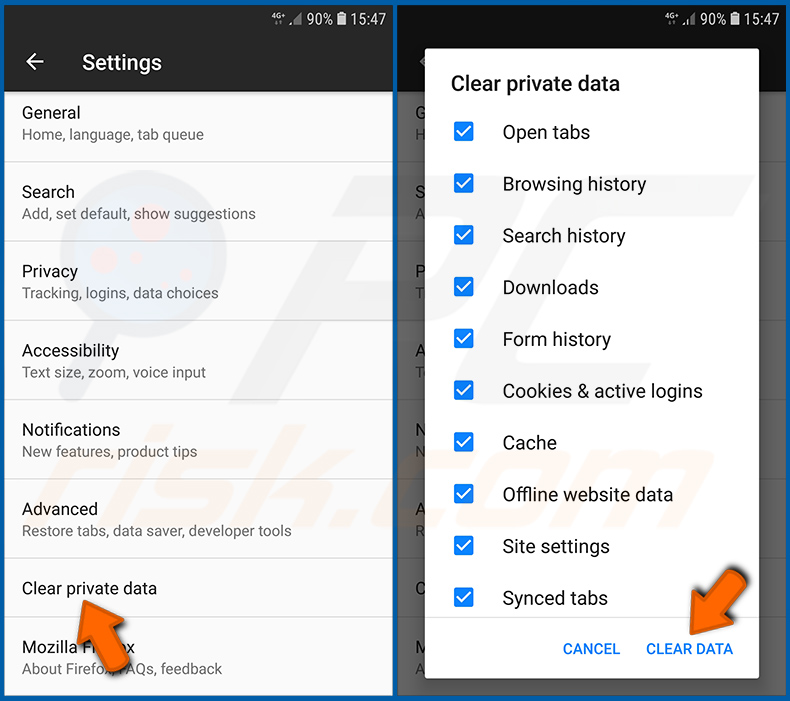

Eliminar o histórico de navegação do navegador Firefox:

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu suspenso aberto.

Role para baixo até ver "Limpar dados privados" e clique. Selecione os tipos de dados que deseja remover e clique em "LIMPAR DADOS".

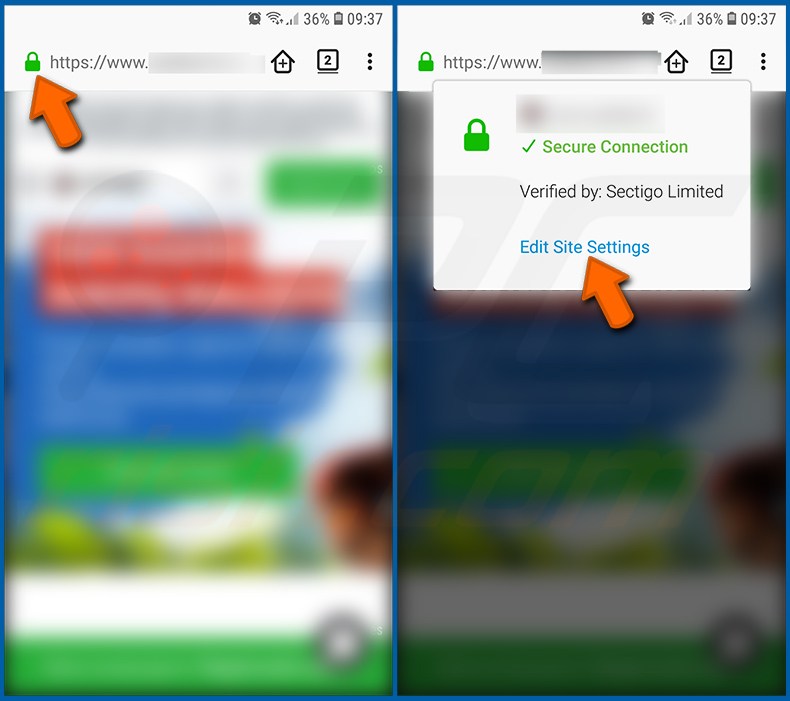

Desativar as notificações do navegador no navegador web Firefox:

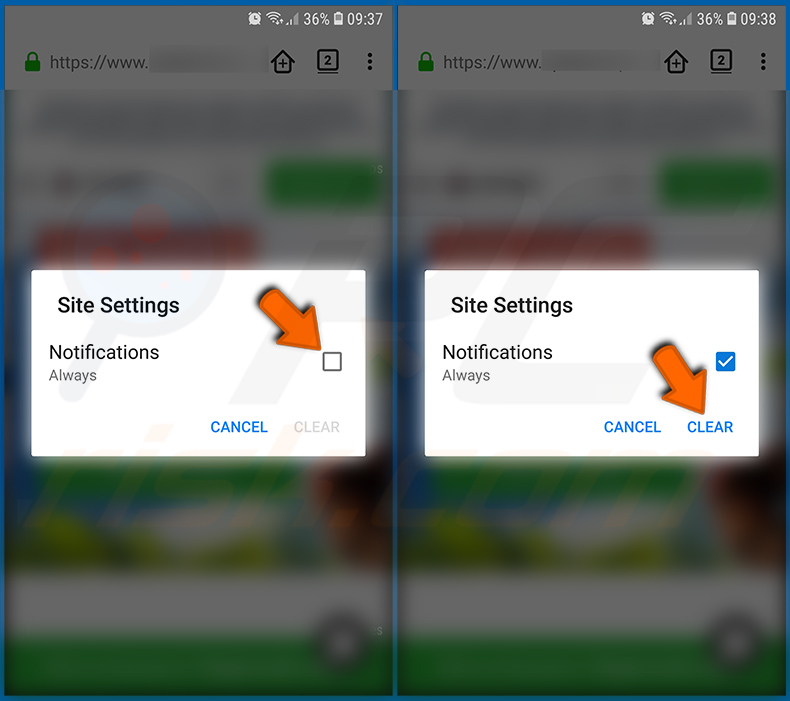

Visite o site que está a fornecer notificações do navegador, toque no ícone exibido à esquerda da barra de URL (o ícone não será necessariamente um "Bloqueio") e seleccione "Editar Configurações do Site".

No pop-up aberto, escolha a opção "Notificações" e clique em "LIMPAR".

Repor o navegador Firefox:

Vá para "Configurações", deslize para baixo até ver "Aplicações" e clique nela.

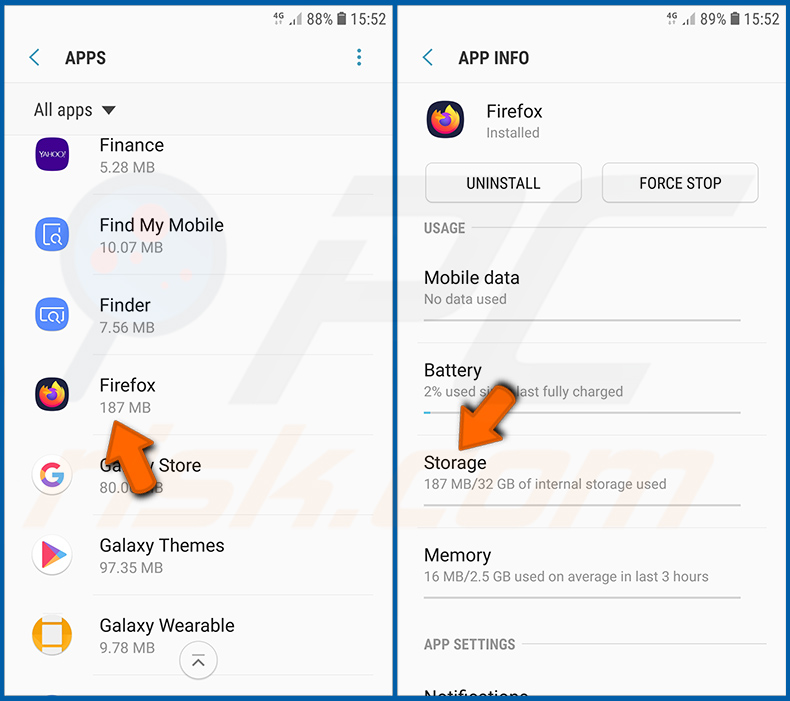

Deslize para baixo até encontrar a aplicação "Firefox", selecione-a e clique na opção "Armazenamento".

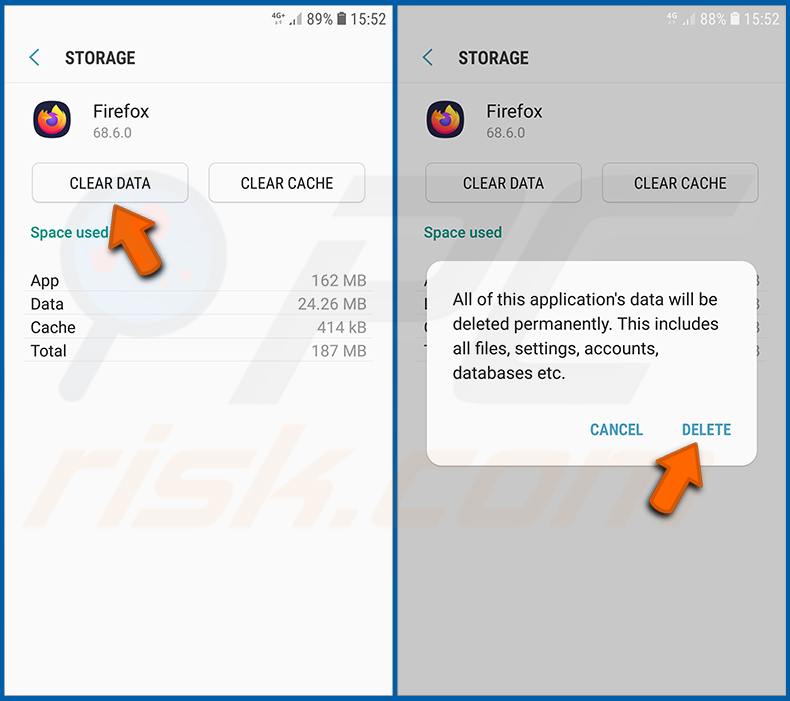

Clique em "LIMPAR DADOS" e confirme a ação tocando em "ELIMINAR". Note que a reposição do navegador vai eliminar todos os dados armazenados. Isso significa que todos os logins/palavras-passe guardados, histórico de navegação, configurações não padrão e outros dados serão excluídos. Também terá que fazer login novamente em todos os sites.

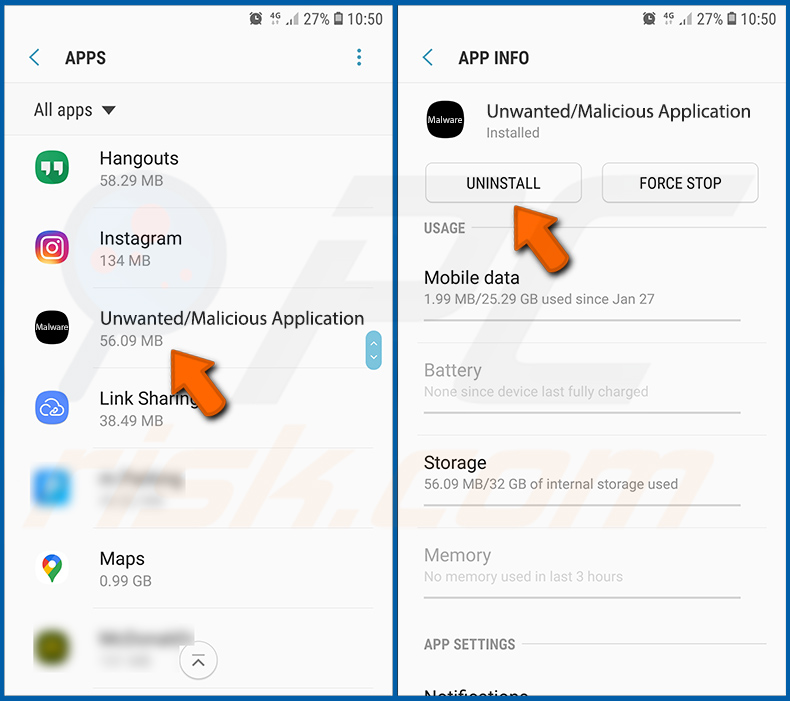

Desinstalar aplicações potencialmente indesejadas e/ou maliciosas:

Vá para "Configurações", deslize para baixo até ver "Aplicações" e clique nela.

Role para baixo até ver uma aplicação potencialmente indesejada e/ou maliciosa, selecione-a e clique em "Desinstalar". Se, por algum motivo, não conseguir remover a aplicação selecionada (por exemplo, uma mensagem de erro será exibida), deve tentar usar o "Modo de segurança".

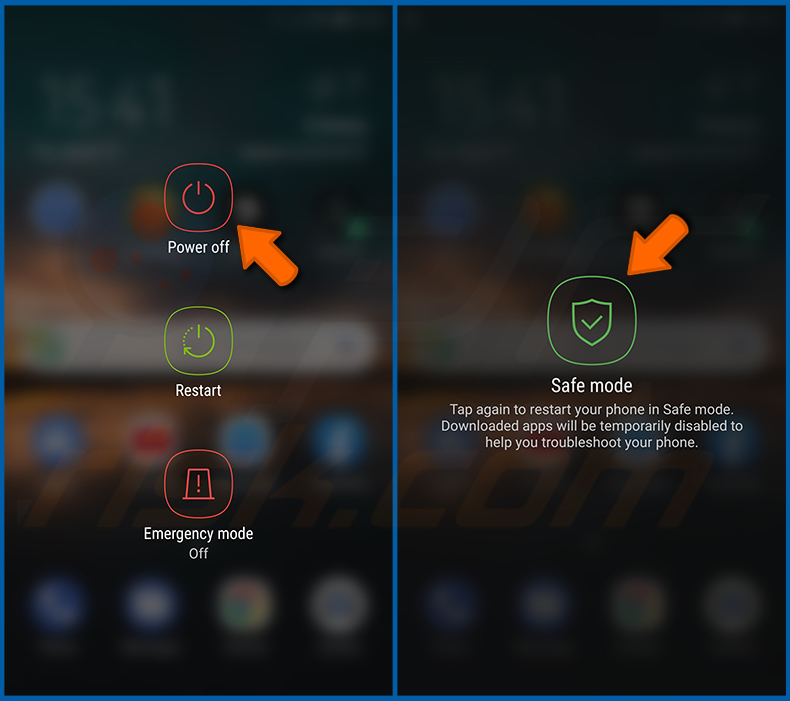

Iniciar o dispositivo Android no "Modo de Segurança":

O "Modo de segurança" no sistema operativo Android desativa temporariamente a execução de todas as aplicações de terceiros. Usar este modo é uma boa maneira de diagnosticar e resolver vários problemas (por exemplo, remover aplicações maliciosas que impedem os utilizadores de fazer isso quando o dispositivo está a funcionar "normalmente").

Prima o botão “Ligar” e segure-o até ver o ecrã “Desligar”. Clique no ícone "Desligar" e segure-o. Após alguns segundos, a opção "Modo de segurança" aparecerá e poderá executá-la reiniciando o dispositivo.

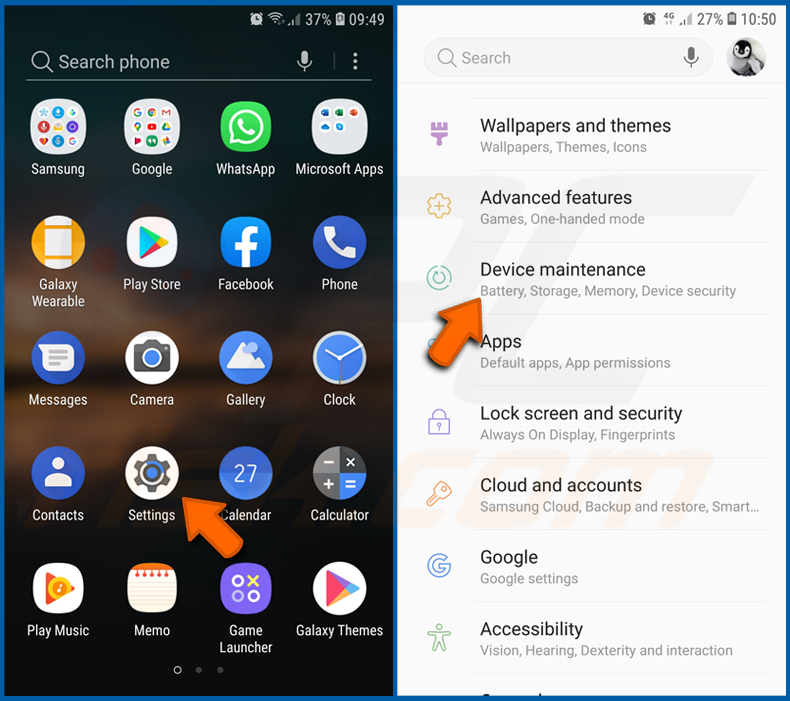

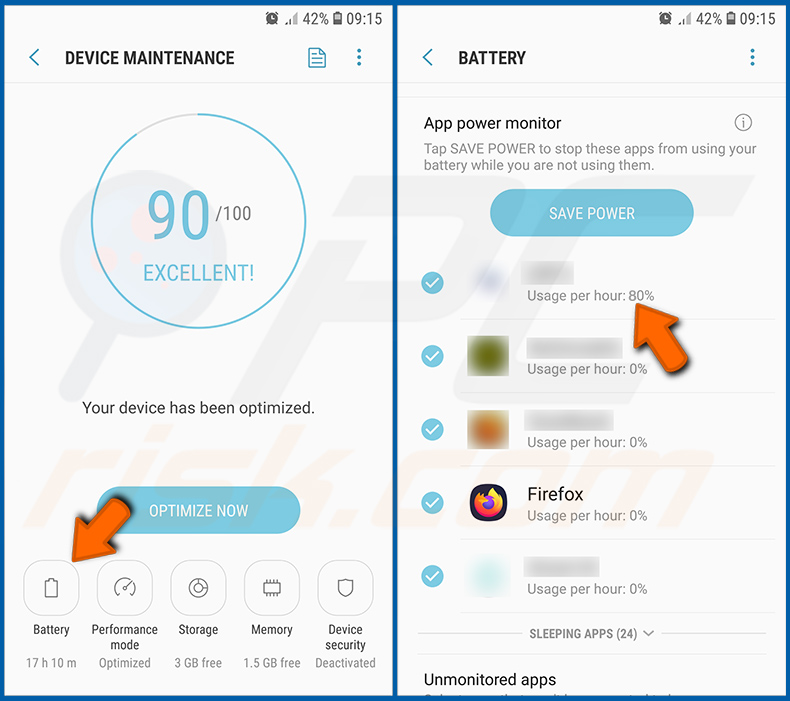

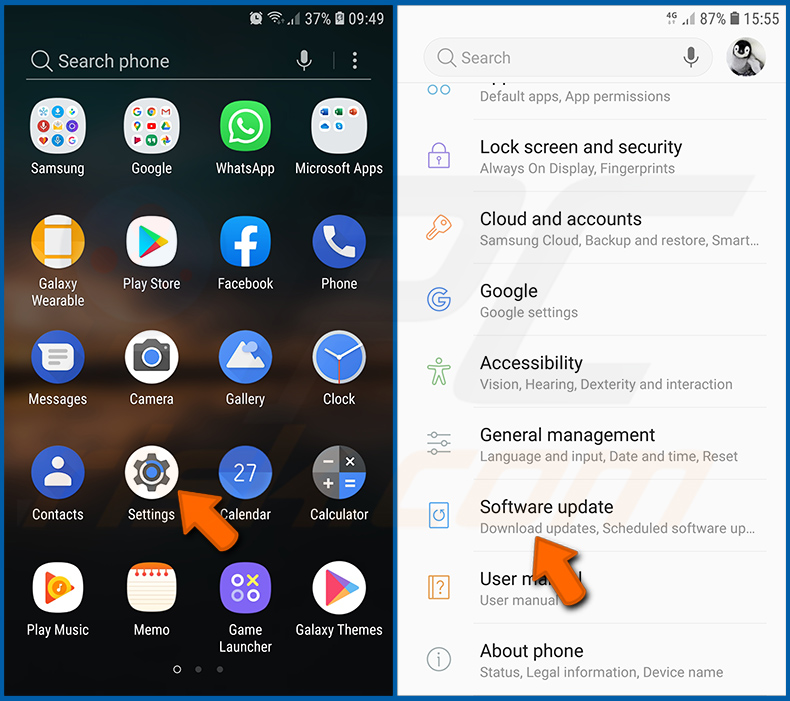

Verificar o uso da bateria de várias aplicações:

Vá para "Configurações", deslize para baixo até ver "Manutenção do dispositivo" e clique.

Clique em "Bateria" e verifique o uso de cada aplicação. As aplicações legítimas/genuínas são projetadas para usar o mínimo de energia possível, para fornecer a melhor experiência do utilizador e economizar energia. Portanto, o alto uso da bateria pode indicar que a aplicação é maliciosa.

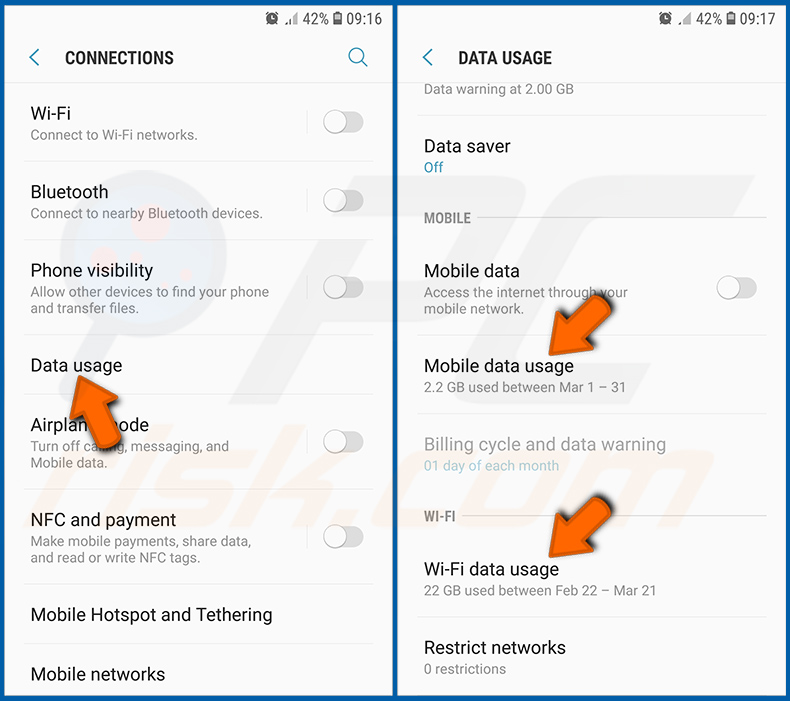

Verificar o uso de dados de várias aplicações:

Vá para "Configurações", role para baixo até ver "Ligações" e clique.

Role para baixo até ver "Uso de dados" e selecione esta opção. Tal como acontece com a bateria, as aplicações legítimas/genuínos são projetados para minimizar o uso de dados tanto quanto possível. Isso significa que o grande uso de dados pode indicar a presença de aplicações maliciosas. Note que algumas aplicações maliciosas podem ser projetadas para operar quando o dispositivo está ligado apenas a uma rede sem fios. Por este motivo, deve verificar o uso de dados móveis e Wi-Fi.

Se encontrar uma aplicação que usa muitos dados, mesmo que nunca a use, recomendamos que a desinstale o mais rápido possível.

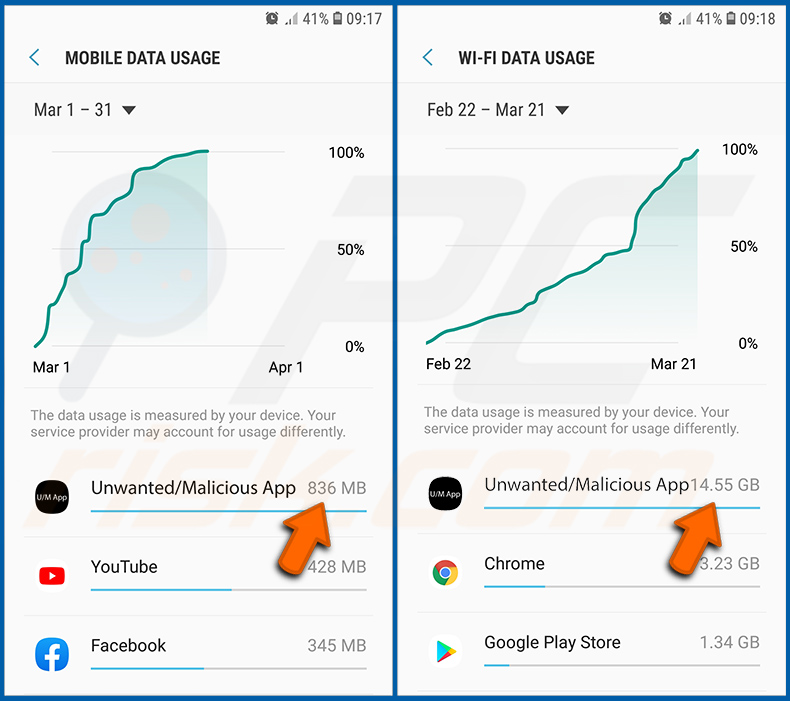

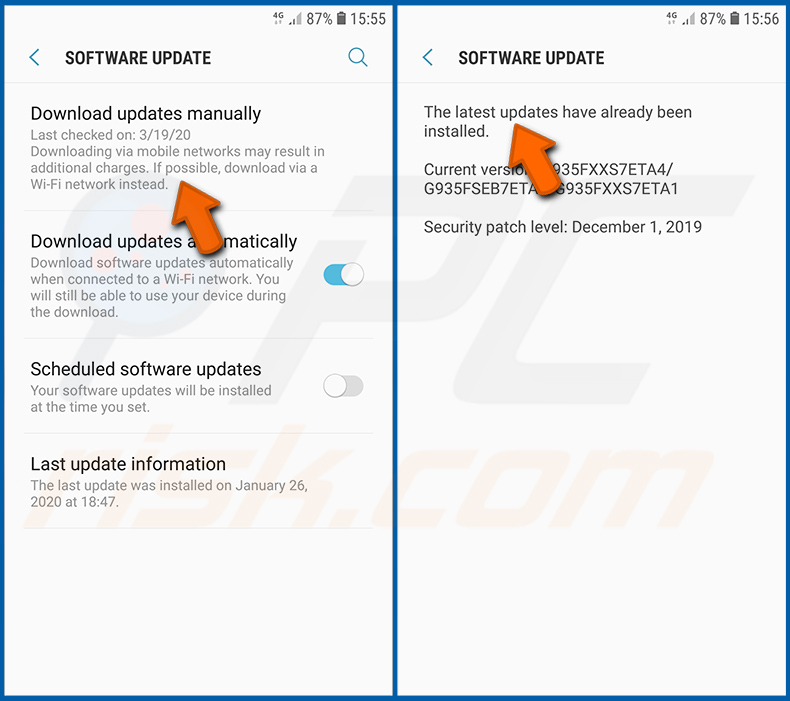

Instalar as atualizações de software mais recentes:

Manter o software atualizado é uma boa prática quando se trata de segurança do dispositivo. Os fabricantes de dispositivos estão lançando continuamente vários patches de segurança e atualizações do Android para corrigir erros e bugs que podem ser abusados por criminosos cibernéticos. Um sistema desatualizado é muito mais vulnerável, e é por isso que deve sempre ter certeza que o software do seu dispositivo está atualizado.

Vá para "Configurações", role para baixo até ver "Atualização de software" e clique.

Clique em "Descarregar atualizações manualmente" e verifique se há atualizações disponíveis. Se sim, instale-as imediatamente. Também recomendamos ativar a opção "Descarregar atualizações automaticamente" - ela permitirá que o sistema notifique quando uma atualização for lançada e/ou a instale automaticamente.

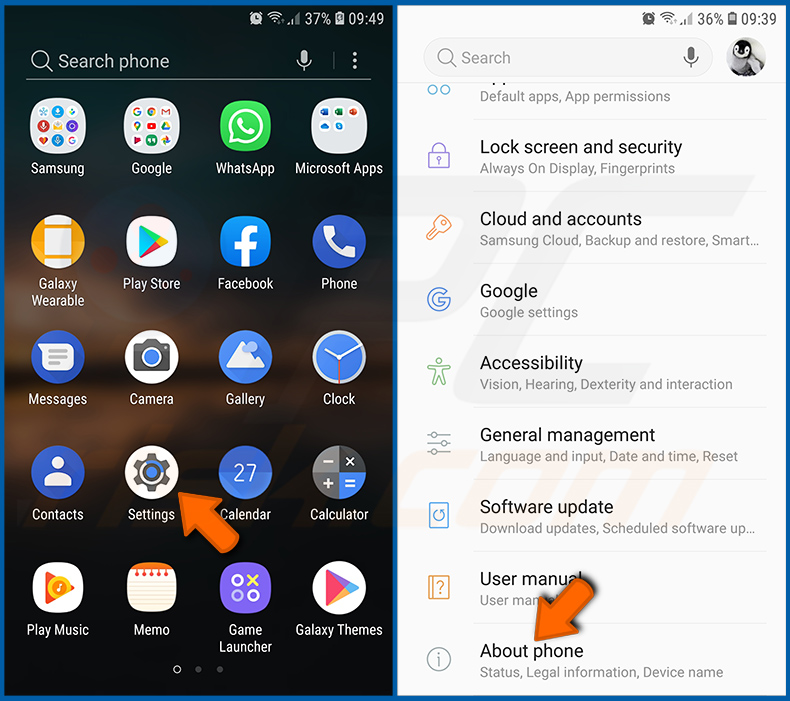

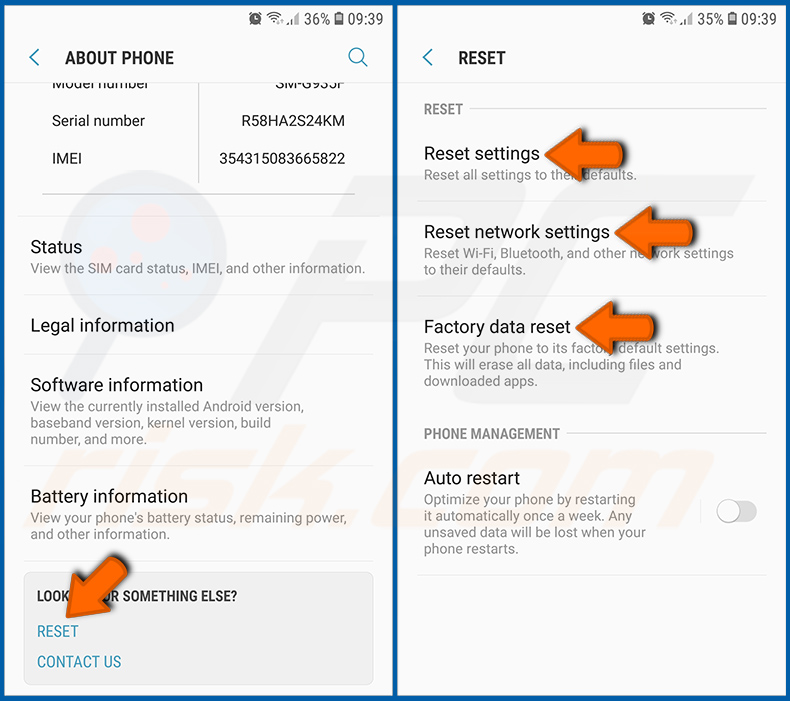

Redefinir o sistema para o seu estado padrão:

Executar uma "redefinição de fábrica" é uma boa maneira de remover todas as aplicações indesejadas, restaurar as configurações do sistema para o padrão e limpar o dispositivo em geral. No entanto, deve ter em mente que todos os dados dentro do dispositivo serão excluídos, incluindo fotos, ficheiros de vídeo/áudio, números de telefone (armazenados no dispositivo, não no cartão SIM), mensagens SMS e assim por diante. Por outras palavras, o dispositivo será restaurado ao seu estado original.

Também pode restaurar as configurações básicas do sistema e/ou simplesmente as configurações de rede.

Vá para "Configurações", deslize para baixo até ver "Sobre o telefone" e clique.

Role para baixo até ver "Redefinir" e clique. Agora escolha a ação que deseja executar

: "Redefinir configurações" - restaura todas as configurações do sistema para o padrão

; "Redefinir configurações de rede" - restaura todas as configurações relacionadas à rede para o padrão

; "Redifinir dados de fábrica" - redefine todo o sistema e elimina completamente todos os dados armazenados;

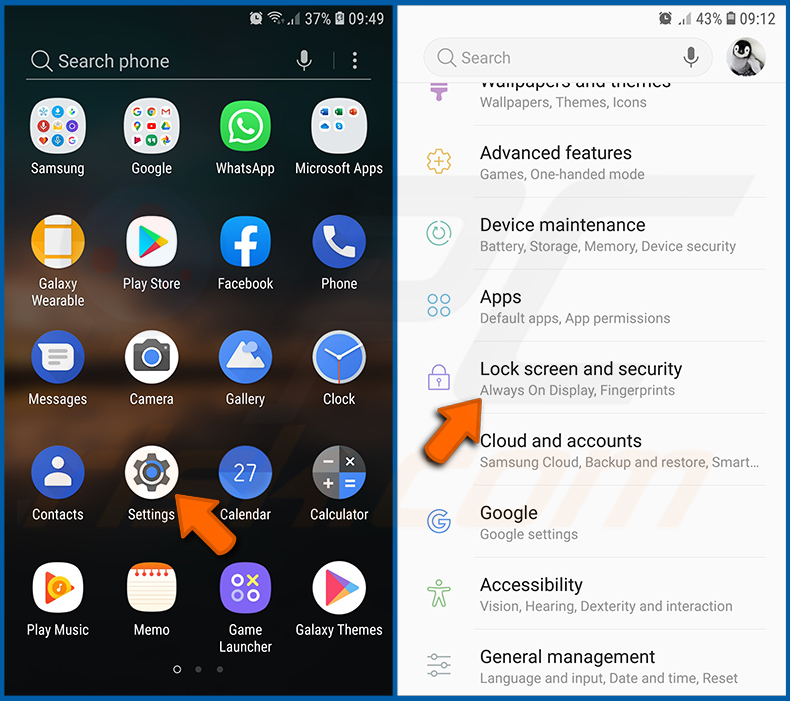

Desativar as aplicações que têm privilégios de administrador:

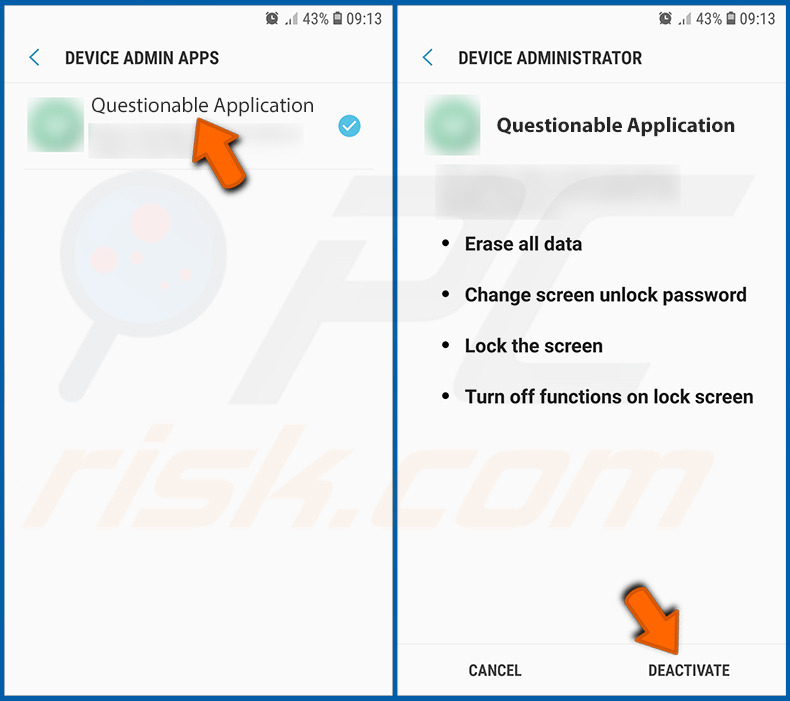

Se uma aplicação maliciosa obtiver privilégios de nível de administrador, pode danificar seriamente o sistema. Para manter o dispositivo o mais seguro possível, deve sempre verificar quais aplicações têm estes privilégios e desativar as que não devem.

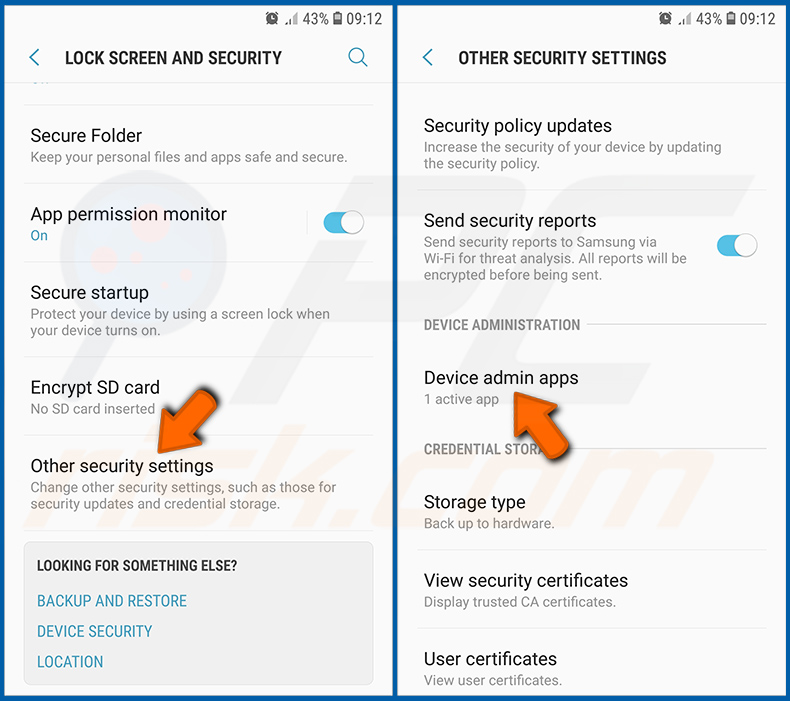

Vá para "Configurações", deslize para baixo até ver "Bloquear ecrã e segurança" e clique.

Role para baixo até ver "Outras configurações de segurança", toque e em "Aplicações de administração do dispositivo".

Identifique as aplicações que não devem ter privilégios de administrador, clique nelas e depois clique em "DESATIVAR".

Perguntas Frequentes (FAQ)

O meu dispositivo Android está infectado com malware BouldSpy, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A maioria dos programas maliciosos pode ser removida sem recorrer à formatação.

Quais são os maiores problemas que o malware BouldSpy pode causar?

As ameaças colocadas por um programa malicioso dependem das suas funcionalidades e dos objectivos dos criminosos cibernéticos. O BouldSpy é projetado para extrair e registar dados. Normalmente, essas infecções podem causar graves problemas de privacidade, perdas financeiras e roubo de identidade. É pertinente mencionar que existem provas que ligam potencialmente o BouldSpy às forças policiais iranianas, e que o malware tem sido utilizado para atingir criminosos e minorias iranianas em geral. Este factor pode ter impacto nas ameaças colocadas pelo BouldSpy.

Qual é o objetivo do malware BouldSpy?

Na maioria dos casos, o malware é utilizado para gerar rendimentos. No entanto, este software também pode ser utilizado para divertir os criminosos cibernéticos, levar a cabo vinganças pessoais, perturbar processos (por exemplo, sites, serviços, empresas, etc.) e até lançar ataques com motivações políticas/geopolíticas. Como já foi referido, o BouldSpy foi associado às forças policiais iranianas e foi observado a ser utilizado para visar utilizadores associados a actividades criminosas. Além disso, o BouldSpy foi também utilizado na vigilância de minorias iranianas.

Como é que o malware BouldSpy se infiltrou no meu dispositivo Android?

O BouldSpy depende provavelmente da instalação manual, uma vez que a sua actividade está relacionada com a detenção/prisão dos proprietários dos dispositivos pelas autoridades iranianas. Embora este malware não tenha sido disseminado através de outros métodos, vale a pena referir as tácticas de distribuição geralmente populares. O malware é principalmente proliferado através de descarregamentos automáticos, emails/mensagens de spam, fraudes online, malvertising, fontes de descarregamento duvidosas (por exemplo, sites de freeware e de terceiros, redes de partilha P2P, etc.), ferramentas ilegais de activação de programas ("cracks") e actualizações falsas.

▼ Mostrar comentários