Como reconhecer fraudes como "I Have Penetrated Your Device's Operating System"

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

O que é "I Have Penetrated Your Device's Operating System"?

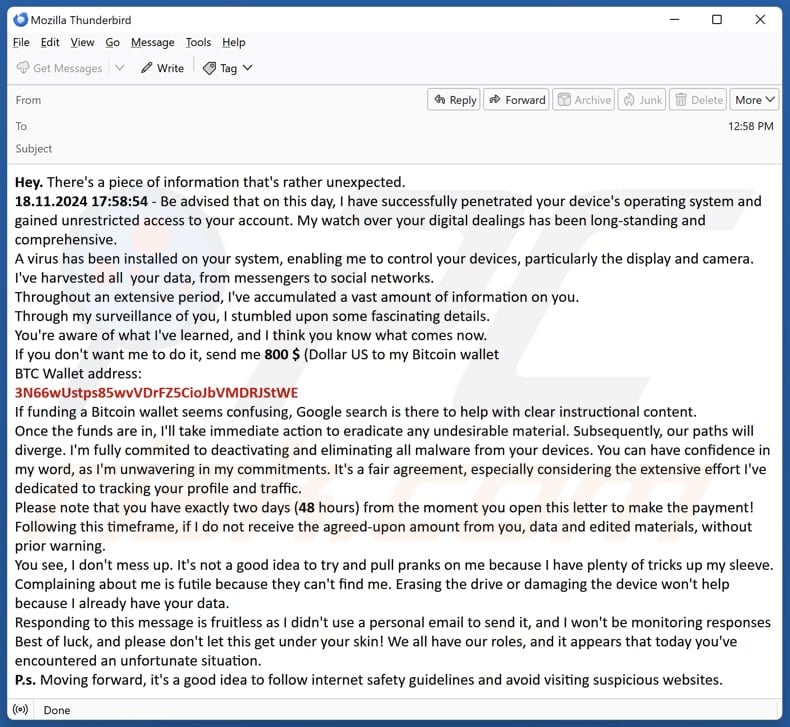

Analisámos este e-mail e determinámos que é fraudulento. Afirma que um hacker se infiltrou no sistema operativo do destinatário. Existem pelo menos duas versões deste esquema, com a alegada ameaça possivelmente redigida de forma diferente noutras variantes. No entanto, o objetivo deste esquema é extorquir dinheiro às vítimas.

Mais sobre o e-mail fraudulento "I Have Penetrated Your Device's Operating System"

Este e-mail fraudulento afirma que o remetente obteve acesso ao dispositivo e aos dados pessoais do destinatário, incluindo mensagens e contas de redes sociais, através da instalação de malware. O burlão exige um pagamento de 800 dólares em Bitcoin para evitar a divulgação de informações privadas ou materiais comprometedores.

O e-mail ameaça tomar outras medidas se o pagamento não for efectuado no prazo de 48 horas e avisa que tentar apagar ou danificar o dispositivo não vai ajudar. O burlão também aconselha o destinatário a ser mais cauteloso online no futuro.

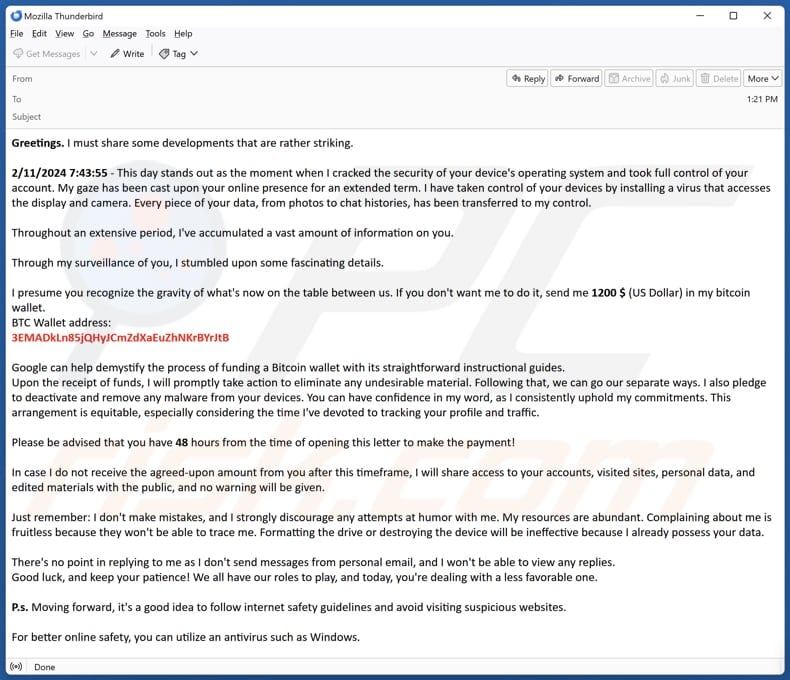

Em outra variante de e-mail, uma diferença notável é o valor do pagamento, que é de $1200. Além disso, há pelo menos duas carteiras BTC diferentes (3N66wUstps85wvVDrFZ5CioJbVMDRJStWE e 3EMADkLn85jQHyJCmZdXaEuZhNKrBYrJtB) fornecidas em cada variante.

Este tipo de e-mail é um exemplo clássico de uma tática usada em scareware ou golpes de sextortion. Neste tipo de burla, o burlão tenta intimidar o destinatário a pagar dinheiro através de falsas ameaças. Na maioria dos casos, o burlão não tem acesso ao dispositivo ou aos dados do utilizador.

No entanto, esta campanha de spam específica é uma exceção. Alguns destinatários relataram ter recebido uma captura de ecrã do seu ambiente de trabalho no e-mail. Isto sugere que os burlões podem, na realidade, ter algum tipo de malware injetado no computador do destinatário. Embora possa ser apenas uma ferramenta completamente básica, concebida apenas para tirar screenshots, os destinatários devem executar imediatamente uma verificação antivírus para garantir que o seu sistema operativo está seguro.

| Nome | Eu penetrei no sistema operativo do seu dispositivo Golpe de e-mail |

| Tipo de ameaça | Phishing, burla, engenharia social, fraude |

| Alegação falsa | O sistema operativo do destinatário foi penetrado |

| Endereço da carteira criptográfica do cibercriminoso | 3N66wUstps85wvVDrFZ5CioJbVMDRJStWE, 3EMADkLn85jQHyJCmZdXaEuZhNKrBYrJtB |

| Sintomas | Saudação genérica, linguagem urgente, ligações suspeitas, erros gramaticais. |

| Métodos de distribuição | E-mails enganadores, anúncios pop-up online desonestos, técnicas de envenenamento de motores de busca, domínios com erros ortográficos. |

| Danos | Perda de informações privadas sensíveis, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

E-mails de burla semelhantes em geral

As mensagens de correio eletrónico deste tipo são burlas concebidas para assustar e extorquir dinheiro aos destinatários através de falsas ameaças. Se receber uma mensagem de correio eletrónico deste tipo, evite interagir com ela e execute uma verificação de segurança para garantir que o seu sistema está seguro. Tenha sempre cuidado com os e-mails não solicitados e nunca envie dinheiro ou forneça informações pessoais a remetentes desconhecidos.

Alguns exemplos de esquemas fraudulentos semelhantes são "Operating System Fell To My Hacking Expertise", "Personal And Digital Security Has Been Breached" e "Is Visiting A More Convenient Way To Reach". É importante notar que os e-mails fraudulentos também podem ser usados para distribuir malware.

Como é que as campanhas de spam infectam os computadores?

Os agentes de ameaças utilizam frequentemente anexos ou ligações maliciosas em mensagens de correio eletrónico para induzir os utilizadores a infetar os seus sistemas. O risco de infeção depende do tipo de ficheiro aberto. Por exemplo, um executável pode iniciar uma infeção imediata, enquanto ficheiros como documentos Word infectados exigem que os utilizadores activem macros antes de causarem danos.

Em alternativa, clicar em ligações maliciosas pode encaminhar os utilizadores para sítios Web prejudiciais, onde o malware pode ser descarregado automaticamente ou solicitando ao utilizador que o descarregue. Na maioria dos casos, o malware não é ativado a menos que o utilizador interaja com o ficheiro ou a ligação.

Como evitar a instalação de malware?

Actualize regularmente o seu sistema operativo e software e utilize uma ferramenta de segurança respeitável para uma proteção abrangente. Descarregue sempre ficheiros e software de fontes fiáveis, como sites oficiais ou lojas de aplicações, e evite plataformas não fiáveis, como sites questionáveis, redes P2P ou descarregadores de terceiros.

Evite abrir ligações ou ficheiros em e-mails suspeitos e não clique em anúncios, pop-ups ou outros conteúdos em sites não fiáveis. Se já tiver aberto anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de e-mail "I Have Penetrated Your Device's Operating System":

Hey. There's a piece of information that's rather unexpected.

18.11.2024 17:58;54 - Be advised that on this day, I have successfully penetrated your device's operating system and gained unrestricted access to your account. My watch over your digital dealings has been long-standing and comprehensive.

A virus has been installed on your system, enabling me to control your devices, particularly the display and camera. I've harvested all your data, from messengers to social networks.

Throughout an extensive period, I've accumulated a vast amount of information on you.

Through my surveillance of you, I stumbled upon some fascinating details.

You're aware of what I've learned, and I think you know what comes now.

If you don't want me to do it, send me 800 $ (Dollar US to my Bitcoin wallet

BTC Wallet address:

3N66wUstps85wvVDrFZ5CioJbVMDRJStWE

If funding a Bitcoin wallet seems confusing, Google search is there to help with clear instructional content.

Once the funds are in, I'll take immediate action to eradicate any undesirable material. Subsequently, our paths will diverge. I'm fully commited to deactivating and eliminating all malware from your devices. You can have confidence in my word, as I'm unwavering in my commitments. It's a fair agreement, especially considering the extensive effort I've dedicated to tracking your profile and traffic.

Please note that you have exactly two days (48 hours) from the moment you open this letter to make the payment!

Following this timeframe, if I do not receive the agreed-upon amount from you, data and edited materials, without prior warning.

You see, I don't mess up. It's not a good idea to try and pull pranks on me because I have plenty of tricks up my sleeve. Complaining about me is futile because they can't find me. Erasing the drive or damaging the device won't help because I already have your data.

Responding to this message is fruitless as I didn't use a personal email to send it, and I won't be monitoring responses

Best of luck, and please don't let this get under your skin! We all have our roles, and it appears that today you've encountered an unfortunate situation.

P.s. Moving forward, it's a good idea to follow internet safety guidelines and avoid visiting suspicious websites.

Captura de ecrã da segunda variante:

Texto desta variante:

Greetings. I must share some developments that are rather striking.

2/11/2024 7:43:55 - This day stands out as the moment when I cracked the security of your device's operating system and took full control of your account. My gaze has been cast upon your online presence for an extended term. I have taken control of your devices by installing a virus that accesses the display and camera. Every piece of your data, from photos to chat histories, has been transferred to my control.

Throughout an extensive period, I've accumulated a vast amount of information on you.

Through my surveillance of you, I stumbled upon some fascinating details.

I presume you recognize the gravity of what's now on the table between us. If you don't want me to do it, send me 1200 $ (US Dollar) in my bitcoin wallet.

BTC Wallet address:

3EMADkLn85jQHyJCmZdXaEuZhNKrBYrJtBGoogle can help demystify the process of funding a Bitcoin wallet with its straightforward instructional guides.

Upon the receipt of funds, I will promptly take action to eliminate any undesirable material. Following that, we can go our separate ways. I also pledge to deactivate and remove any malware from your devices. You can have confidence in my word, as I consistently uphold my commitments. This arrangement is equitable, especially considering the time I've devoted to tracking your profile and traffic.Please be advised that you have 48 hours from the time of opening this letter to make the payment!

In case I do not receive the agreed-upon amount from you after this timeframe, I will share access to your accounts, visited sites, personal data, and edited materials with the public, and no warning will be given.

Just remember: I don't make mistakes, and I strongly discourage any attempts at humor with me. My resources are abundant. Complaining about me is fruitless because they won't be able to trace me. Formatting the drive or destroying the device will be ineffective because I already possess your data.

There's no point in replying to me as I don't send messages from personal email, and I won't be able to view any replies.

Good luck, and keep your patience! We all have our roles to play, and today, you're dealing with a less favorable one.P.s. Moving forward, it's a good idea to follow internet safety guidelines and avoid visiting suspicious websites.

For better online safety, you can utilize an antivirus such as Windows.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é I Have Penetrated Your Device's Operating System fraude?

- Tipos de e-mails maliciosos.

- Como detectar um email malicioso?

- O que fazer se for apanhado numa fraude de email?

Tipos de e-mails maliciosos.

![]() Emails de Phishing

Emails de Phishing

Mais frequentemente, os criminosos cibernéticos utilizam e-mails enganosos para enganar os utilizadores da Internet para darem a sua informação privada sensível, por exemplo, informação de login para vários serviços online, contas de email, ou informação bancária online.

Tais ataques são denominados phishing. Num ataque de phishing, os criminosos cibernéticos geralmente enviam uma mensagem de correio electrónico com algum logótipo de serviço popular (por exemplo, Microsoft, DHL, Amazon, Netflix), criam urgência (endereço de envio errado, palavra-passe expirada, etc.), e colocam um link no qual esperam que as suas potenciais vítimas cliquem.

Após clicar no link apresentado nessa mensagem de correio electrónico, as vítimas são redireccionadas para um site falso que parece idêntico ou extremamente parecido com o original. As vítimas são então solicitadas a introduzir a sua palavra-passe, detalhes de cartão de crédito, ou alguma outra informação que seja roubada por criminosos cibernéticos.

![]() Emails com Anexos Maliciosos

Emails com Anexos Maliciosos

Outro vector de ataque popular é o spam de correio electrónico com anexos maliciosos que infectam os computadores dos utilizadores com malware. Os anexos maliciosos transportam geralmente trojans capazes de roubar palavras-passe, informação bancária, e outras informações sensíveis.

Em tais ataques, o principal objectivo dos cibercriminosos é enganar as suas potenciais vítimas para abrir um anexo de correio electrónico infectado. Para atingir este objectivo, as mensagens de correio electrónico falam geralmente de facturas recebidas recentemente, faxes, ou mensagens de voz.

Se uma vítima potencial cai na armadilha e abre o anexo, os seus computadores ficam infectados, e os criminosos cibernéticos podem recolher muita informação sensível.

Embora seja um método mais complicado de roubar informação pessoal (filtros de spam e programas antivírus geralmente detectam tais tentativas), se for bem sucedido, os criminosos cibernéticos podem obter um intervalo muito mais amplo de dados e podem recolher informação durante um longo período de tempo.

![]() Emails de sextorção

Emails de sextorção

Este é um tipo de phishing. Neste caso, os utilizadores recebem um e-mail alegando que um criminoso cibernético poderia aceder à câmara da potencial vítima e tem uma gravação vídeo da sua masturbação.

Para se livrarem do vídeo, pedem às vítimas que paguem um resgate (geralmente usando Bitcoin ou outra moeda de ecnriptação). No entanto, todas estas alegações são falsas - os utilizadores que recebem tais e-mails devem ignorá-las e suprimi-las

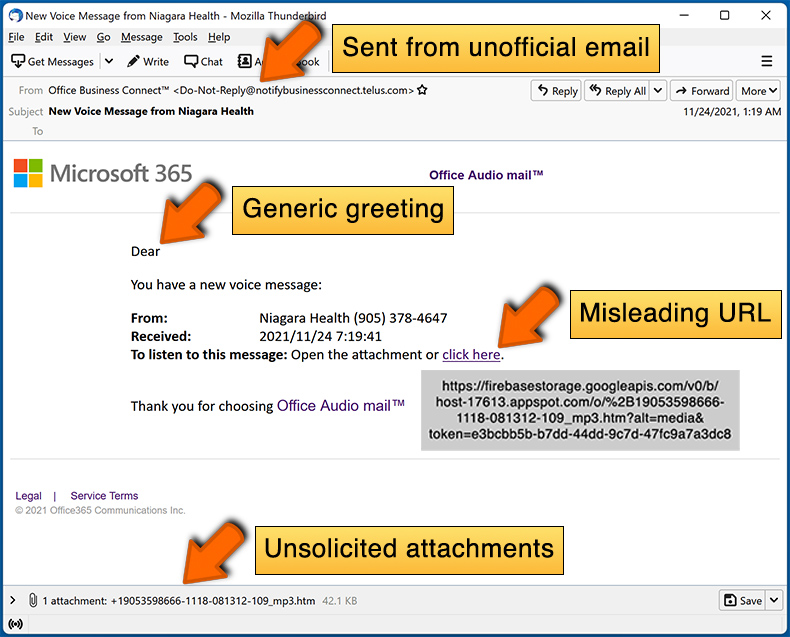

Como detectar um e-mail malicioso?

Enquanto os criminosos cibernéticos tentem fazer com que os seus e-mails de atracção pareçam fiáveis, aqui estão algumas coisas que deve procurar quando tentar detectar um e-mail de phishing:

- Verifique o endereço electrónico do remetente ("de"): Passe o rato sobre o endereço "de" e verifique se é legítimo. Por exemplo, se recebeu um e-mail da Microsoft, certifique-se de verificar se o endereço de e-mail é @microsoft.com e não algo suspeito como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Verifique a existência de saudações genéricas: Se a saudação no e-mail for "Caro utilizador", "Caro @youremail.com", "Caro cliente valioso", isto deve levantar suspeitas. Mais frequentemente, as empresas chamam-no pelo seu nome. A falta desta informação pode sinalizar uma tentativa de phishing.

- Verifique as ligações no e-mail: Passe o rato sobre a ligação apresentada no e-mail, se a ligação que aparece parecer suspeita, não clique nela. Por exemplo, se recebeu um e-mail da Microsoft e o link no e-mail mostra que irá para firebasestorage.googleapis.com/v0... não deve confiar nele. É melhor não clicar em qualquer link nos e-mails, mas visitar o website da empresa que lhe enviou o e-mail em primeiro lugar.

- Não confie cegamente nos anexos de email: Na maioria das vezes, as empresas legítimas vão pedir-lhe para iniciar sessão no seu site web e para ver aí quaisquer documentos; se recebeu um correio electrónico com um anexo, é uma boa ideia fazer uma verificação com uma aplicação antivírus. Os anexos de correio electrónico infectados são um vector de ataque comum utilizado por criminosos cibernéticos.

Para minimizar o risco de abrir phishing e e-mails maliciosos, recomendamos a utilização de Combo Cleaner.

Exemplo de um email de spam:

O que fazer se cair numa fraude de email?

- Se clicou num link num email de phishing e introduziu a sua palavra-passe - não se esqueça de alterar a sua palavra-passe o mais depressa possível. Normalmente, os criminosos cibernéticos recolhem credenciais roubadas e depois vendem-nas a outros grupos que as utilizam para fins maliciosos. Se alterar a sua palavra-passe em tempo útil, há a possibilidade de os criminosos não terem tempo suficiente para fazer qualquer dano.

- Se introduziu as informações do seu cartão de crédito - contacte o seu banco o mais rapidamente possível e explique a situação. Há uma boa hipótese de ter de cancelar o seu cartão de crédito comprometido e obter um novo.

- Se vir quaisquer sinais de roubo de identidade - deve contactar imediatamente a Federal Trade Commission. Esta instituição irá recolher informações sobre a sua situação e criar um plano de recuperação pessoal.

- Se abriu um anexo malicioso - o seu computador está provavelmente infectado, deve analisá-lo com uma aplicação antivírus respeitável. Para este efeito, recomendamos a utilização de Combo Cleaner.

- Ajude outros utilizadores da Internet - reporte emails de phishing para Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Perguntas mais frequentes (FAQ)

Porque é que recebi esta mensagem de correio eletrónico?

Os burlões enviam a mesma mensagem de correio eletrónico a muitas pessoas, na esperança de que alguém caia nela. Estas mensagens de correio eletrónico são genéricas e não personalizadas.

Forneci as minhas informações pessoais quando fui enganado por este e-mail, o que devo fazer?

Dependendo das informações divulgadas, actualize imediatamente as suas palavras-passe, mantenha-se atento às suas contas para detetar actividades suspeitas, notifique o seu banco ou as autoridades competentes ou tome outras medidas.

Descarreguei e abri um ficheiro malicioso anexado a um e-mail, o meu computador está infetado?

O risco depende do tipo de ficheiro. Se for um ficheiro executável, o computador pode ser infetado. No entanto, se for um documento ou um ficheiro semelhante e não tiver tomado quaisquer outras medidas, poderá ter evitado a infeção.

O meu computador foi efetivamente pirateado e o remetente tem alguma informação?

Normalmente, todas as afirmações contidas nessas mensagens de correio eletrónico são falsas/não verdadeiras. Por isso, é pouco provável que os burlões tenham infetado o seu computador ou roubado as suas informações.

Enviei criptomoeda para o endereço apresentado nessa mensagem de correio eletrónico, posso recuperar o meu dinheiro?

As transacções de criptomoeda são permanentes, pelo que, uma vez enviados os fundos, a sua recuperação é normalmente impossível (a menos que o destinatário concorde em devolvê-los).

Li a mensagem de correio eletrónico mas não abri o anexo, o meu computador está infetado?

A simples leitura da mensagem de correio eletrónico sem abrir anexos ou clicar em ligações não infecta o computador.

O Combo Cleaner remove infecções por malware que estavam presentes no anexo do e-mail?

O Combo Cleaner consegue detetar e remover eficazmente a maioria do malware conhecido. No entanto, as ameaças avançadas escondem-se frequentemente nas profundezas do sistema, tornando crucial uma verificação completa do sistema para uma remoção completa.

▼ Mostrar comentários