Dicas para Remoção do Malware

Ameaça de malware

Encontrar malware é uma ameaça enfrentada por qualquer pessoa com um dispositivo que se conecte à Internet de uma forma ou de outra. O código malicioso desenvolvido para se propagar de computador em computador, semelhante à maneira como uma infecção viral distribui-se de pessoa para pessoa, deu a este código o nome de vírus de computador. Ao longo dos anos, o termo vírus de computador perdeu seu significado, pois foram descobertos `` vírus de computador '' que não se propagavam de computador para computador. Foi considerado mais apropriado pela comunidade InfoSec chamar todos os tipos de software malicioso, malware que incluía vírus, além de uma série de outras variedades de malware que haviam sido descobertas neste estágio.

As numerosas ameaças colocadas por inúmeras ameaças de malware agora podiam ser classificadas sob um termo genérico, facilitando o transporte de importantes medidas de segurança. O que isso significa para a base média de utilizadores que aumentou exponencialmente nos últimos 20 anos? Muito pouco, se for honesto, ao criar uma espécie de árvore genealógica de malware em que o malware pode ser amplamente classificado, a pessoa comum e até a maior corporação podem ser transformadas em vítimas de malware, assim como algumas vítimas de vírus de computador. Em vez disso, a grande pergunta a ser feita é como mediar a infecção e, finalmente, remover a parte ofensiva do malware?

Seja um computador infectado, telefone celular, servidor de rede ou até uma TV inteligente, a resposta a esta pergunta se tornou significativamente mais complexa. Como na medicina, várias perguntas precisam ser respondidas antes que o tratamento possa ocorrer com sucesso. Onde a infecção ocorreu? Como determinar se o seu computador está infectado com malware? Que tipo de malware infectou a máquina em questão? E só então, como remover o malware?

O restante deste artigo é dedicado a responder a essas perguntas de maneira curta, concisa e facilmente compreensível. Por fim, será dada uma breve olhada em como as infecções podem ser prevenidas, porque a velha máxima médica da prevenção é melhor do que remediar aplica-se igualmente ao malware.

Índice

- Introdução

- Como ocorre a infecção?

- Como determinar se o dispositivo está infectado?

- Os tipos mais comuns de malware

- Como remover o malware?

- Dicas de computação segura

Como ocorre a infecção?

Ao procurar remover malware, entender como o malware foi espalhado pode ajudar a determinar o melhor caminho a seguir. Os hackers geralmente usam o que funciona e copiam as táticas daquque foram antes, por este motivo, muitas vezes, contam com métodos testados e comprovados de distribuição de malware para obter uma posição num dispositivo que será vítima em breve. A grande maioria das infecções por malware pode ser rastreada até um destes métodos de distribuição.

Spam e-mails com anexos ou links maliciosos

O pirata, em muitos casos, recorrerá ao envio de emails com spam para vastas listas de endereços ou, como visto no caso de infecções modernas por ransomware, um email direcionado será enviado aos funcionários. O e-mail é feito para parecer oficial, muitas vezes imitando de perto uma empresa ou mesmo organização governamental e composto de maneira a conduzir o destinatário a algum tipo de ação, a usar várias táticas de engenharia social. A ação geralmente envolve clicar num link ou abrir um anexo. Se, no caso de um link, o destinatário for redirecionado para uma página da Web sob o controlo do hacker, e o malware poderá ser descarregue posteriormente. Com um anexo, o malware geralmente é incorporado num documento, imagem ou PDF e, quando aberto, a rotina de infecção do malware começa.

No momento da redação deste artigo, dois exemplos de malware a ser distribuídos dessa maneira ocorreram. O primeiro envolveu o abuso de um videogame conhecido. Os pesquisadores acreditam que foram enviados e-mails de spam contendo um descarregamento do que parecia ser o iniciador do jogo, na verdade, continha o trojan LokiBot. O segundo incidente envolveu a distribuição do ransomware RobbinHood. A distribuição por e-mail tem sido um método preferido pelos operadores de ransomware, desta vez no entanto, os e-mails são enviados para as principais empresas visadas pelos operadores, na esperança de garantir um pagamento de resgate muito maior.

Descarregamento de malware de sites maliciosos

Nunca é aconselhável que os utilizadores descarreguem software pirateado ou outros ficheiros pirateados. Além das implicações legais de lidar com material pirateado, estes ficheiros geralmente são atados a vários tipos de malware. Os hackers geralmente seguem tendências e programas de TV ou filmes populares para distribuir melhor os seus malwares. Quando Game of Thrones era popular e geralmente logo antes do lançamento de uma nova temporada, os piratas carregavam episódios supostamente vazados que continham malware.

Não são apenas os ficheiros pirateados que os utilizadores precisam ter cuidado. No passado, os hackers criaram sites que falsificam outras fontes de software conhecidas e respeitáveis que distribuem versões maliciosas do software que o utilizador deseja. Às vezes, este método é combinado com e-mails falsificados que contêm links que redirecionam para estes sites falsificados. O Adobe Flash foi abusado dessa maneira no passado.

Malvertising

Também denominado pelo seu nome completo de publicidade maliciosa é outra maneira dos piratas ganharem uma posição no dispositivo da vítima. Isso é feito principalmente colocando anúncios em sites confiáveis que, quando clicados, começarão a descarregar malware. O anúncio geralmente começa limpo para passar nas verificações de segurança iniciais do software de publicidade, mas depois é incorporado a malware.

Outro método de malvertising pode ser visto como um híbrido entre malvertising e campanhas de email de spam. Isso foi visto quando os utilizadores franceses foram direcionados com o malware Varenky. Inicialmente, uma campanha de malvertising foi criada para recolher endereços de email que posteriormente seriam usados numa campanha de spam, o que promoveria uma campanha de sextortion, um tipo específico de chantagem.

Média Social

De maneira semelhante ao abuso de e-mail, sites de média social também foram usados para distribuir malware. Isso geralmente ocorre na forma de envio de links maliciosos para os utilizadores através de postagens ou mensagens diretas. Em alguns casos, o malware pode estar associado a um vídeo que, quando clicado, requer a execução de um plug-in especial, em vez de o descarregamento e a instalação do malware do plug-in estar instalado.

A média social também tem sido usada para distribuir desinformação, que funciona de maneira diferente das ameaças cibernéticas normais. Em vez de distribuir malware, os hackers criarão artigos de notícias falsos e os distribuirão pelas plataformas de média social. Isso, por sua vez, pode ser usado para influenciar a opinião pública ou prejudicar a reputação de uma empresa.

Software Não Corrigido

Somos constantemente lembrados de manter o software atualizado, no entanto, geralmente é visto como uma dor e uma perda de tempo. O fraco histórico de pessoas atualizando pacotes de software e SO é algo que os hackers desejam explorar. A verdade é que os vários pacotes de SO e de software não são infalíveis. Na maioria das vezes, são liberados para o público que contém vulnerabilidades de dia zero, colocando brechas de segurança diferentes e não intencionais que podem ser exploradas. As atualizações geralmente contêm patches para corrigir essas brechas e impedir a exploração por hackers.

Muitas dessas vulnerabilidades permitem que hackers obtenham acesso a dispositivos por outros meios além dos mencionados acima, às vezes sem nenhuma interação do utilizador. O hacker pode então escalar privilégios e instalar malware no dispositivo vulnerável. Uma das instâncias mais recentes deste acontecimento envolveu um código de vulnerabilidade descoberto denominado BlueKeep.

Como determinar se o dispositivo está infectado?

Depois de um dispositivo ser infectado com um tipo específico de malware, o malware começará a fazer o que foi projetado. Isso significa que realizará determinadas tarefas que influenciam o funcionamento do dispositivo. Estes são indicadores que o dispositivo está infectado. Alguns destes indicadores são subtis e outros não são tão subtis, enquanto outros são tão óbvios que são impossíveis de ignorar.

Se está a perguntar-se: "Fui infectado por malware?", A probabilidade é que esteja tendo alterações na forma como o dispositivo deve funcionar. A resposta pode muito bem ser "Sim". A seguir, é apresentada uma breve lista de indicadores que podem apontar para uma infecção de um tipo ou de outro:

- Desempenho lento do sistema

- Falhas ou o temido Ecrã Azul da Morte ocorrendo com frequência

- Os anúncios irritantes e mensagens pop-up são exibidas continuamente

- A página inicial do navegador muda automaticamente

- O tráfego da Internet aumenta com expectativa, resultando em velocidades mais lentas do que o normal

- Software antivírus desativado automaticamente

- Amigos relatando que estão recebendo e-mails estranhos do seu endereço ou postagens ímpares de um perfil de média social que possui

- Ficheiros ou ícones suspeitos no seu dispositivo

- Mensagens de erro incomuns

Indicadores para infecções comuns por malware

A lista acima não é de forma alguma uma lista exaustiva, mas qualquer uma dessas situações pode indicar que algo não está certo e diretamente causado por uma variedade ou malware de malware. No entanto, alguns indicadores de malware são muito específicos para certos tipos de malware. O Ransomware, que será discutido com mais detalhes posteriormente neste artigo, é um bom exemplo de exibição de indicadores exclusivos. Ficheiros encriptados que não podem ser acedidos quando no passado podiam e uma nota de resgate foi exibida no dispositivo são todos indicadores que a vítima sofreu uma infecção por ransomware. Esses indicadores estão longe de serem sutis e facilitam a determinação que não apenas o dispositivo está infectado, mas com o que.

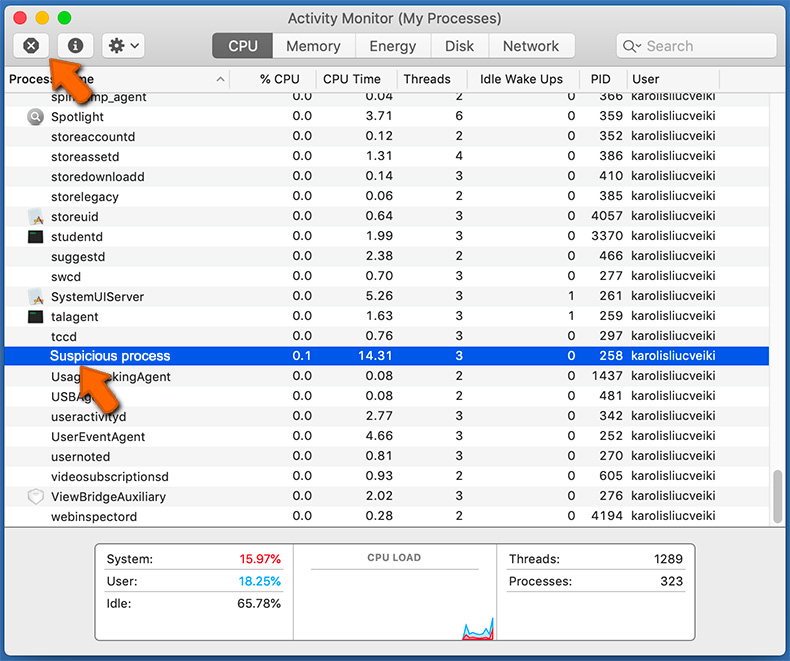

Outros indicadores são muito mais sutis. Os criptomineradores ou cripto piratas também discutidos posteriormente, usam recursos do computador, ou seja, o poder de processamento da CPU, para minerar criptomoeda sem o conhecimento da vítima. Essas infecções geralmente resultam num pequeno aumento no ID de uso da CPU feito corretamente pelo autor do malware. Caso contrário, pode ocorrer um aumento maior no uso da CPU, o que, por sua vez, pode causar danos ao hardware. O spyware frequentemente usado por vários grupos de hackers do estado-nação é necessário para não ser detectado nos dispositivos por longos períodos de tempo, a fim de recolher o máximo de dados possível. Isso geralmente significa que os indicadores associados a este tipo de malware devem ser tão indetectáveis pelo utilizador quanto humanamente possível.

Esses indicadores são frequentemente referidos pelos pesquisadores de segurança como indicadores de comprometimento ou IoCs e usados pelos pesquisadores para determinar que tipo de malware é tratado da mesma maneira que um utilizador percebe que algo está errado e começa a investigar. Obviamente, os pesquisadores de segurança são muito mais versados nos meandros do malware e podem fornecer descrições muito mais detalhadas do malware descoberto. No entanto, os utilizadores podem aceder muitos recursos criados por estes pesquisadores que, por sua vez, podem ajudá-los a determinar que ameaça estão enfrentando atualmente.

Os tipos de malware mais comuns

Alguns tipos diferentes de malware foram mencionados nas seções acima deste artigo. O objetivo desta seção é aprofundar os tipos de malware mais comuns encontrados pelo públic. Regra geral e ver como foram implantados em instâncias do mundo real.

Trojan Horse

Com mais frequência do que simplesmente denominados de trojans, geralmente são disfarçados como ficheiros não maliciosos normais, a fim de tentar induzir os utilizadores a descarregá-los. Essas partes específicas de malware normalmente são usadas para obter acesso ao dispositivo infectado e criar uma porta dos fundos para o dispositivo, que pode ser explorada posteriormente. O backdoor permite que o hacker tenha acesso remoto ao dispositivo, que pode ser usado posteriormente para eliminar outros tipos de malware.

No passado, os trojans eram usados para roubar dados confidenciais. Nos últimos dez anos, os trojans foram ainda mais armados para roubar dados bancários e causaram enormes perdas financeiras a indivíduos e instituições financeiras. Esses trojans modificados, que têm como alvo os dados bancários, são denominados de trojans bancários, a ser Zeus talvez o mais infame. Dado o aumento da criptomoeda como força econômica, os trojans bancários foram modificados para roubar detalhes da carteira de criptomoedas juntamente com credenciais bancárias.

Ransomware

O primeiro surgimento deste tipo de malware ocorreu no início de 2010 e geralmente envolvia o bloqueio do ecrã do dispositivo, para que o utilizador não pudeste usá-lo. O bloqueio do ecrã foi seguido por uma demanda de resgate, geralmente igual a algumas centenas de dólares. O Ransomware evoluiu de um começo tão pouco sofisticado para uma das principais ameaças enfrentadas pelas instituições corporativas e governamentais hoje em dia. Essa ameaça não é apenas um problema organizacional, mas que afeta utilizadores individuais.

Ransomware modernos como Sodinokibi, Ryuk, e Dharma não bloqueiam a tela, mas encriptam certos tipos de ficheiros, geralmente documentos importantes, que tornam quase impossível o uso do dispositivo. Uma nota de resgate é exibida com instruções sobre como pagar o resgate a usar um navegador Tor e pagando o resgate no Bitcoin. No passado, os indivíduos eram alvos, agora os operadores de ransomware perseguem o "big game", ou seja, empresas e instituições governamentais, e exigem quantias enormes em troca de desencriptar os dados. Essas somas podem chegar a milhões de dólares.

Adware

A abreviação de software suportado por publicidade foi projetada para entregar anúncios automaticamente ao dispositivo infectado. Um dos indicadores listados acima foi a exibição repetitiva de pop-ups ou outras mensagens e é um indicador importante do seu dispositivo estar infectado com adware. Esses tipos de malware geralmente são fornecidos com o software "grátis" e são usados para gerar rendimento de cliques para os anunciantes. Também podem ser usados para distribuir outras ameaças de malware, como spyware, que podem recolher dados úteis para os anunciantes.

Geralmente vista como mais um incómodo do que uma ameaça, essa atitude pode ser adotada por engano, sem o conhecimento que podem ser aproveitados para eliminar outras estirpes de malware mais perigosas. A família de adware Adload, da qual o SearchOptical (um malware do Mac OS) é membro, parece legítima e geralmente é distribuída por instaladores do Adobe Flash com aparência legítima. Além de serem potencialmente aproveitados para descartar ransomware, por exemplo, podem recolher dados que podem ser usados posteriormente para roubo de identidade.

Criptomineradores

Conforme indicado acima, criptomineradores ou cripto piratas podem ser definidos como código projetado para minerar criptomoeda sem o conhecimento da vítima e feito sem sua permissão. Esse malware foi visto recentemente juntamente com outros tipos de malware, distribuídos em livros piratas e ensaios de pesquisa direcionados aos estudantes. Por um período, a distribuição e as infecções de encriptadores foram as mais numerosas encontradas pelas empresas de segurança em todo o mundo. A sua popularidade fez com que a comunidade declarasse ransomware morto, pois a infecção por ransomware diminuiu acentuadamente, enquanto as infecções por mineradoras de encriptação aumentaram exponencialmente. O ransomware nunca morreu, mas as táticas evoluíram para atingir melhor os alvos de alto valor dos grandes jogos.

Os criptominadores abusaram do Coinhive, comercializado como uma alternativa à publicidade na web, que carregava o código JavaScript num site e explorava a criptomoeda enquanto a página estava aberta. Esse abuso levou aqupor trás do Coinhive a interromper as operações e as detecções de criptomoedas caíram. No entanto, novos cryptominers como o BlackSquid provam que a ameaça está longe de morrer.

Redes de bots

Bots são programas que executam tarefas repetitivas automaticamente, podem ser adições úteis a programas e pacotes de software que eliminam os utilizadores de terem que executar tarefas repetitivas. No entanto, podem ser maliciosos. As redes de bots são um exemplo do uso malicioso de bots. Uma botnet é uma coleção de dispositivos, às vezes centenas de milhares, infectados com malware para realizar uma tarefa específica. Os dispositivos incluem computadores, redes e dispositivos da Internet das Coisas, como TVs inteligentes e roteadores.

As redes de bots podem ser usadas para realizar um ataque DDoS (Distributed Denial of Service) que pode impedir que um site ou rede funcione. Botnets como Emotet foram usados para distribuir trojans e ransomware pela rede de botnets.

Spyware

Esse tipo de malware faz exatamente o que o malware e espia na vítima. Isso é feito monitorando silenciosamente o dispositivo infectado e registrando a atividade do utilizador. Um método para fazer isso é usar um keylogger que pode ser definido como um programa de computador que registra todas as teclas digitadas por um utilizador de computador, especialmente para obter acesso fraudulento a palavras-passe e outras informações confidenciais. O spyware também modifica silenciosamente as conexões de rede para enviar os dados roubados aos servidores sob o controlo do pirata.

Como remover malware?

Determinou que foi infectado por malware e tem uma idéia que tipo de malware pode ser, agora deseja removê-lo. Infelizmente, nem todos nós temos um pesquisador de segurança disponível para limpar nosso computador. Dito isto, existem várias passos que as vítimas podem executar que podem remover malware do computador infectado, seja um PC Windows ou Mac (e sim, Macs e outros dispositivos iOS também podem ser infectados por malware).

Passo 1: Desconectar da Internet

Isso impedirá o envio adicional de dados ao servidor do pirata, além de impedir a disseminação do malware. Se conectada a uma rede da empresa, a rede também deve ser desativada para impedir a propagação do malware lateralmente pela rede.

Passo 2: entrar no modo de segurança

Às vezes denominado de inicialização segura, é um método de iniciar o computador sem executar todo o software no computador. Muitas tensões de malware são definidas para carregar automaticamente da mesma forma que alguns pacotes de software. A inicialização no modo de segurança impedirá a inicialização do malware.

Para Mac:

- Reinicie o computador e prima e mantenha pressionada a tecla Shift. Um logotipo da Apple aparecerá.

- Solte a tecla Shift quando for solicitado a fazer login. No canto superior direito do ecrã, verá que o sistema está a ser executado no modo "Inicialização segura":

Para Windows:

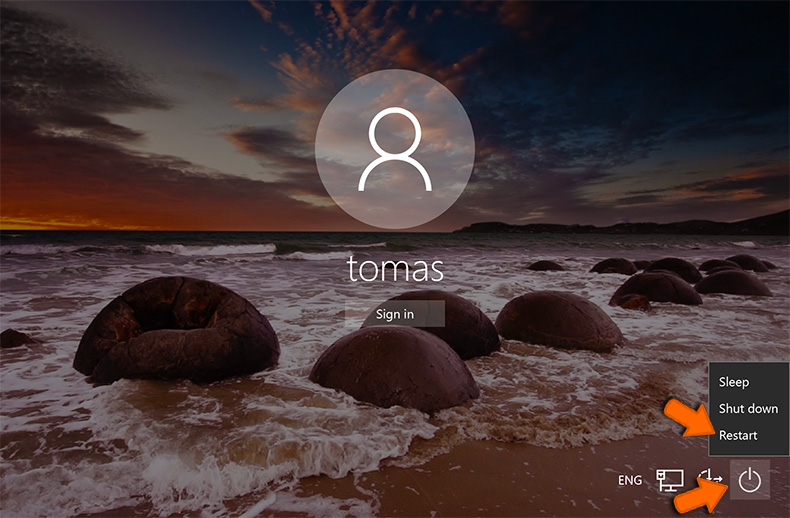

- Reinicie o seu PC. Quando vir o ecrã de login, mantenha pressionada a tecla Shift e selecione "Energia" → "Reiniciar":

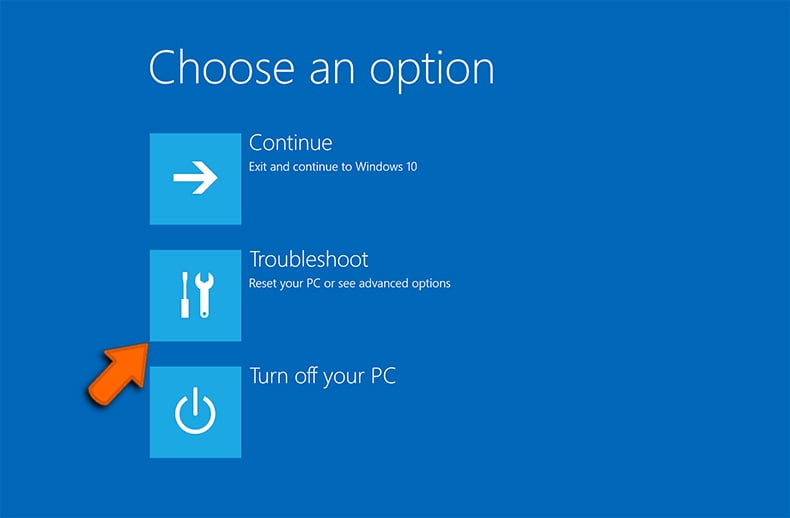

- Depois que o seu PC reiniciar no ecrã "Escolha uma opção", selecione "Solucionar problemas" → "Opções avançadas" → "Configurações de inicialização":

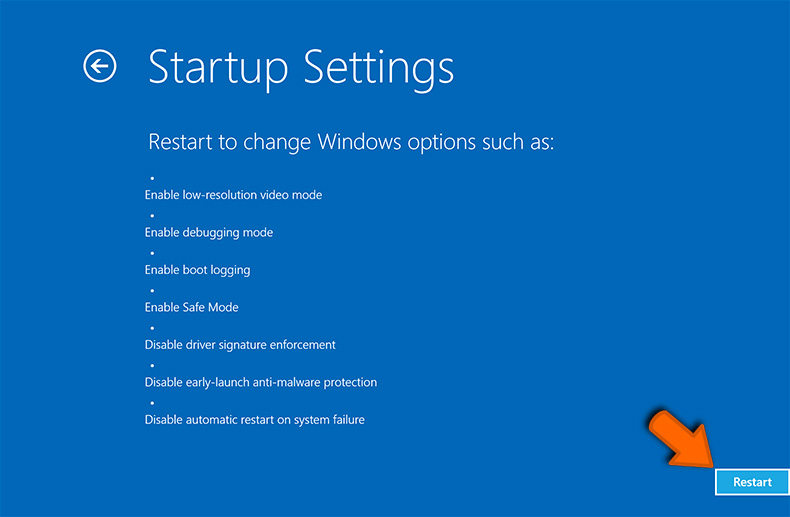

- Na próxima janela, clique no botão "Reiniciar" e aguarde o próximo ecrã aparecer:

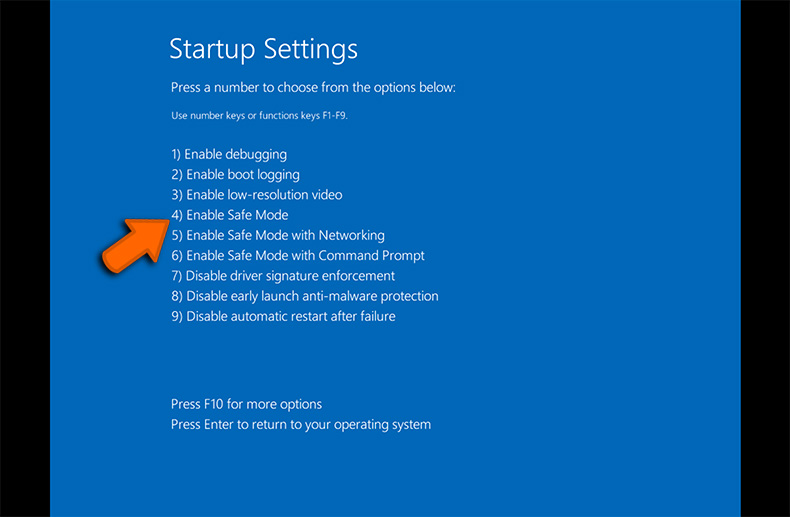

- Um menu aparecerá com as opções de inicialização numeradas. Selecione o número 4 ou F4 para iniciar o seu PC no "Modo de segurança":

Etapa 3: Não faça login nas contas de utilizador

Esta etapa impedirá que certos tipos de malware, como keyloggers, roubem credenciais de login. Esta etapa aplica-se a todo o processo e, assim que se acredita que ocorreu uma infecção, o login nas contas de utilizador deve ser evitado.

Etapa quatro: monitorizar os recursos do sistema

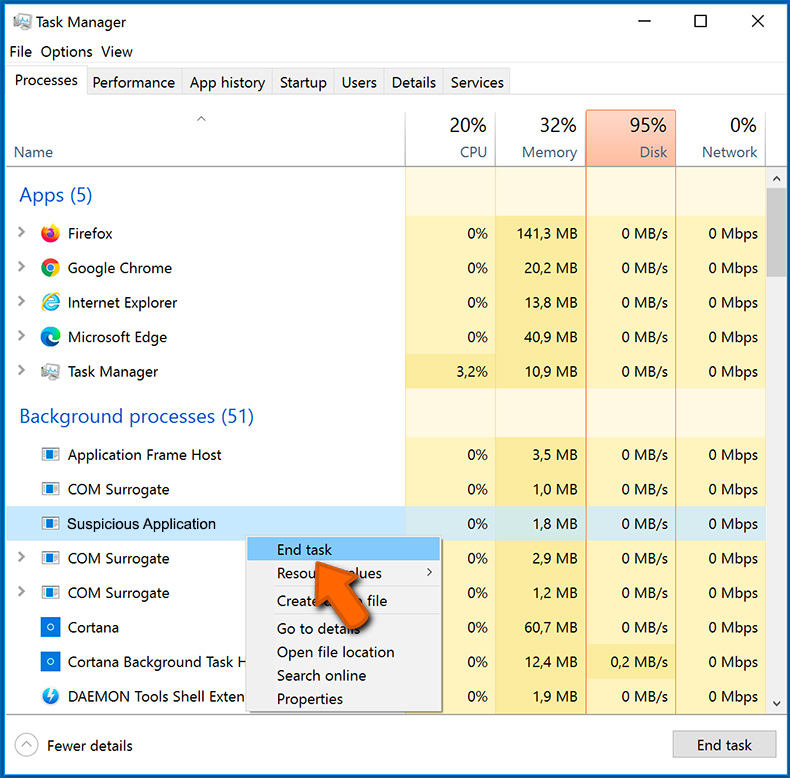

Como mencionado acima, o malware pode ocupar e usar recursos do sistema, como CPU e RAM, consulte os mineradores de encriptação em particular acima. Ao abrir o aplicativo de monitoramento de atividades do sistema operativo, aplicações suspeitas podem ser detectados e interrompidos.

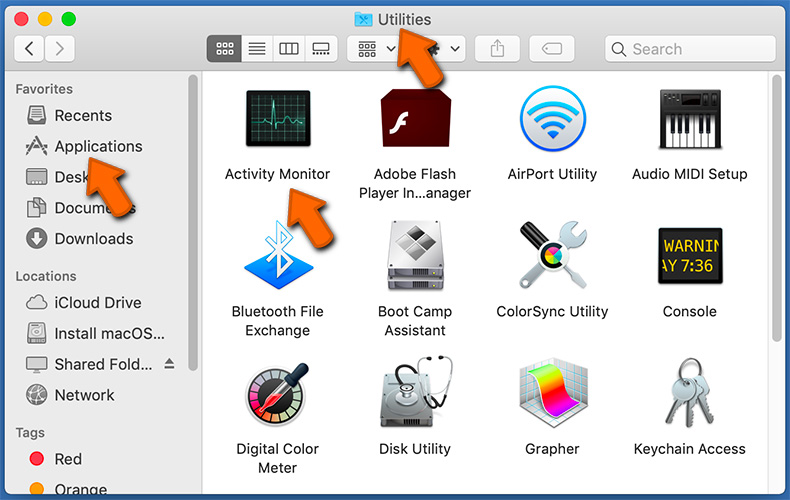

Para abrir o monitor do sistema (Activity Monitor) e fechar aplicações suspeitas num Mac:

- No Finder, selecione → Formulários → Serviços de utilidade pública → Monitor de atividade:

- Selecionar aplicação → Sair:

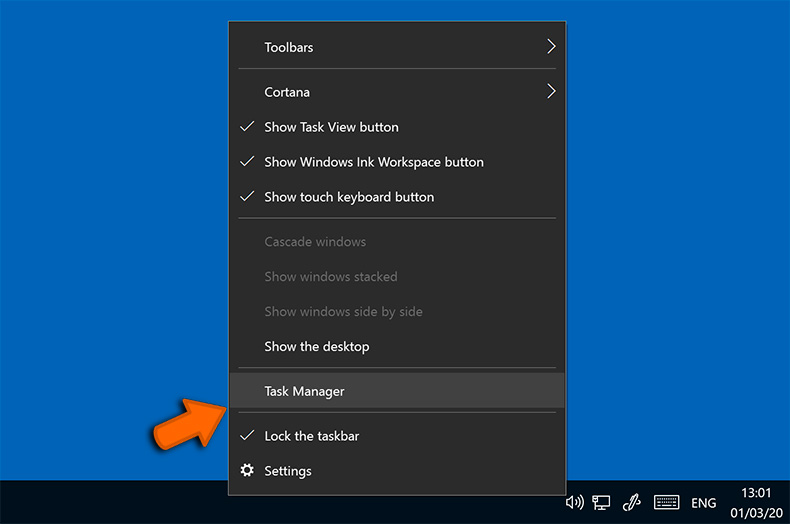

Para abrir o monitor do sistema (Gestor de Tarefas) e fechar a aplicação suspeita no Windows:

- Clique com o botão direito do rato no menu Iniciar → Gestor de Tarefas::

- Localize o processo suspeito → Clique com o botão direito do rato no processo → Selecione "Finalizar tarefa":

Etapa 5: Executar uma verificação de malware

Se tiver um software de segurança instalado, caso contrário, é altamente recomendável que instale o software de uma empresa de segurança respeitável, inicie uma verificação completa do sistema. A maioria dos produtos pode detectar e remover a maioria dos tipos de malware. Além disso, é recomendável que os utilizadores tenham duas soluções de software separadas instaladas, pois uma pode não detectar o que o outro é capaz de detectar.

Etapa 6: Corrija o mecanismo de pesquisa padrão, a página inicial e limpe o cache

Certas cadeias de malware como o adware geralmente alteram a página inicial do utilizador. Os utilizadores devem corrigir isso para evitar novas possibilidades de reinfecção. A seguir, detalhes sobre como fazer isso nos navegadores da web mais populares.

Internet Explorer (apenas para Windows):

Alterando o mecanismo de pesquisa padrão:

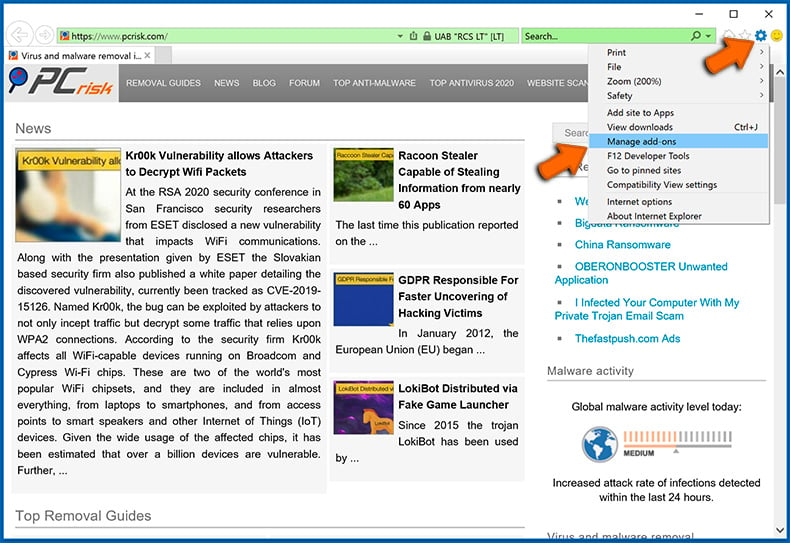

- Clique no botão "Menu" (ícone de engrenagem) e selecione "Gerir Complementos":

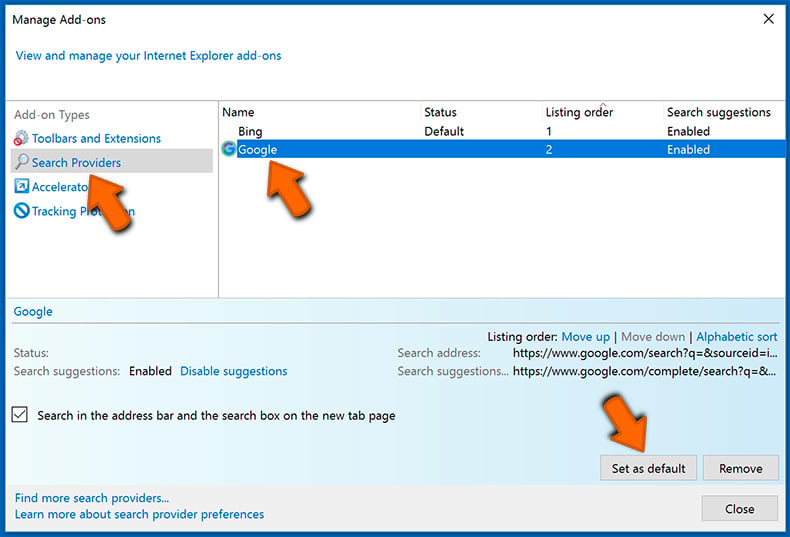

- Selecione o separador "Provedores de pesquisa", localize seu mecanismo de pesquisa preferido, selecione-o e clique em "Definir como padrão". Recomendamos que remova os mecanismos de pesquisa questionáveis também:

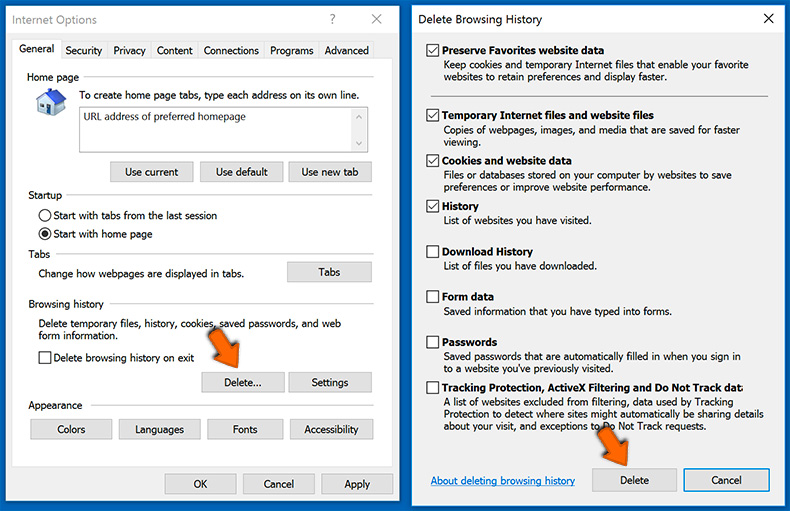

Alterando a página inicial e limpando os dados de navegação:

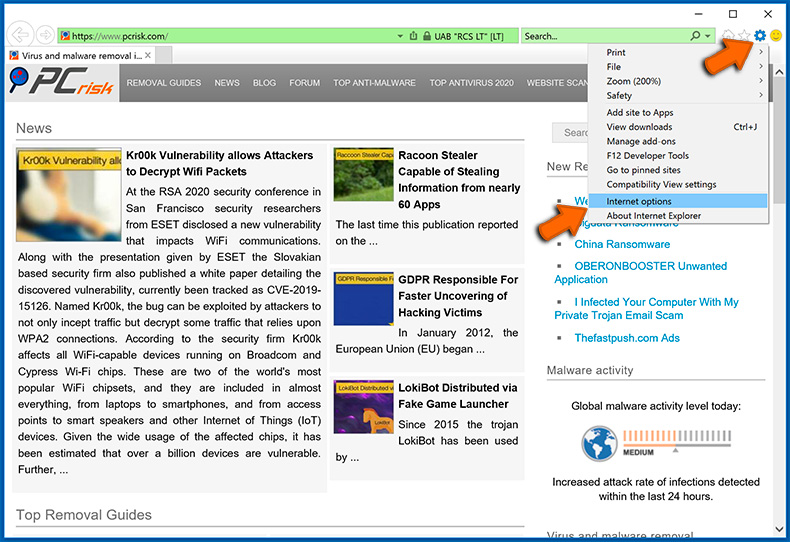

- Clique no botão "Menu" (ícone de engrenagem) e selecione "Opções da Internet":

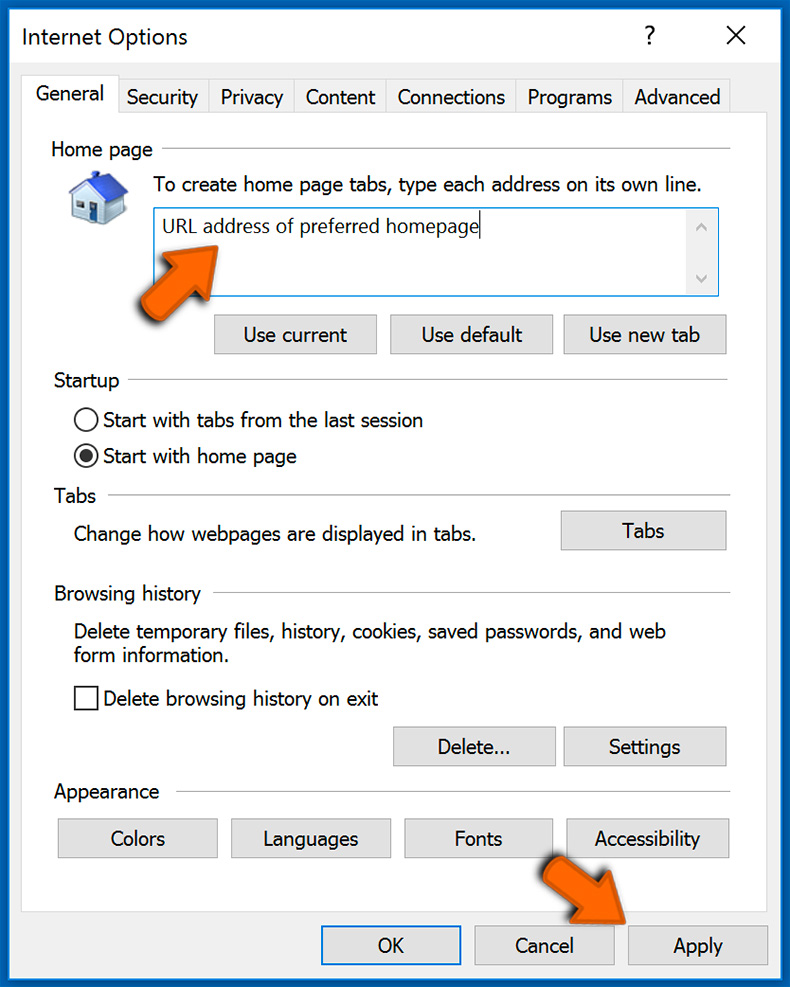

- Digite um endereço de URL preferido e clique em "Aplicar":

- Clique no botão "Excluir" na seção "Histórico de navegação", escolha os tipos de dados e clique em "Excluir":

Chrome (para Windows e Mac):

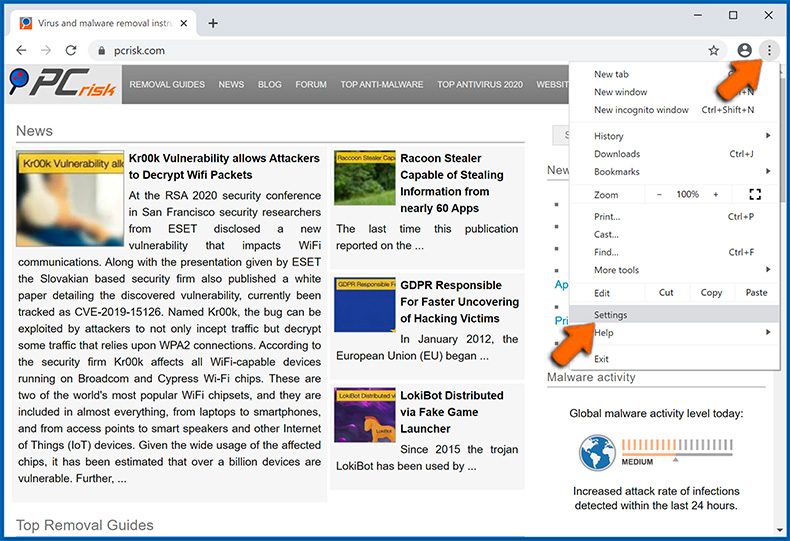

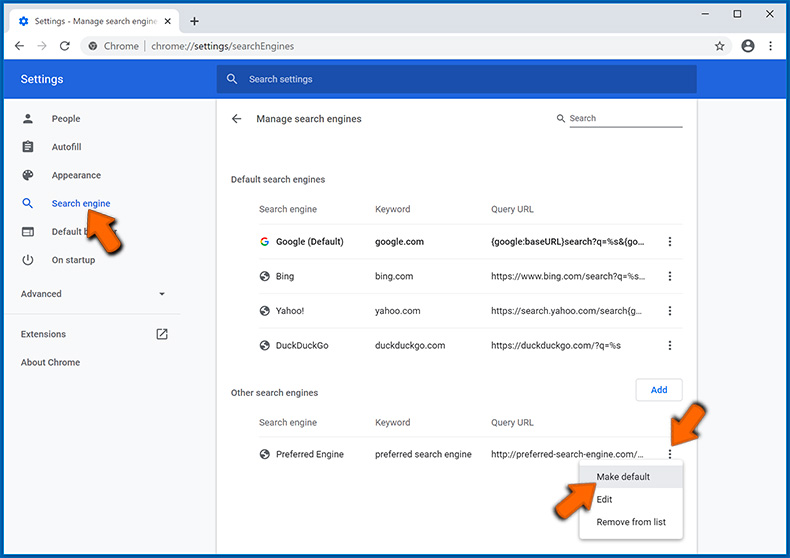

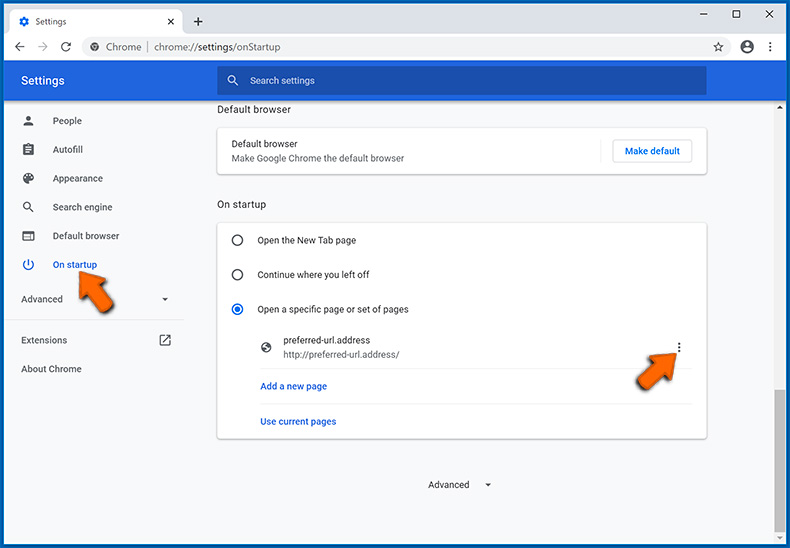

Alterando o mecanismo de pesquisa padrão, o URL da página inicial (novo separador) e limpando os dados de navegação:

- Abra as configurações clicando no botão Menu (três pontos) selecionando "Configurações":

- Escolha o separador "Mecanismo de pesquisa" no lado esquerdo do ecrã, clique nos três pontos ao lado do mecanismo de pesquisa preferido e selecione "Tornar padrão". Também pode excluir um mecanismo de pesquisa (que não está definido como padrão) a usar o mesmo menu pop-up:

- Escolha o separador "Na inicialização", no lado esquerdo do ecrã, escolha "Abrir uma página ou conjunto de páginas específico", clique nos três pontos ao lado da entrada exibida, selecione "Editar" e digite o endereço de URL preferido:

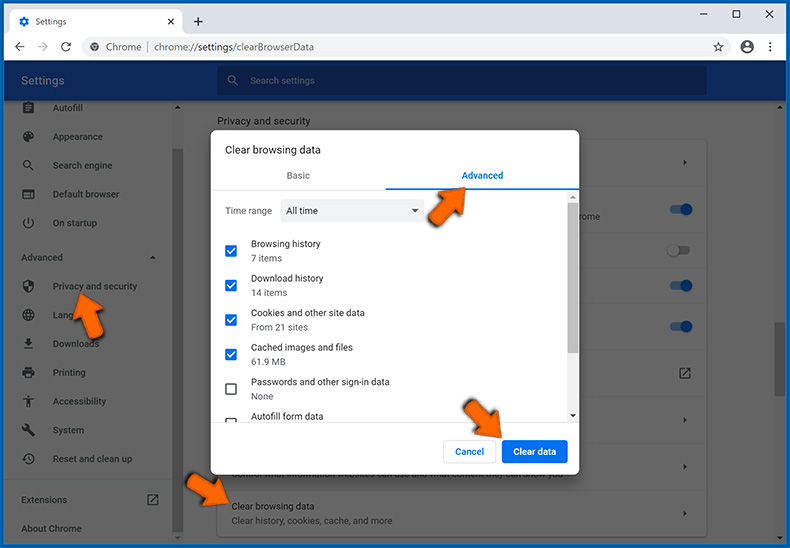

- Escolha o separador "Privacidade e segurança" na seção "Avançadas" no lado esquerdo do ecrã, navegue até "Limpar dados de navegação", escolha o separador "Avançadas", selecione o intervalo de tempo e os tipos de dados que deseja remover e clique em "Limpar dados":

Safari (apenas para Mac):

Alterando o URL da página inicial, o mecanismo de pesquisa padrão e limpando os dados de navegação:

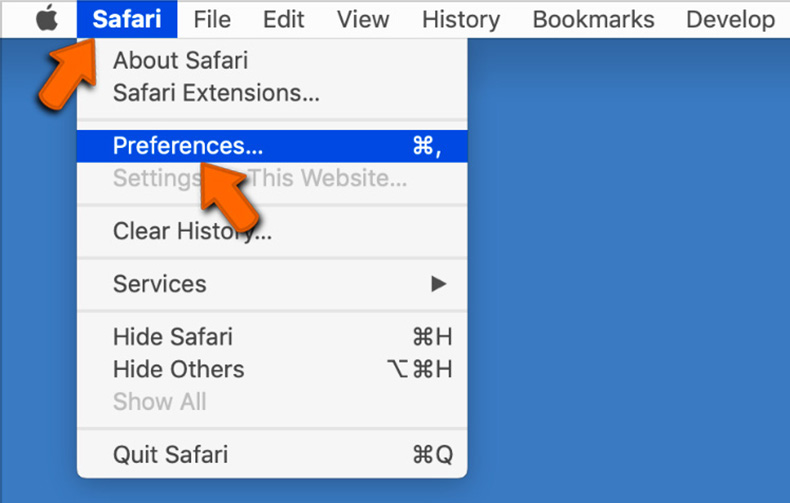

- Clique no botão "Safari" no canto superior esquerdo do ecrã e selecione "Preferências":

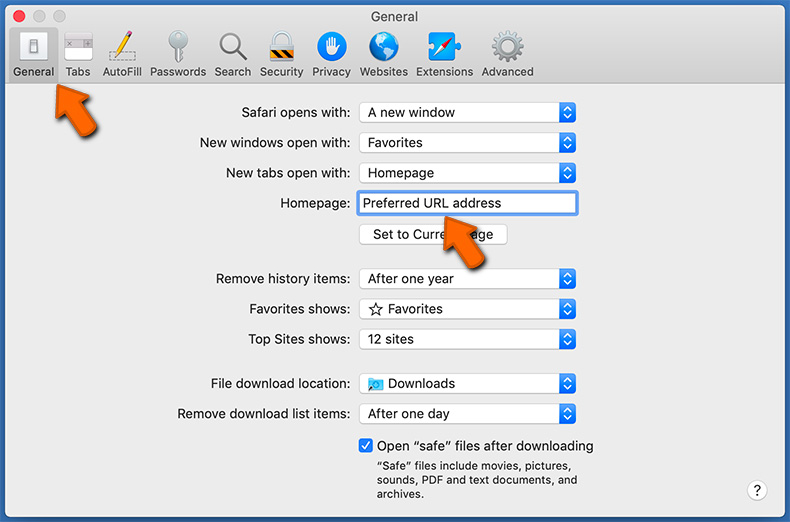

- Selecione o separador "Geral", localize o campo "Página inicial" e insira o seu domínio preferido:

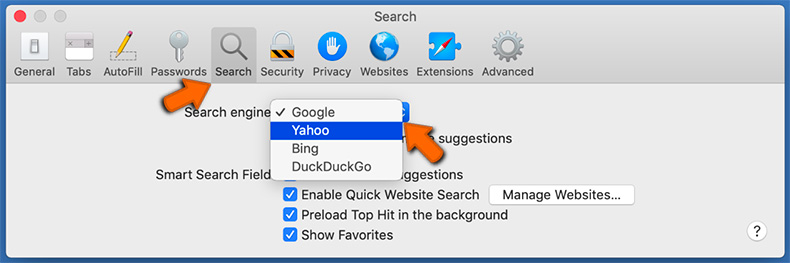

- Selecione o separador "Pesquisar", clique no menu suspenso "Mecanismo de pesquisa" e selecione o seu mecanismo de pesquisa preferido:

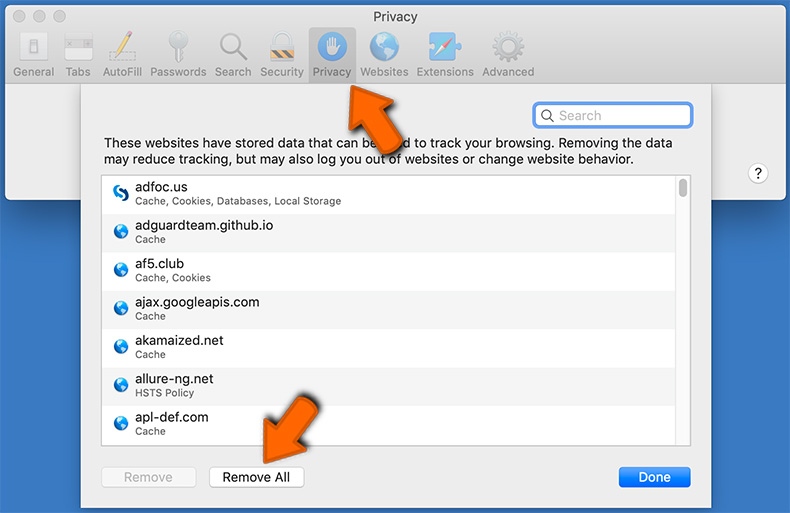

- Selecione o separador "Privacidade", clique em "Gerir dados do site ... ", aguarde o carregamento dos dados e clique no botão" Remover tudo ":

E se essas medidas falharem?

Mesmo depois de concluir essas passos, em casos muito raros, o malware ainda pode estar no sistema. Ainda existe mais uma opção disponível para os utilizadores, é equivalente a uma opção nuclear, mas fará o trabalho. Essa opção é reinstalar o sistema operativo do computador. É recomendável primeiro fazer uma cópia de segurança de todos os dados importantes e consultar as plataformas de suporte técnico relevantes oferecidas pela Apple e pela Microsoft antes de pressionar o grande botão vermelho.

Dicas de computação segura

Ao seguir essas medidas e hábitos fáceis de serem adotados, reduz bastante as chances de infecção por muitas das famílias de malware listadas acima. As medidas em si não exigem diploma em ciência da computação, mas podem ser incorporadas a hábitos fáceis de executar. Se os ataques de malware puderem ser evitados, tudo o que foi coberto acima não é necessário, embora se espere que ainda seja uma leitura interessante, cheia de informações importantes.

Patch

Conforme detalhado acima, uma das maneiras mais comuns dos hackers se posicionarem no dispositivo da vítima é através da exploração de vulnerabilidades encontradas em softwares e aplicações. Ao garantir que as atualizações sejam baixadas e instaladas regularmente, essas vulnerabilidades são efetivamente corrigidas, reduzindo bastante as chances de serem vítimas.

Cópia de segurança

Ao fazer cópias de seguranças regulares de dados importantes, se protege não apenas contra o inesperado, mas também contra o ransomware. Não é estritamente uma maneira de impedir o ataque, por si só, ajudará a recuperação de um ataque, eliminando a necessidade de pagar o resgate.

Instale o software antivírus e anti-malware

Com o número de edições antivírus gratuitas das principais empresas de segurança do mundo, não há realmente desculpa para não ter algum tipo de software de segurança instalado. Para uma barreira de proteção muito mais abrangente, com uma série de recursos adicionais recomendados, como gerenciadores de palavras-passe e VPN, as versões pagas são altamente recomendadas.

Escolha palavras-passe fortes

Evite palavras-passe simples de lembrar. Eles são convenientes, mas os hackers os conhecem e podem invadir suas contas com força bruta se confiar em palavras-passe padrão ou simples. Alterar a regularidade das palavras-passe ou ter um gerenciador de palavras-passe dedicado são outras recomendações.

Ativar autenticação de dois fatores (2FA)

Sempre que possível, ative a autenticação de dois fatores nas suas contas de utilizador. O simples recebimento de um SMS, chamada ou login num aplicativo como uma barreira de segurança adicional ao fazer login em contas reduz drasticamente as chances de comprometimento da conta.