Não confie na fraude Your cloud storage was compromised

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Guia de remoção da fraude Your cloud storage was compromised email

Fraude What is Your cloud storage was compromised email?

Normalmente, os criminosos cibernéticos por trás de e-mails fraudulentos de sextorção afirmam ter imagens ou vídeos comprometedores do destinatário e exigem pagamento por não divulgar essas imagens ou vídeos. Na maioria dos casos, os criminosos cibernéticos afirmam ter usado a câmara web do destinatário para obter material comprometedor. O principal objetivo destas fraudes é enganar o destinatário, fazendo-o acreditar que o material comprometedor será enviado a outras pessoas (por exemplo, família, amigos, colegas de trabalho) ou publicado na Internet se não pagar o resgate.

Os criminosos cibernéticos por trás desta fraude específica de sextorção afirmam que o armazenamento em nuvem do destinatário foi comprometido e todos os dados armazenados foram copiados. Também afirmam que os dados copiados contêm fotos, documentos, contatos e outros dados, incluindo ficheiros excluídos. O seu principal objetivo é fazer com que o destinatário acredite que todos os dados serão partilhados com terceiros se não transferir $2000 em Bitcoins para o endereço de carteira BTC fornecido. Além disso, os criminosos cibernéticos afirmam que o pagamento deve ser feito o mais rápido possível porque o destinatário terá que pagar três vezes mais depois de algum tempo. É importante mencionar que os criminosos cibernéticos podem incluir as palavras-passe reais dos destinatários nos seus e-mails de sextorção para enganar o destinatário, fazendo-o acreditar que um computador foi pirateado. É comum que as palavras-passe incluídas sejam antigas. Os criminosos cibernéticos obtêm-nos em fóruns de piratas ou outros lugares na Internet onde os criminosos cibernéticos publicam informações divulgadas após alguma violação de dados. Se a palavra-passe incluída não for antiga, deve ser alterada o mais rápido possível. Caso contrário, algumas contas podem ser roubadas. Outro detalhe importante sobre as fraudes de sextorção é que os criminosos cibernéticos podem usar técnicas de falsificação para falsificar o endereço do remetente. Normalmente, tornam os endereços do remetente e do destinatário iguais para enganar o destinatário, fazendo-o pensar que a conta de e-mail foi pirateada.

| Nome | Fraude Your cloud storage was compromised email |

| Tipo de Ameaça | Phishing, Fraude, Engenharia Social, Esquema |

| Alegação Falsa | Destinatário de Cloud storage has been compromised |

| Montante do Resgate | $2000 em Bitcoins |

| Endereço da Carteira Cripto do Criminoso Cibernético | 13gdUqbxkC2TQPmaHLuMsTatATz6jHCwkp |

| Sintomas | Compras online não autorizadas, alteração de palavras-passe de contas online, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | Emails enganosos, publicidade enganosa online, técnicas de envenenamento de motores de pesquisa, domínios mal soletrados. |

| Danos | Perda de informação privada sensível, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Mais exemplos de fraudes de sextorção são "This Is Not A Formal Email Scam", "I Have To Share Bad News With You", "I Monitored Your Device On The Net For A Long Time". Regra geral, os criminosos cibernéticos destas fraudes tentam enganar destinatários desatentos, fazendo-os pagar por fotos ou vídeos inexistentes (para enganar os destinatários e fazê-los pagar). É importante mencionar que o e-mail pode ser usado como um canal para entrega de software malicioso. Alguns exemplos de e-mails maliciosos são "Contract Agreement Email Virus" e "Order Confirmation Email Virus".

Como é que as campanhas de spam infectaram o meu computador?

Regra geral, os e-mails usados para exibir malware contêm ficheiros maliciosos (anexos) ou links. Na maioria dos casos, os criminosos cibernéticos por trás destes e-mails fingem ser empresas, organizações ou outras entidades legítimas (usam os seus logótipos, nomes, endereços reais, etc.). O seu principal objetivo é enganar os destinatários para que descarreguem e abram um ficheiro malicioso. Por exemplo, um documento malicioso do Microsoft Office, ficheiro JavaScript, ZIP, RAR ou outro ficheiro compactado, documentos PDF, EXE ou outro ficheiro executável. Normalmente, os utilizadores infectam computadores após abrir um ficheiro malicioso. Embora, documentos maliciosos abertos com o Microsoft Office 2010 (e versões mais recentes) não instalam malware, a menos que os utilizadores ativem comandos macros (edição/conteúdo). Se abertos com versões mais antigas do MS Office, estes documentos instalam malware automaticamente porque não têm o modo "Visualização Protegida".

Como evitar a instalação de malware?

É altamente recomendado não abrir ficheiros (anexos) ou links de sites em emails irrelevantes. Especialmente quando estes emails são enviados de remetentes desconhecidos e suspeitos. É importante lembrar que os emails maliciosos disfarçam-se como cartas oficiais de empresas legítimas. Além disso, os ficheiros e o software devem ser descarregues das páginas oficiais e através de links diretos para descarregamento. Não é seguro usar canais questionáveis, como páginas não oficiais, descarregadores de terceiros, redes peer-to-peer, etc., para fazer descarregamento de ficheiros ou programas. Outra coisa importante é atualizar e ativar o software adequadamente. Isso deve ser feito a usar funções implementadas ou ferramentas fornecidas pelos desenvolvedores oficiais. É muito comum que ferramentas não oficiais de terceiros sejam mal-intencionadas (projetadas para instalar malware). Além disso, não é legal usar 'cracking' ferramentas para ativar software ou usar software pirateado ('crackeado'). Além disso, é aconselhável fazer a verificação de um computador à procura de ameaças regularmente e fazê-lo a usar um antivírus ou software anti-spyware confiável. Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Texto apresentado na fraude Your cloud storage was compromised email:

Subject: With reference to your cloud storage

Greetings,

I am sorry to inform you that your cloud storage was compromised.

Let’s get the biggest elephant out of the room first.

I am not a part of shady group that encrypts your data and extorts money leaving you no choice. But I HAVE copied your data.

The choice is yours.Here is what happened, one of the websites where you have an account was breached.

After that I got access to your password from that breach and with some advanced manipulations and bruteforce extracted your backup data.

The data set that I have downloaded and parsed contains pictures, documents, contacts and more including some deleted files.

I don't have much time and dedication NOW to go through all of the files, but with some fast looking I did - I am sure that you dont want some of them to be seen by other people.What I can do if you don't follow my instructions is simple.

I can send from your name to your contacts the most interesting content, it's the least I can do. You may care or not, it's up to you to decide.

If you decide that you don't care, I will go through all files, and who knows what more I may find more.

Maybe you have some confidential business information. Or GREAT nudes and videos.If I spend more time on your case, the amount will be 3 times bigger. Depends on the content.

So let's make it simple. You pay me $2000 USD, I delete the data, you change your password.

Business as usual, use Bitcoin to make the transfer.

13gdUqbxkC2TQPmaHLuMsTatATz6jHCwkp

Account is unique and you have some reasonable time to make the payment.

Take care.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é a fraude Your cloud storage was compromised email?

- PASSO 1. Remoção manual removal de infecções por malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

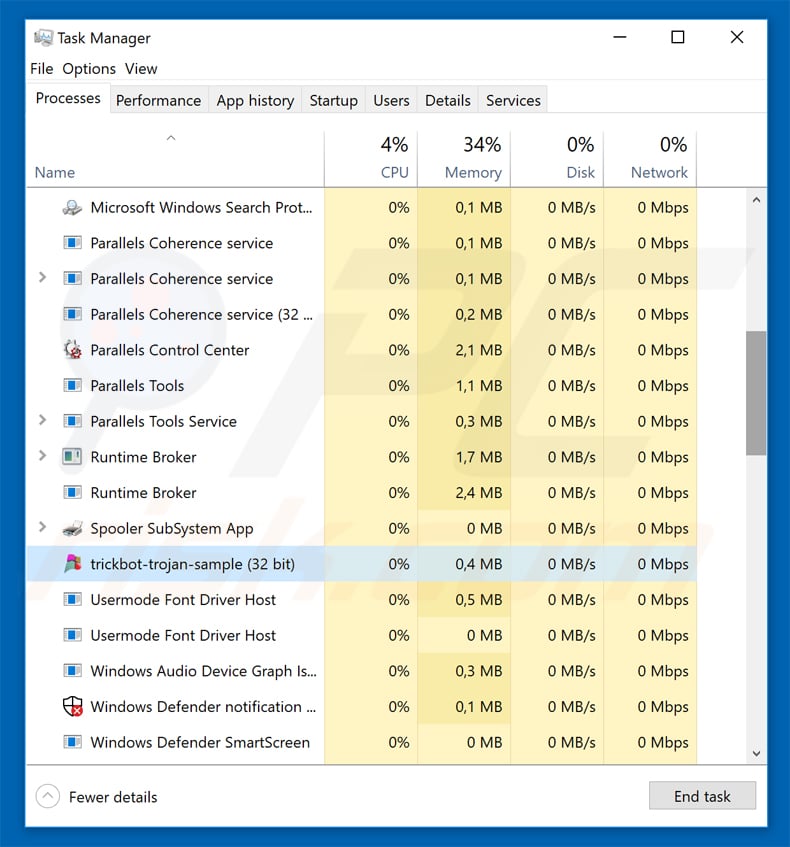

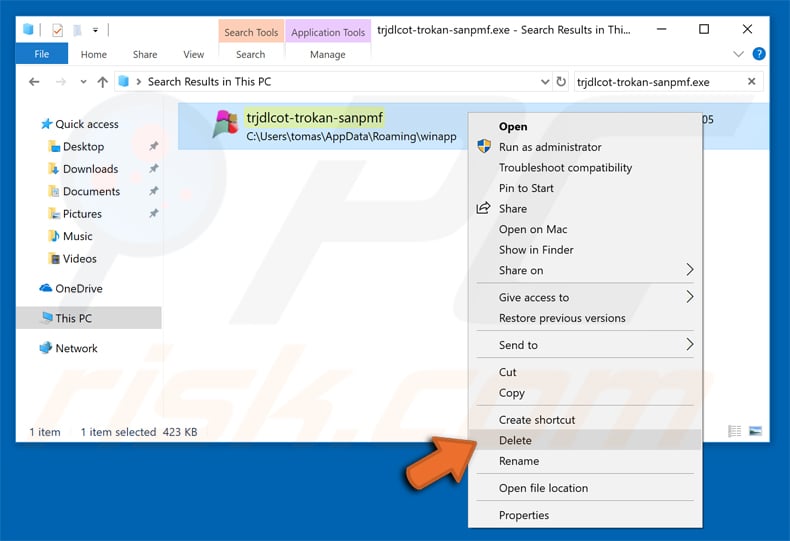

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

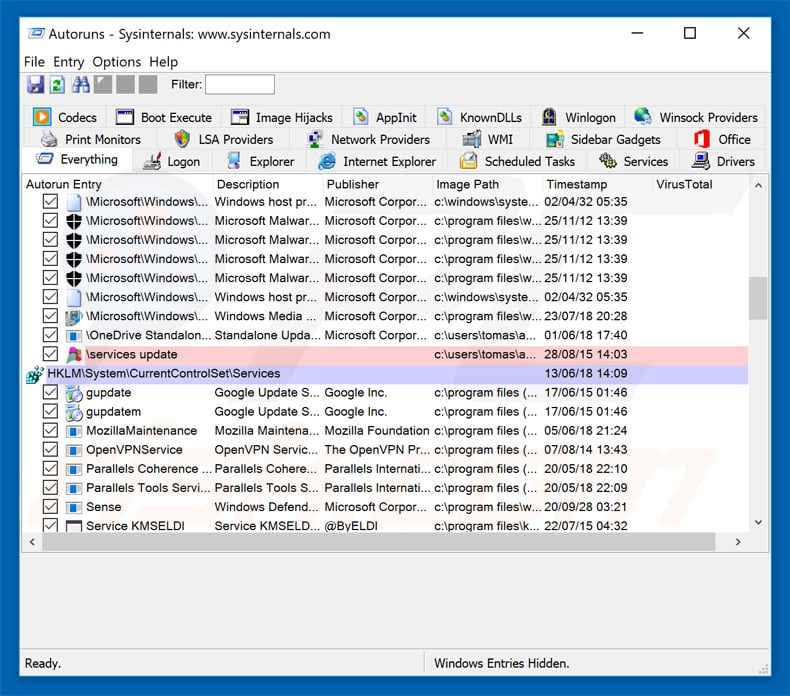

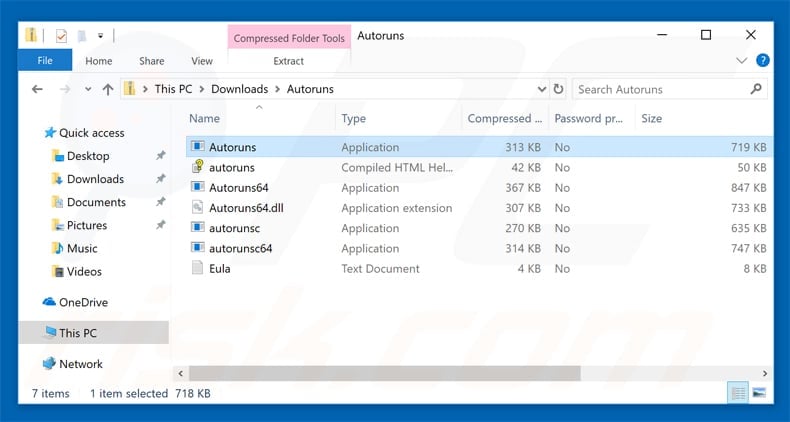

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

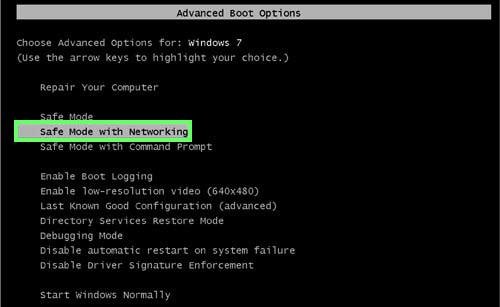

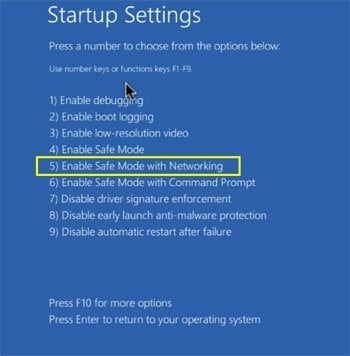

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

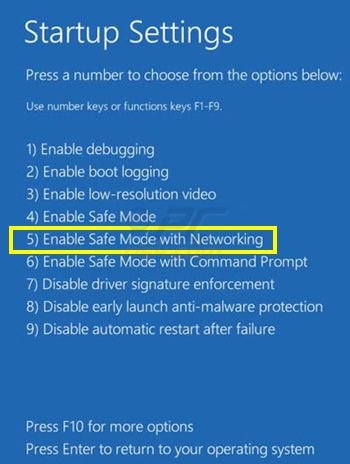

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

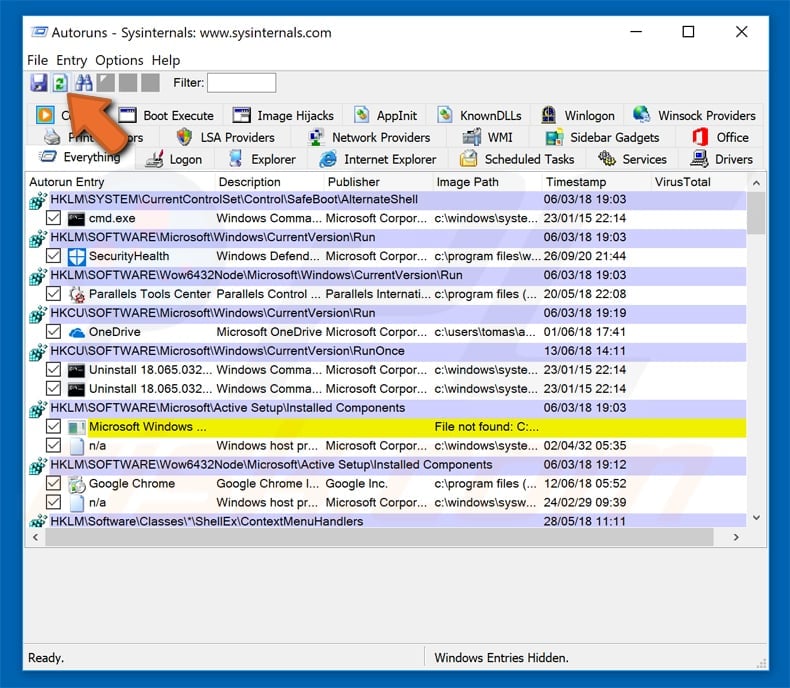

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

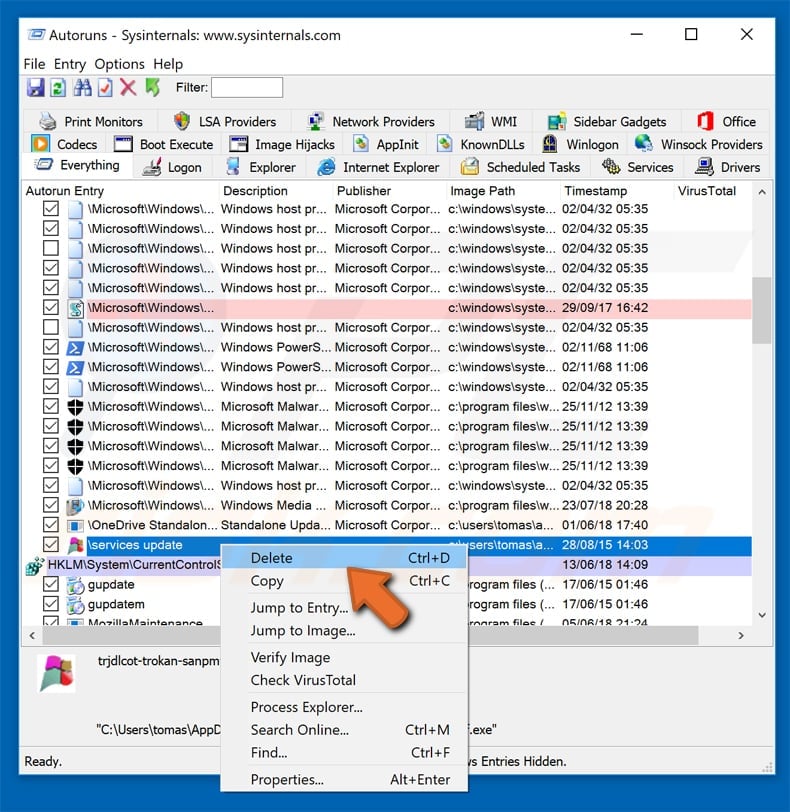

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários