Como remover o malware RustyBuer?

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

O que é o malware RustyBuer?

RustyBuer é o nome de uma nova variante do carregador Buer. A principal diferença entre as variantes novas e originais é que uma é escrita na linguagem de programação Rust multiparadigma e a outra é escrita na linguagem C. Tanto o RustyBuer quanto o Buer funcionam como carregadores - infectam os computadores com outro malware.

RustyBuer em detalhe

É provável que o RustyBuer e a versão original sejam escritos em idiomas diferentes porque, ao desenvolver a nova variante na linguagem Rust, os criminosos cibernéticos dão a a capacidade de escapar das detecções de antimalware baseadas em recursos do malware escritos na linguagem C.

RustyBuer tem várias opções sobre como descarregar e executar uma carga (instalar software malicioso). Algumas das amostras da RustyBuer foram (ou ainda são) usadas para distribuir o Cobalt Strike Beacon como uma carga útil de segundo estágio, o que significa que os criminosos cibernéticos podem estar ao vender acesso a máquinas infectadas na dark web, fóruns de piratas.

Sabe-se que o RustyBuer já foi usado para proliferar mais de uma cadeia de ransomware. O ransomware é um tipo de malware que encripta dados (bloqueia ficheiros) e gera uma mensagem exigindo resgate com instruções sobre como pagar pela desencriptação de dados.

É importante mencionar que o RustyBuer pode verificar as máquinas virtuais instaladas para evitar que sejam examinados por analistas de malware. É muito provável que os criminosos cibernéticos por trás do RustyBuer continuem a melhorar seu malware, portanto, pode ser mais difícil detectá-lo por fornecedores de segurança.

Em suma, sabe-se que a nova variante do carregador Buer já foi usada para distribuir Cobalt Strike Beacon e várias cadeias de ransomware. O Sine RustyBuer tem inúmeras opções de como descarregar e executar uma carga útil, este malware também pode ser usado para distribuir outro software malicioso.

Mais exemplos de malware projetado para distribuir outro software deste tipo são BazarLoader, HimeraLoader e AbSent-Loader. É comum que os carregadores sejam capazes de escapar da detecção, o que lhes permite distribuir malware sem serem detectados e removidos pelas soluções antivírus instaladas.

| Nome | carregador RustyBuer |

| Tipo deAmeaça | Carregador do malware |

| Nomes de Detecção | Avast (Win32:TrojanX-gen [Trj]), BitDefender (Trojan.GenericKD.46543200), Emsisoft (Trojan.GenericKD.46543200 (B)), Kaspersky (HEUR:Trojan.Win32.Agent2.gen), Microsoft (Trojan:Win32/Casdet!rfn), Lista Completa (VirusTotal) |

| Carga Útil | Cobalt Strike Beacon, ransomware e outros possíveis malware |

| Sintomas | Os carregadores são projetados para infiltrar-se furtivamente no computador da vítima e permanecer em silêncio e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de e-mail infectados, os anúncios online maliciosos, engenharia social, 'crackings' de software. |

| Danos | Palavras-passe e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

RustyBuer em geral

Em suma, sabe-se que a nova variante do carregador Buer já foi usada para distribuir Cobalt Strike Beacon e várias cadeias de ransomware. O Sine RustyBuer tem inúmeras opções de como descarregar e executar uma carga útil, este malware também pode ser usado para distribuir outro software malicioso.

Mais exemplos de malware projetado para distribuir outro software deste tipo são BazarLoader, HimeraLoader, e AbSent-Loader. É comum que os carregadores sejam capazes de escapar da detecção, o que lhes permite distribuir malware sem serem detectados e removidos pelas soluções antivírus instaladas.

Como é que RustyBuer se infiltrou no meu computador?

A pesquisa demonstra que o RustyBuer é distribuído através de e-mails disfarçados de cartas sobre informações de vacinação COVID-19. Não é a primeira vez que os criminosos cibernéticos aproveitam a doença do coronavírus para extrair informações pessoais, dinheiro ou distribuir software malicioso.

Conforme escrito neste e-mail específico, o CDC e a FDA compilaram um resumo completo que contém informações sobre contra-indicações e complicações que podem ser causadas por vacinas disponíveis nos Estados Unidos. O principal objetivo deste e-mail é enganar os destinatários para que abram o documento do Microsoft Excel anexado e ativem comandos de macros (ao ativar a edição/conteúdo).

Quando os utilizadores ativam macros em documentos maliciosos do MS Office, permitem que estes documentos iniciem a cadeia de infecção. É importante mencionar que os documentos maliciosos abertos com versões mais antigas do MS Office (lançadas antes do ano de 2010) não têm o modo "Visualização protegida" - infectam os computadores automaticamente.

É importante mencionar que os criminosos cibernéticos podem usar documentos PDF, ficheiros JavaScript, ficheiros executáveis como EXE, ficheiros compactados como ZIP, RAR e outros ficheiros para exibir malware por e-mail também. Normalmente, disfarçam os seus e-mails como cartas oficiais importantes de empresas e organizações legítimas (por exemplo, CDF, FDA).

Como evitar a instalação de malware?

O software e os ficheiros devem ser descarregues de sites legítimos e através de links diretos. É recomendado evitar o uso de redes peer-to-peer, sites não oficiais, descarregadores de terceiros, sites não oficiais, instaladores de terceiros e outras fontes deste tipo para descarregar ou instalar programas.

O sistema operativo e instalado devem ser atualizados e ativados com funções implementadas ou ferramentas fornecidas por os seus desenvolvedores oficiais. É comum que ferramentas não oficiais de ativação ('cracking') e atualizadores de terceiros tenham malware escondido dentro delas. Além disso, não é legal ativar programas licenciados com várias ferramentas de terceiros.

Anexos e links de sites em e-mails irrelevantes recebidos de remetentes suspeitos e desconhecidos não devem ser abertos sem antes examiná-los cuidadosamente. É comum que os criminosos cibernéticos usem estes e-mails como ferramentas para exibir o seu malware. É importante mencionar que muitas vezes disfarçam os seus e-mails como importantes, oficiais e assim por diante.

Além disso, é recomendado ter um software antivírus ou anti-spyware confiável instalado no sistema operativo e executar verificações de vírus com regularmente. Se acredita que o seu computador já está infectado, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Email que contém o ficheiro concebido para instalar o RustyBuer:

Texto neste email:

Subject: COVID-19 Vaccination information

URGENT INFORMATION ON COVID-19 VACCINATION

This email contains urgent information on latest researches from CDC and FDA in the field of vaccines against COVID-19.

Internal statistics from CDC and FDA on lethal cases and illness after vaccination (read more in attached file), we have not fully studied their real danger. Wide selection of vaccines offer has created illusion of security and feeling that we have a choice.

Studies have shown that possibility of getting infected COVID-10 after a vaccine significantly increases, and also leads to complications in the form of infertility, development of diseases of lungs and central nervous system, and even blindness.

Some prisons have unofficially introduced vaccines to prisoners, those sentenced to life sentences or death penalty. Outbreaks of COVID-19 diseases and even deaths account for areas where people were massively vaccinated. You can avoid risk of getting infected by untested vaccines.

CDC and FDA together have compiled a complete summary of contraindications, chances of death outcome, and complications from use of available vaccines in the US (such as Pfizer-BioNTech, Moderna, Johnson & Johnson / Janssen, etc.) and other countries, as well as the price you will pay for them. Compare conditions under which certain vaccines are not suitable for you, as well as those which are contraindicated for children, pregnant women, elderly people, people with chronic diseases and allergy sufferers. Information valid as of May 2021.

You were assigned personal access to the attached document, your pass code: ohpfdpfjlqysasyl

Sent by American Medicine Publicity, 250 Willow Drive San Pablo, CA 94806,

info@cov19inf.com Unsubscribe

Malicious attachment distributing RustyBuer:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é RustyBuer?

- PASSO 1. Remoção manual do malware RustyBuer.

- PASSO 2. Verifique se o seu comptador está limpo.

Como remover malware manualmente?

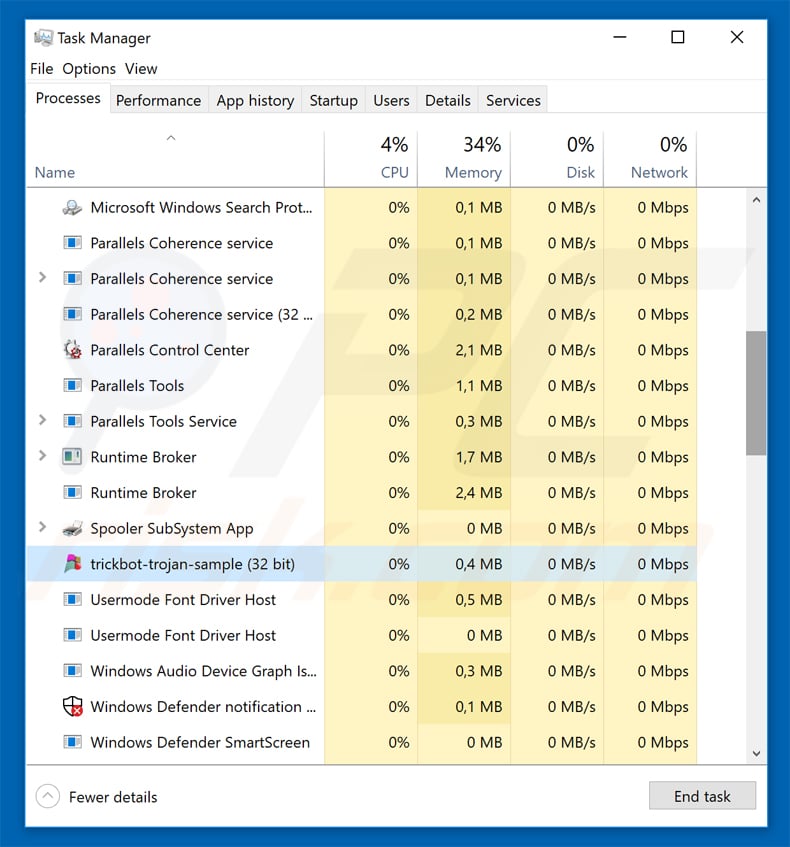

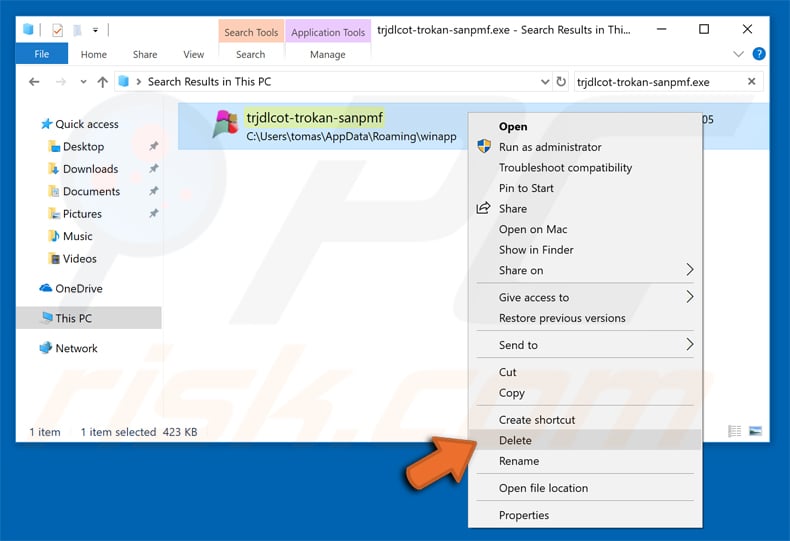

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

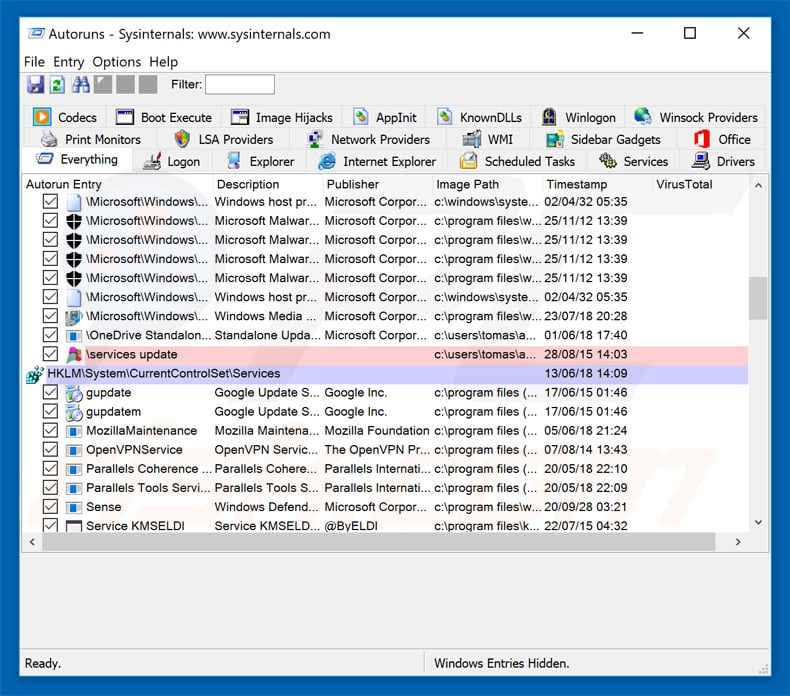

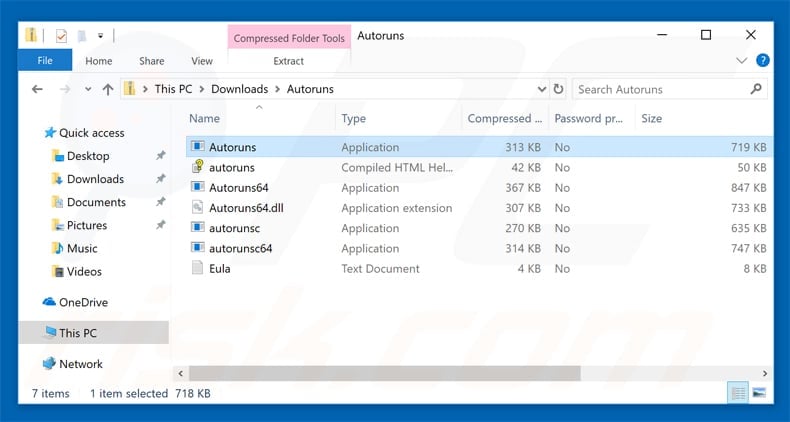

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

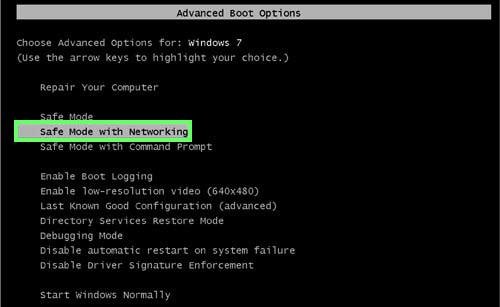

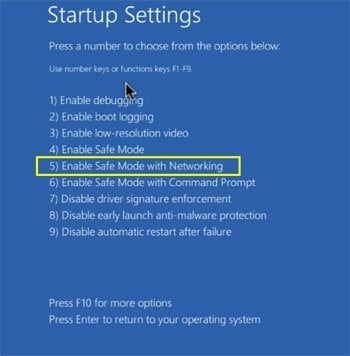

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

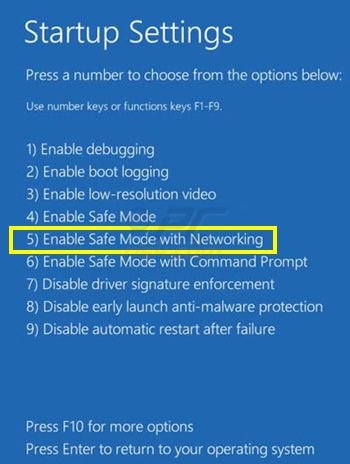

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

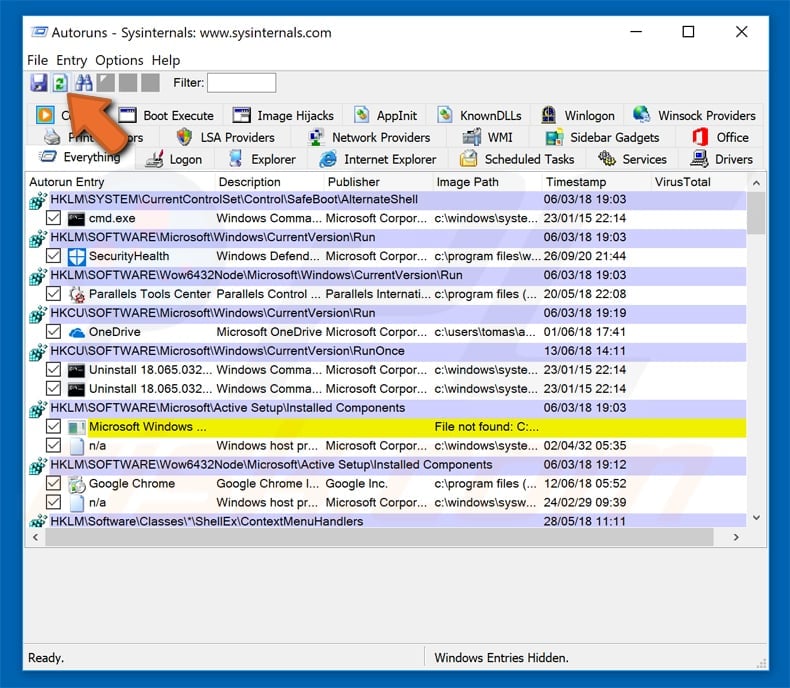

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

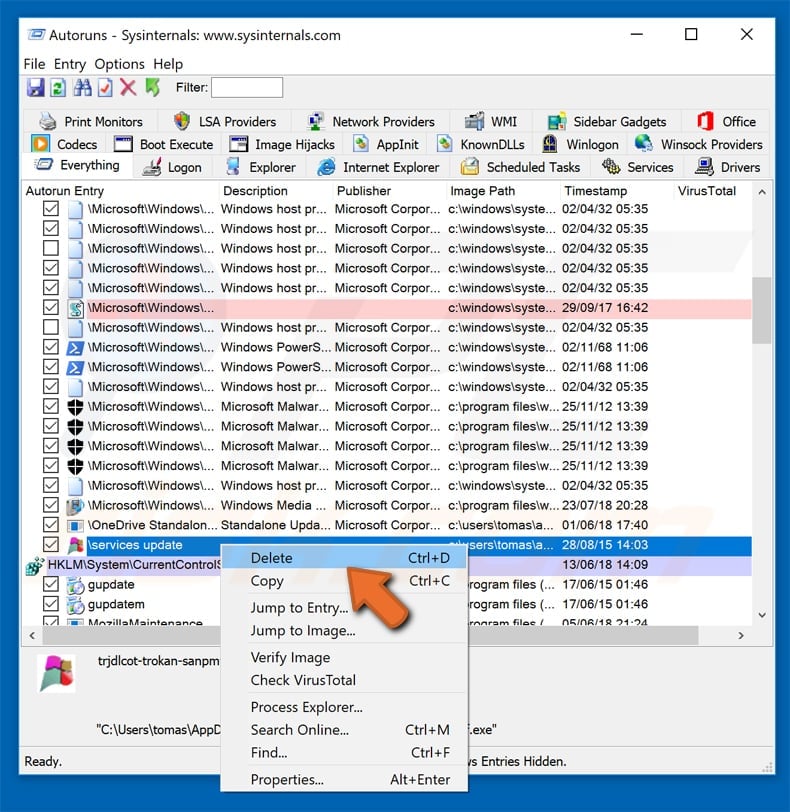

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários