Como eliminar o TAR Warzone

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

Que tipo de malware é Warzone?

Warzone é um trojan de acesso remoto (TAR) que os criminosos cibernéticos usam para aceder remotamente os computadores das vítimas. Este trojan é anunciado num site público e, portanto, pode ser descarregue e usado por qualquer pessoa.

Normalmente, os criminosos cibernéticos tentam induzir as pessoas a instalar estes programas e usá-los para roubar várias informações pessoais que podem ser usadas para gerar rendimento de várias maneiras.

Mais sobre o Warzone RAT

O código do Warzone é escrito na linguagem de programação C++. Este TAR é independente do .NET Framework e controla os computadores através do módulo VNC. O Warzone usa o modelo HRDP, que permite fazer login em computadores (contas do Windows) sem o conhecimento das vítimas. Além disso, este modelo permite que criminosos cibernéticos burlem a segurança do UAC (User Account Control).

Ou seja, podem controlar o sistema a usar privilégios administrativos. Esse recurso funciona nas versões do Windows de 7 a 10. O Warzone pode ser usado para aceder a webcam da vítima e roubar palavras-passe do Google Chrome, Mozilla Firefox, Internet Explorer, navegadores Edge e clientes de e-mail Outlook, Thunderbird e Foxmail.

Além disso, os criminosos cibernéticos podem usar este trojan para descarregar e fazer o carregamento de vários ficheiros, executá-los e excluí-los. também inclui um recurso de registo de teclas (registo de teclas ao vivo), que regista todas as teclas premidas, mesmo quando offline.

Os criminosos cibernéticos também podem usá-lo para enviar comandos para o CMD (Prompt de Comando) do computador infectado, visualizar e encerrar/eliminar processos através do Gestor de Tarefas e navegar na web a usar o endereço IP do computador. Esta é uma poderosa ferramenta de acesso remoto que pode ser usada para causar sérios danos.

Pode ser usado para roubar palavras-passe, logins de várias contas (incluindo contas bancárias), para instalar malware (por exemplo ransomware) que pode conduzir à perda de dados ou outros problemas, para gravar vídeos a usar o webcam e usá-los para chantagear pessoas e assim por diante.

Essencialmente, o Warzone é usado para roubar dados/detalhes que podem ser usados para gerar rendimento. Portanto, as pessoas que têm o Warzone instalado provavelmente sofrerão perdas financeiras, problemas de privacidade e terão os seus computadores infectados com outros malwares e sofrerão vários outros problemas sérios.

| Nome | trojan de acesso remoto Warzone |

| Tipo de Ameaça | Trojan, vírus de roubo de palavra-passe, malware de banco, spyware |

| Nomes de Detecção | Avast (Win32:Malware-gen), BitDefender (Gen:Variant.Graftor.527299), ESET-NOD32 (Uma Variante De Win32/Agent.TJS), Kaspersky (Trojan.Win32.Agentb.jiad), Lista Completa (VirusTotal) |

| Sintomas | Os trojans são projetados para infiltrar-se furtivamente no computador da vítima e permanecer em silêncio e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de e-mail infectados, anúncios online maliciosos, engenharia social, crackings de software. |

| Danos | Informações bancárias roubadas, palavras-passe, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

TARs em geral

Existem vários TARs disponíveis, no entanto, mesmo os legítimos podem ser usados para fins maliciosos. Alguns exemplos de outras ferramentas semelhantes são Bandook, CrossRAT, e Atilla Stealer. Normalmente, os cibercriminosos distribuem TARs (enganam as pessoas para as instalar) para roubar dados/informações pessoais e sensíveis.

Se houver algum motivo para acreditar que o seu computador está infectado com software deste tipo, desinstale-o imediatamente.

Como é que Warzone se infiltrou no meu computador?

Existem várias maneiras de distribuir estes programas. Geralmente, os criminosos cibernéticos enganam as pessoas para fazer o descarregamento e instalá-los através de campanhas de e-mail de spam, atualizadores de software falsos, ferramentas de ativação de software de terceiros, fontes de descarregamento de software não confiáveis e programas do tipo trojan. As campanhas de spam podem ser usadas para distribuir programas maliciosos através de anexos de e-mail.

Por exemplo, documentos do Microsoft Office, documentos PDF, ficheiros compactados (ZIP, RAR e assim por diante), executáveis (ficheiros .exe), ficheiros JavaScript e outros. Quando as pessoas (destinatários de e-mail) abrem estes anexos, concedem permissão para que softwares maliciosos sejam descarregues e instalados.

Os atualizadores de software falsos (não oficiais) podem ser usados para explorar bugs, falhas de software desatualizado. Noutros casos, essas ferramentas simplesmente descarregam e instalam malware em vez de correções ou atualizações. As ferramentas de ativação não oficial ('cracking') infectam os computadores de maneira semelhante.

Estas ferramentas são promovidas como programas que supostamente permitem que os utilizadores ativem software licenciado gratuitamente, no entanto, geralmente descarregam e instalam vírus/malware. Outra maneira de distribuir ficheiros/programas maliciosos é usar fontes de descarregamento de software duvidosas.

Por exemplo, redes peer-to-peer (eMule, clientes de torrent, etc.), hospedagem gratuita de ficheiros e sites de descarregamento de freeware, descarregadores de terceiros e outras fontes semelhantes. Esses canais são usados para apresentar ficheiros maliciosos como legítimos. Infelizmente, quando ficheiros maliciosos são descarregues e abertos, infectam computadores com malware de alto risco.

Os trojans são programas que causam infecções em cadeia - se instalados, proliferam outros vírus, porém, para causar algum dano, estes programas já devem estar instalados.

Como evitar a instalação de malware?

Não abra anexos ou links da Web presentes em e-mails recebidos de endereços desconhecidos e suspeitos. Note que estes e-mails geralmente são apresentados como oficiais, importantes e assim por diante, mas não devem ser confiáveis. Atualize o software instalado corretamente a usar funções ou ferramentas implementadas que são fornecidas por desenvolvedores oficiais e não por outras ferramentas de terceiros.

Não descarregue software ou ficheiros de sites não confiáveis e não oficiais, a usar descarregadores de terceiros ou outras fontes duvidosas. Os únicos canais seguros são os sites oficiais. O software pago instalado deve ser ativado corretamente. As ferramentas de ativação/cracking de terceiros são ilegais e geralmente descarregam e instalam malware.

Todos os computadores ficam mais seguros quando um software antivírus ou antispyware de boa reputação é instalado. Mantenha estes programas sempre ativados e verifique os sistemas à procura de vírus regularmente. Se acredita que o seu computador já está infectado, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Screenshot de um site usado para promover o Warzone:

Exemplo de e-mail de spam usado para distribuir um documento malicioso do MS Excel projetado para injetar o TAR Warzone no sistema:

Texto apresentado em:

Subject: Wholesale Price List

Hi.

We will need you to list pricing for each item or bundled package in $Usd , fob , #-totals of each avail for immediate sales and shipping?

Our 50-plus retail locations are Also always looking for Surplus inventories and in-stock inventories available at discounted pricing to buy all items you have?

Please use the attached quote form and list ANY/ALL items you have in-stock inventories & also Surplus inventories and other items that are ready to ship' if Applicable for any of your Factories items'

If any / all Items need to be Manufactured - please include all info-specs - pics and $ usd , fob , min-moq needed per items , style , color and any other needed info for Director to review to determine whether we want to carry in our retail locations in North America.

For confidential reasons you need to Enable content in the xls file for perfect viewing and not comparable with WPS sorry only Microsoft excel.

Thanks we appreciate all your efforts and hard-work in this matter

Screenshot do documento malicioso:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é Warzone?

- PASSO 1. Remoção manual do malware Warzone.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner.

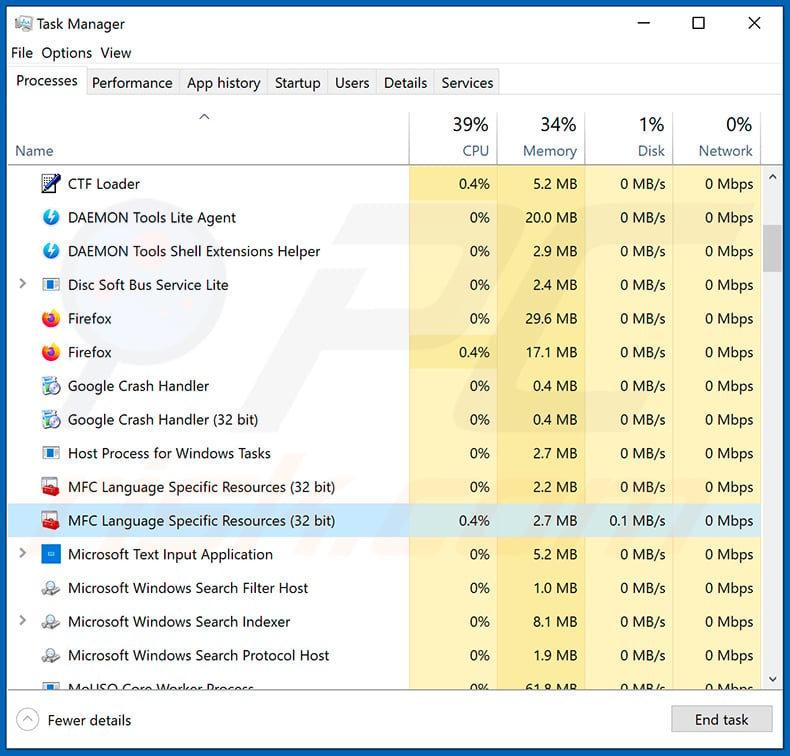

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

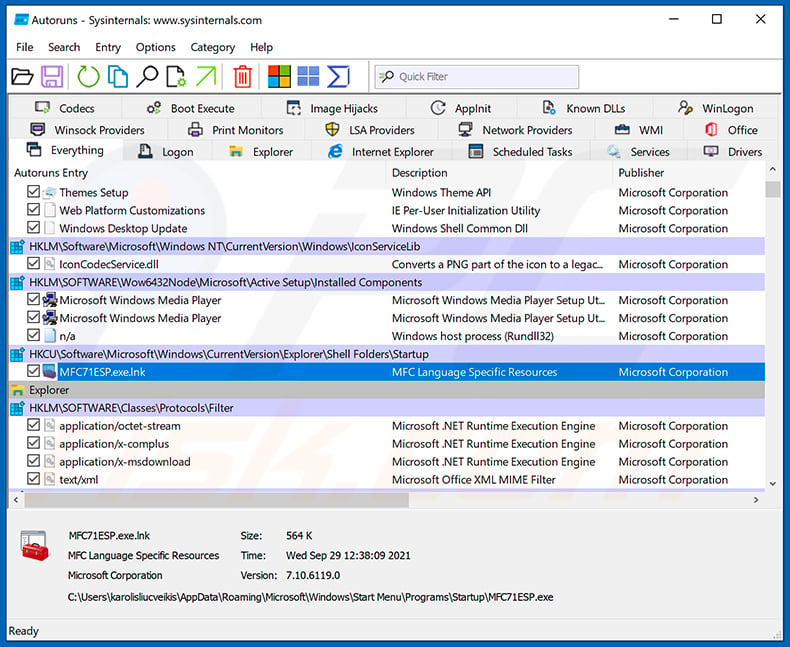

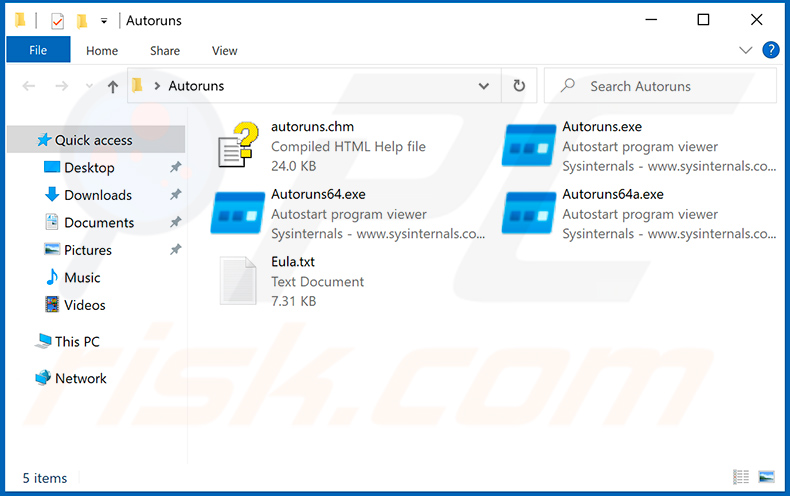

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

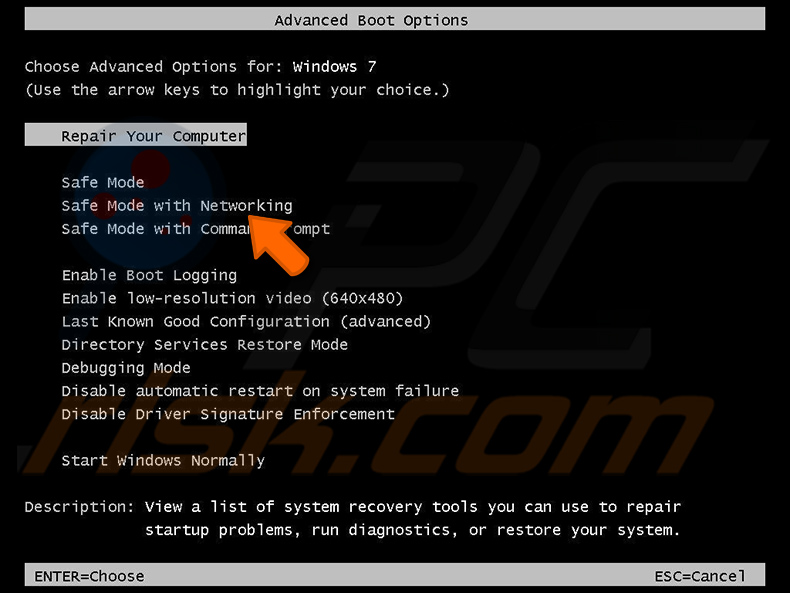

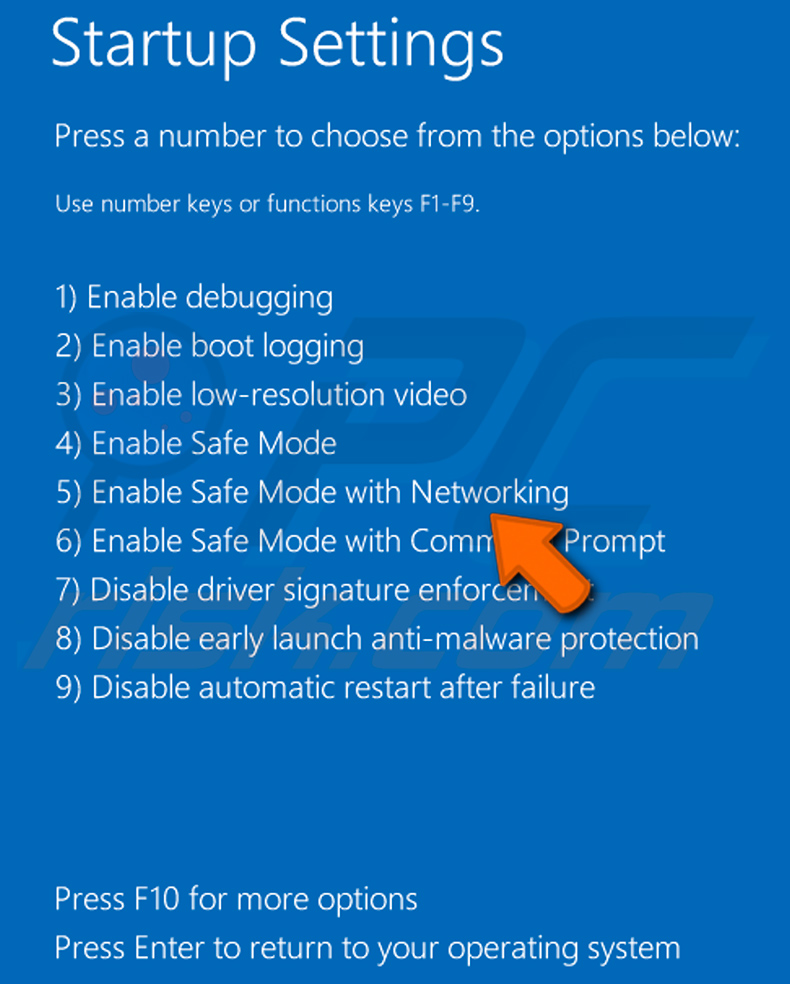

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

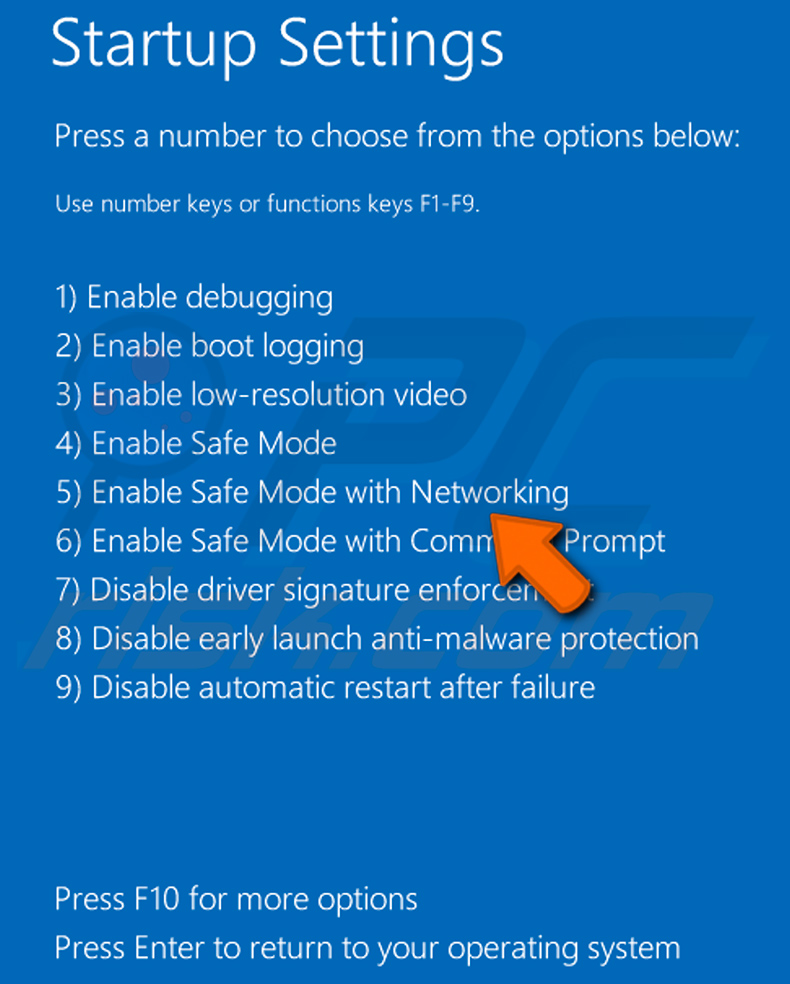

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

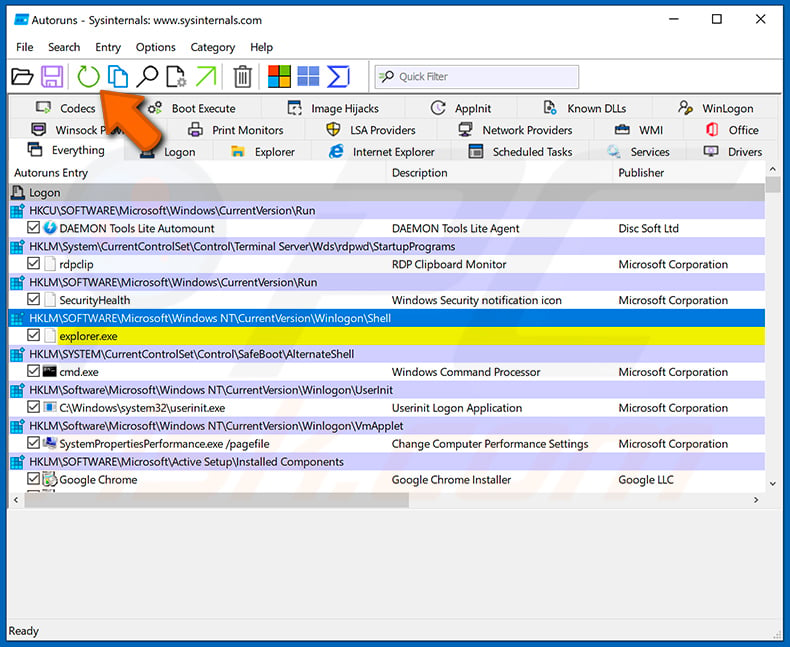

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

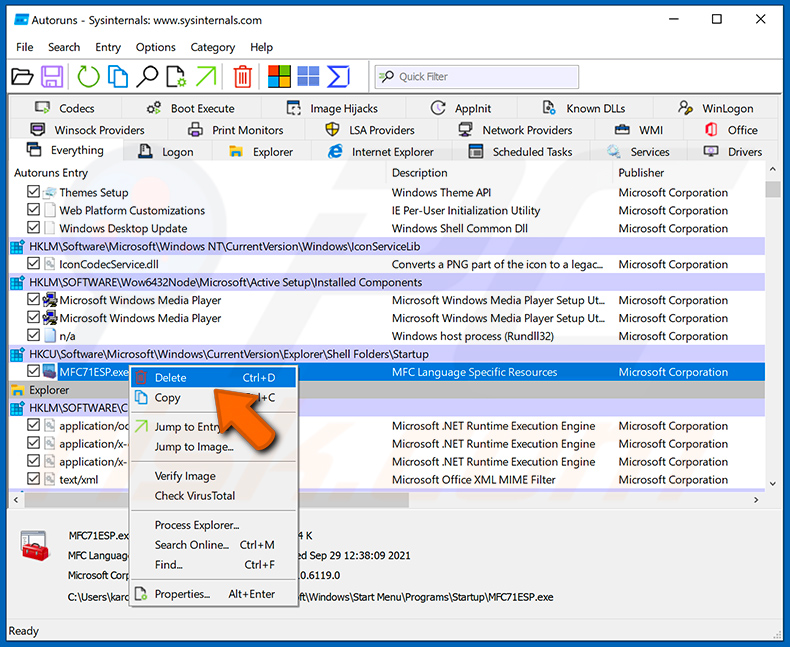

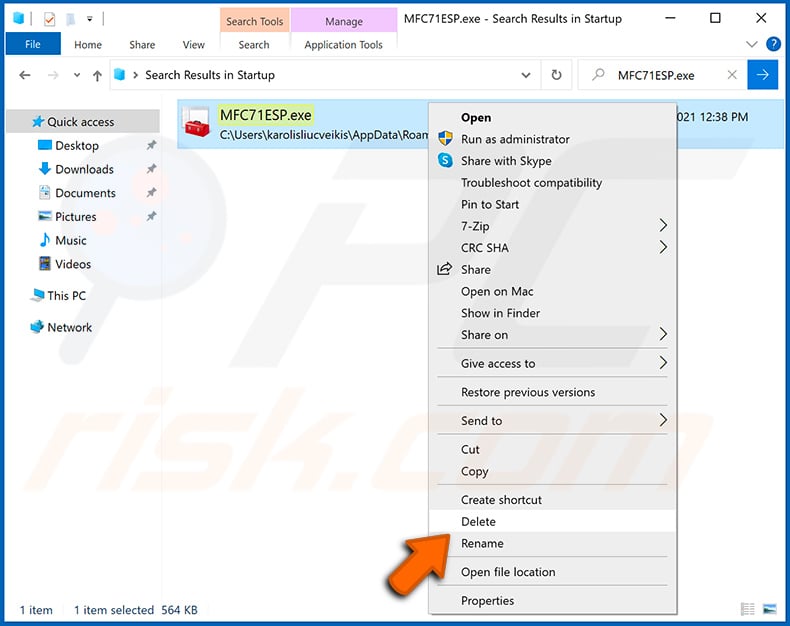

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infectado com malware Warzone, devo formatar o meu dispositivo de armazenamento para me livrar dele?

Não, o Warzone pode ser removido sem formatar o dispositivo de armazenamento. Pode ser removido seguindo os passos descritos no nosso separador de remoção acima.

Quais são os maiores problemas que o malware pode causar?

Na maioria dos casos, ter um computador infectado com malware causa problemas como roubo de identidade, perda monetária, encriptação de dados, infecções adicionais do computador e (ou) desempenho insatisfatório do computador.

Qual é o objetivo de um malware Warzone?

É um Trojan de acesso remoto que rouba palavras-passe de clientes de e-mail Google Chrome, Mozilla Firefox, Internet Explorer, Edge, Outlook, Thunderbird e Foxmail. Além disso, pode ser usado para descarregar e fazer o carregamento de vários ficheiros, executá-los e excluí-los, registar teclas premidas (gravar entrada do teclado), executar comandos via prompt de comando e visualizar e encerrar processos no Gestor de Tarefas.

Como é que um malware se infiltrou no meu computador?

Sabe-se que o TAR Warzone é distribuído por e-mail. Os criminosos cibernéticos enviam e-mails que contém anexos maliciosos para induzir os destinatários a infectar os seus computadores com o Warzone. Noutros casos, o malware é distribuído através de sites que hospedam software pirateado/pirateado, instaladores falsos, redes P2P, sites de torrent etc.

O Combo Cleaner vai proteger-me contra o malware?

Sim, o Combo Cleaner pode detectar e remover quase todos os malwares conhecidos. Malwares de última geração podem ocultar-se profundamente no sistema. Assim, executar uma verificação completa do sistema é essencial para detectar e remover malware deste tipo.

▼ Mostrar comentários