Como remover o vírus CryptoWallet Address Replacing

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

O que é CryptoWallet Address Replacing Virus?

O CryptoWallet Address Replacing Virus refere-se a uma infecção do sistema por um programa malicioso, que possui funcionalidades de clipper.

Os clippers (também conhecidos como sequestradores de área de transferência) são projetados para alterar os dados copiados para a área de transferência. Neste artigo, analisaremos clippers projetados para substituir endereços de carteiras de criptomoedas copiados antes de uma transação de saída - redirecionando assim os fundos para carteiras de criptomoedas pertencentes aos criminosos cibernéticos.

Visão geral de CryptoWallet Address Replacing Virus

Os clippers sofisticados detectam quando um utilizador copiou um endereço de carteira de criptomoeda na sua área de transferência (ou seja, buffer de copiar e colar). O objetivo deste malware é alterar os dados copiados; portanto, o endereço da carteira criptográfica é substituído por um da posse dos criminosos cibernéticos.

Portanto, sempre que as vítimas fazem uma transação de saída, em vez de colar o endereço pretendido, o clipper cola um endereço de carteira digital diferente - desviando assim a criptomoeda para os criminosos. Embora este truque seja simples, é bastante eficaz. Os endereços Cryptowallet são simplesmente combinações de cartas e dígitos. Por este motivo, é bastante fácil para as vítimas não perceberem que a string copiada foi substituída. Esses programas maliciosos geralmente visam as criptomoedas Bitcoin e Ethereum.

As infecções por Clipper podem causar perdas financeiras significativas. No entanto, alguns programas maliciosos são multifuncionais. Portanto, substituir os dados da área de transferência é apenas um dos seus recursos - o que significa que podem representar ameaças adicionais.

Se suspeitar que o seu sistema já está infectado com um vírus de substituição de endereço CryptoWallet, recomendamos o uso de um antivírus para removê-lo sem demora.

| Nome | malware CryptoWallet Clipper |

| Tipo de Ameaça | Trojan, Clipper, sequestrador de área de transferência. |

| Nomes de Detecção (exemplo de clipper) | Gridinsoft (PUP.Win32.Gen.vb), SecureAge APEX (Malicious), SentinelOne (Static ML) (Static AI - Suspicious PE), Webroot (Riskware.Gen), Lista Completa de Detecções (VirusTotal) |

| Nomes de Detecção (exemplo de instalador malicioso) | AhnLab-V3 (Infostealer/Win.PassStealer.C5162419), ESET-NOD32 (Uma Variante De Win32/Packed.VMProtect.AC), Gridinsoft (Trojan.Heur!.00216431), SentinelOne (Static ML) (Static AI - Malicious PE), Sophos (Mal/VMProtBad-A), Lista Completa de Detecções (VirusTotal) |

| Endereços de Carteira de Criptomoedas de Criminosos Cibernéticos Relacionados (Bitcoin) | 3Ex2BJT2aiqDJKPAFeuWMbB4T6MhML384p, 12CLn8QNN7twEuRJSXi8Na4VfzhAxWxDUn, 3N7gh7mg4hyxnwGTFUpjHfpZh154Eu7rYD, 17uoEtuihi6Lsg4hdedT7PUhF4FNgBPD2F, 3PxkHEMPaNMPMyiiHpHEj6ZgWzShh54N65 |

| Endereços de Carteira de Criptomoedas de Criminosos Cibernéticos Relacionados (Ethereum) | 0xB626049946467c1D54a8B4740BD43cc5cdb2A6aa, 0xd00634B22adAA771Be515527C33049dcfE6D0E3C, 0x5a87F00A1dac28a285C7D336a1b29Fdc57b34115 |

| Sintomas | Os trojans são projetados para infiltrar-se furtivamente no computador da vítima e permanecer em silêncio e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de email infectados, anúncios online maliciosos, engenharia social, 'cracks' de software. |

| Danos | Criptomoeda roubada, perda financeira. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de malware Clipper

Analisamos milhares de programas maliciosos e inúmeros clippers. Allcome Clipper, Frost Clipper, Extended Clipper, ApocalypseClipper - são alguns exemplos de sequestradores de área de transferência e Sorano Bot, MoistStealer, XLoader - de malware com funcionalidades de clipper.

O malware geralmente tem recursos variados que estão em diferentes combinações. As funções mais comuns incluem: extração de dados (por exemplo, descarregamento de ficheiros, obtenção de palavras-passe, keylogging, gravação de áudio/vídeo através de microfones e câmara web, etc.), encriptação de dados/bloqueio de ecrã (ransomware), abuso de recursos do sistema para gerar criptomoeda (criptomineradores), descarregamento/instalação de malware adicional e assim por diante.

Independentemente de como o malware opera, a sua presença num sistema põe em risco a integridade do dispositivo e a segurança do utilizador. Portanto, é fundamental eliminar todas as ameaças imediatamente após a detecção.

Como é que CryptoWallet Address Replacing Virus se infiltrou no meu computador?

O malware é disseminado a usar phishing e técnicas de engenharia social. Os programas maliciosos geralmente são disfarçados ou agregados com software/meios comuns. Os ficheiros infecciosos podem ser ficheiros, executáveis, PDF e documentos do Microsoft Office, JavaScript, etc. Uma vez aberto o ficheiro - o descarregamento/instalação do malware é iniciado.

Os métodos de distribuição mais comuns incluem: descarregamentos não autorizados (furtivos e fraudulentos), anexos e links maliciosos em e-mails e mensagens de spam, fraudes online (por exemplo, atualizações falsas, avisos de vírus falsos etc.), ativação ilegal de programas ( ferramentas de "cracking") e fontes de descarregamento não confiáveis (por exemplo, sites não oficiais e freeware, redes de partilha peer-to-peer etc.).

Como evitar a instalação de malware?

Aconselhamos ter cuidado com as correspondências recebidas. Os anexos e links presentes em e-mails e mensagens suspeitos/irrelevantes não devem ser abertos, pois isso pode conduzir a uma infecção do sistema.

Além disso, todos os descarregamentos devem ser realizados em canais oficiais e verificados. É crucial ativar e atualizar o software com ferramentas fornecidas por desenvolvedores legítimos - já que ferramentas de ativação ilegal ("cracks") e atualizadores falsos podem conter malware.

Devemos enfatizar a importância de ter um antivírus de boa reputação instalado e atualizado. Os programas de segurança devem ser usados para executar verificações regulares do sistema e remover ameaças e problemas detectados. Se acredita que o seu computador já está infectado, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

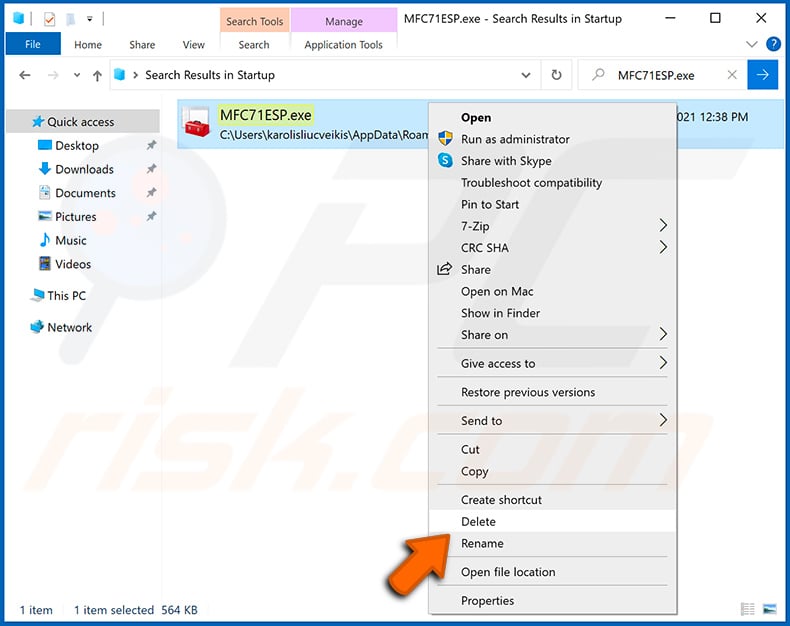

Exemplo de endereço CryptoWallet substituindo a pasta de instalação do malware:

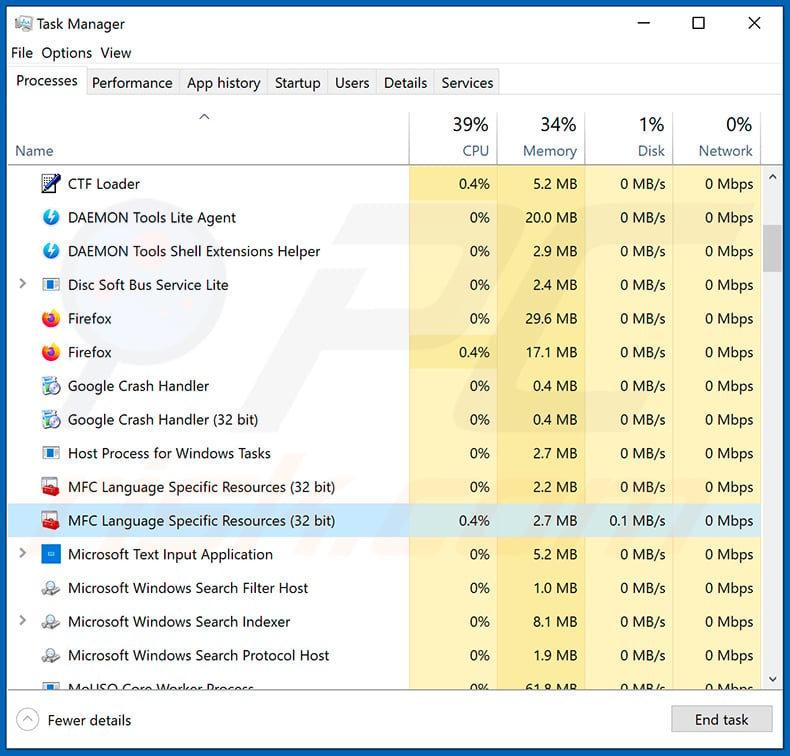

Exemplo de endereço do CryptoWallet substituindo o processo de malware no Gestor de Tarefas do Windows:

Exemplo de endereço CryptoWallet Substituindo site de promoção de malware (site de descarregamento de software "pirateado"):

Aparência do endereço CryptoWallet Substituindo a funcionalidade do malware (GIF):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é CryptoWallet Address Replacing Virus?

- PASSO 1. Remoção manual do malware CryptoWallet Address Replacing Virus.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner.

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

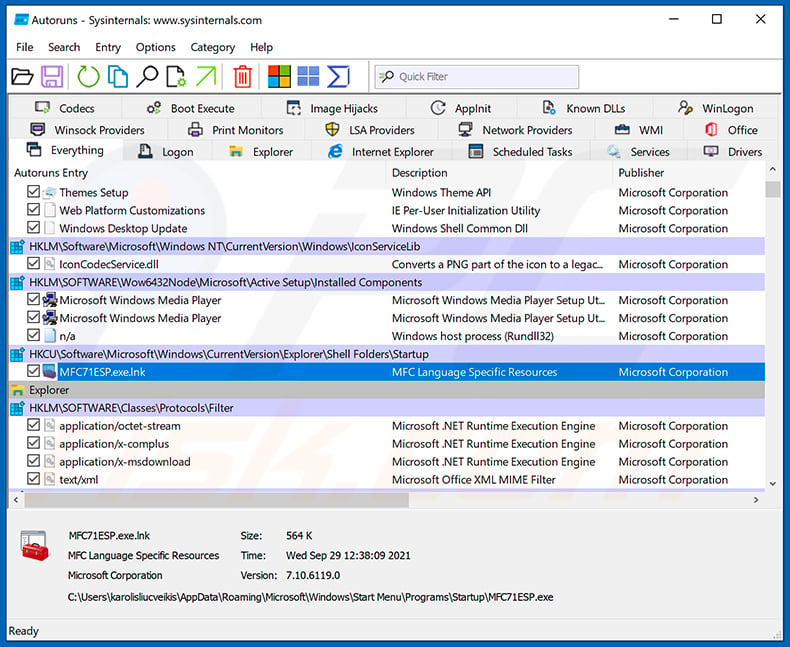

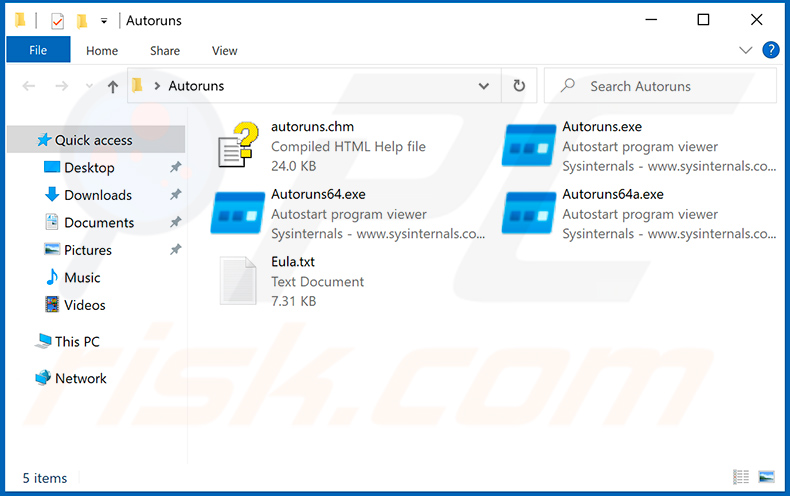

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

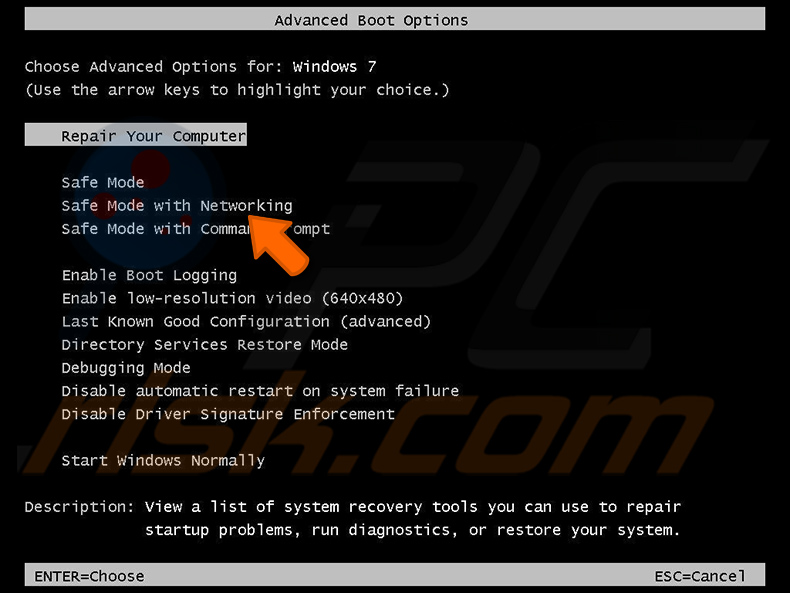

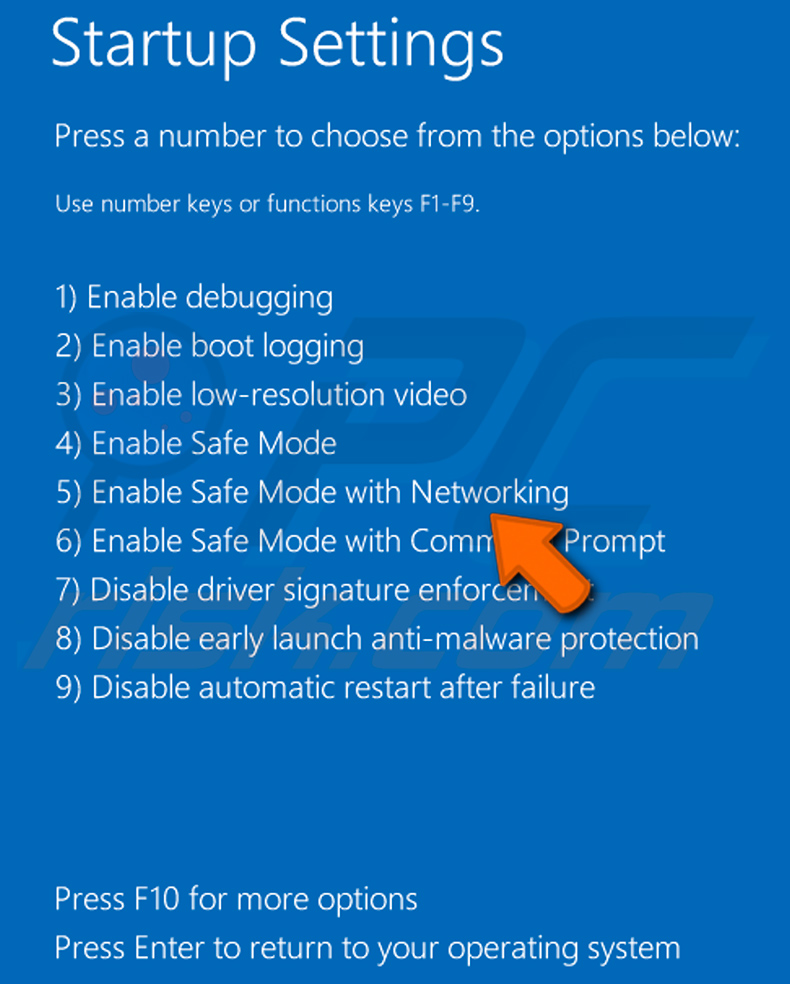

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

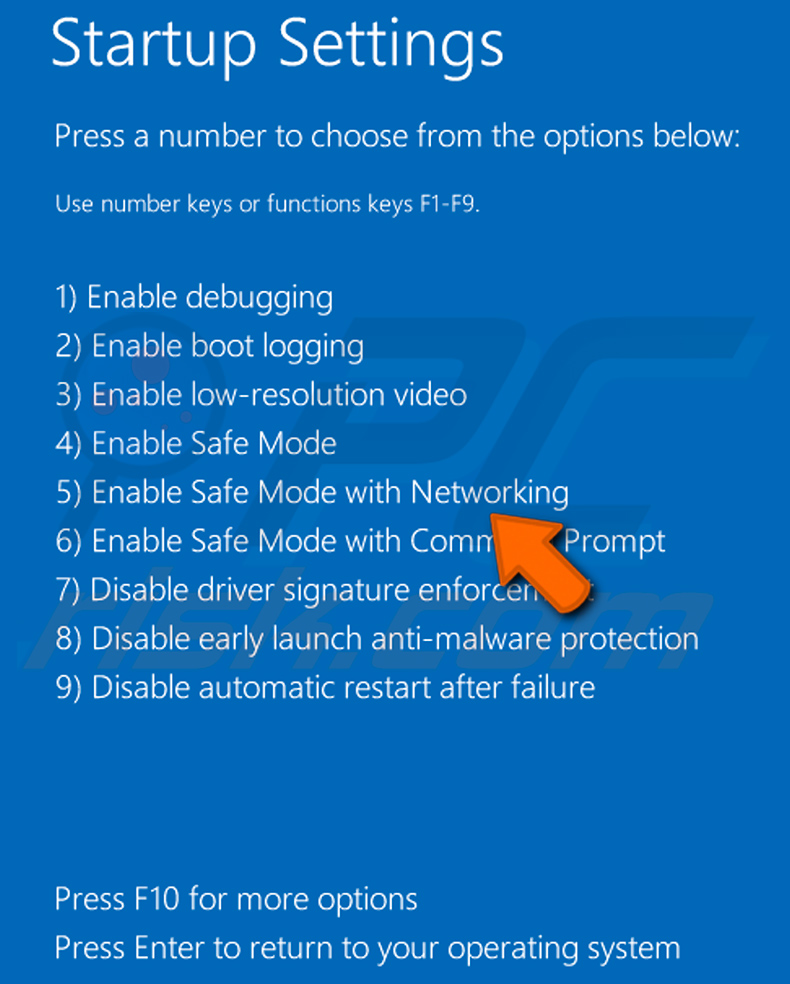

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

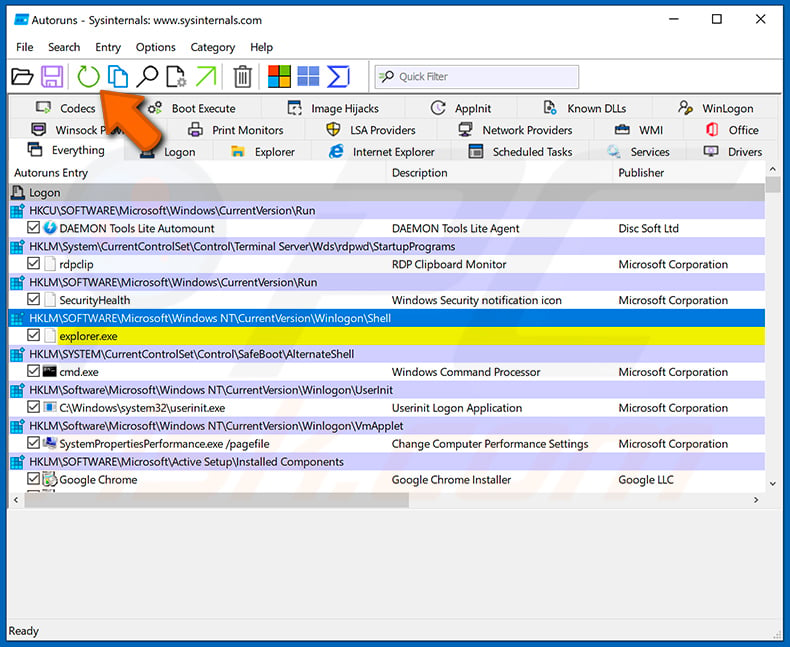

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

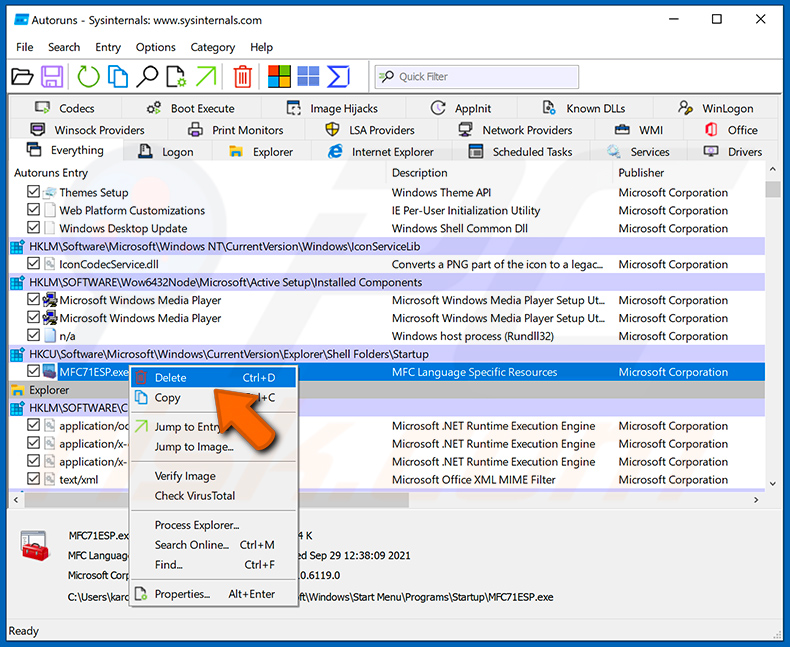

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infectado com o malware CryptoWallet Address Replacing Virus, devo formatar o meu dispositivo de armazenamento para me livrar dele?

Não, os programas maliciosos que substituem endereços de criptomoedas (dados da área de transferência) não exigem que a formatação seja removida.

Quais são os maiores problemas que o malware CryptoWallet Address Replacing Virus pode causar?

O malware deste tipo visa redirecionar transações de saída de criptomoeda para carteiras pertencentes a criminosos cibernéticos. No entanto, estes programas podem ter recursos adicionais. Portanto, malware com recursos de clipper (substituição de dados da área de transferência) também pode causar várias infecções no sistema, perda de dados, sérios problemas de privacidade, perdas financeiras significativas e roubo de identidade.

Qual é o objetivo do malware CryptoWallet Address Replacing Virus?

Estes programas maliciosos são projetados para gerar rendimento, que é o objetivo principal do malware em geral. O software malicioso também pode ser usado para divertir os invasores, interromper processos (por exemplo, sites, serviços, organizações, empresas etc.), realizar vinganças pessoais ou lançar ataques com motivação política/geopolítica.

Como é que o malware CryptoWallet Address Replacing Virus se infiltrou no meu computador?

O malware é proliferado principalmente através de descarregamentos drive-by, fraudes online, e-mails/mensagens de spam, sites de descarregamento de freeware e de terceiros, redes de partilha P2P (por exemplo, clientes Torrent, eMule, etc.) , ferramentas ilegais de ativação de software ("cracking") e atualizações falsas. Além disso, alguns programas maliciosos são capazes de se distribuir por redes localizações e dispositivos de armazenamento removíveis (por exemplo, unidades flash USB, discos rígidos externos etc.).

O Combo Cleaner vai proteger-me contra o malware?

Sim, o Combo Cleaner pode detectar e eliminar a maioria das infecções de malware conhecidas. Deve-se enfatizar que executar uma verificação completa do sistema é crucial - já que softwares maliciosos sofisticados geralmente ocultam-se profundamente nos sistemas.

▼ Mostrar comentários