Como remover o CrimsonRAT do sistema operativo

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

Que tipo de malware é CrimsonRAT?

O CrimsonRAT é uma ferramenta de acesso remoto (RAT) desenvolvida usando a linguagem de programação Java. Note-se que o CrimsonRAT é categorizado como malware e não é uma aplicação legítima. Os criminosos cibernéticos utilizam este TAR para controlar os computadores infiltrados e executar várias tarefas maliciosas.

Os criminosos proliferam o CrimsonRAT usando campanhas de email de spam que contêm documentos maliciosos do Microsoft Office. Pode ler mais sobre este método de distribuição neste artigo.

Mais sobre CrimsonRAT

Esta ferramenta permite que os criminosos cibernéticos modifiquem e eliminem ficheiros armazenados no computador sequestrado. Além disso, os criminosos usam CrimsonRAT para injetar malware adicional no sistema. Desta forma, é usado como um 'backdoor'. Na maioria dos casos, as ferramentas de acesso remoto são projetadas para proliferar ransomware e trojans de roubo de dados.

As infecções do tipo ransomware comprometem os dados armazenados (normalmente, por encriptação) e exigem pagamentos de resgate em troca da recuperação dos ficheiros. Os ladrões de dados registam informações pessoais (logins/palavras-passe guardados, teclas premidas, actividade de navegação, etc.).

Os dados registados são posteriormente utilizados de forma abusiva para gerar receitas. Os TARs como o CrimsonRAT também podem ser usados para distribuir adware e sequestradores de navegador. Estas aplicações são concebidas para causar redireccionamentos indesejados, recolher informações pessoais e apresentar anúncios intrusivos.

Portanto, a presença de uma ferramenta como CrimsonRAT pode eventualmente levar à perda permanente de dados, problemas graves de privacidade (roubo de identidade, perdas financeiras, etc.), uma experiência de navegação diminuída, e uma variedade de outros problemas. Recomendamos veementemente que elimine a ferramenta de acesso remoto CrimsonRAT o mais rapidamente possível.

| Nome | Trojan.CrimsonRat |

| Tipo de Ameaça | Trojan, vírus ladrão de palavras-passe, malware bancário, spyware. |

| Nomes de Detecção | Avast (Win32:TrojanX-gen [Trj]), BitDefenderTheta (Gen:NN.ZemsilF.34608.@p0@a4gDjW), ESET-NOD32 (Uma Variante De MSIL/Agent.BNY), Kaspersky (HEUR:Trojan-Ransom.MSIL.Foreign.gen), Microsoft (Program:Win32/Wacapew.C!ml), Lista Completa de Detecções (VirusTotal) |

| Sintomas | Os Trojans são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem em silêncio, pelo que nenhum sintoma em particular é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de e-mail infectados, anúncios online maliciosos, engenharia social, crackings de software. |

| Danos | Informações bancárias roubadas, palavras-passe, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

TARs em geral

O CrimsonRAT partilha semelhanças com dezenas de outras ferramentas maliciosas de acesso remoto, tais como Brushaloader, ExileRat, e Nymeria. Embora os criminosos cibernéticos/desenvolvedores sejam diferentes, todas estas ameaças têm o mesmo objectivo: danificar o sistema sequestrado e roubar informações. Por isso, a eliminação de malware como o CrimsonRAT é fundamental.

Como é que CrimsonRAT se infiltrou no meu computador?

CrimsonRAT é frequentemente distribuído através de campanhas de emails de spam. Os desenvolvedores enviam centenas de milhares de emails fraudulentos que contêm mensagens que incentivam os utilizadores a abrir documentos do MS Office anexados.

Uma vez abertos, estes ficheiros pedem às vítimas para activar comandos macro, no entanto, ao fazê-lo, concedem permissão aos documentos para executar comandos que descarregam e executam o CrimsonRAT. O instalador do CrimsonRAT é normalmente denominado de "securetyscan.exe".

Esta é uma tentativa de dar a impressão de legitimidade e enganar os utilizadores para instalar (uma vez que o instalador é executado, o pop-up de Controlo de Conta de Utilizador aparece pedindo permissão para continuar).

O processo (no Gestor de Tarefas do Windows) da amostra do CrimsonRAT que estudámos denominava-se "dtiardhues (32 bit)", no entanto, o nome deste processo pode ser diferente - os criminosos cibernéticos utilizam normalmente cadeias de caracteres aleatórios, ou nomes de processos legítimos do sistema, como disfarce. Estas ferramentas de acesso remoto também podem ser distribuídas através de outros trojans (infecções em cadeia), falsas ferramentas de actualização de software e softwares pirata.

Como evitar a instalação de malware?

Para evitar estas infecções informáticas, tenha muito cuidado ao navegar na Internet e ao descarregar, instalar e actualizar software. Analise cuidadosamente cada anexo de email recebido. Se a ligação ou o ficheiro for irrelevante, ou se o remetente for suspeito/não reconhecível, não abra nada.

Além disso, descarregue aplicações apenas de fontes oficiais, utilizando hiperligações de descarregamento directo. Os descarregadores/instaladores de terceiros incluem frequentemente aplicações nocivas e, por isso, estas ferramentas nunca devem ser utilizadas. Mantenha as aplicações instaladas e os sistemas operativos actualizados, no entanto, isto deve ser conseguido apenas através de funções implementadas ou ferramentas fornecidas pelo programador oficial.

Nunca utilize ferramentas de software pirata, uma vez que o risco de infecção é extremamente elevado e a pirataria de software é considerada um crime cibernético. Por último, tenha um pacote antivírus/anti-spyware de boa reputação instalado e a funcionar. Estas ferramentas podem ajudar a detectar e eliminar o malware antes que o sistema seja afectado.

A chave para a segurança do computador é a precaução. Se acredita que o seu computador já está infectado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Como mencionado acima, os criminosos virtuais proliferam trojans (como o CrimsonRAT) usando documentos do MS Office com macros. Aqui está um exemplo de um documento malicioso:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é CrimsonRAT?

- PASSO 1. Remoção manual do malware CrimsonRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner.

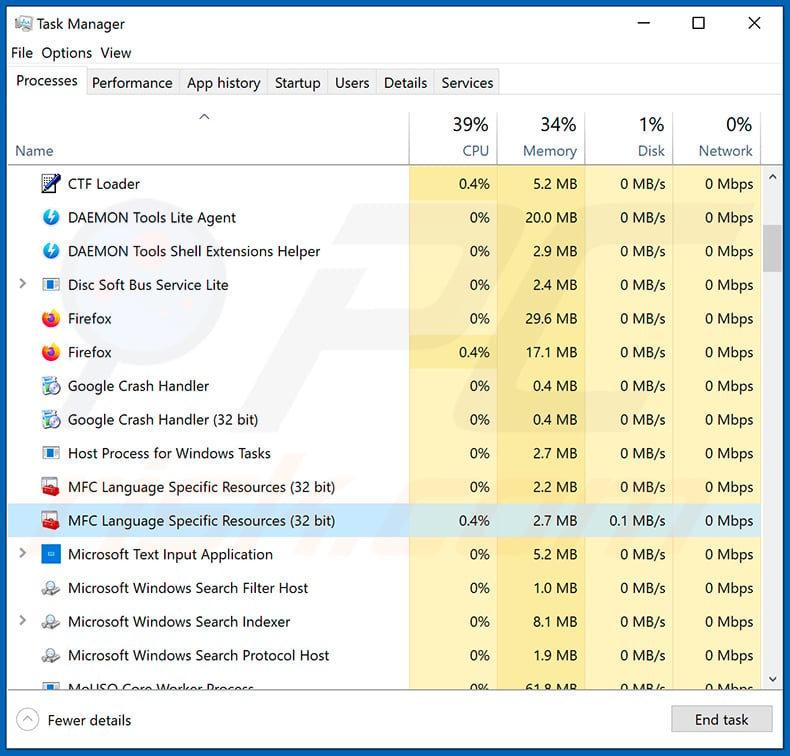

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

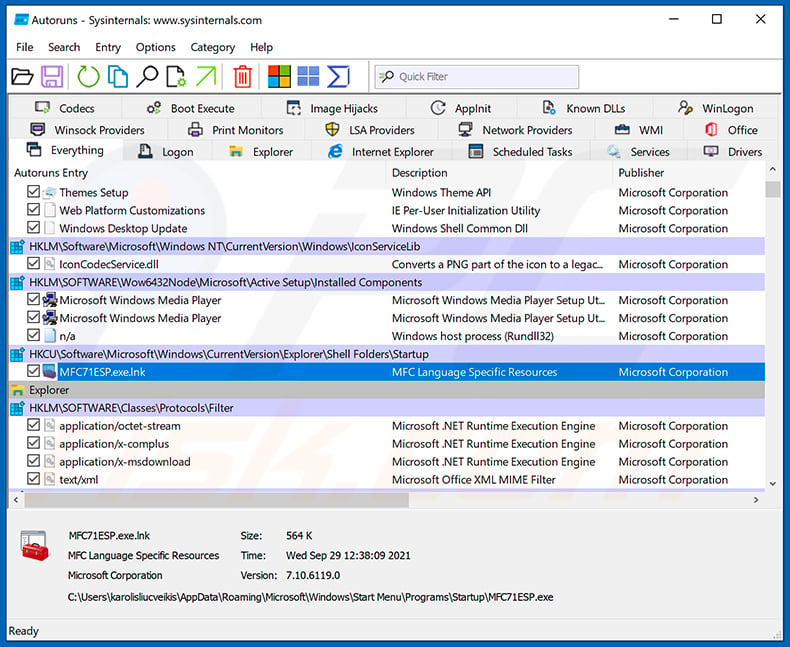

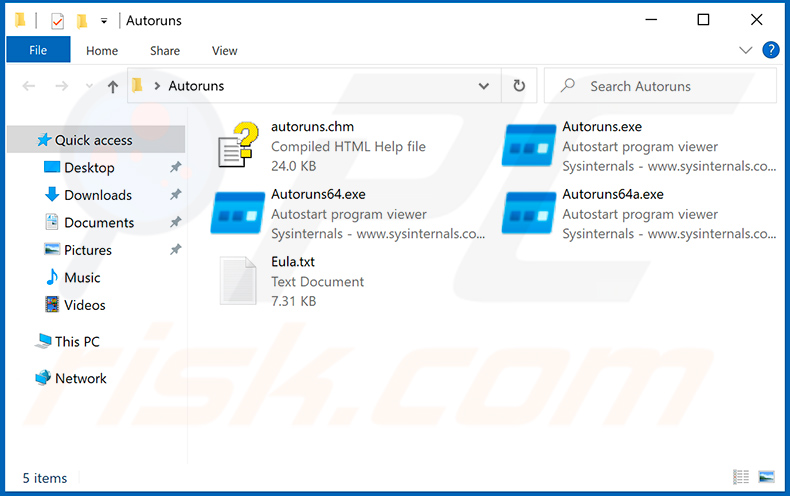

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

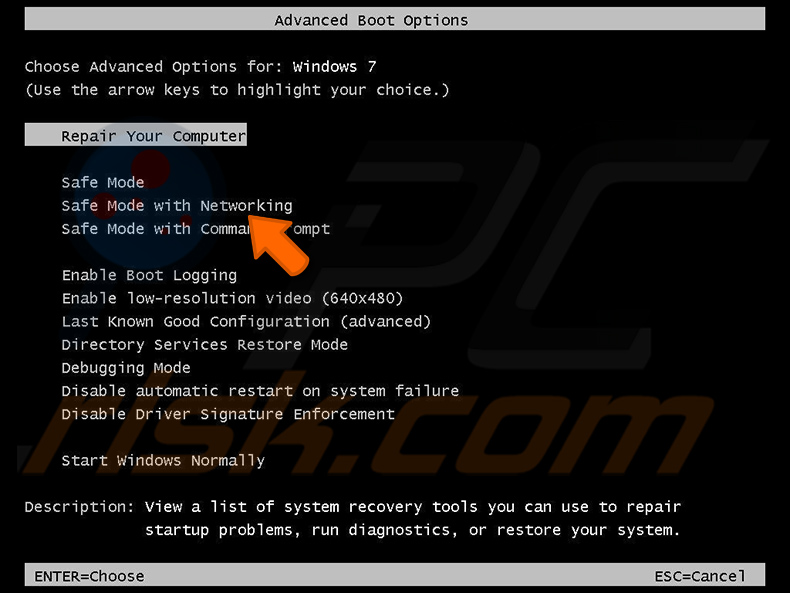

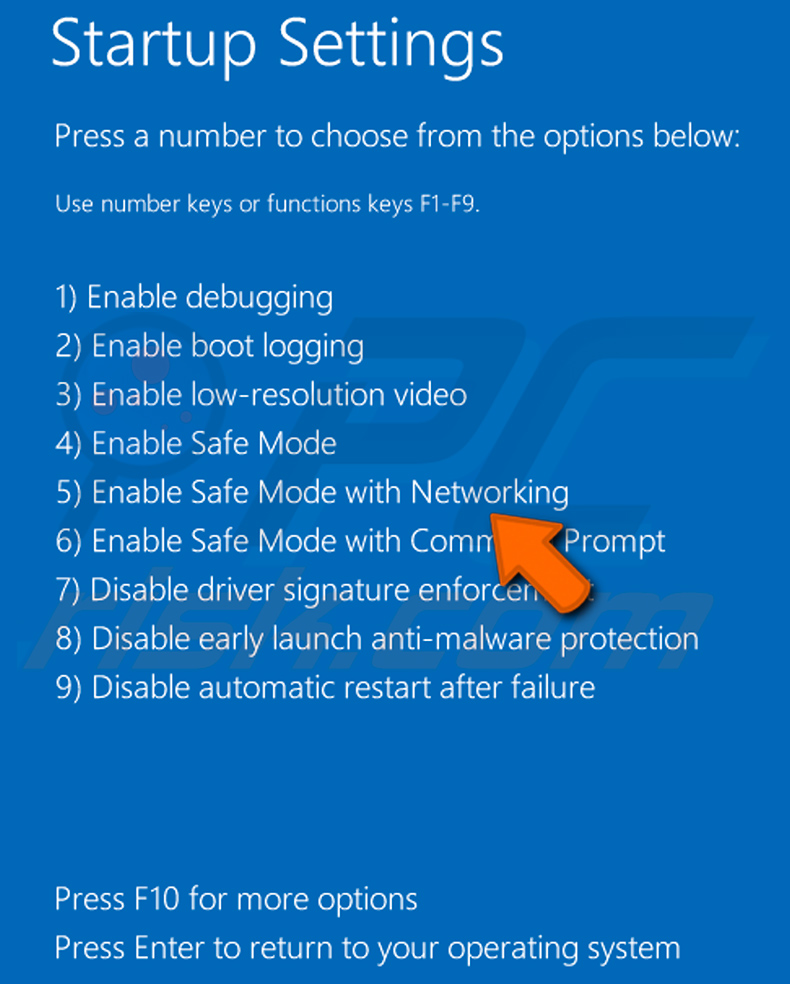

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

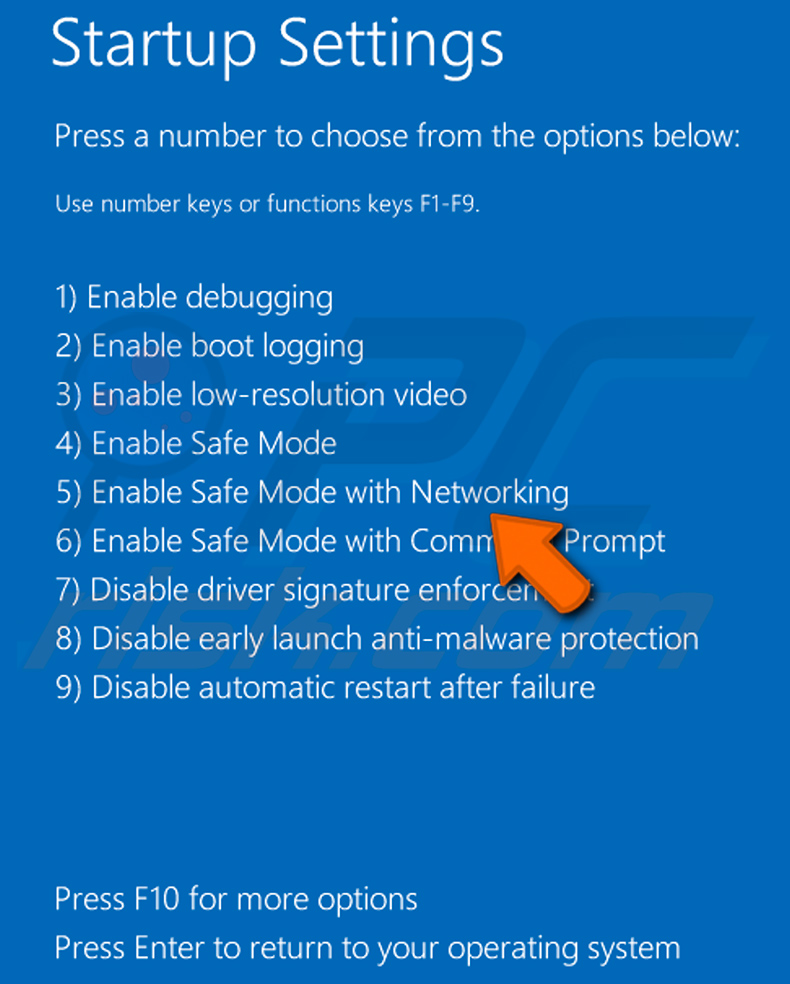

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

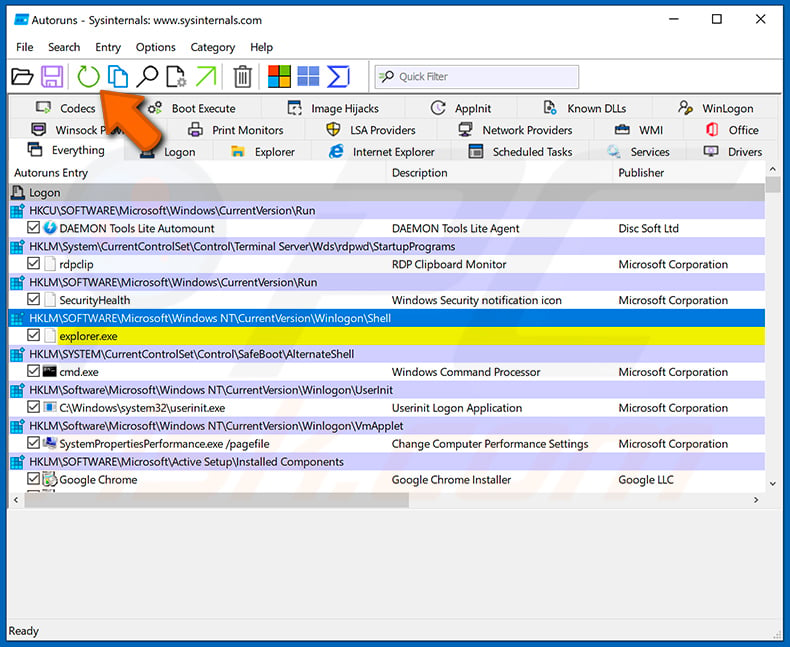

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

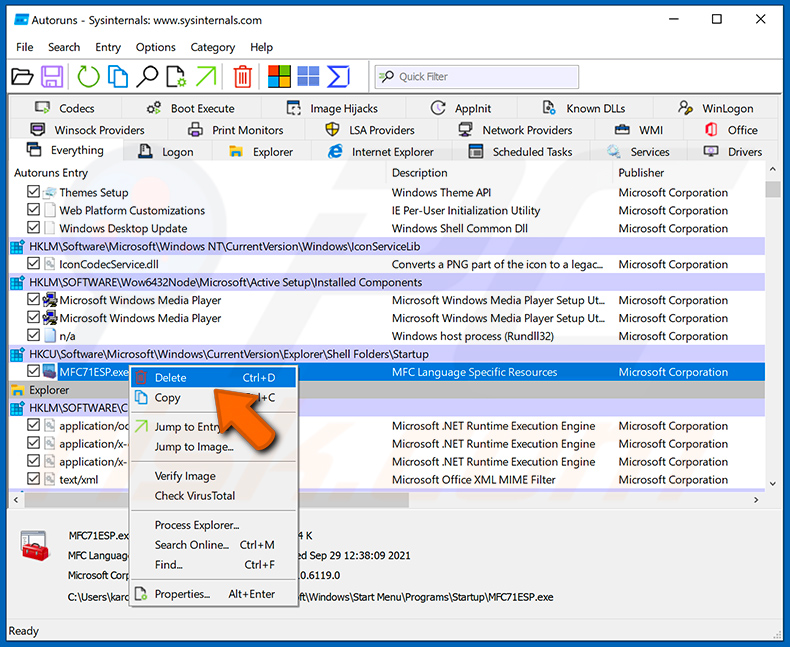

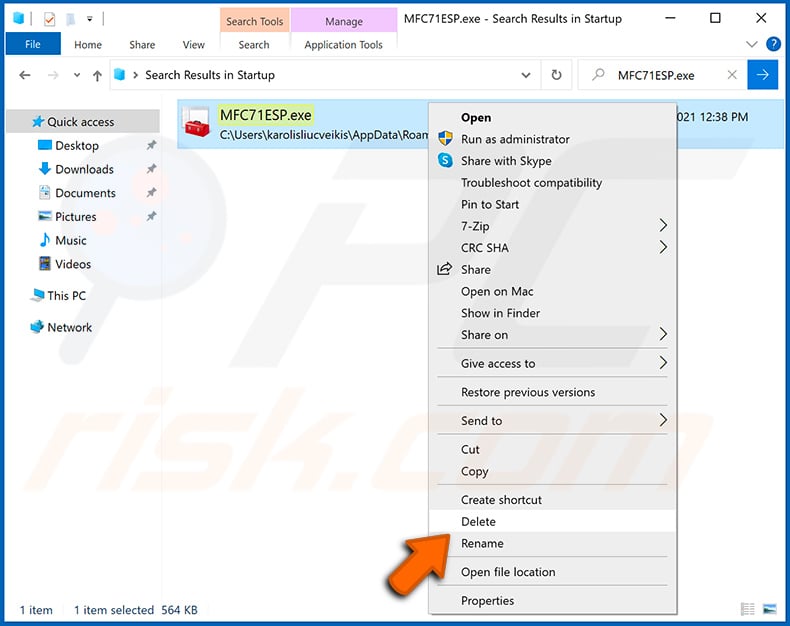

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infectado com malware CrimsonRAT. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

O CrimsonRAT pode ser removido sem formatar o dispositivo de armazenamento. Isto pode ser conseguido com software antivírus ou manualmente (ver o nosso guia de remoção acima).

Quais são os maiores problemas que o malware pode causar?

Dependendo do tipo de malware, pode encriptar ficheiros, roubar informações sensíveis, adicionar computadores a botnets, injectar malware adicional, minerar criptomoedas, gerir ficheiros e muito mais.

Qual é o objetivo do CrimsonRAT?

O CrimsonRAT é um Trojan de Administração Remota. Permite aos agentes de ameaças aceder e controlar os computadores remotamente. Pode ser utilizado para modificar e apagar ficheiros, injectar outro malware e para outros objectivos.

Como é que CrimsonRAT se infiltrou no meu computador?

Os agentes da ameaça foram observados a distribuir o CrimsonRAT através de emails contendo documentos maliciosos do MS Office. Os documentos maliciosos do MS Office infectam os computadores depois de os utilizadores activarem os comandos de macros. Os criminosos cibernéticos também utilizam sites que alojam software pirata e outras páginas obscuras, instaladores falsos, redes P2P, descarregadores de terceiros e canais semelhantes para enganar os utilizadores e infectar os computadores.

O Combo Cleaner vai proteger-me contra o malware?

O Combo Cleaner consegue detectar e eliminar quase todo o malware conhecido. Recomenda-se que os computadores sejam verificados através de uma verificação completa do sistema, uma vez que o malware sofisticado oculta-se normalmente no sistema operativo.

▼ Mostrar comentários