Como eliminar o malware Copybara do seu dispositivo Android

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o Copybara?

Copybara é o nome de um malware do tipo Android que funciona como um RAT (Trojan de Acesso Remoto), spyware e ladrão de informações. Este programa malicioso foi descoberto pela primeira vez no outono de 2021, e a última variante surgiu em novembro de 2023.

O Copybara infiltra-se nos sistemas sob o disfarce de várias aplicações existentes e que parecem legítimas. Tem sido utilizado para atingir utilizadores italianos e espanhóis; no entanto, as actividades do malware podem também abranger outros territórios.

Visão geral do malware Copybara

Tal como acontece com a maioria dos programas maliciosos específicos do Android, o Copybara abusa dos Serviços de Acessibilidade. Após a instalação, solicita imediatamente ao utilizador que active estes serviços (se ainda não estiverem activados).

Os serviços de acessibilidade do Android foram concebidos para fornecer ajuda adicional na interação com o dispositivo aos utilizadores que dela necessitem. Têm uma vasta gama de funções, incluindo a leitura do ecrã, a interação com o teclado, a execução de gestos/pressões, etc. O malware que abusa desses serviços ganha todas as suas capacidades, e isso é verdade para o Copybara.

Uma vez que a permissão do Android Accessibility Services é concedida, o programa bloqueia o acesso a certas configurações - para evitar que as vítimas desinstalem o Copybara. Também estabelece uma ligação ao seu servidor C&C (Comando e Controlo).

Como mencionado na introdução, Copybara é uma peça altamente versátil de software malicioso. Ele pode executar vários comandos em dispositivos infectados. O programa obtém uma lista de aplicações instaladas e uma para as que foram abertas recentemente. Também pode iniciar e eliminar aplicações.

Além disso, o Copybara pode gerir as notificações, ou seja, bloqueando as que são apresentadas por aplicações específicas, ocultando e até eliminando estas mensagens/alertas. O Copybara é capaz de gravar o ecrã (captura de ecrã) e áudio/vídeo através do microfone e das câmaras do dispositivo.

As suas capacidades de gestão de SMS permitem que o malware recolha, elimine e envie mensagens de texto para números recuperados do seu servidor C&C. Também pode fazer chamadas telefónicas para números específicos. Uma vez que o Copybara pode enviar SMS e fazer chamadas, pode ser usado como malware Toll Fraud.

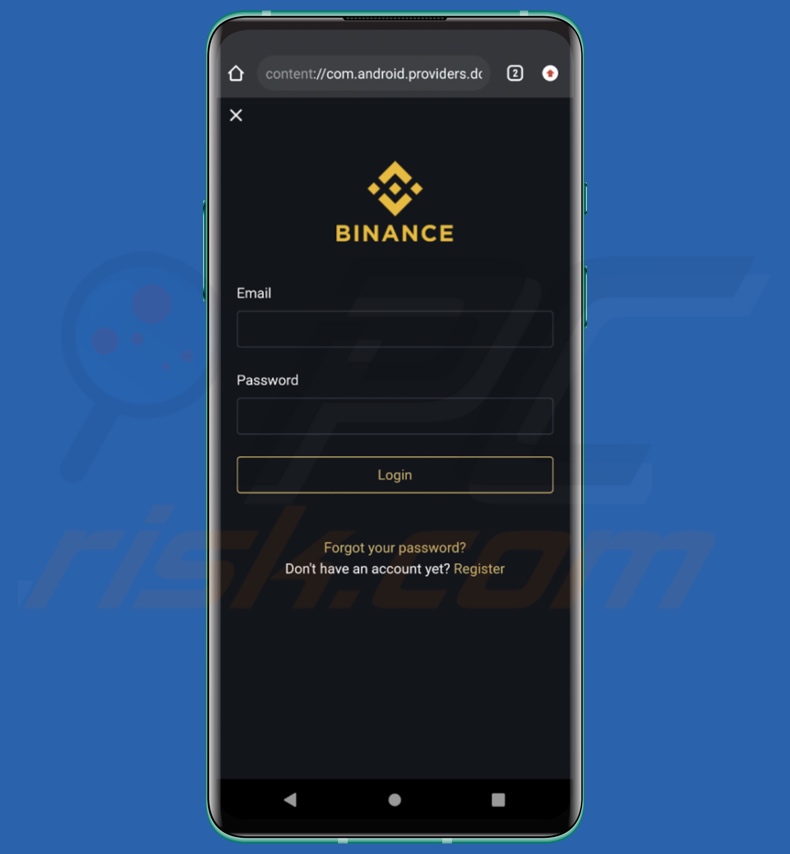

Ao abusar dos Serviços de Acessibilidade, o programa pode funcionar como um keylogger, ou seja, gravar as teclas premidas. A principal forma de utilização do Copybara é para efetuar ataques de sobreposição. Descarrega páginas de phishing do seu servidor C&C e utiliza-as para sobrepor aplicações genuínas.

As sobreposições registam as informações introduzidas - como as credenciais de início de sessão (nomes de utilizador/palavras-passe). O Copybara foi utilizado para visar clientes de instituições financeiras multinacionais (por exemplo, BNP Paribas), bem como empresas regionais espanholas e italianas. Também procurou obter informações associadas a carteiras e plataformas de criptomoeda (por exemplo, Binance).

Outras funcionalidades deste programa incluem bloquear o dispositivo (potencialmente depois de pedir ao utilizador para criar um novo padrão/palavra-passe de bloqueio), definir o fundo para um ecrã preto, limpar históricos de navegação, alterar o brilho do ecrã, ocultar/exibir o ícone da aplicação, etc.

É de salientar que os criadores de malware melhoram frequentemente o seu software e metodologias. Por conseguinte, as potenciais versões futuras do Copybara podem ser mais simplificadas ou ter capacidades adicionais/diferentes.

Em resumo, a presença de software como o Copybara nos dispositivos pode levar a graves problemas de privacidade, perdas financeiras e roubo de identidade.

| Nome | Copybara virus |

| Tipo de ameaça | Malware para Android, aplicação maliciosa. |

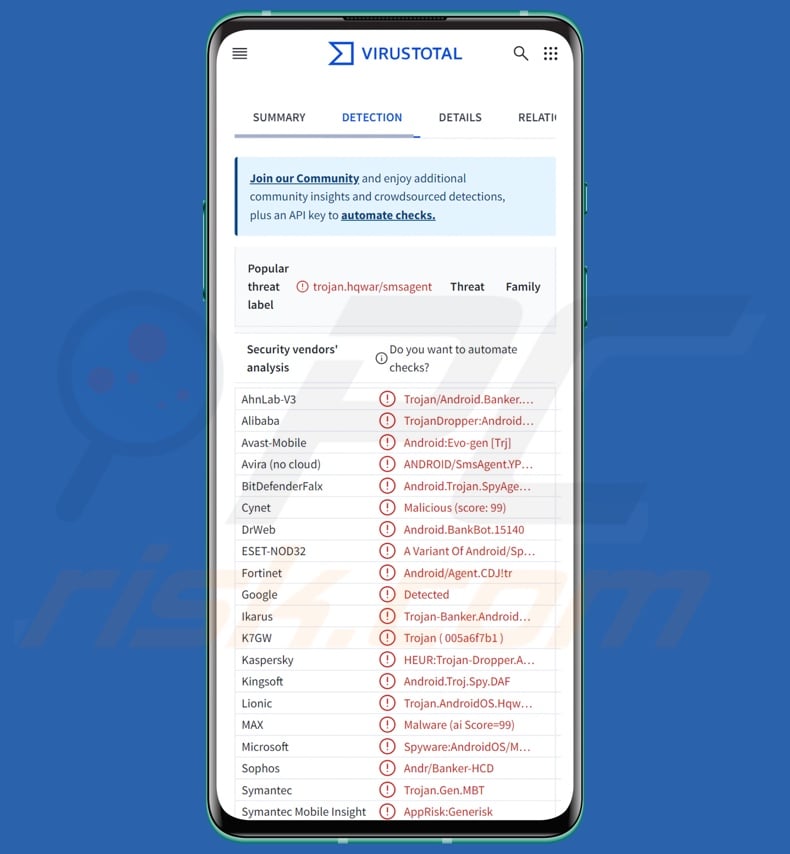

| Nomes de deteção | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.BankBot.15140), ESET-NOD32 (Uma variante do Android/Spy.Agent.DAF), Kaspersky (HEUR:Trojan-Dropper.AndroidOS.Hqwar.bk), Lista completa (VirusTotal) |

| Sintomas | O dispositivo está lento, as definições do sistema são modificadas sem a permissão do utilizador, aparecem aplicações questionáveis, o uso de dados e da bateria aumenta significativamente, os navegadores redireccionam para sites questionáveis. |

| Métodos de distribuição | Anexos de e-mail infectados, anúncios online maliciosos, engenharia social, aplicações enganosas, sites fraudulentos. |

| Danos | Informações pessoais roubadas (mensagens privadas, logins/palavras-passe, etc.), diminuição do desempenho do dispositivo, bateria gasta rapidamente, diminuição da velocidade da Internet, grandes perdas de dados, perdas monetárias, identidade roubada (as aplicações maliciosas podem abusar das aplicações de comunicação). |

| Remoção do Malware (Android) | Para eliminar possíveis infecções por malware, verifique o seu dispositivo móvel com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de malware específico para Android

Já escrevemos sobre vários programas maliciosos direcionados para o Android; NGate, Spy.Banker, LianSpy, BlankBot e BingoMod são apenas alguns dos nossos artigos mais recentes.

O malware pode funcionar de várias formas; pode ter uma aplicação ampla ou servir apenas um objetivo restrito. No entanto, independentemente da forma como o software malicioso funciona, a sua presença num sistema põe em perigo a segurança do dispositivo e do utilizador. Por isso, todas as ameaças devem ser eliminadas imediatamente após a deteção.

Como é que o Copybara se infiltrou no meu dispositivo?

No passado, as variantes do Copybara eram mais comummente proliferadas através de chamadas de voz com engenharia social. As vítimas recebiam instruções para instalar o malware através dessas chamadas telefónicas.

Foi observada a infiltração em dispositivos sob o disfarce das seguintes aplicações - BNP Paribas, IPTV (Internet Protocol Television) e Google Chrome. No entanto, é provável que existam outros métodos de distribuição e disfarces. O phishing e a engenharia social são padrão na proliferação de malware.

As técnicas de distribuição mais utilizadas incluem: descarregamentos drive-by (furtivos/deceptivos), fontes de descarregamento duvidosas (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, redes de partilha P2P, lojas de aplicações de terceiros, etc.), anexos/links maliciosos em spam (por exemplo, SMS, chamadas, e-mails, DMs/PMs, publicações em redes sociais, etc.), fraudes online, conteúdos pirateados, ferramentas ilegais de ativação de software ("cracking") e actualizações falsas.

Além disso, alguns programas maliciosos podem auto-propagar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

É de salientar que o malware pode ser encontrado em plataformas de descarregamento legítimas (por exemplo, Google Play Store). Embora a sua longevidade nessas plataformas possa ser breve (uma vez que as aplicações maliciosas são rapidamente removidas), os cibercriminosos podem considerá-la suficientemente lucrativa.

Como evitar a instalação de malware?

Recomendamos vivamente que investigue o software antes de o descarregar ou comprar, por exemplo, lendo os termos e as opiniões de especialistas/utilizadores, verificando as permissões necessárias e verificando a legitimidade do programador. Todas as transferências devem ser efectuadas a partir de canais oficiais e verificados.

Além disso, o software deve ser ativado e atualizado utilizando funções/ferramentas fornecidas por programadores legítimos, uma vez que as ferramentas ilegais de ativação de produtos ("cracking") e as actualizações de terceiros podem conter malware.

Outra recomendação é estar atento ao navegar, uma vez que os conteúdos falsos e perigosos em linha parecem normalmente genuínos e inócuos. As mensagens de correio eletrónico e outras mensagens recebidas devem ser abordadas com cautela. Os anexos ou ligações presentes não devem ser abertos, pois podem ser maliciosos.

É fundamental para a integridade do dispositivo e a segurança do utilizador ter um antivírus de boa reputação instalado e atualizado. Os programas de segurança devem ser utilizados para efetuar análises regulares ao sistema e para remover as ameaças/problemas detectados.

Aspeto dos disfarces usados pelo malware Copybara (fonte da imagem - Zscaler):

Aparência de uma sobreposição de phishing exibida pelo malware Copybara (fonte da imagem - Zscaler):

Menu rápido:

- Introdução

- Como eliminar o histórico de navegação do navegador Web Chrome?

- Como desativar as notificações do navegador Web Chrome?

- Como reiniciar o navegador Web Chrome?

- Como eliminar o histórico de navegação do browser Firefox?

- Como desativar as notificações do navegador Firefox?

- Como reiniciar o browser Firefox?

- Como desinstalar aplicações potencialmente indesejadas e/ou maliciosas?

- Como arrancar o dispositivo Android no "Modo de segurança"?

- Como verificar a utilização da bateria de várias aplicações?

- Como verificar a utilização de dados de várias aplicações?

- Como instalar as actualizações de software mais recentes?

- Como repor o sistema no seu estado predefinido?

- Como desativar as aplicações que têm privilégios de administrador?

Eliminar o histórico de navegação do navegador Web Chrome:

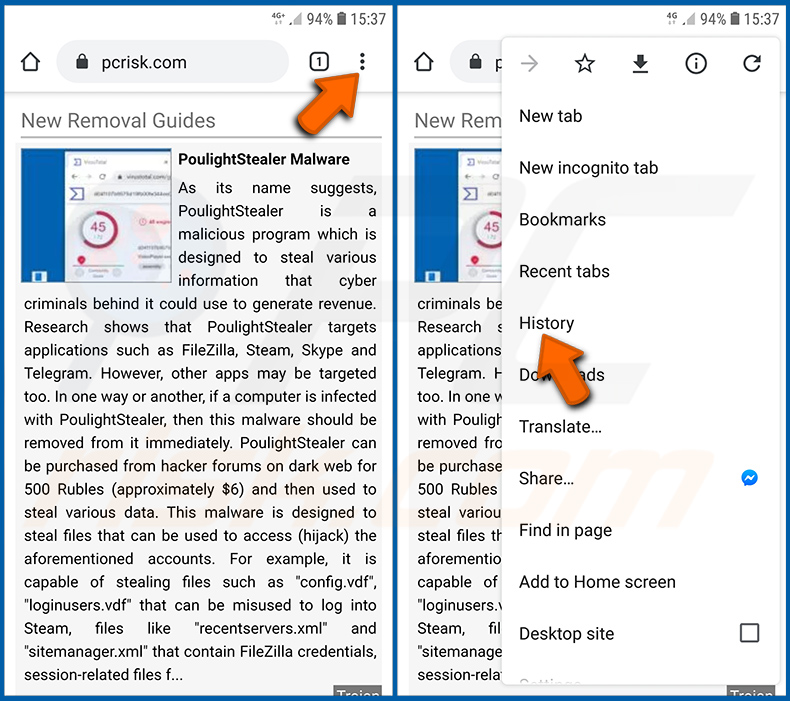

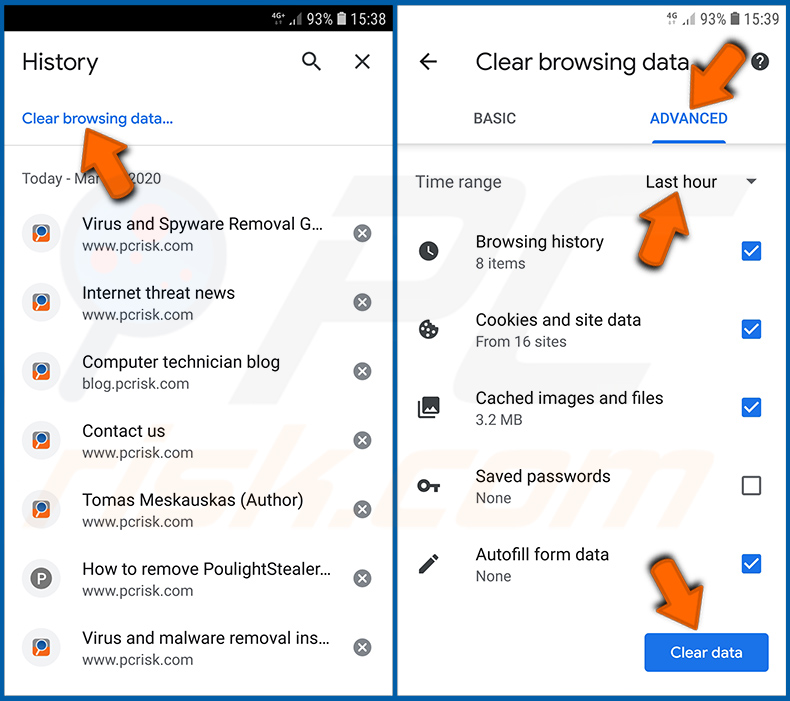

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu pendente aberto.

Toque em "Limpar dados de navegação", selecione o separador "AVANÇADO", escolha o intervalo de tempo e os tipos de dados que pretende eliminar e toque em "Limpar dados".

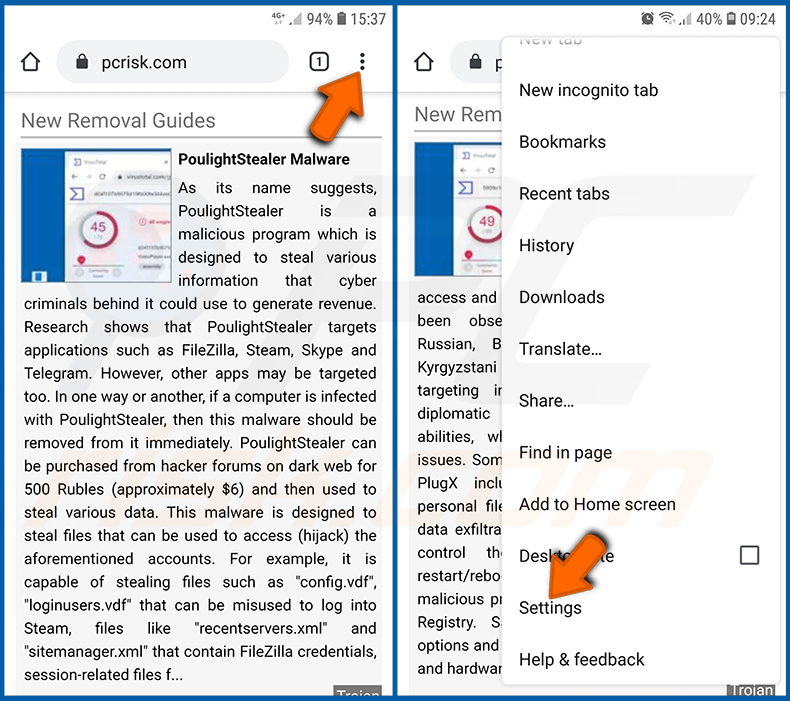

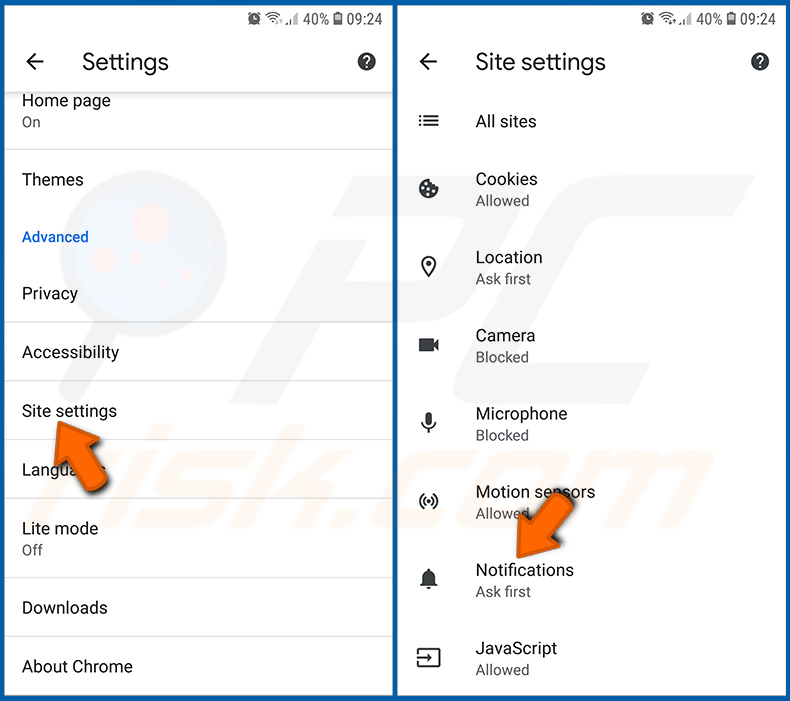

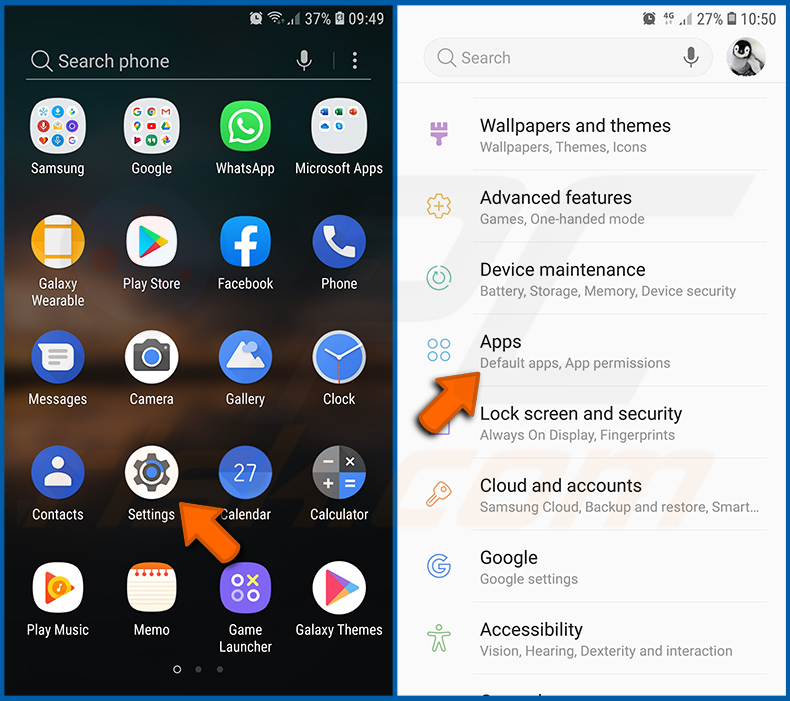

Desativar as notificações do navegador no navegador Web Chrome:

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Definições" no menu pendente aberto.

Desloque-se para baixo até ver a opção "Definições do sítio" e toque nela. Desloque-se para baixo até ver a opção "Notificações" e toque nela.

Encontre os sites que enviam notificações do navegador, toque neles e clique em "Limpar e repor". Isto irá remover as permissões concedidas para que estes sítios Web enviem notificações. No entanto, se voltar a visitar o mesmo sítio, este pode voltar a pedir uma autorização. Pode optar por dar ou não estas permissões (se optar por recusar, o sítio Web irá para a secção "Bloqueado" e deixará de lhe pedir a permissão).

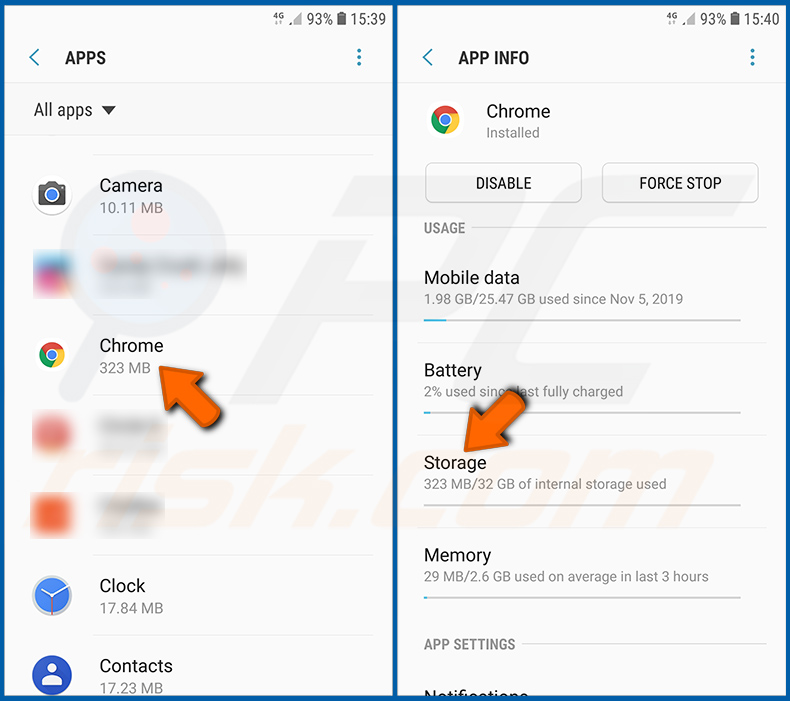

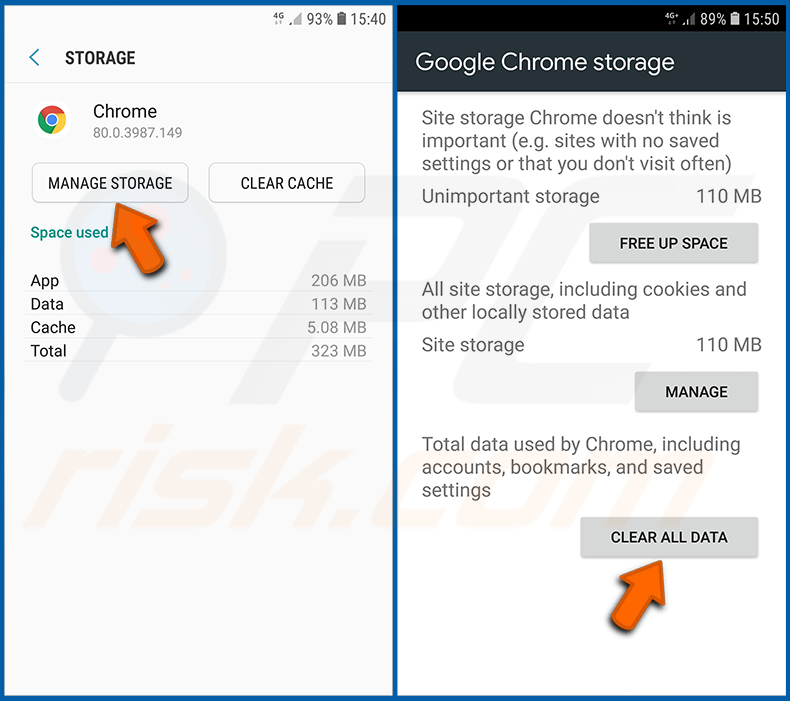

Repor o navegador Web Chrome:

Aceda a "Definições", desloque-se para baixo até ver "Aplicações" e toque na mesma.

Desloque-se para baixo até encontrar a aplicação "Chrome", selecione-a e toque na opção "Armazenamento".

Toque em "GERIR ARMAZENAMENTO", depois em "LIMPAR TODOS OS DADOS" e confirme a ação tocando em "OK". Note que a reposição do navegador elimina todos os dados armazenados no mesmo. Isto significa que todos os inícios de sessão/palavras-passe guardados, histórico de navegação, definições não predefinidas e outros dados serão eliminados. Terá também de voltar a iniciar sessão em todos os sítios Web.

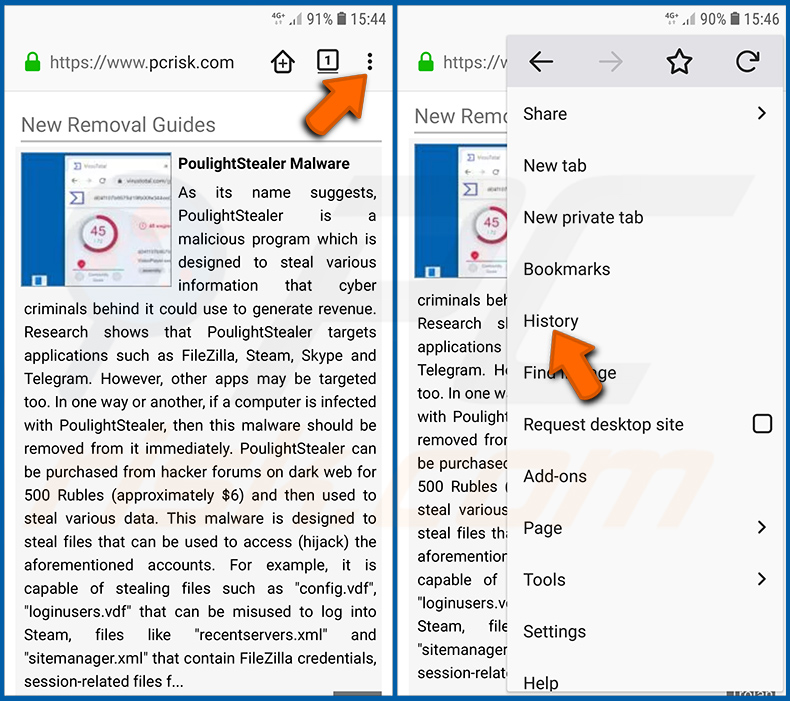

Eliminar o histórico de navegação do browser Firefox:

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu pendente aberto.

Desloque-se para baixo até ver "Limpar dados privados" e toque nele. Selecione os tipos de dados que pretende remover e toque em "LIMPAR DADOS".

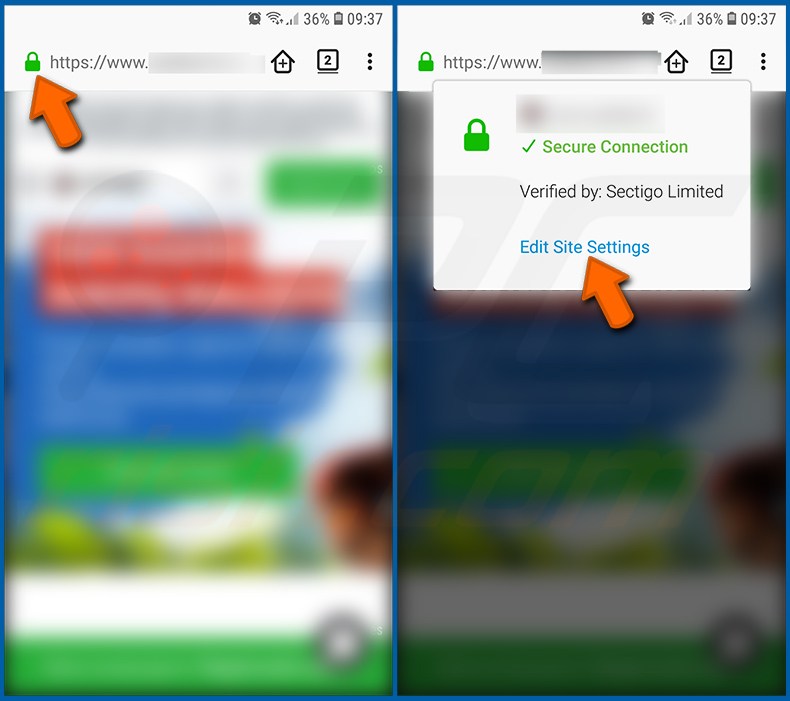

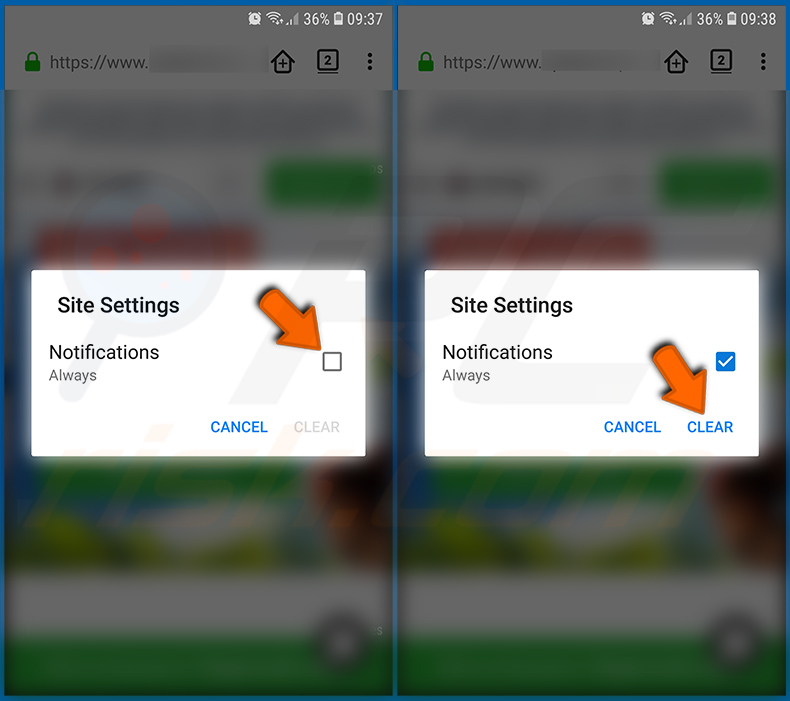

Desativar as notificações do navegador no navegador Web Firefox:

Visite o sítio Web que está a enviar notificações do navegador, toque no ícone apresentado à esquerda da barra de URL (o ícone não será necessariamente um "cadeado") e selecione "Editar definições do sítio".

Na janela pop-up aberta, selecione a opção "Notificações" e toque em "LIMPAR".

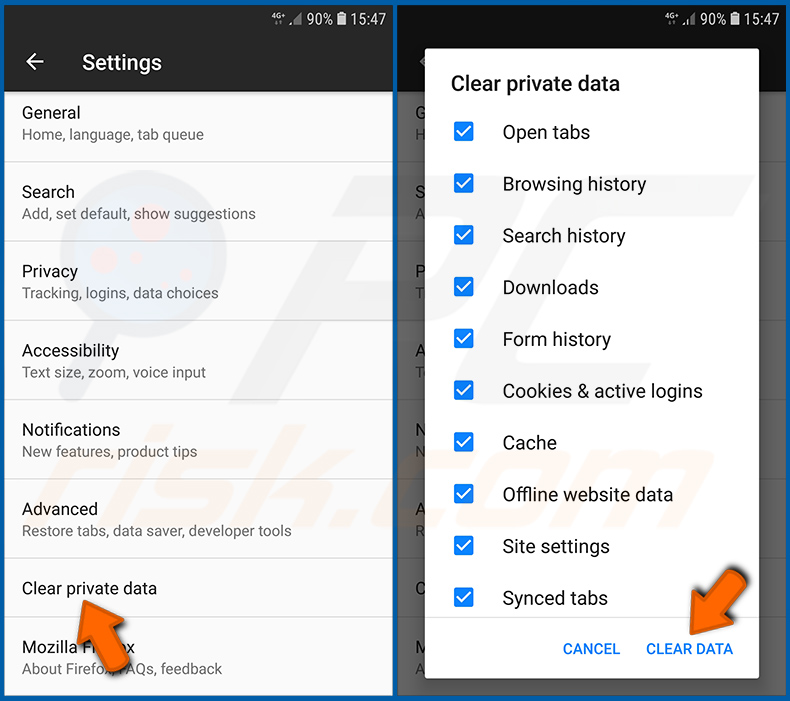

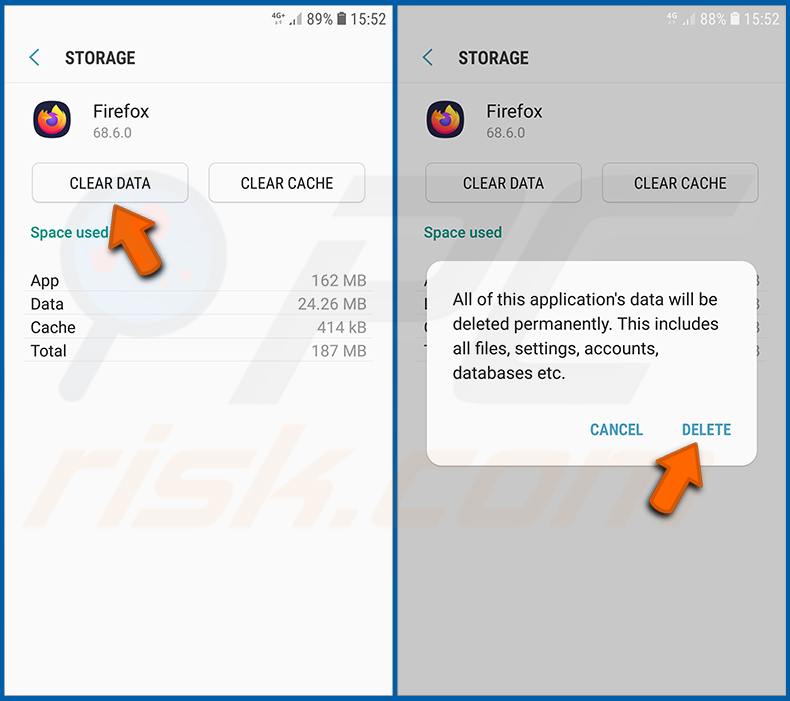

Reinicie o navegador Web Firefox:

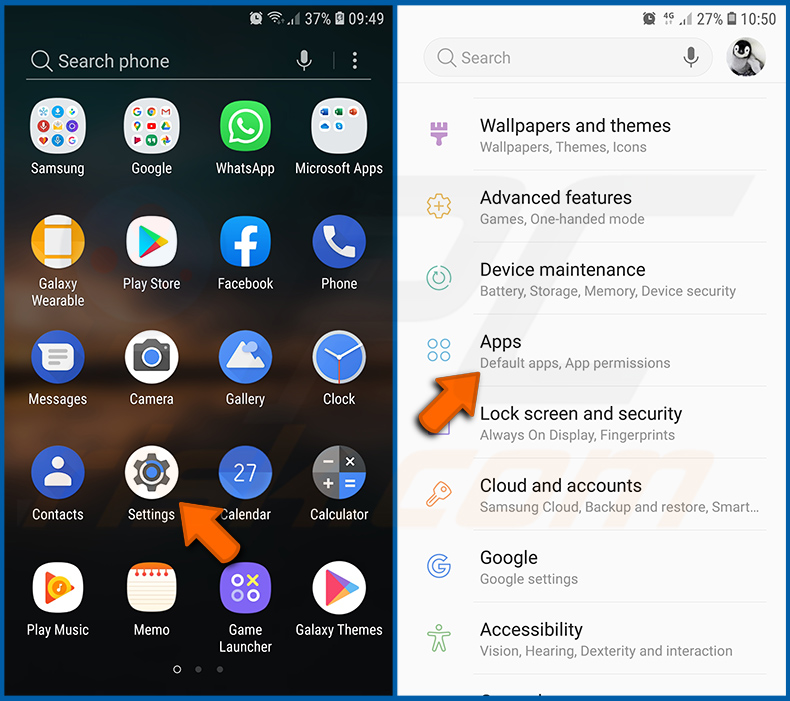

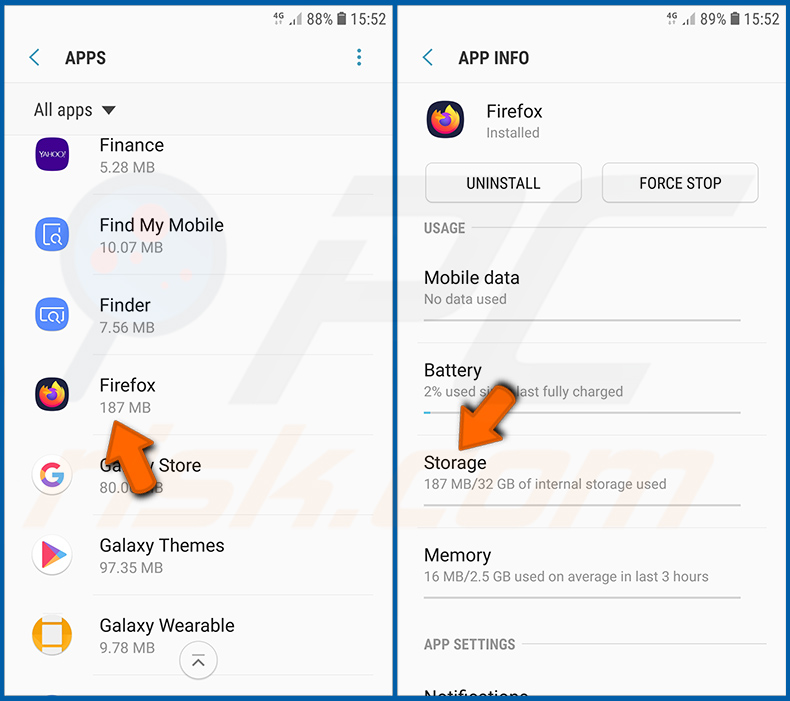

Aceda a "Definições", desloque-se para baixo até ver "Aplicações" e toque na mesma.

Desloque-se para baixo até encontrar a aplicação "Firefox", selecione-a e toque na opção "Armazenamento".

Toque em "LIMPAR DADOS" e confirme a ação tocando em "APAGAR". Note que a reposição do navegador elimina todos os dados armazenados no mesmo. Isto significa que todos os inícios de sessão/palavras-passe guardados, histórico de navegação, definições não predefinidas e outros dados serão eliminados. Terá também de voltar a iniciar sessão em todos os sítios Web.

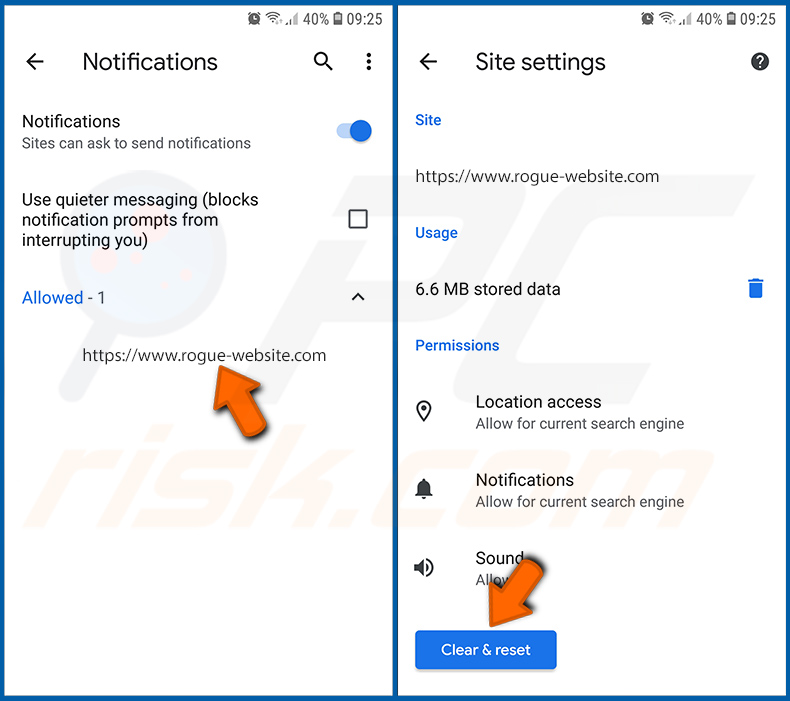

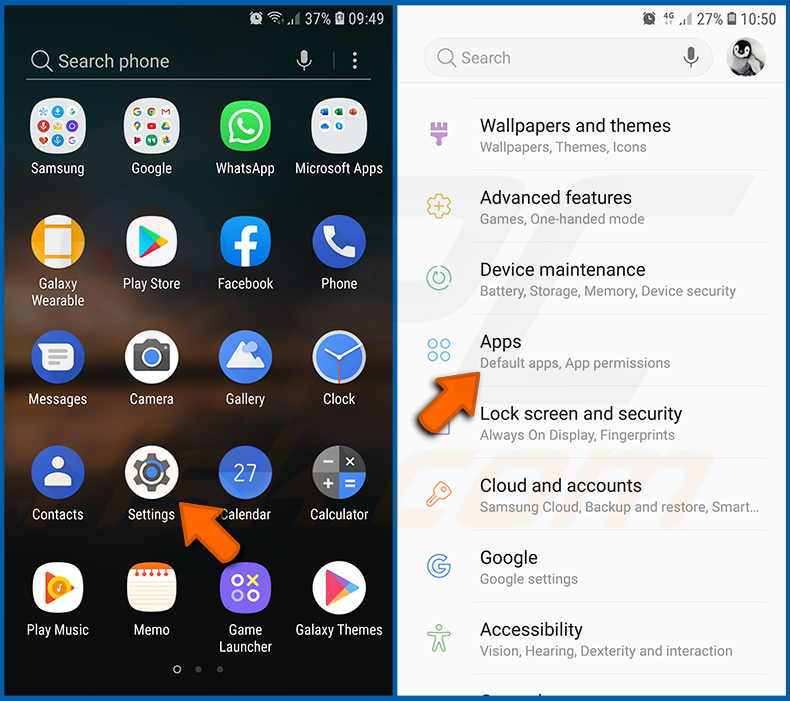

Desinstalar aplicações potencialmente indesejadas e/ou maliciosas:

Aceda a "Definições", desloque-se para baixo até ver "Aplicações" e toque nela.

Desloque-se para baixo até ver uma aplicação potencialmente indesejada e/ou maliciosa, selecione-a e toque em "Desinstalar". Se, por algum motivo, não conseguir remover a aplicação selecionada (por exemplo, é-lhe apresentada uma mensagem de erro), deve tentar utilizar o "Modo de segurança".

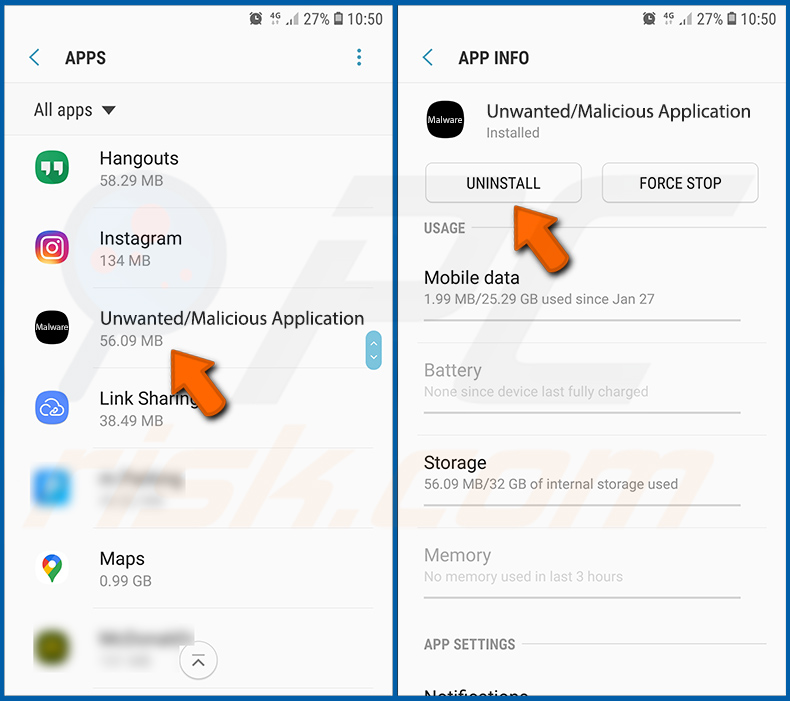

Arrancar o dispositivo Android no "Modo de segurança":

O "Modo de segurança" do sistema operativo Android desactiva temporariamente a execução de todas as aplicações de terceiros. A utilização deste modo é uma boa forma de diagnosticar e resolver vários problemas (por exemplo, remover aplicações maliciosas que impedem os utilizadores de o fazer quando o dispositivo está a funcionar "normalmente").

Prima o botão "Power" e mantenha-o premido até ver o ecrã "Desligar". Toque no ícone "Desligar" e mantenha-o premido. Após alguns segundos, aparecerá a opção "Modo de segurança" e poderá executá-la reiniciando o dispositivo.

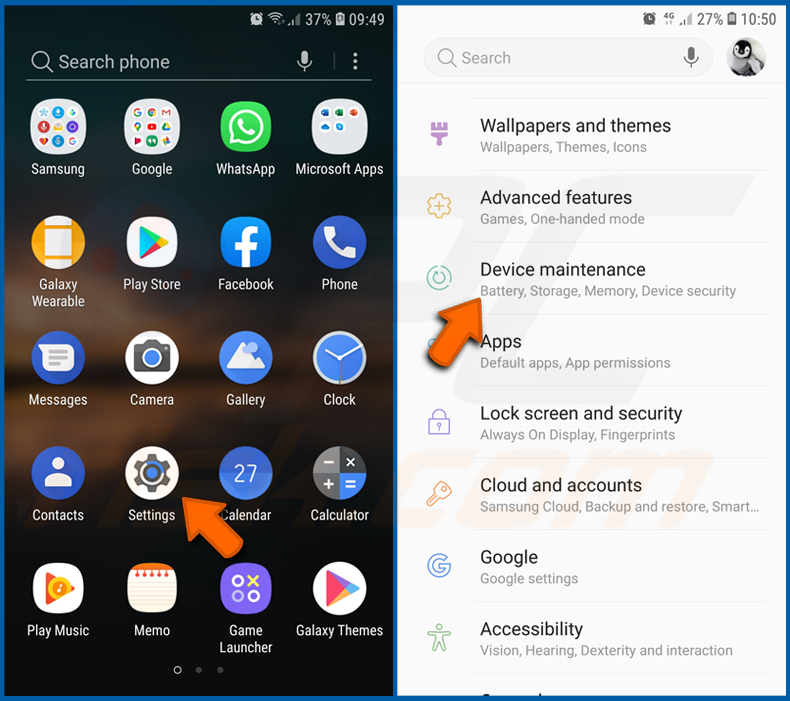

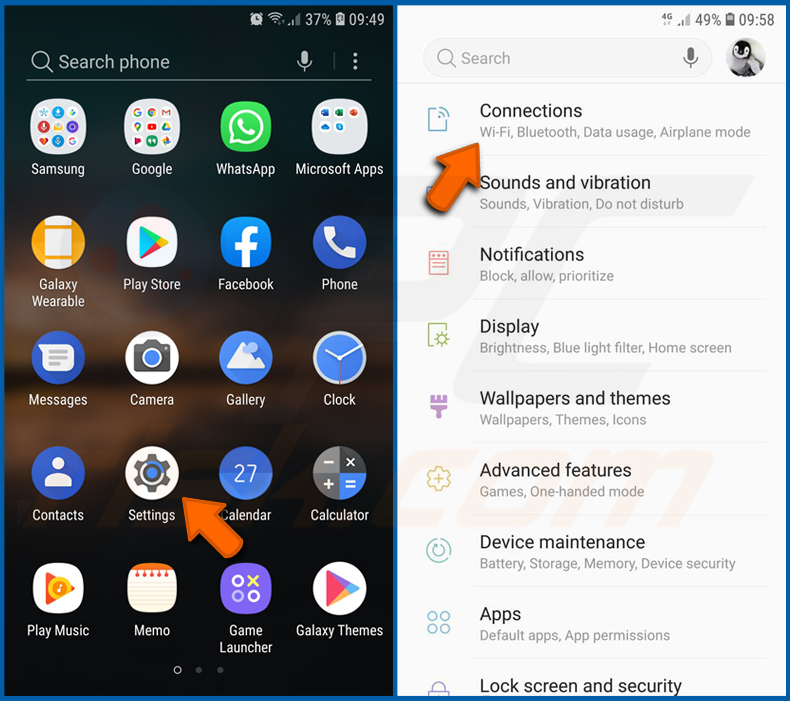

Verifique a utilização da bateria de várias aplicações:

Aceda a "Definições", desloque-se para baixo até ver "Manutenção do dispositivo" e toque nela.

Toque em "Bateria" e verifique a utilização de cada aplicação. As aplicações legítimas/genuínas são concebidas para utilizar o mínimo de energia possível, a fim de proporcionar a melhor experiência ao utilizador e poupar energia. Por conseguinte, uma utilização elevada da bateria pode indicar que a aplicação é maliciosa.

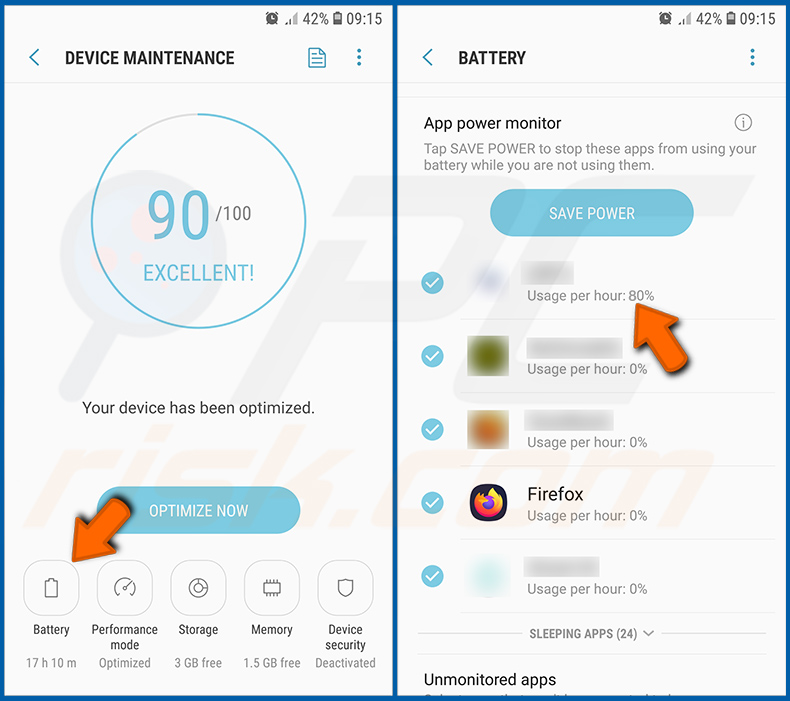

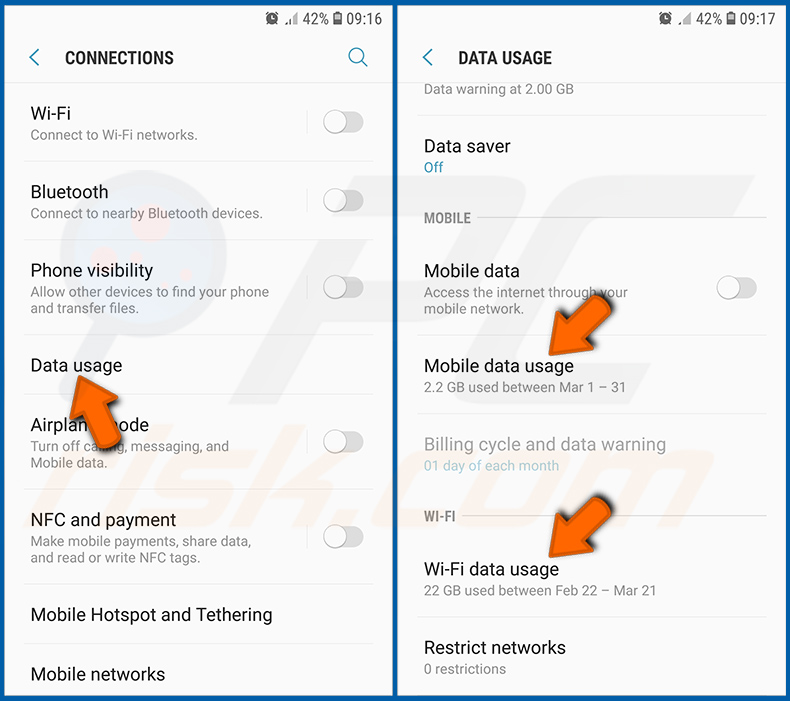

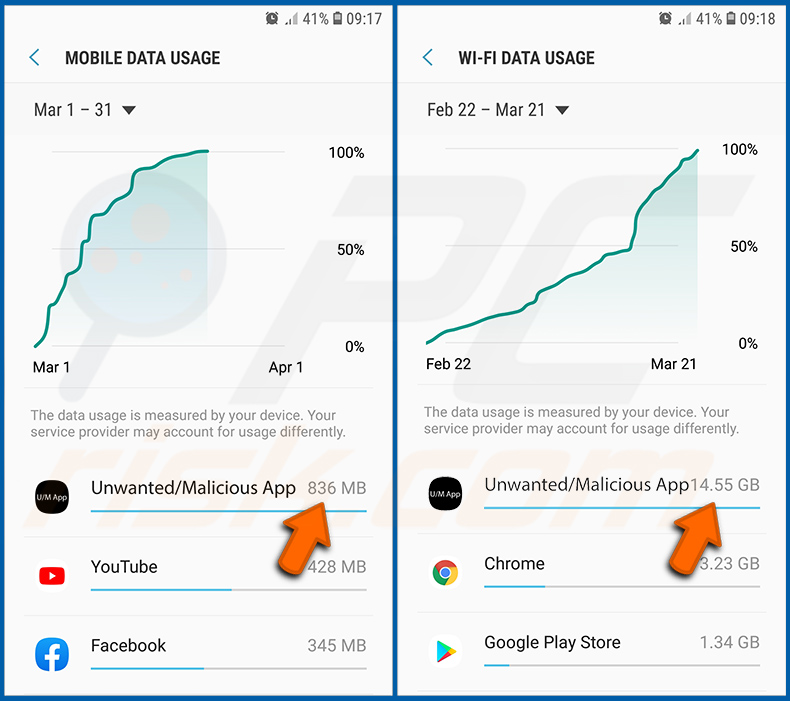

Verifique a utilização de dados de várias aplicações:

Aceda a "Definições", desloque-se para baixo até ver "Ligações" e toque nela.

Desloque-se para baixo até ver "Utilização de dados" e selecione esta opção. Tal como acontece com a bateria, as aplicações legítimas/genuínas são concebidas para minimizar a utilização de dados tanto quanto possível. Isto significa que uma grande utilização de dados pode indicar a presença de uma aplicação maliciosa. Note-se que algumas aplicações maliciosas podem ser concebidas para funcionar apenas quando o dispositivo está ligado a uma rede sem fios. Por este motivo, deve verificar a utilização de dados móveis e Wi-Fi.

Se encontrar uma aplicação que utilize muitos dados, apesar de nunca a utilizar, recomendamos vivamente que a desinstale o mais rapidamente possível.

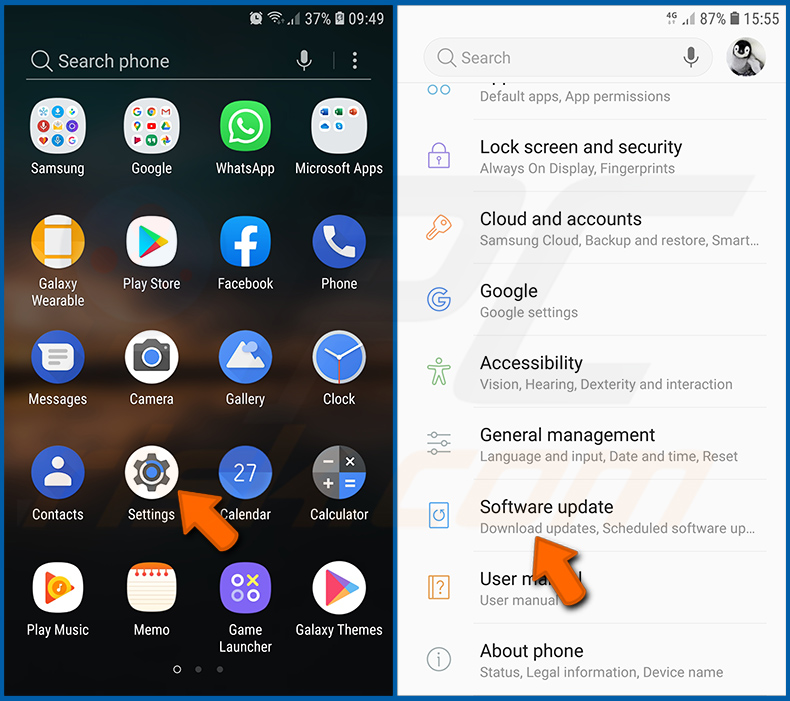

Instalar as actualizações de software mais recentes:

Manter o software atualizado é uma boa prática no que diz respeito à segurança do dispositivo. Os fabricantes de dispositivos estão continuamente a lançar vários patches de segurança e actualizações do Android para corrigir erros e bugs que podem ser utilizados por cibercriminosos. Um sistema desatualizado é muito mais vulnerável, pelo que deve certificar-se sempre de que o software do seu dispositivo está atualizado.

Vá a "Definições", desloque-se para baixo até ver "Atualização de software" e toque nela.

Toque em "Descarregar actualizações manualmente" e verifique se existem actualizações disponíveis. Em caso afirmativo, instale-as imediatamente. Recomendamos também que active a opção "Descarregar actualizações automaticamente" - esta opção permitirá que o sistema o notifique quando for lançada uma atualização e/ou a instale automaticamente.

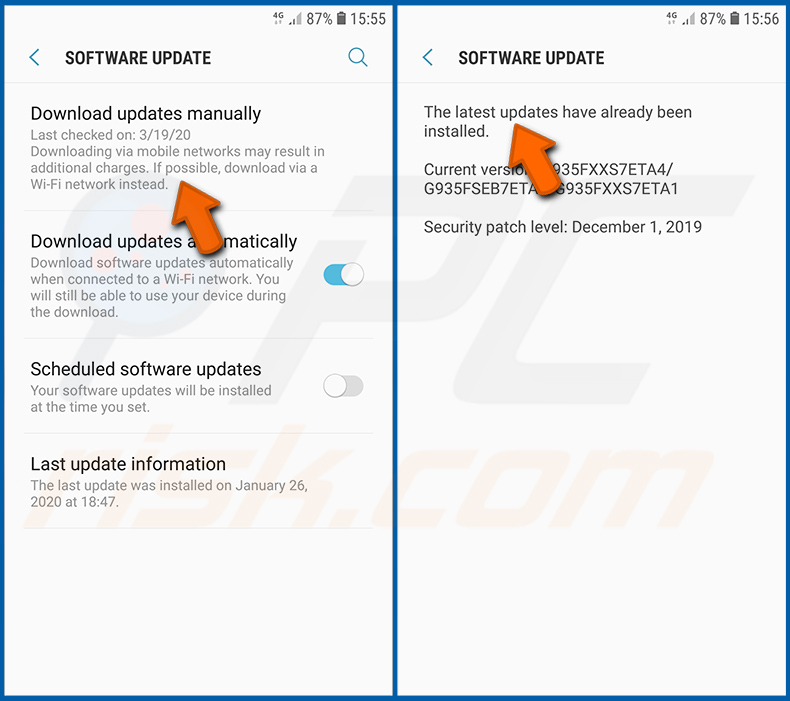

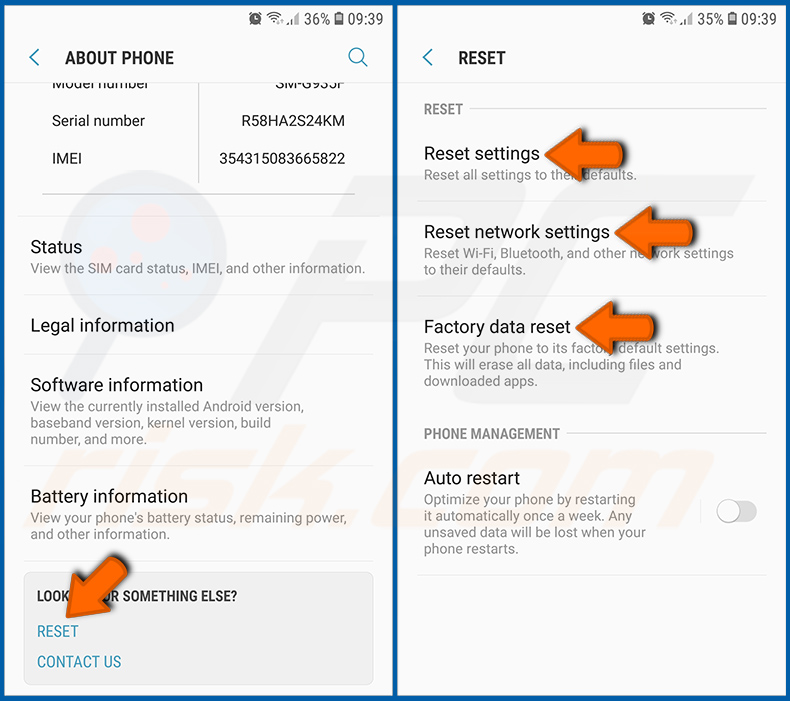

Repor o sistema no seu estado predefinido:

Executar uma "Reposição de fábrica" é uma boa forma de remover todas as aplicações indesejadas, repor as predefinições do sistema e limpar o dispositivo em geral. No entanto, deve ter em conta que todos os dados do dispositivo serão eliminados, incluindo fotografias, ficheiros de vídeo/áudio, números de telefone (armazenados no dispositivo e não no cartão SIM), mensagens SMS, etc. Por outras palavras, o dispositivo será restaurado ao seu estado original.

Também pode restaurar as definições básicas do sistema e/ou simplesmente as definições de rede.

Vá a "Definições", desloque-se para baixo até ver "Acerca do telemóvel" e toque nele.

Desloque-se para baixo até ver "Repor" e toque nele. Agora escolha a ação que pretende executar:

"Repor definições" - repõe todas as definições do sistema para as predefinições;

"Repor definições de rede" - repõe todas as definições relacionadas com a rede para as predefinições;

"Repor dados de fábrica" - repõe todo o sistema e elimina completamente todos os dados armazenados;

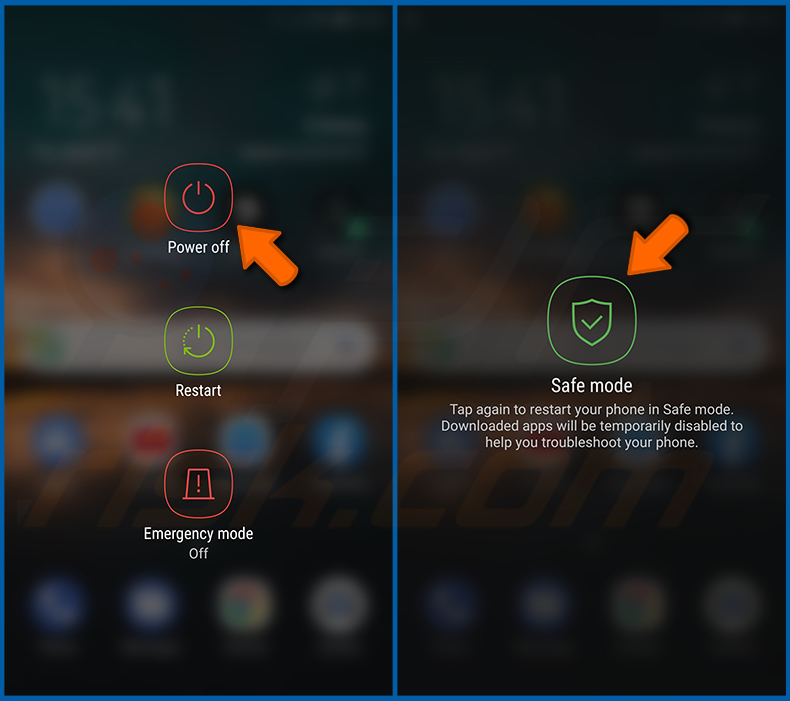

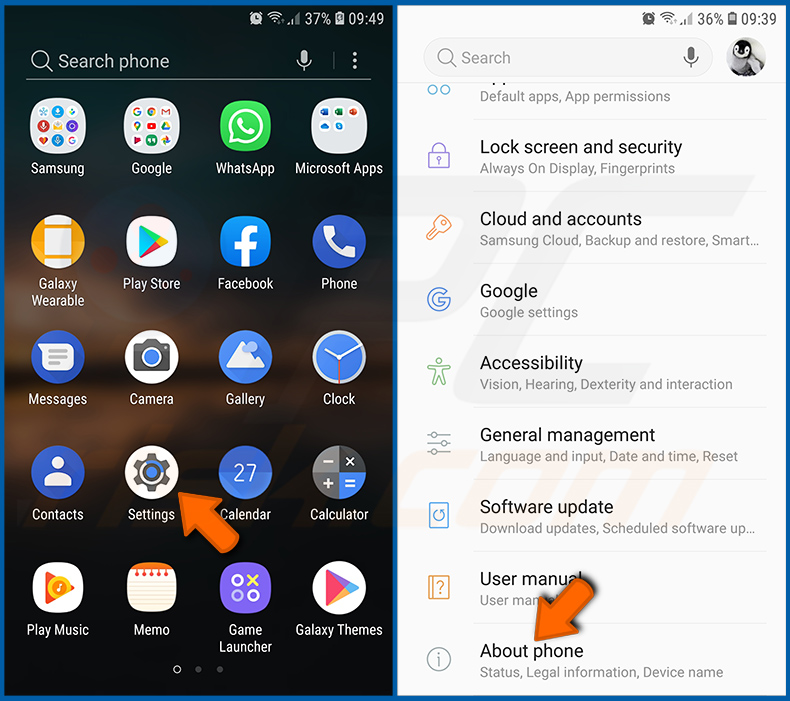

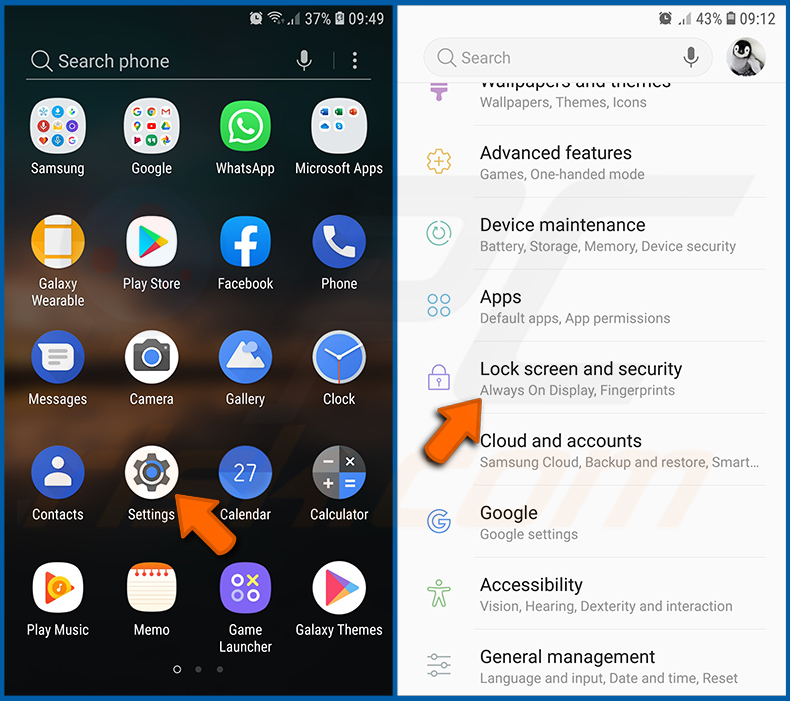

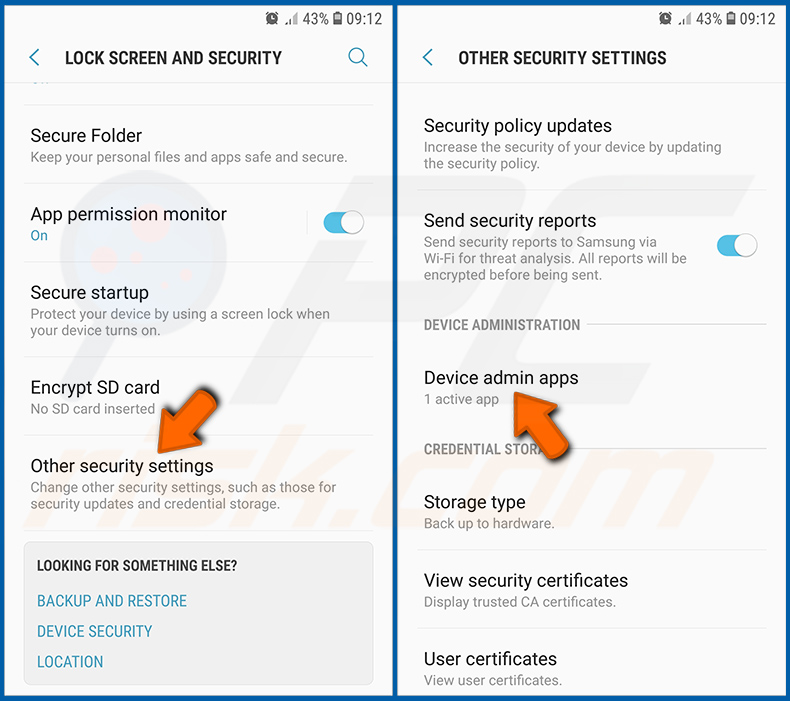

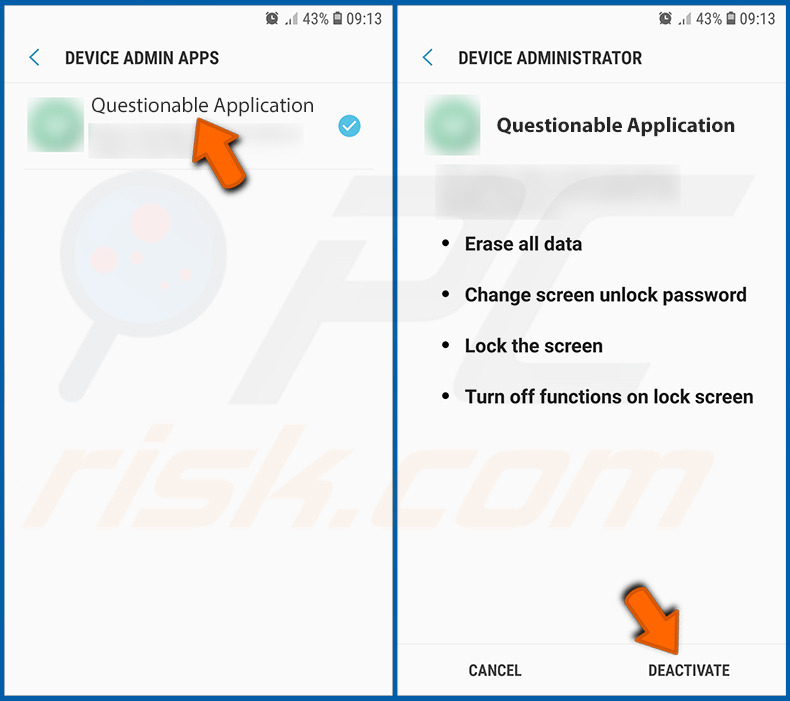

Desativar aplicações que tenham privilégios de administrador:

Se uma aplicação maliciosa obtiver privilégios de administrador, pode danificar seriamente o sistema. Para manter o dispositivo o mais seguro possível, deve verificar sempre quais as aplicações que têm esses privilégios e desativar as que não devem ter.

Aceda a "Definições", desloque-se para baixo até ver "Ecrã de bloqueio e segurança" e toque nessa opção.

Desloque-se para baixo até ver "Outras definições de segurança", toque nela e, em seguida, toque em "Aplicações de administração do dispositivo".

Identifique as aplicações que não devem ter privilégios de administrador, toque nelas e depois em "DESACTIVAR".

Perguntas frequentes (FAQ)

O meu dispositivo Android está infetado com malware Copybara, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente necessita de formatação.

Quais são os maiores problemas que o malware Copybara pode causar?

Os perigos colocados por uma infeção dependem das capacidades do programa malicioso e do modus operandi dos criminosos virtuais. Copybara é uma ferramenta versátil que permite aos atacantes controlar remotamente os dispositivos infectados, gravar ecrãs/áudio/vídeo, roubar comunicações, obter várias credenciais de início de sessão, etc. As infecções deste tipo estão associadas a graves problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware Copybara?

O malware é utilizado principalmente para gerar receitas. No entanto, os cibercriminosos também podem utilizar software malicioso para se divertirem, levarem a cabo vinganças pessoais, perturbarem processos (por exemplo, sites, serviços, empresas, etc.), envolverem-se em hacktivismo e lançarem ataques com motivações políticas/geopolíticas.

Como é que o malware Copybara se infiltrou no meu dispositivo Android?

Copybara tem sido observado sendo espalhado através de chamadas de voz, onde as vítimas foram instruídas sobre como descarregar/instalar o malware. No entanto, são possíveis outros métodos de distribuição.

Geralmente, o malware é proliferado através de descarregamentos drive-by, spam (por exemplo, chamadas telefónicas, SMS, e-mails, PMs/DMs, publicações em redes sociais, etc.), fraudes online, canais de descarregamento duvidosos (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, redes de partilha P2P, lojas de aplicações de terceiros, etc.), ferramentas ilegais de ativação de software ("cracks"), conteúdo pirateado e actualizações falsas. Alguns programas maliciosos podem mesmo auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me do malware?

Sim, o Combo Cleaner foi concebido para analisar dispositivos e eliminar todo o tipo de ameaças. Consegue detetar e remover a maioria das infecções de malware conhecidas. Lembre-se de que programas maliciosos sofisticados geralmente se escondem nas profundezas dos sistemas - portanto, é crucial executar uma verificação completa do sistema.

▼ Mostrar comentários