Como remover o SnipBot dos sistemas infectados

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o SnipBot?

O SnipBot é uma variante do Trojan de acesso remoto (RAT) RomCom que permite aos atacantes executar comandos no sistema da vítima e descarregar módulos adicionais. A nova variante emprega uma técnica de ofuscação personalizada juntamente com métodos anti-análise avançados. Os agentes da ameaça foram observados a distribuir o SnipBot por correio eletrónico, anexando um ficheiro malicioso.

Mais sobre o SnipBot

Os cibercriminosos têm desenvolvido constantemente o RomCom RAT mencionado acima, adicionando novas funcionalidades e métodos de ataque. A sua última versão, SnipBot, utiliza comandos actualizados e tácticas de evasão. O funcionamento do SnipBot inclui várias fases, começando com um ficheiro executável como o descarregador inicial, seguido de cargas adicionais que são EXEs ou DLLs.

O ficheiro principal do SnipBot é uma backdoor que permite aos atacantes executar comandos e descarregar mais payloads. Para a sua comunicação inicial com o servidor de comando e controlo (C2), o SnipBot envia detalhes do sistema da vítima, incluindo o nome do computador, o endereço MAC, o número de compilação do Windows e se é um servidor Windows.

As intenções dos atacantes por trás do SnipBot ainda não são claras. Num ataque observado, usaram comandos de linha de comando para recolher informações de rede e tentaram exfiltrar ficheiros de várias pastas do sistema para um servidor remoto. Estes ficheiros continham vários dados típicos do sistema e alguns tipos de ficheiros invulgares.

É importante notar que os cibercriminosos responsáveis pelos ataques do SnipBot usaram anteriormente o RomCom para infetar computadores com ransomware. Dadas as capacidades do SnipBot, os agentes de ameaças podem usar o malware para implantar outro malware também. No entanto, parece que os cibercriminosos utilizam o SnipBot para roubar informações sensíveis dos alvos.

Os alvos conhecidos são organizações de sectores como o dos serviços de TI, jurídico e agrícola.

| Nome | SnipBot RAT |

| Tipo de ameaça | Cavalo de Troia |

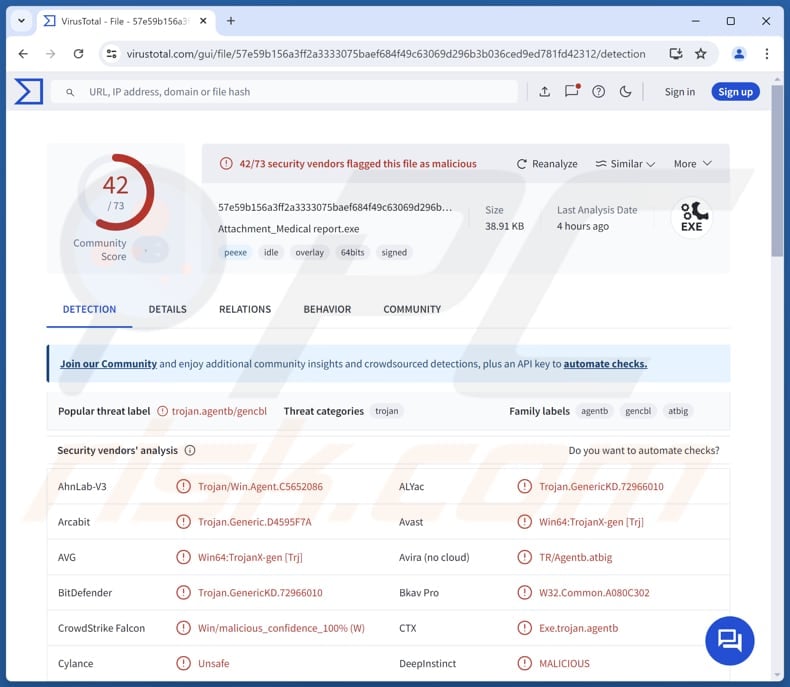

| Nomes de deteção | Avast (Win64:TrojanX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.72966010), ESET-NOD32 (Uma variante de Win32/GenCBL.FAX), Kaspersky (Trojan.Win64.Agentb.kyfn), Microsoft (Trojan:Win32/Wacatac.B!ml), Lista completa (VirusTotal) |

| Sintomas | Os cavalos de Troia são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de correio eletrónico infectados, sites falsos. |

| Danos | Informações sensíveis roubadas, infecções adicionais e possivelmente outros danos. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Conclusão

O SnipBot é conhecido por ser utilizado para execução de comandos e exfiltração de dados de sistemas visados. Embora os motivos específicos dos atacantes não sejam totalmente compreendidos, as suas actividades sugerem um enfoque no roubo de informações sensíveis de organizações de vários sectores. Para evitar os riscos colocados pelo SnipBot, os utilizadores e as empresas devem implementar fortes medidas de segurança, informar-se sobre as mais recentes ameaças cibernéticas e empregar as melhores práticas de segurança.

Como é que o SnipBot se infiltrou no meu computador?

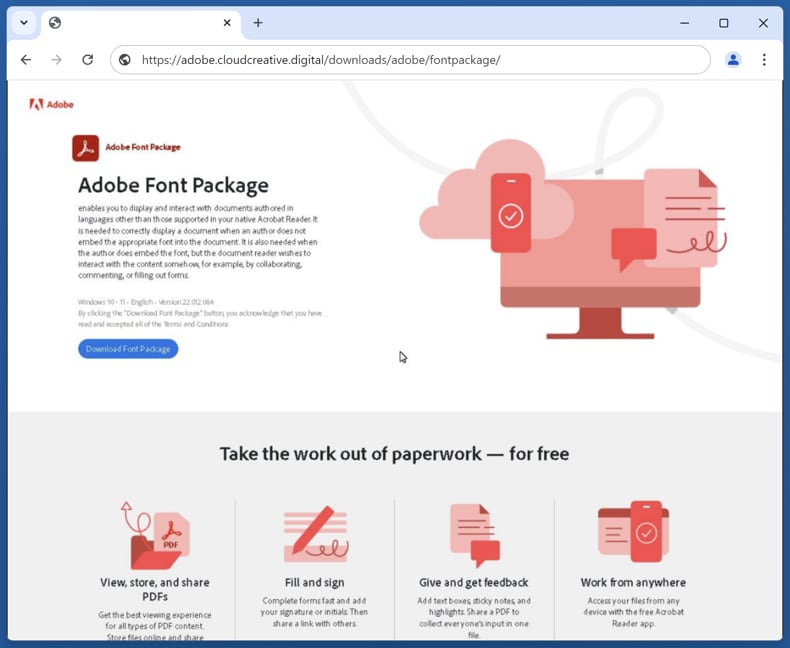

Sabe-se que o SnipBot foi entregue anteriormente através de um ficheiro PDF malicioso. Quando o utilizador abria o PDF, aparecia uma mensagem afirmando que faltava um pacote de fontes específico, levando o utilizador a clicar numa ligação para o instalar. Esta ligação redireccionava o utilizador para um falso site da Adobe, onde ao clicar no botão "Download Font Package" descarregava o SnipBot downloader disfarçado de ficheiro de fonte da Adobe.

Além disso, os cibercriminosos foram observados a entregar o SnipBot através do envio de e-mails contendo links que levavam ao descarregador. Nestes casos, os links enviados levavam a serviços de partilha de ficheiros duvidosos ou legítimos onde o SnipBot estava alojado.

Como evitar a instalação de malware?

Descarregue software e ficheiros exclusivamente de fontes fidedignas, como sites oficiais ou lojas de aplicações. Evite software pirateado (e ferramentas de cracking) e não confie em pop-ups, botões e anúncios em sítios Web não fiáveis. Actualize regularmente o seu sistema operativo e software.

Não abra links ou anexos em e-mails suspeitos de remetentes desconhecidos. Utilize uma ferramenta de segurança respeitável e efectue verificações regulares do sistema. Se acredita que o seu computador já está infetado, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Site falso da Adobe que distribui o SnipBot (fonte: Unit 42):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é o SnipBot?

- PASSO 1. Remoção manual do malware SnipBot.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner.

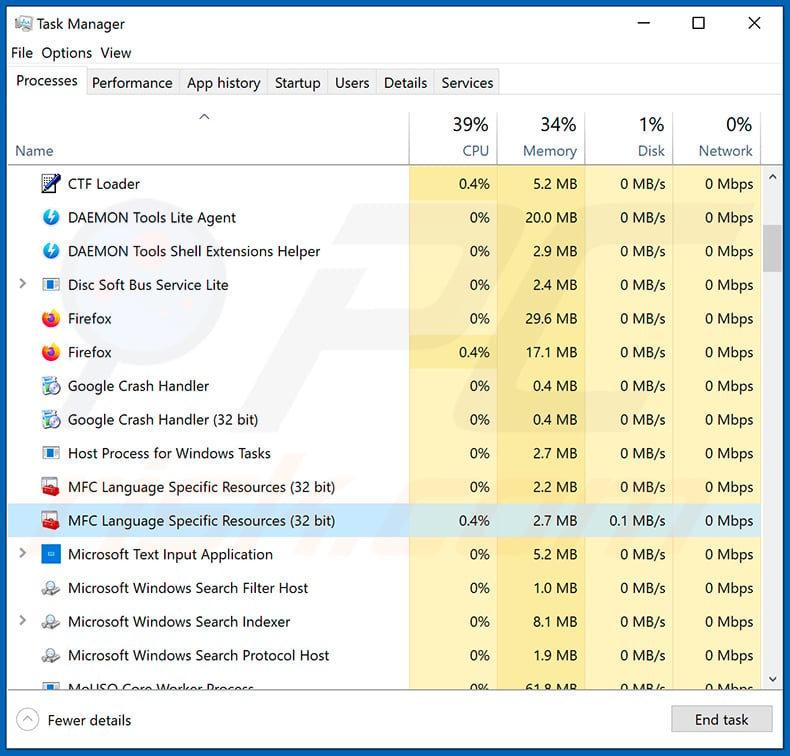

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

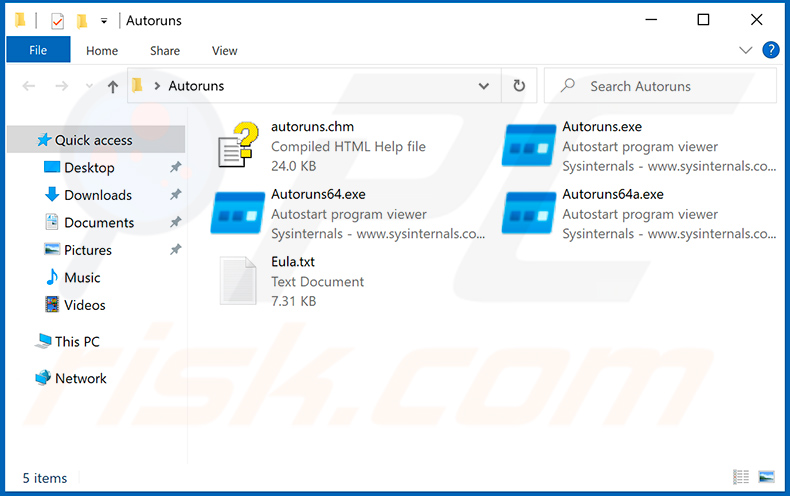

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

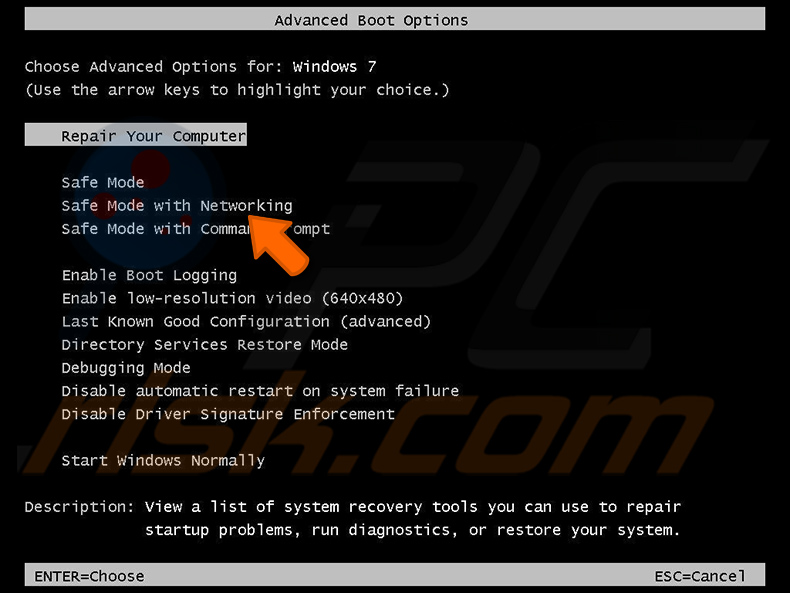

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 no teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

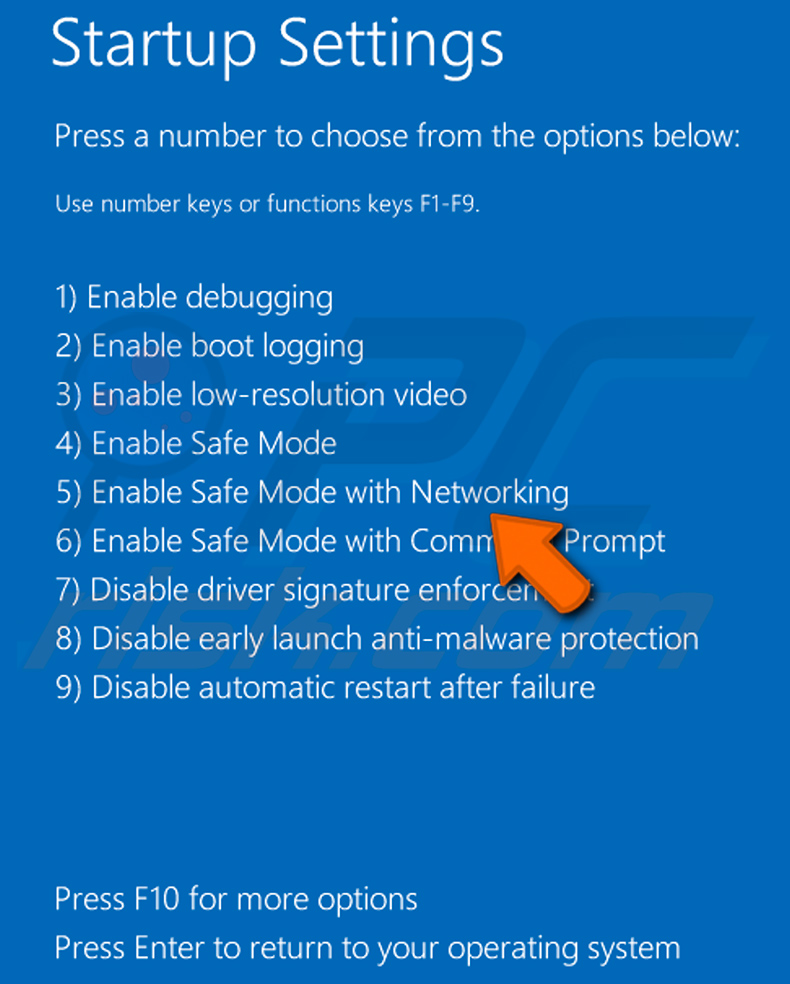

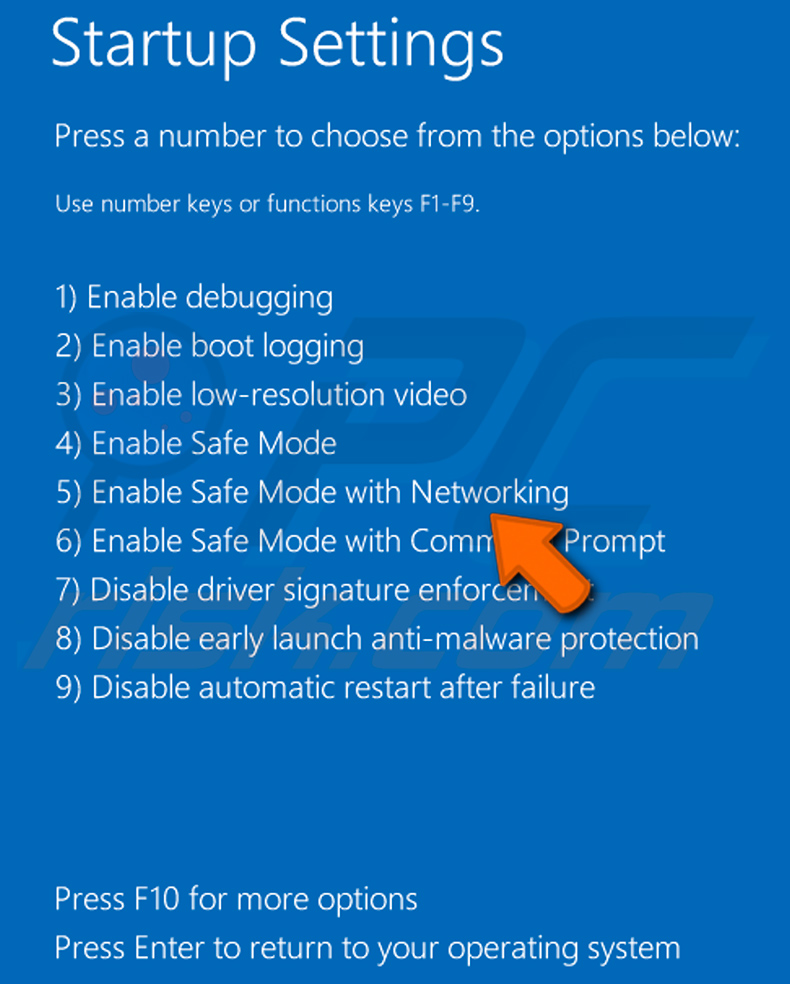

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com ligação em rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

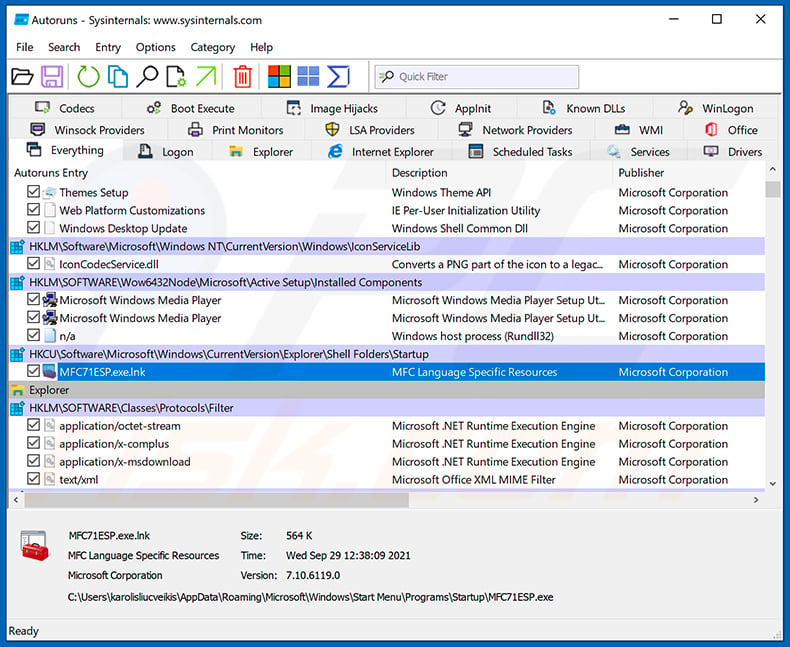

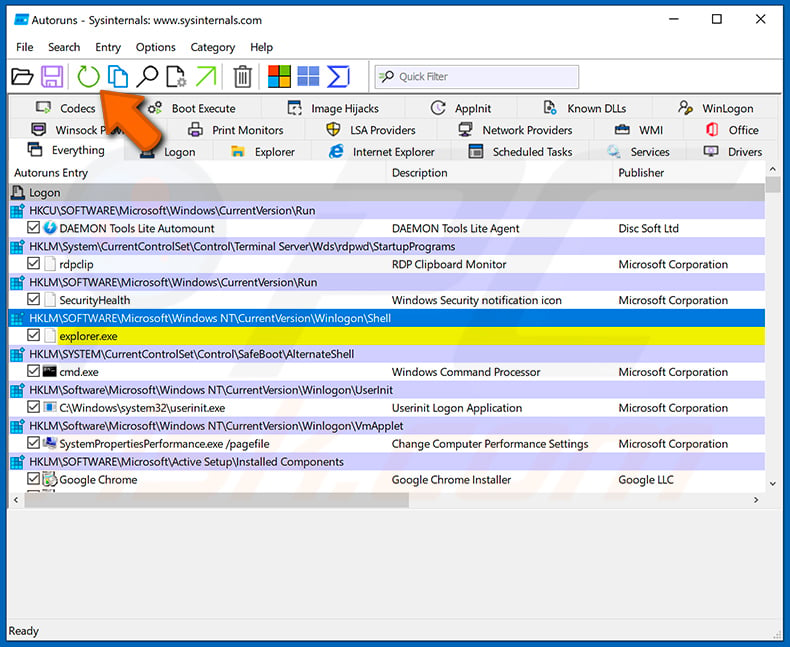

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

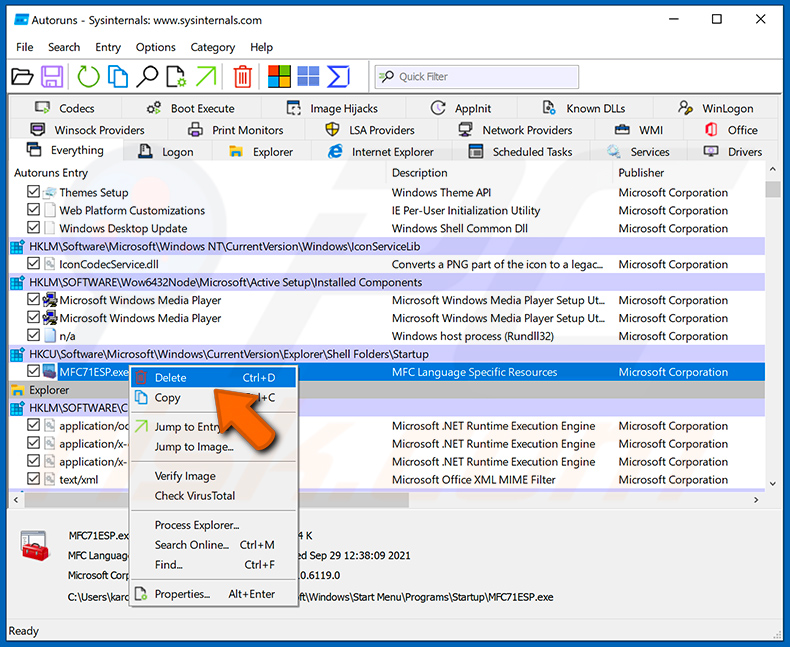

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

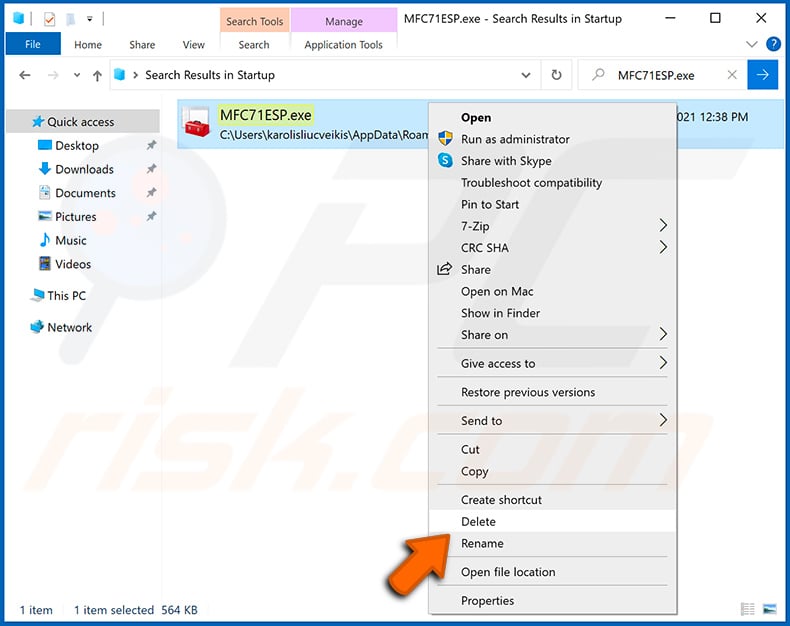

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infetado com malware SnipBot, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A formatação irá apagar todos os dados da unidade (incluindo o malware SnipBot). Assim, este passo deve ser dado apenas quando nada mais funciona. Antes de formatar, os utilizadores são aconselhados a executar uma verificação de malware abrangente utilizando um antivírus respeitável ou uma ferramenta anti-malware como o Combo Cleaner,

Quais são os maiores problemas que o malware pode causar?

O impacto do malware pode variar, resultando potencialmente em roubo de identidade, perdas financeiras, redução do desempenho do computador, infecções adicionais e outros problemas.

Qual é o objetivo do malware SnipBot?

O SnipBot executa comandos recebidos que permitem aos atacantes obter informações sensíveis, descarregar mais malware, ou executar outras acções maliciosas.

Como é que o SnipBot se infiltrou no meu computador?

O SnipBot foi inicialmente entregue através de um PDF malicioso que levava os utilizadores a clicar numa ligação para uma fonte em falta, redireccionando-os para um site falso da Adobe onde, sem saber, descarregavam o descarregador SnipBot disfarçado de ficheiro de fonte. Além disso, os cibercriminosos enviaram e-mails com links que levavam a serviços de partilha de ficheiros duvidosos ou legítimos que alojavam o SnipBot downloader.

O Combo Cleaner protege-me do malware?

Sim, o Combo Cleaner consegue detetar e remover quase todas as infecções de malware conhecidas. O malware sofisticado esconde-se frequentemente nas profundezas do sistema, por isso é necessário efetuar uma verificação completa do sistema para detetar e eliminar o malware.

▼ Mostrar comentários