Como desinstalar o Cheetah keystroke logger do seu computador

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

O que é o Cheetah keylogger?

O Cheetah é um keylogger (registador de teclas), que é vendido por $30/mês, $65/três meses e $110/ano. O software deste tipo regista as teclas premidas no teclado (entrada de teclado).

Normalmente, os criminosos virtuais tentam enganar as pessoas instalando keyloggers nos seus computadores para que possam roubar as suas informações pessoais e sensíveis, que são depois usadas para gerar rendimento de várias formas. Se acredita que o Cheetah (ou outro programa deste tipo) está instalado no sistema operativo, remova-o imediatamente.

Visão geral do malware Cheetah

Há muitos keyloggers (incluindo programas legítimos) na Internet, no entanto, este software é muitas vezes mal utilizado por criminosos virtuais para roubar informações pessoais e sensíveis. Por exemplo, credenciais de login, palavras-passe e outros detalhes confidenciais. Os cibercriminosos visam normalmente carteiras de criptomoedas, contas bancárias, de correio eletrónico, de redes sociais e outras, dados da área de transferência, etc.

As informações roubadas podem ser usadas indevidamente para fazer compras e transacções fraudulentas, sequestrar contas para proliferar outro malware (por exemplo, Trojans, ransomware), enganar outras pessoas para transferir dinheiro e assim por diante.

Um keylogger como o Cheetah é uma ameaça séria para os dados pessoais das vítimas e pode causar problemas como roubo de identidade, perda monetária, problemas sérios de privacidade, e outros problemas. Infelizmente, as vítimas muitas vezes não sabem que têm um keylogger instalado no sistema operativo e que as suas acções estão a ser monitorizadas.

Portanto, para evitar a instalação de software como o Cheetah, é importante tomar certas precauções. Se suspeitar que este, ou outro, software semelhante já está instalado no seu computador, elimine-o imediatamente.

| Nome | Cheetah malware |

| Tipo de ameaça | Keystroke logger/keylogger. |

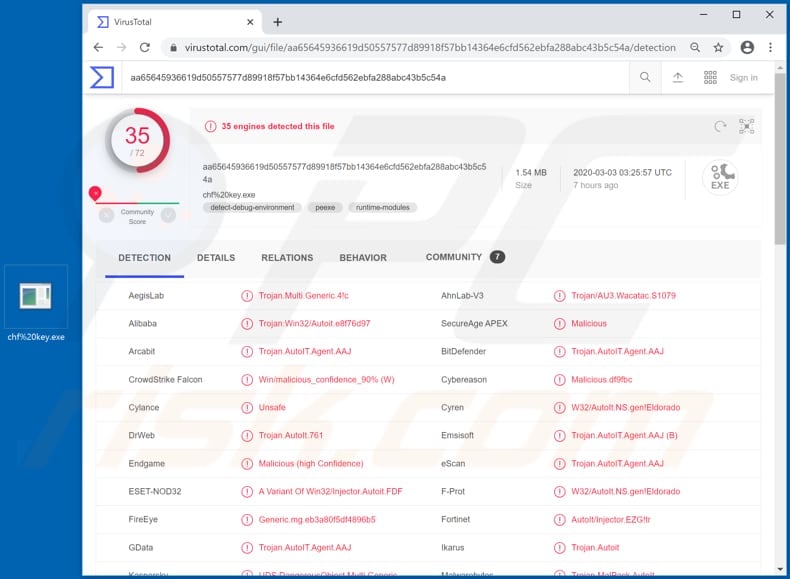

| Nomes de deteção | Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.AutoIT.Agent.AAJ), ESET-NOD32 (Uma variante de Win32/Injetor.Autoit.FDF), Kaspersky (UDS:DangerousObject.Multi.Generic), Lista completa (VirusTotal) |

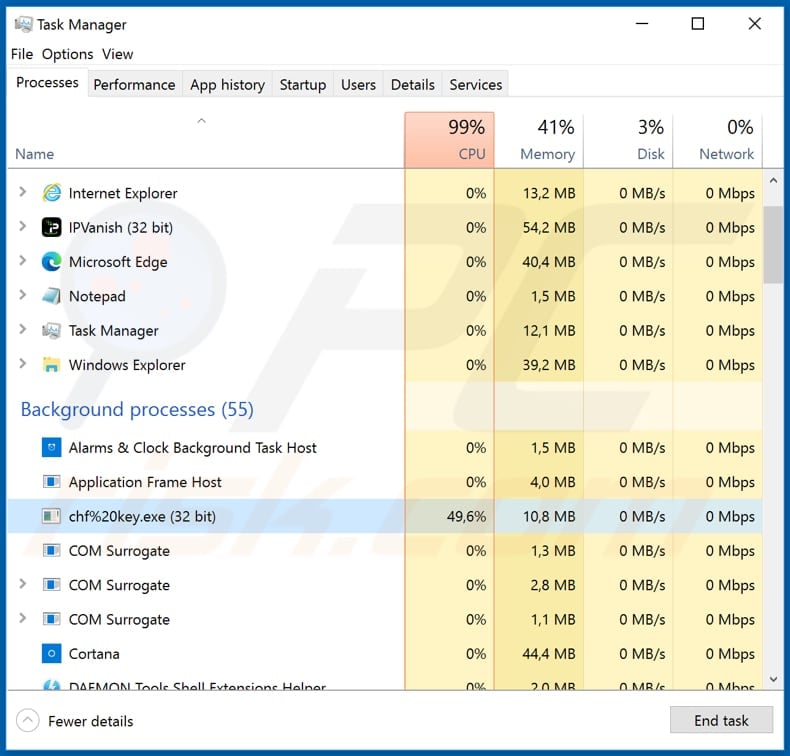

| Nome(s) do(s) processo(s) malicioso(s) | chf%20key.exe |

| Sintomas | Os cavalos de Troia são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de correio eletrónico infectados, anúncios online maliciosos, engenharia social, "cracks" de software. |

| Danos | Logins, palavras-passe, informações bancárias roubadas, roubo de identidade, perdas monetárias, problemas com a privacidade. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de keyloggers

Phoenix, SystemBC e Amadey são exemplos de outros programas que funcionam como keystroke loggers. Os criminosos virtuais tentam enganar as pessoas para instalar este software para que possam gerar o máximo de rendimento possível. Os métodos comuns usados para proliferar programas maliciosos (incluindo keyloggers) são fornecidos abaixo.

Como é que Cheetah se infiltrou no meu computador?

Normalmente, os criminosos virtuais tentam enganar os utilizadores para que instalem malware através de campanhas de spam, Trojans, fontes de descarregamento de software não confiáveis, ferramentas de ativação de software não oficiais e actualizadores falsos de terceiros. Uma das formas mais comuns de proliferação de malware é através do envio de e-mails que contêm anexos maliciosos ou ligações web que descarregam ficheiros maliciosos.

Normalmente, os cibercriminosos enviam e-mails que têm um documento malicioso do Microsoft Office, um documento PDF, um ficheiro de arquivo (ZIP, RAR), um ficheiro executável (.exe) ou um ficheiro JavaScript anexado. Disfarçam as suas mensagens de correio eletrónico como sendo importantes e oficiais e esperam que os destinatários abram e executem o ficheiro anexado ou descarregado.

Se for aberto, o ficheiro instala software malicioso. Os Trojans são programas maliciosos que frequentemente causam infecções em cadeia. Em resumo, quando um Trojan é instalado, é provável que instale outros programas maliciosos. Ao abrir ficheiros descarregados através de fontes/ferramentas duvidosas, os utilizadores podem causar a instalação de malware.

Exemplos desses canais são vários alojamentos de ficheiros gratuitos, sítios Web de descarregamento de software gratuito, redes Peer-to-Peer (por exemplo, eMule, clientes de torrent), descarregadores de terceiros, sítios Web não oficiais, etc. Os cibercriminosos utilizam-nos para alojar e distribuir ficheiros maliciosos, que instalam programas maliciosos.

Os falsos actualizadores de software podem infetar sistemas explorando bugs/falhas de software desatualizado que está instalado no computador, ou instalando malware em vez de correcções/actualizações. As ferramentas de 'cracking' de software supostamente contornam a ativação de software licenciado, no entanto, muitas vezes proliferam e instalam programas maliciosos.

Como evitar a instalação de malware

Não abra anexos ou ligações Web incluídos em mensagens de correio eletrónico irrelevantes, especialmente se forem enviadas de endereços desconhecidos e suspeitos. Estas mensagens de correio eletrónico devem ser cuidadosamente estudadas. Se houver razões para acreditar que uma mensagem de correio eletrónico pode ser enviada por criminosos, ignore-a e deixe-a (e os anexos) por abrir.

Todos os ficheiros e programas devem ser descarregados de sites oficiais e de confiança. Não devem ser utilizados sítios Web não oficiais, vários descarregadores de terceiros, instaladores e outros canais (acima mencionados). O software deve ser atualizado e ativado através de funções e ferramentas implementadas concebidas pelos programadores oficiais.

As ferramentas de terceiros podem infetar os computadores com malware. Note-se que é ilegal ativar software com ferramentas não oficiais. Mantenha o seu computador seguro, verificando regularmente a existência de ameaças com um software antivírus ou anti-spyware de boa reputação e remova imediatamente as ameaças detectadas.

Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Aparência de um site no qual o Cheetah pode ser comprado (GIF):

Processo malicioso Cheetah em execução no Gestor de Tarefas como "chf%20key.exe":

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é a Chita?

- PASSO 1. Remoção manual do malware Cheetah.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente.

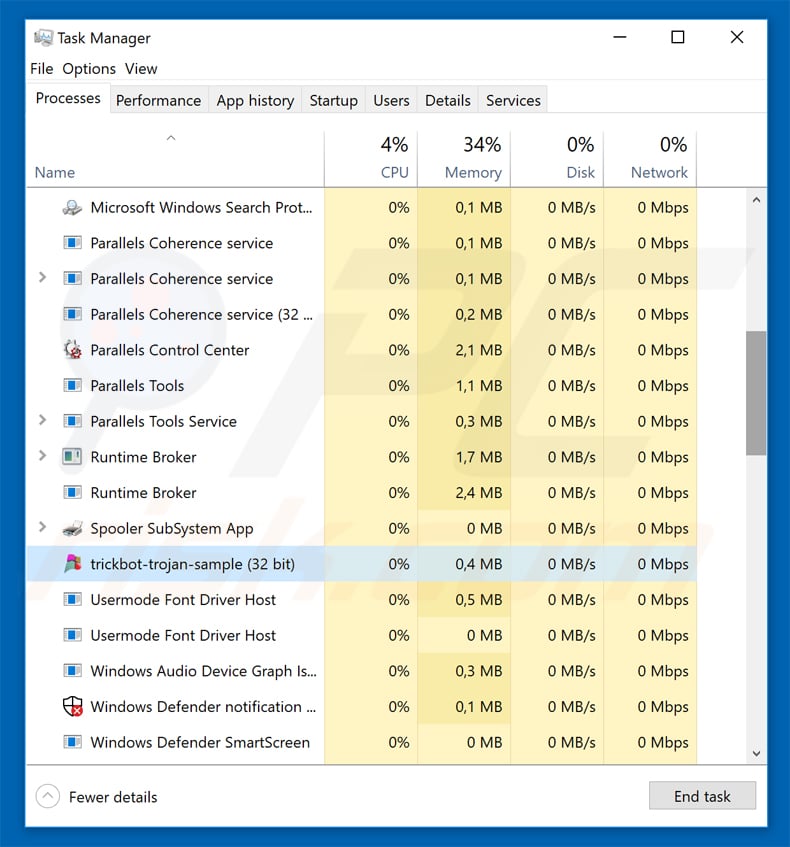

Para remover esse malware, recomendamos o uso de Combo Cleaner. Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

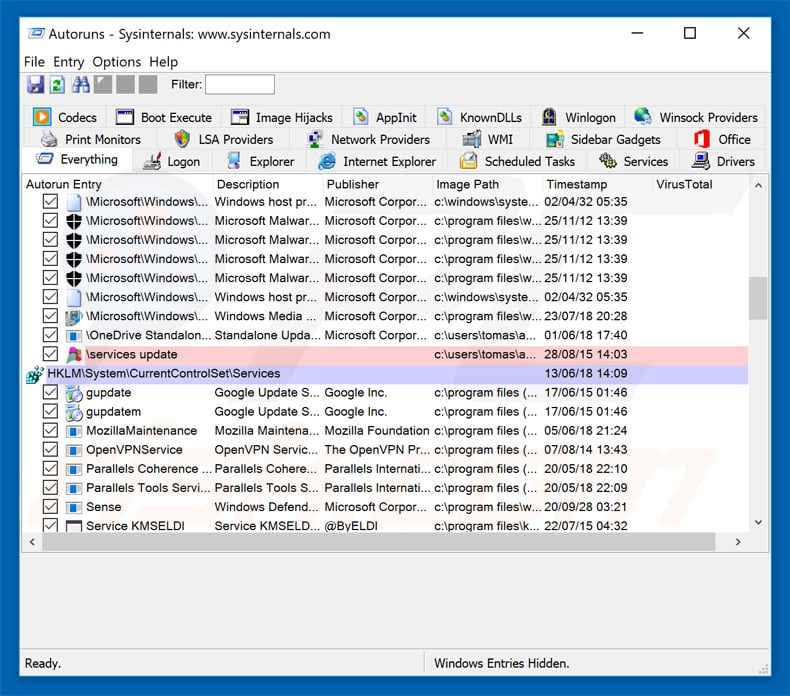

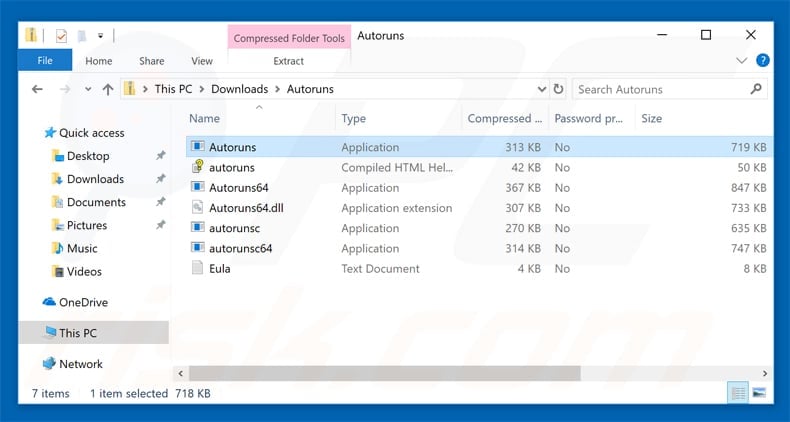

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

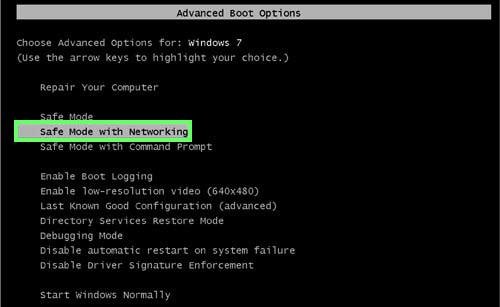

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 no teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

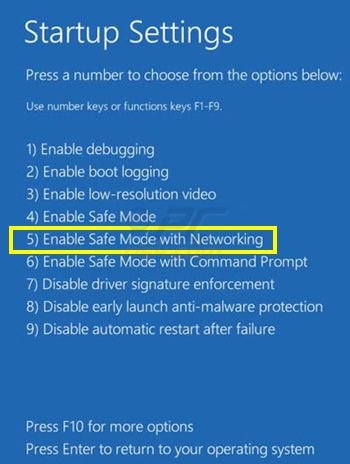

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque". Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com ligação em rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

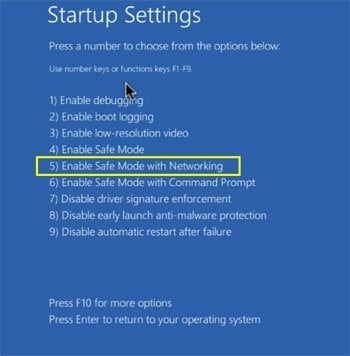

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas". No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar".

Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

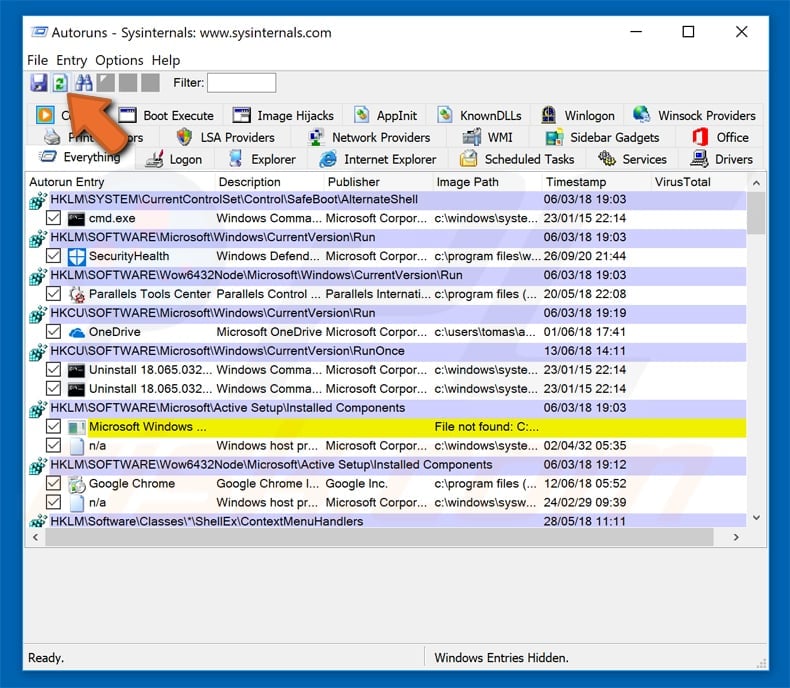

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

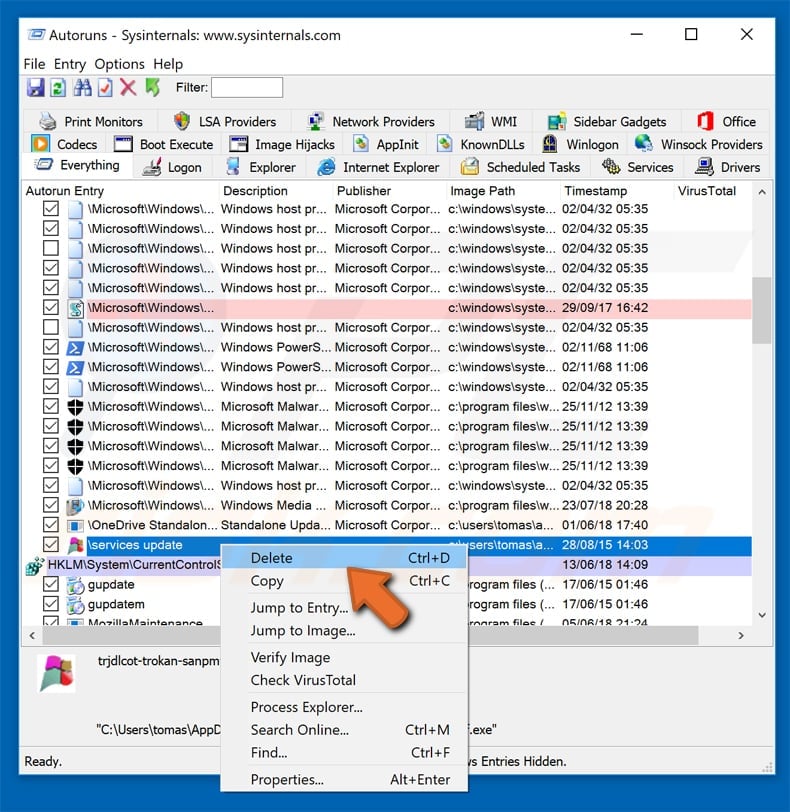

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

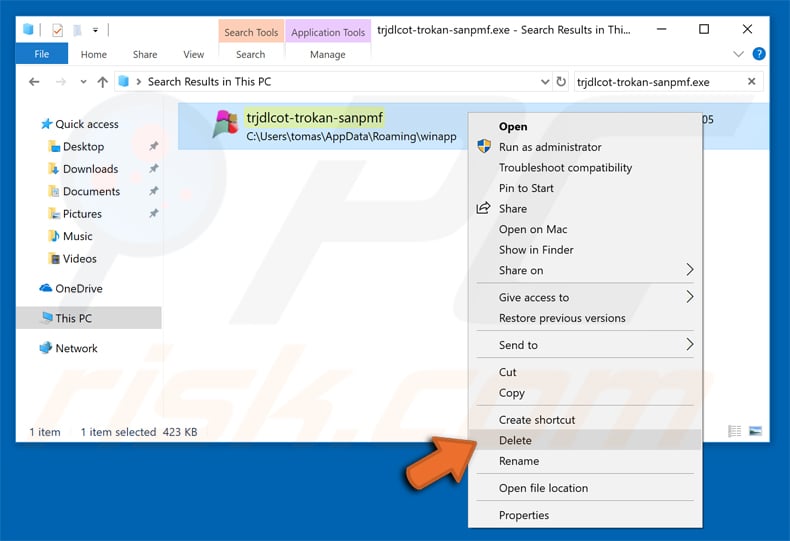

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus.

Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infetado com o malware Cheetah, devo formatar o meu dispositivo de armazenamento para me livrar dele?

Não, o Cheetah pode ser removido sem formatação.

Quais são os maiores problemas que o malware Cheetah pode causar?

Os perigos colocados por uma infeção dependem das capacidades do programa malicioso e dos objectivos dos criminosos virtuais. Cheetah é um keylogger - regista as teclas digitadas (ou seja, a entrada do teclado). Malware deste tipo é frequentemente usado para visar nomes de utilizador/palavras-passe, detalhes de identificação pessoal, números de cartão de crédito, etc. Geralmente, essas infecções podem levar a graves problemas de privacidade, perdas financeiras e até mesmo roubo de identidade.

Qual é o objetivo do malware Cheetah?

O malware é mais comummente utilizado para fins lucrativos. No entanto, o software malicioso também pode ser utilizado para divertir os criminosos virtuais, realizar vinganças pessoais, interromper processos (por exemplo, sites, serviços, empresas, etc.) e até mesmo lançar ataques com motivações políticas/geopolíticas.

Como é que o malware Cheetah se infiltrou no meu computador?

Os métodos de distribuição de malware mais usados incluem: descarregamentos drive-by, e-mails/mensagens de spam, fraudes online, malvertising, canais de descarregamento duvidosos (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, redes de partilha P2P, etc.), ferramentas de ativação de software ilegais ("cracks") e actualizações falsas. Além disso, alguns programas maliciosos podem auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me do malware?

Sim, o Combo Cleaner é capaz de detetar e eliminar a maioria das infecções de malware conhecidas. Deve ser realçado que a execução de uma verificação completa do sistema é fundamental, uma vez que os programas maliciosos sofisticados normalmente se escondem nas profundezas dos sistemas.

▼ Mostrar comentários