Como remover o trojan FatalRAT

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o FatalRAT?

FatalRAT é o nome de um Trojan de Acesso Remoto (RAT). Um RAT é um tipo de malware que permite ao atacante controlar remotamente o computador infetado e usá-lo para vários fins.

Normalmente, as RATs são utilizadas para aceder a ficheiros e outros dados, observar as actividades informáticas no ecrã e capturar imagens, roubar informações sensíveis (por exemplo, credenciais de início de sessão, detalhes de cartões de crédito).

Existem muitas ferramentas legítimas de administração/acesso remoto na Internet. É comum que os cibercriminosos usem essas ferramentas com intenções maliciosas também.

Visão geral do malware FatalRAT

Uma das coisas que os cibercriminosos fazem quando enganam com sucesso os usuários para instalar malware como o FatalRAT é instalar outro malware, por exemplo, ransomware, um minerador de criptomoeda. Além disso, utilizam a funcionalidade de registo de teclas para registar as teclas premidas.

Esta funcionalidade permite que os cibercriminosos obtenham dados sensíveis introduzidos, que podem incluir detalhes do cartão de crédito (por exemplo, nome do titular do cartão, número do cartão, código CVV, data de validade), credenciais de início de sessão (por exemplo, nomes de utilizador, endereços de e-mail, palavras-passe), números de segurança social, etc.

É comum que os dados recolhidos sejam usados para roubar contas pessoais (incluindo contas bancárias, de redes sociais, de e-mail e outras), identidades e usá-los para fazer compras não autorizadas, transacções, entregar malware por e-mail ou outros canais, enviar spam, enganar outras pessoas para que façam transacções de dinheiro e assim por diante.

Além disso, a maioria das RATs permite aos atacantes gerir ficheiros, por exemplo, para os abrir, modificar, renomear, descarregar, executar. Além disso, podem ser utilizados para gravar o ecrã, tirar screenshots, gravar a entrada do microfone, aceder à webcam.

É importante mencionar que a instalação de um RAT como o FatalRAT pode passar despercebida durante dias, meses ou até mais, e pode ser difícil removê-los do sistema operativo mesmo depois de os detetar.

| Nome | FatalRAT trojan de administração remota |

| Tipo de ameaça | Trojan de acesso remoto, vírus que rouba palavras-passe, spyware. |

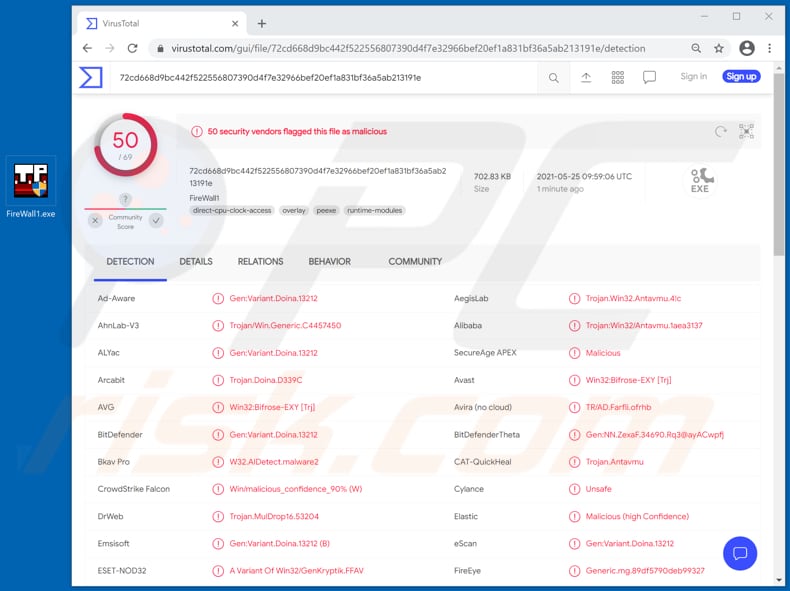

| Nomes de deteção | Avast (Win32:Bifrose-EXY [Trj]), BitDefender (Gen:Variant.Doina.13212), ESET-NOD32 (Uma variante de Win32/GenKryptik.FFAV), Kaspersky (Trojan.Win32.Antavmu.assl), Microsoft (Trojan:Win32/Woreflint.A!cl), Lista completa (VirusTotal) |

| Sintomas | Os Trojans de Administração Remota são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de correio eletrónico infectados, anúncios online maliciosos, engenharia social, "cracks" de software. |

| Danos | Passwords e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a uma botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de trojans de acesso remoto

Existem muitos RATs diferentes, alguns exemplos são o HabitsRAT, o AndroRAT e o Spectre. Regra geral, as principais diferenças entre elas são as suas capacidades.

No entanto, a maioria das RATs pode ser usada para distribuir outro malware e roubar informações sensíveis. A fim de enganar os utilizadores para instalar RATs os criminosos virtuais usam várias técnicas, por exemplo, disfarçam-nas como programas legítimos.

De uma forma ou de outra, os utilizadores descarregam e instalam trojans deste tipo sem saberem.

Como é que o FatalRAT se infiltrou no meu computador?

Normalmente, o malware é distribuído usando um certo tipo de trojans, e-mails, fontes não confiáveis para descarregar ficheiros/programas, atualizadores de software falsos, e ferramentas de ativação de software ilegal ('cracking'). Os trojans são programas maliciosos que podem ter a capacidade de instalar a sua carga útil (outro software deste género).

No entanto, esses trojans só podem causar infecções em cadeia quando são instalados nos computadores. Os e-mails são utilizados para distribuir malware através de ficheiros maliciosos (anexos) ou links neles contidos.

Os ficheiros que os cibercriminosos enviam por correio eletrónico podem ser ficheiros maliciosos do Microsoft Office, documentos PDF, ficheiros JavaScript, RAR, ZIP ou outros ficheiros de arquivo, ficheiros executáveis (como .exe). Os destinatários instalam, sem saber, malware quando descarregam e abrem ficheiros descarregados desses e-mails.

Além disso, o malware é frequentemente proliferado através de fontes de descarregamento de ficheiros e software não fidedignas, como redes Peer-to-Peer (clientes torrent, eMule, etc.), sítios Web não oficiais, alojamento gratuito de ficheiros, páginas de descarregamento de freeware, descarregadores de terceiros. Os utilizadores instalam malware quando abrem/executam descarregamentos maliciosos.

Normalmente, esses descarregamentos estão disfarçados de ficheiros e programas legítimos e normais. Os actualizadores de software de terceiros (não oficiais) infectam os computadores instalando malware em vez de actualizarem, corrigirem software ou explorarem bugs e falhas de software desatualizado.

As ferramentas de ativação de software não oficiais (também conhecidas como ferramentas de "cracking") instalam malware quando são agrupadas com malware. Não é legal utilizar essas ferramentas de "cracking" para ativar software licenciado.

Por conseguinte, apenas os utilizadores que procuram evitar pagar por um software são vítimas de ataques de malware.

Como evitar a instalação de malware?

Os ficheiros e programas descarregados através de redes Peer-to-Peer, descarregadores de terceiros, de páginas não oficiais e outros canais mencionados no parágrafo não são de confiança - podem ser maliciosos. Recomenda-se a utilização exclusiva de páginas oficiais e de ligações de descarregamento direto ao descarregar software ou ficheiros.

Os e-mails irrelevantes recebidos, enviados de endereços desconhecidos e suspeitos, também não devem ser considerados fiáveis. Se esses e-mails tiverem links ou ficheiros (anexos), não devem ser abertos.

O software instalado tem de ser atualizado e ativado corretamente - tem de ser feito utilizando funções implementadas ou ferramentas fornecidas pelos seus programadores oficiais. As ferramentas não oficiais de terceiros podem ser agrupadas com malware.

Além disso, não é legal ativar ("crack") qualquer software (utilizar ferramentas de "cracking" para ativar software licenciado). Um computador deve ter um software antivírus ou anti-spyware de boa reputação instalado e deve ser analisado regularmente para detetar ameaças.

Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Atualização 26 de fevereiro de 2025 - novas campanhas de spam por e-mail foram observadas a proliferar o malware FatalRAT. Estas campanhas procuravam infetar entidades na região Ásia-Pacífico, incluindo a China, Hong Kong, Japão, Malásia, Filipinas, Singapura, Coreia do Sul, Taiwan, Tailândia e Vietname.

Os alvos incluíam entidades governamentais e organizações industriais, estas últimas abrangendo os sectores da indústria transformadora, energia, cuidados de saúde, tecnologias da informação, telecomunicações, logística e outros.

Os anexos maliciosos tinham nomes de ficheiros em chinês, o que sugere que os alvos eram falantes de chinês. O FatalRAT infiltrava-se nos sistemas numa complexa cadeia de várias fases, envolvendo vários carregadores e utilizando a técnica de carregamento lateral de DLL.

Uma vez aberto, o anexo do e-mail executava o carregador inicial que obtinha ficheiros adicionais do Youdao Cloud Notes - um serviço de nuvem chinês legítimo. O mesmo abuso de uma nuvem genuína - myqcloud.com - foi utilizado para obter o payload final - o próprio FatalRAT. Ao longo da cadeia de infeção, foram exibidos chamarizes como documentos falsos e mensagens de erro para desviar a atenção das vítimas.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é o FatalRAT?

- PASSO 1. Remoção manual do malware FatalRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner.

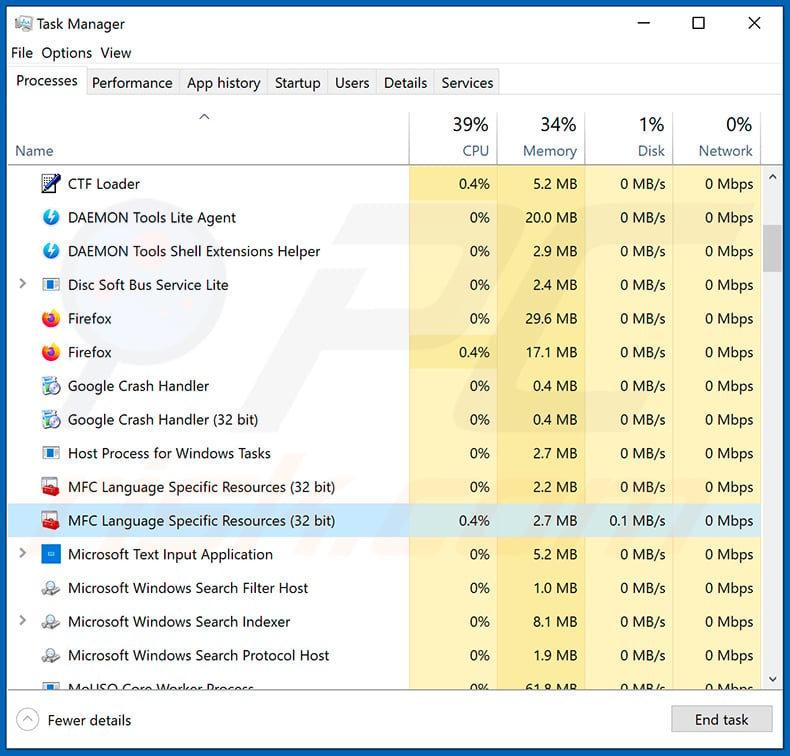

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

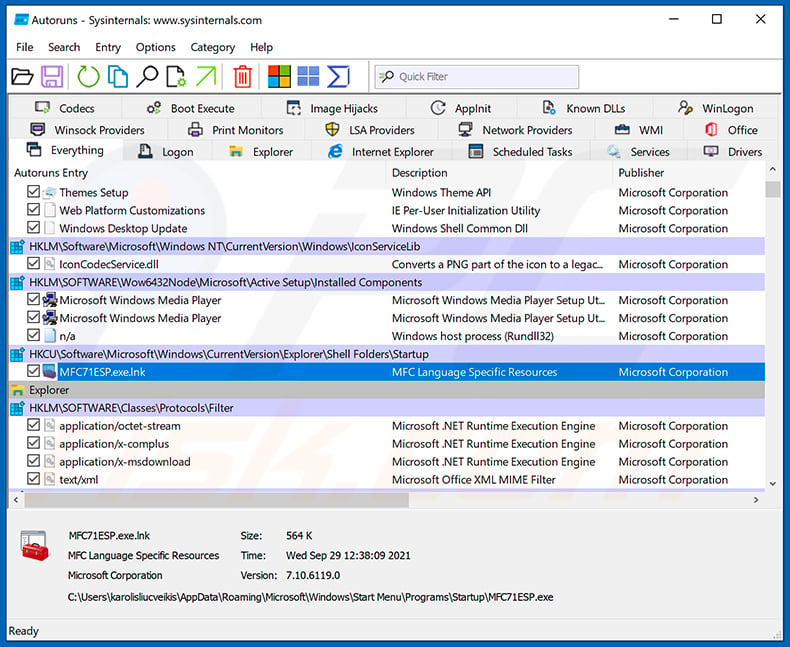

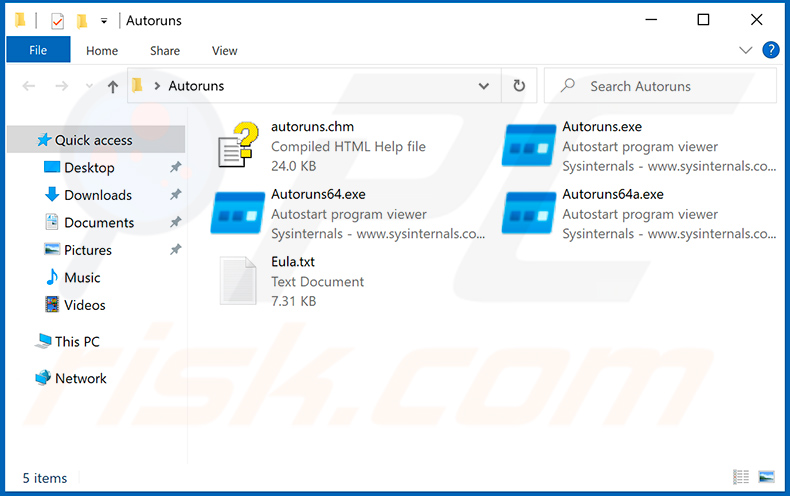

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

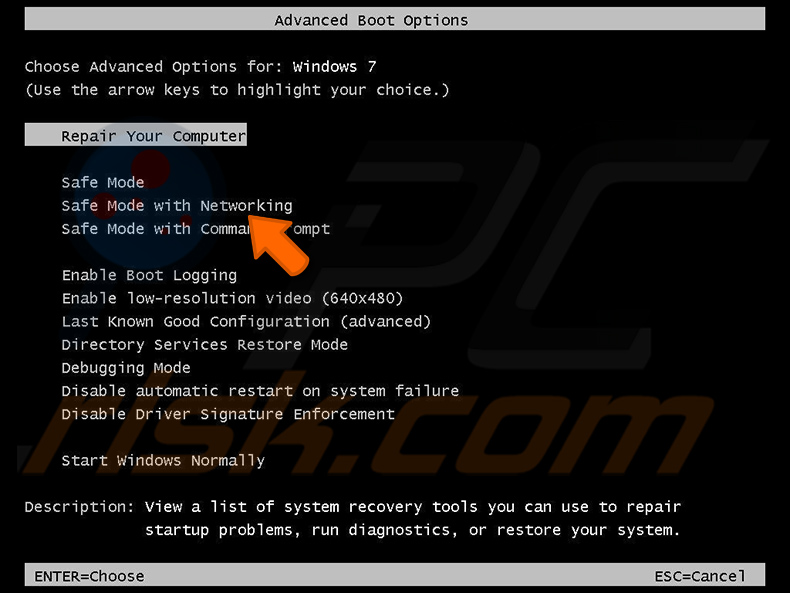

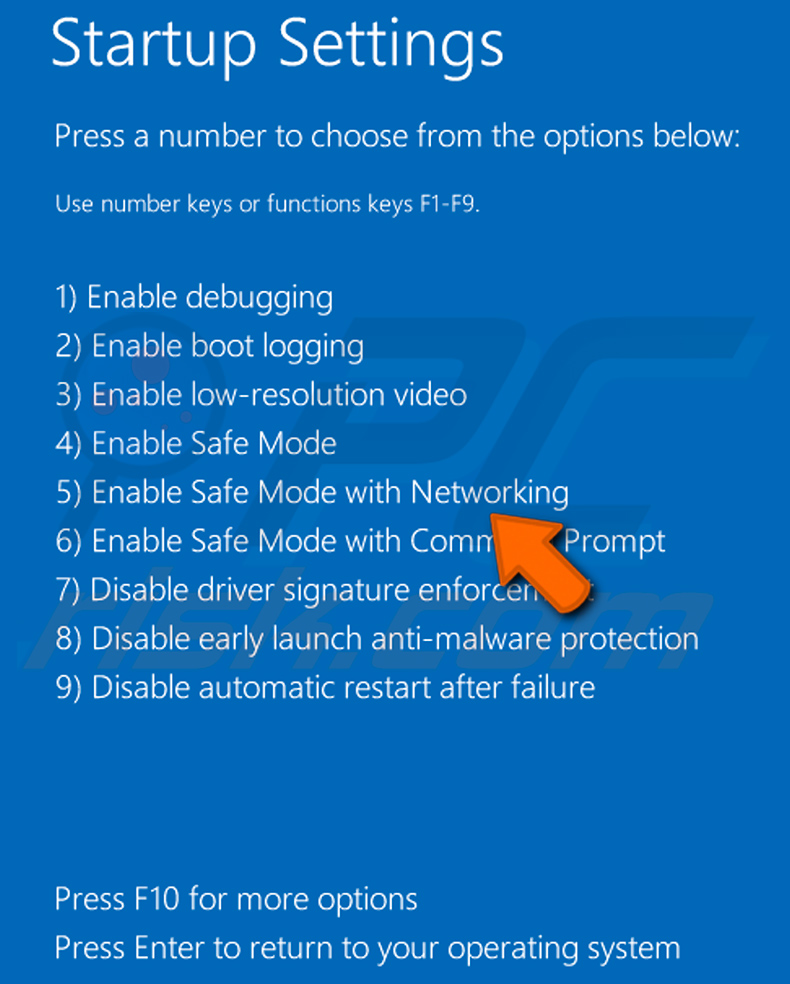

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 no teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

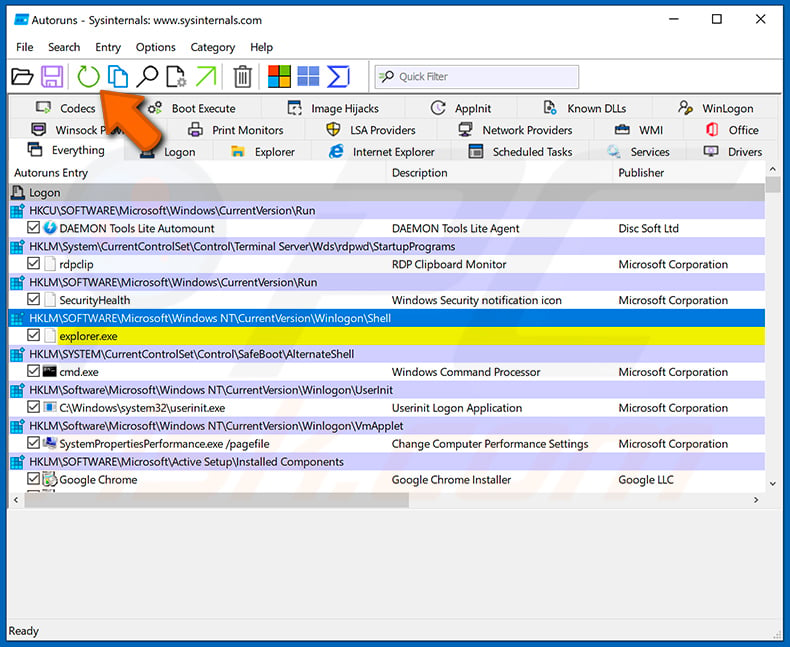

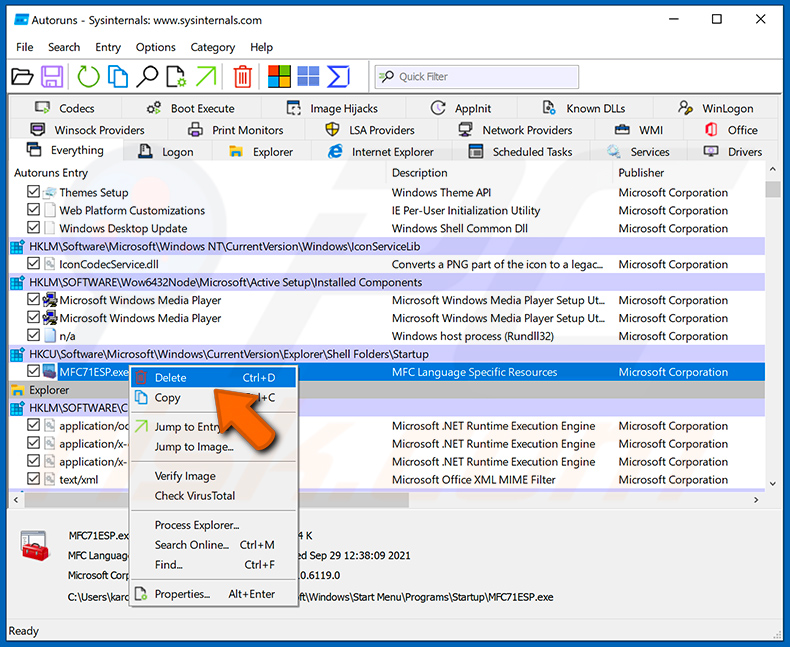

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

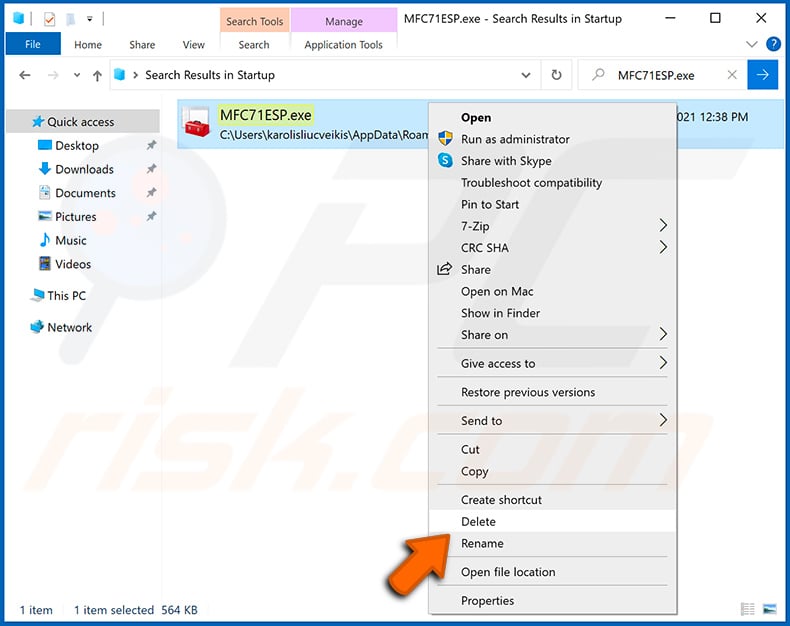

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infetado com o malware FatalRAT, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente requer a formatação.

Quais são os maiores problemas que o malware FatalRAT pode causar?

Os perigos colocados por uma infeção dependem das capacidades do malware e dos objectivos dos atacantes. O FatalRAT foi concebido para permitir o acesso/controlo remoto sobre dispositivos comprometidos, e pode roubar dados sensíveis, causar infecções em cadeia, e executar outras actividades maliciosas. Geralmente, a presença de software como o FatalRAT pode levar a múltiplas infecções do sistema, sérios problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware FatalRAT?

O malware é usado principalmente para gerar receitas. No entanto, os atacantes também podem usar programas maliciosos para se divertirem, realizarem rancores pessoais, interromperem processos (por exemplo, sites, serviços, organizações, etc.), envolverem-se em hacktivismo e lançarem ataques com motivações políticas/geopolíticas.

Como é que o malware FatalRAT se infiltrou no meu computador?

O FatalRAT tem sido espalhado através de campanhas de spam por e-mail e usando técnicas de malvertising. Outros métodos não são improváveis. Para além dos já mencionados, o malware é distribuído através de trojans, descarregamentos drive-by, fraudes online, vários tipos de spam (por exemplo, PMs/DMs, publicações em redes sociais/fóruns, etc.), canais de descarregamento suspeitos (por exemplo, sites de alojamento de ficheiros não oficiais e gratuitos, redes de partilha P2P, etc.), ferramentas de ativação ilegais ("cracks") e actualizações falsas. Alguns programas maliciosos podem auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me do malware?

O Combo Cleaner é capaz de detetar e remover quase todas as infecções de malware conhecidas. Deve ser realçado que é essencial efetuar uma verificação completa do sistema, uma vez que o software malicioso sofisticado normalmente se esconde nas profundezas dos sistemas.

▼ Mostrar comentários