Como evitar ser enganado por trhough Sextortion Email (Monero)?

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

Guia de remoção de "Sextortion Email (Monero)"

O que é a fraude "Sextortion Email (Monero)"?

"Sextortion Email (Monero)" é o nome de uma fraude que os criminosos enviam com o objetivo de induzir as pessoas a pagá-las. Os criminosos tentam convencer os destinatários a acreditarem que gravaram um vídeo humilhante que distribuirão na Internet se não receberem uma quantidade específica de criptomoeda Monero. Existem muitas fraudes semelhantes, nenhuma delas deve ser confiável. As pessoas que recebem e-mails fraudulentos devem ignorá-los e excluí-los.

O criminoso por trás deste e-mail afirma que o computador do destinatário está infectado com uma ferramenta de administração remota (RAT) que lhe permitiu aceder e controlar um computador. Alega que conseguiu aceder a área de trabalho, a câmara, o microfone do utilizador e usou-os para gravar um vídeo enquanto um destinatário assistia a algum vídeo adulto. Ameaça enviar esse vídeo para todos os contatos do destinatário, publicá-lo nas redes sociais, publicá-lo em toda a web, incluindo a dark web. Para impedir que isso aconteça, os destinatários são solicitados a pagar $1000 em criptomoeda Monero. Deveria ser feito em dois dias e usando o endereço Monero (XMR) fornecido. É altamente recomendável não cair nessa fraude, todas as alegações nele não são verdadeiras. A melhor opção é simplesmente ignorar este e-mail e não confiar em outros e-mails desse tipo no futuro.

Recebemos muitos comentários de utilizadores preocupados sobre esse tipo de fraude por e-mail. Aqui está a pergunta mais popular que recebemos (neste caso, relacionada a uma fraude que afirma ter obtido vídeos comprometedores ou fotos do utilizador):

Q: Olá equipa pcrisk.com, recebi um email a informar-me que o meu computador foi pirateado e têm um vídeo meu. Agora estão a pedir um resgate em Bitcoins. Isso deve ser verdade porque listaram o meu nome real e palavra-passe no e-mail. O que devo fazer?

R: Não se preocupe com este e-mail. Não se preocupe, nem piratas ou criminosos virtuais infiltraram/invadiram o seu computador e não há nenhum vídeo de si a ver pornografia. Simplesmente ignore a mensagem e não envie Bitcoins. O seu e-mail, nome e palavra-passe provavelmente foram roubados de um site comprometido, como o Yahoo (essas violações de sites são comuns). Se estiver preocupado, pode verificar se as suas contas foram comprometidas ao visitar o site haveibeenpwned.

| Nome | Fraude "Sextortion Email (Monero)" |

| Tipo de Ameaça | Phishing, Fraude, Engenharia Social, Fraude |

| Reclamação Falsa | O criminoso afirma que infectou um computador com o RAT, o que lhe permitiu gravar um vídeo humilhante. Ameaça partilhá-lo com outras pessoas se não for pago em dois dias. |

| Tamanho do resgate | $1000 em criptomoeda Monero |

| Endereço da Cripto Carteira dos Criminosos Cibernéticos (Monero) | 4BrL51JCc9NGQ71kWhnY oDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhk TZV9HdaL4gfuNBxLPc3BeMkLG aPbF5vWtANQmhvbmBTJbpSXqZx82 |

| Sintomas | Compras on-line não autorizadas, alterações de palavras-passe de contas online, roubo de identidade, acesso ilegal ao computador de uma pessoa. |

| Métodos de distribuição | E-mails enganosos, anúncios pop-up on-line fraudulentos, técnicas de envenenamento do mecanismo de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informação confidencial sensível, perda monetária, roubo de identidade. |

| Remoção | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Existem muitos exemplos de outros e-mails desse tipo, alguns deles são "Your device was infected with my private malware", "ChaosCC hacker group" e "The last time you visited a Porn website". Regra geral, os criminosos os enviam com a intenção de induzir as pessoas a pagarem por fotos ou vídeos que não existem. Infelizmente, as campanhas de e-mail/spam também podem ser usadas para distribuir software malicioso. Os criminosos cibernéticos enviam e-mails com ficheiros anexados a que, se abertos, instalam malware. Exemplos de malware de alto risco distribuído por e-mails (e outros canais) são TrickBot, Hancitor, Emotet e FormBook.

Como é que as campanhas de spam infectaram o meu computador?

Note que os anexos maliciosos são inofensivos, a menos que sejam abertos.. Por outras palavras, os computadores estão seguros, desde que os destinatários não abram ficheiros anexados a e-mails enviados por criminosos cibernéticos. Normalmente, anexam documentos do Microsoft Office ou PDF, ficheiros como ZIP, RAR, ficheiros executáveis como .exe, ficheiros JavaScript e assim por diante. Se o ficheiro anexado for um documento do Microsoft Office, quando aberto, solicitará uma permissão para ativar a edição (comandos macros). Se a permissão para ativá-los for concedida, os ficheiros maliciosos infectam o computador com um ou outro malware de alto risco. De qualquer forma, os ficheiros anexados podem causar danos apenas quando são abertos.

Como evitar a instalação de malware?

Nunca é uma boa ideia abrir ficheiros anexados a emails irrelevantes enviados de endereços desconhecidos. Por outras palavras, é altamente recomendável ter certeza de que é seguro abrir um ficheiro anexado a um email desse tipo e só depois abri-lo. Outra coisa importante é fazer o descarregamento de todos os ficheiros ou programas de sites oficiais e não confiar em outras fontes, como redes peer-to-peer, páginas não oficiais, descarregamento de terceiros e assim por diante. Actualize programas instalados usando apenas funções ou ferramentas implementadas criadas (fornecidas) pelos desenvolvedores oficiais. Se o software instalado não for gratuito, deverá ser ativado corretamente. Isso significa que ferramentas não oficiais e de terceiros que deveriam ignorar a ativação paga não devem ser usadas. Além disso, não é legal usar ferramentas desse tipo. Além disso, recomendamos o uso do Microsoft Office 2010 ou posterior, porque as versões mais antigas não incluem o modo "Modo de exibição protegido", que impede a instalação de malware de documentos maliciosos. Os sistemas devem ser verificados regularmente quanto a vírus; isso deve ser feito usando ferramentas anti-spyware ou antivírus respeitáveis. Se já tiver aberto o anexo fraudulento, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de e-mail "Sextortion Email (Monero)":

Assunto: É melhor pagar - ********

Ei, eu sei que a sua palavra-passe é:

O seu computador foi infectado com meu malware, RAT (Ferramenta de Administração Remota), o seu navegador não foi atualizado/corrigido. Nesse caso, basta visitar um site em que o meu iframe é colocado para ser automaticamente infectado, se quiser descobrir mais - Google: "Drive-by exploit".

O meu malware deu-me acesso total e controlo sobre o seu computador, ou seja, eu tenho acesso a todas as suas contas (veja a palavra-passe acima) e posso ver tudo no ecrã, ligar a câmara ou o microfone e nem perceberá isso.

Recolhi todos os seus dados privados e gravei (através da sua câmara web) SATISFAZENDO-SE!

Depois disso, removi o meu malware para não deixar vestígios.

Posso enviar o vídeo para todos os seus contatos, publicá-lo nas redes sociais, publicá-lo em toda a web, incluindo a darknet, onde estão os doidos, posso publicar tudo o que encontrei no seu computador em qualquer lugar!

Só me pode impedir de fazer isso e só eu posso ajudá-lo nesta situação.

Transfira exatamente $1000 com a criptomoeda Monero (XMR) para o meu endereço Monero (XMR).

Pode comprar facilmente o Monero (XMR) aqui: www.anycoindirect.eu/en/buy-monero, www.bitnovo.com/buy-monero-online-en, www.localmonero.co ou Google para outro câmbio.

Pode enviar o Monero (XMR) diretamente para o meu endereço ou fazer o descarregamento e criar a sua própria carteira primeiro aqui: www.mymonero.com, ou simplesmente criar a sua carteira online aqui: www.cryptonator.com, www.freewallet.org, então receba e envie para a minha.

É uma oferta muito boa, comparada com toda essa merda horrível que acontecerá se eu publicar tudo!

A minha é: 4BrL51JCc9NGQ71kWhnY oDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhk TZV9HdaL4gfuNBxLPc3BeMkLG aPbF5vWtANQmhvbmBTJbpSXqZx82

Copie e cole o meu endereço, é (SENSÍVEL A MAIÚSCULAS), sim, é assim que o endereço se parece e não precisa incluir o ID ou a nota de pagamento.

Dou-lhe 2 dias para transferir o Monero (XMR).

Quando tiver acesso a esta conta de e-mail, saberei se esse e-mail já foi lido.

Se receber este e-mail várias vezes, é para garantir que o leia, o meu script de e-mail direto foi configurado dessa maneira e, após o pagamento, poderá ignorá-lo.

Depois de receber o pagamento, removerei tudo e poderá viver a sua vida em paz como antes. Da próxima vez, atualize o seu navegador antes de navegar na web!

Da próxima vez, atualize o seu navegador antes de navegar na web!

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é "Sextortion Email (Monero)" scam?

- PASSO 1. Remoção manual de possíveis infecções de malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

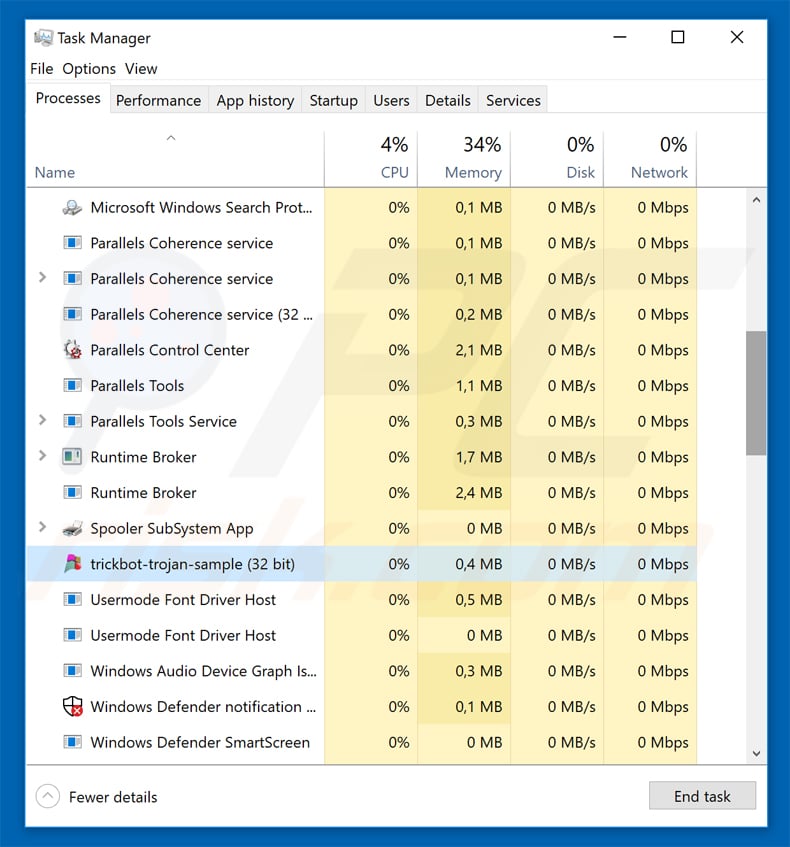

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

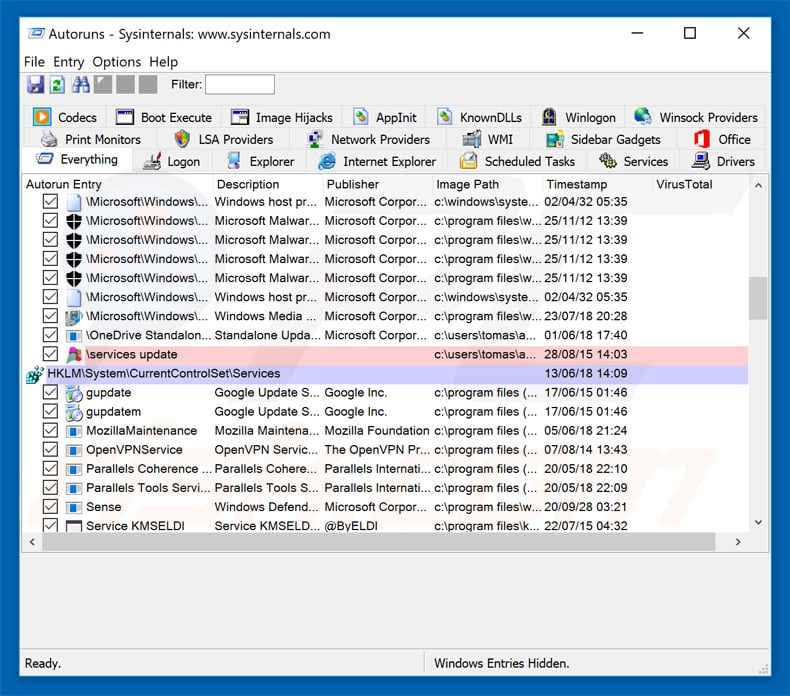

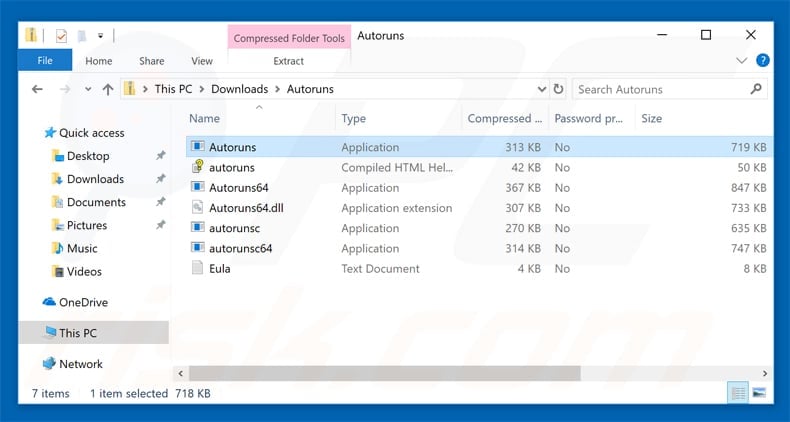

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

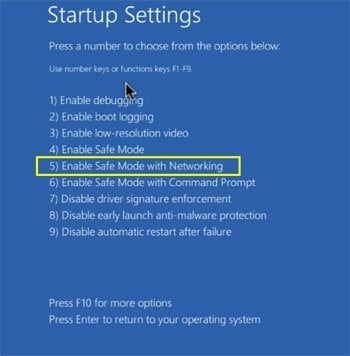

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

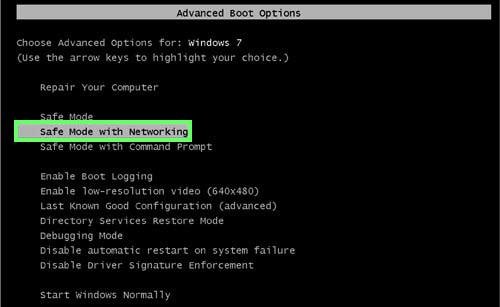

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

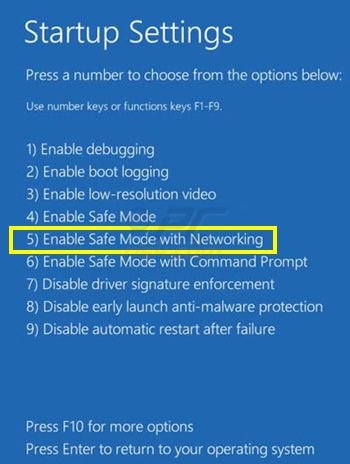

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

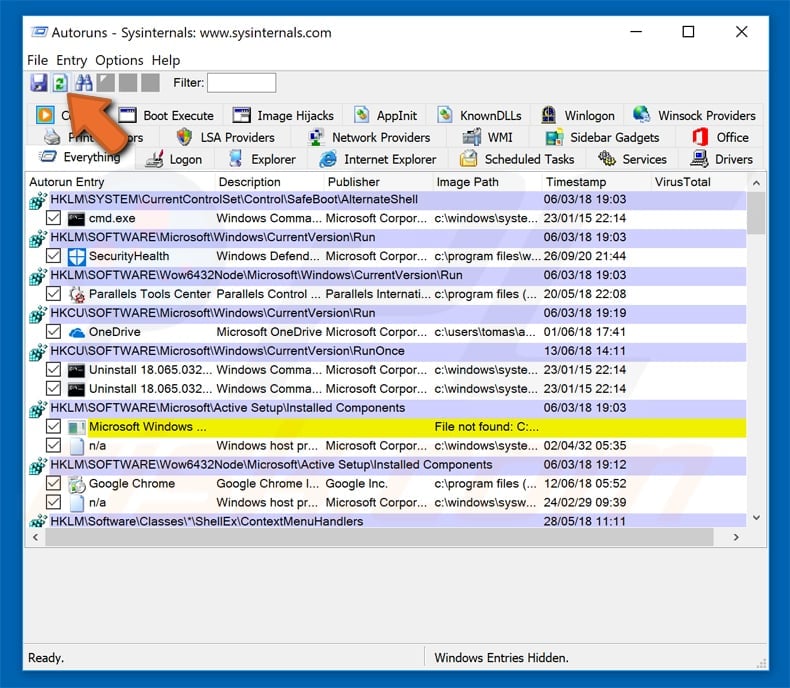

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

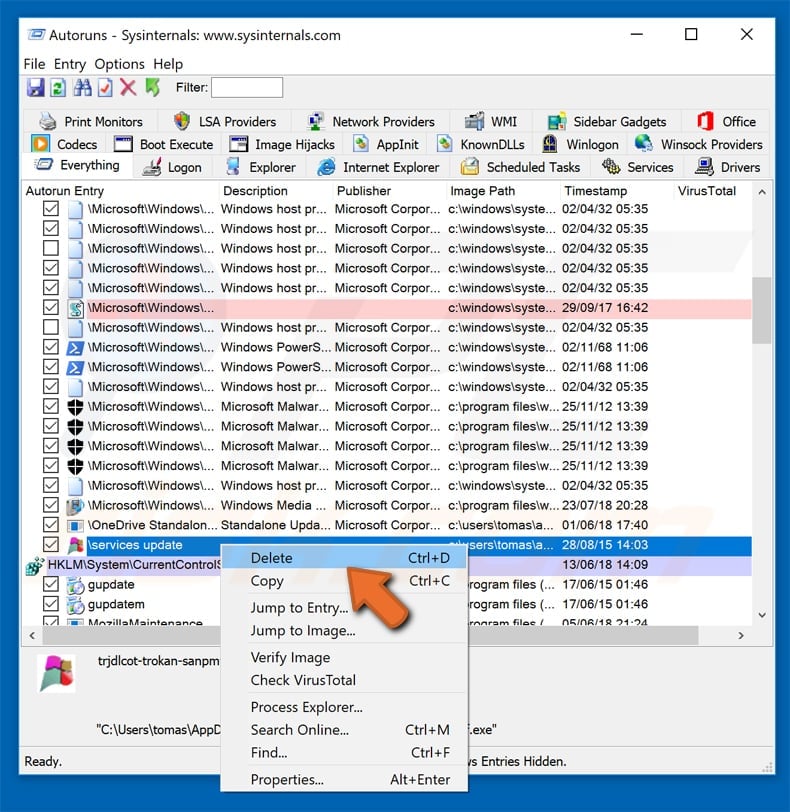

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

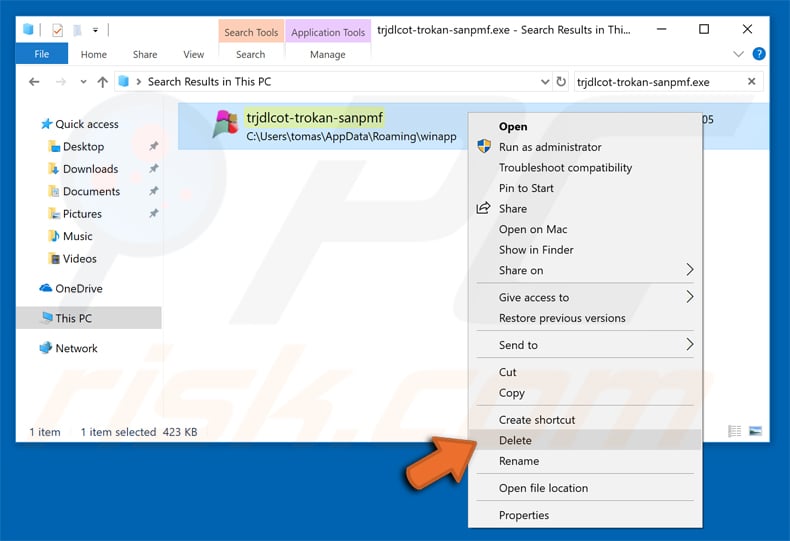

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários