Evite ser enganado por LAB Bot Email

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Guia de remoção de fraude por e-mail "LAB Bot"

O que é "LAB Bot Email"?

O email "LAB Bot" é uma carta fraudulenta. É um assunto/título fraudulento que afirma que o email é de Amazon Delivery Support, mas não tem nada a ver com a empresa. Esta carta não é de nenhum associado da empresa acima mencionado nem o conteúdo está relacionado tematicamente. A carta alega pertencer a um grupo de criminosos cibernéticos que sequestram para o armazenamento de dados, que supostamente invadiu o armazenamento em nuvem do destinatário. Essa fraude é promovida pelo uso de "táticas de intimidação"; nesse caso, o modelo é usado para induzir os utilizadores a pagar para impedir que os criminosos usem os seus dados de maneira incorreta. Deve-se enfatizar que o dispositivo do utilizador não está infectado e os seus dados não foram comprometidos pelos criminosos.

A carta fraudulenta alerta os destinatários a não ignorá-la, pois está relacionada à conta de email e ao armazenamento na nuvem. Alega ser de um grupo de piratas, especializado em acesso não autorizado a esse tipo de armazenamento de dados. O email afirma que, conforme os utilizadores o receberam - já foram invadidos. Esses criminosos apresentaram-se como desenvolvedores de software, que criaram uma aplicação de roubo de dados. Este programa malicioso é supostamente capaz de extrair ficheiros do armazenamento na nuvem por meio de contas de email afetadas. A carta continua a explicar que existem vários serviços de armazenamento em nuvem, aos quais esse malware falso pode aceder, como Google Drive, OneDrive, iCloud e similares. A menos que os utilizadores paguem, os dados "recolhidos" por este software - serão divulgados num fórum darknet e/ou partilhados com todos os contatos de email dos destinatários. A publicação do material comprometedor pode ser evitada através da transferência de 0,20753 em criptomoeda Bitcoin (aproximadamente 1 500 USD) para a carteira Bitcoin dos criminosos dentro de cinco dias. Essa fraude proclama que essa é a única maneira de interromper esse processo. Para obter o endereço da criptomoeda, os utilizadores devem digitalizar o código QR apresentado na carta com o seu dispositivo móvel. Além disso, os destinatários são informados de que a contagem regressiva de cinco dias começa a partir do momento em que a carta é aberta, sendo monitorizada com a ajuda de rastreadores de email. Esse esquema não distribui conteúdo malicioso nem está presente nos dispositivos dos utilizadores. É aconselhável nunca atender às exigências dos criminosos cibernéticos, independentemente da validade das suas alegações, pois não há garantias de que as suas promessas serão cumpridas após o pagamento.

| Nome | LAB Bot Email Scam |

| Tipo de Ameaça | Phishing, Fraude, Engenharia social, Fraude |

| Alegação Falsa | Os criminosos afirmam ter infectado o dispositivo dos utilizadores e extraído dados do armazenamento na nuvem. |

| Montante do Resgate | 0.20753 BTC |

| Disfarce | A carta está disfarçada como um Formulário de Autorização de Identificação do Cliente do Amazon Suporte de Entrega |

| Sintomas | Compras on-line não autorizadas, palavras-passe de contas on-line alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de distribuição | E-mails fraudulentos, anúncios pop-up não autorizados, técnicas de envenenamento de mecanismos de pesquisa, domínios com erros de ortografia. |

| Danos | Perda de informações privadas sensíveis, perda monetária, roubo de identidade. |

| Remoção | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

"CVE-2018-10562", "On this day I hacked your OS", "Hacker Who Has Access To Your Operating System" são alguns exemplos de outras fraudes semelhantes ao e-mail "LAB Bot". Os e-mails fraudulentos têm vários modelos, definidos como engenharia social e táticas de intimidação. Geralmente, o seu objetivo é enganar os utilizadores para efetuar pagamentos monetários, revelando as suas informações pessoais (por exemplo, credenciais bancárias), infectando dispositivos de destinatários com malware e assim por diante. O único objetivo desses esquemas é gerar rendimento para os seus designers.

Como é que as campanhas de spam infectam os computadores?

Mensagens nocivas/fraudulentas são enviadas durante campanhas de spam em grande escala. Os e-mails geralmente são destacados como "importante", "oficial", "urgente" e semelhante. As infecções são causadas por ficheiros virulentos anexados (ou por links que conduzem até eles). Os formatos de ficheiro são variados, por exemplo: documentos do Microsoft Office e PDF, ficheiros (ZIP, RAR) e ficheiros executáveis (.exe, .run), JavaScript etc. Quando os ficheiros infecciosos são executados ou abertos - inicia o processo de infecção. Por outras palavras, abrir esses ficheiros os aciona para começar a descarregar/instalar malware (por exemplo, trojans, ransomware, etc.). As infecções do sistema via documentos maliciosos do MS Office são iniciadas com a ativação de comandos de macro (por exemplo, com a edição). No entanto, nas versões do Microsoft Office lançadas antes do ano de 2010 - a infecção é iniciada no momento em que o documento é aberto.

Como evitar a instalação de malware?

É importante não abrir emails suspeitos e/ou irrelevantes, especialmente aqueles recebidos de remetentes desconhecidos (endereços). Todos os anexos (e links) encontrados em mensagens duvidosas - nunca devem ser abertos, devido ao alto risco de instalação de malware. O uso frequente de serviços de e-mail requer que os utilizadores executem verificações regulares do sistema, para garantir que o conteúdo malicioso não tenha sido instalado nos seus dispositivos através de cartas recebidas. É recomendável usar as versões do Microsoft Office lançadas após o ano de 2010. As versões mais recentes têm o modo "Modo de Exibição Protegido", que impede que macros maliciosas infectem os sistemas no momento em que os documentos virulentos são abertos. Se já abriu anexos mal-intencionados, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de e-mail "LAB Bot":

Assunto: Re: [Suporte de Entrega Amazon] [Notificação] Formulário de Autorização ID do cliente

[Suporte] - 8764337 bil ling-prob lem@amazon.com

Não ignore esta mensagem, pois se refere à sua conta **************** e armazenamento na nuvem.

Somos um grupo de sequestradores de armazenamento de dados.

Se receber esta mensagem, já o invadimos.

Somos desenvolvedores de software (Login And Backup ou frequentemente denominado LAB Bot).

Perguntas Frequentes (FAQs)

P: O que é LAB Bot?

R: O LAB é um aplicação automatizada feito pelo Bot usando uma solicitação de API especial; a API pode fazer o descarregamento de todos os dados ou ficheiros relacionados ao seu armazenamento na nuvem e enviá-los ao nosso servidor automaticamente por meio de acesso por email invadido.

P: Definitivamente, pensará que isso é impossível!

R: Smartphones, Apple, Windows, etc. Todos possuem dados de armazenamento em nuvem. Como o Google com Gdrive, a Microsoft com o OneDrive, a Apple com o iCloud e todo o armazenamento em nuvem diretamente conectado a uma conta de email.

P: Por que deveria importar com o LAB Bot?

R: O Lab Bot é configurado automaticamente e possui um período de carência de cinco dias. No quinto dia, o Lab Bot cumprirá a sua tarefa final.

Ou seja, partilhe dados de cópia de segurança descarregues para o fórum darknet publicamente ou para correspondência por e-mail, contatos, rede social, colega de trabalho. Certamente não queria que todos vissem ou conhecessem os seus ficheiros particulares (documentos, fotos de nudez, vídeos quentes ou outros).

Precisamente o que deve fazer?

Para impedir que tudo isso aconteça, precisa enviar Bitcoin com a quantidade de 0,20753 Bitcoin - para a minha carteira de bitcoin. (se não sabia disso, pesquise 'como comprar bitcoin' no Google.)

Endereço BTC:

Digitalize o código QR com o seu telefone para obter o endereço.

Então, para parar o processo do LAB Bot, terá apenas de uma maneira; "efetue pagamentos através do Bitcoin no valor de 0,20753 Bitcoin". Tem cinco dias para efetuar um pagamento e o horário começará quando essa mensagem for aberta; O LAB Bot saberá se já leu a carta porque usa rastreadores de e-mail.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é "LAB Bot Email"?

- PASSO 1. Remoção manual de possíveis infecções por malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

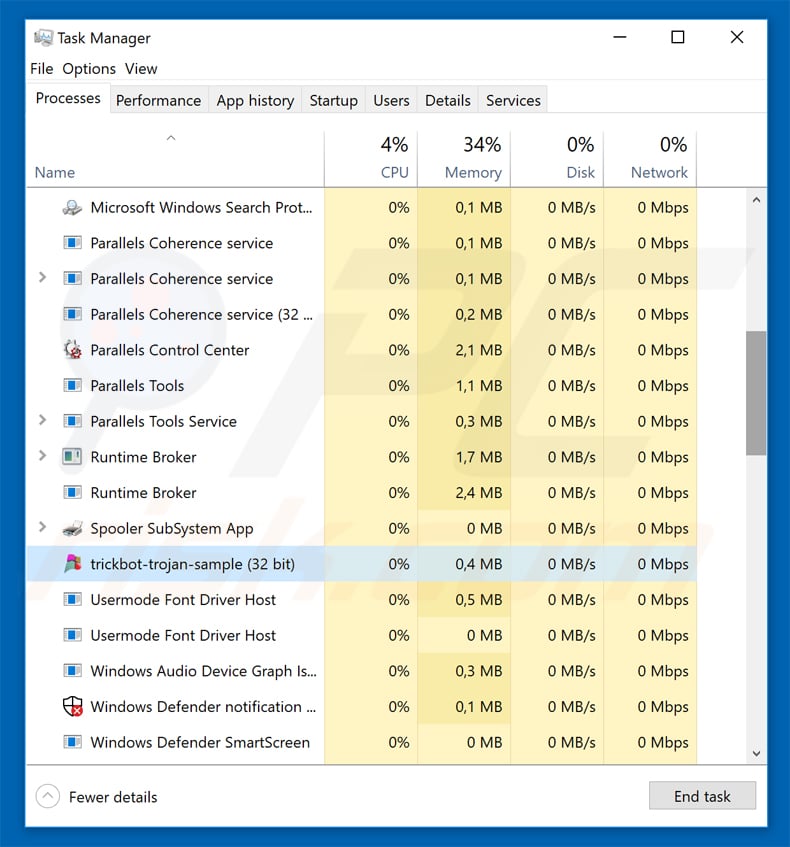

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

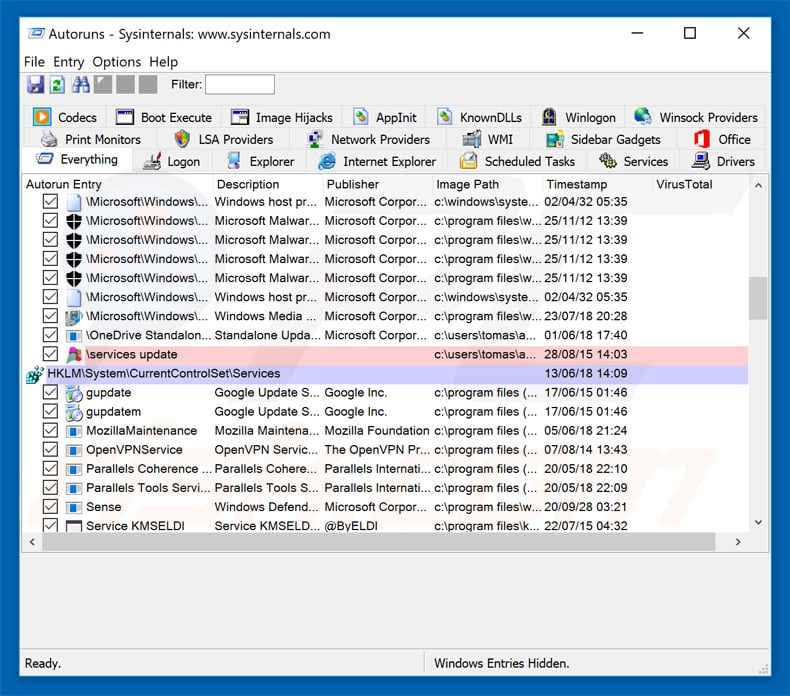

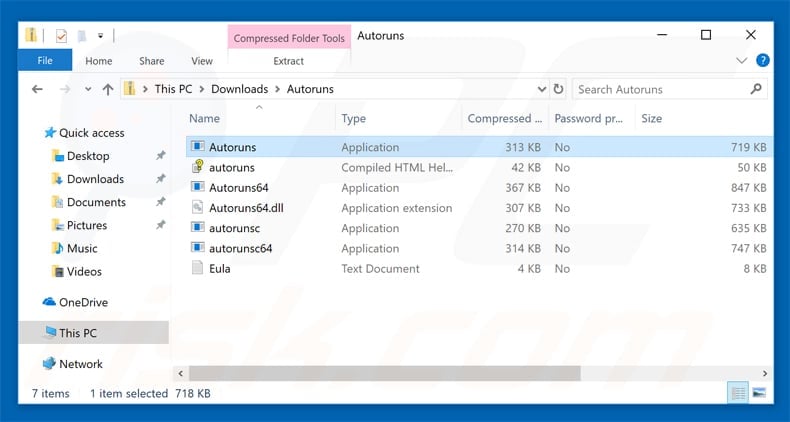

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

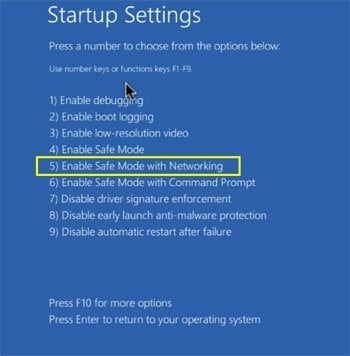

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

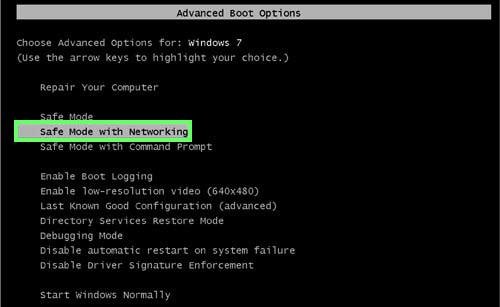

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

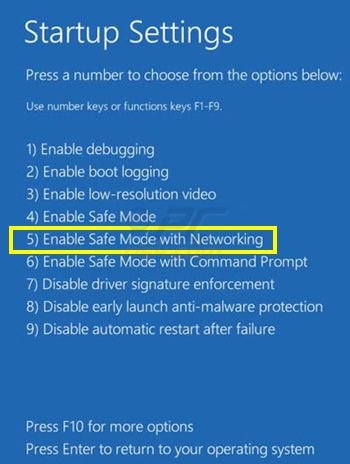

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

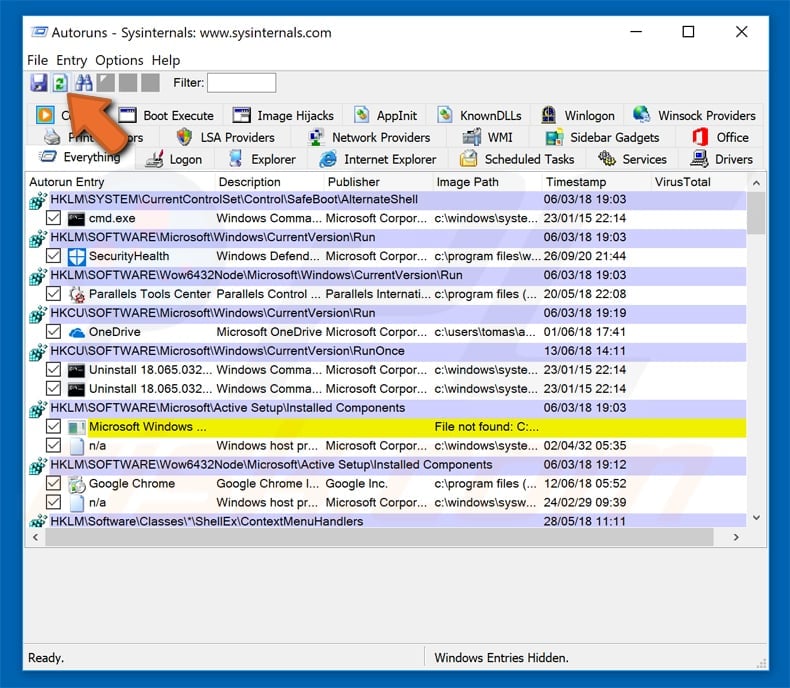

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

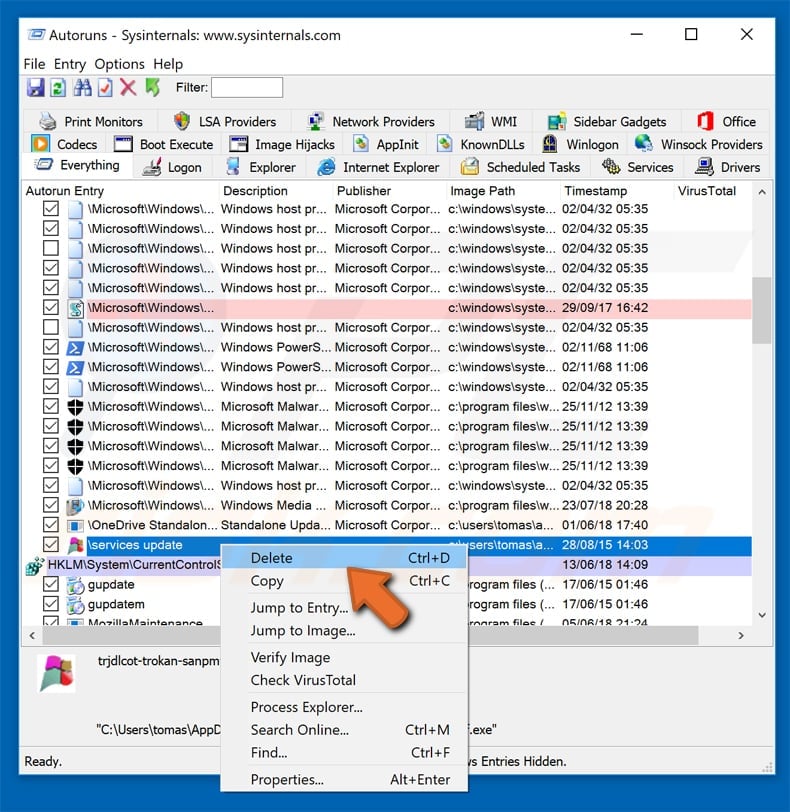

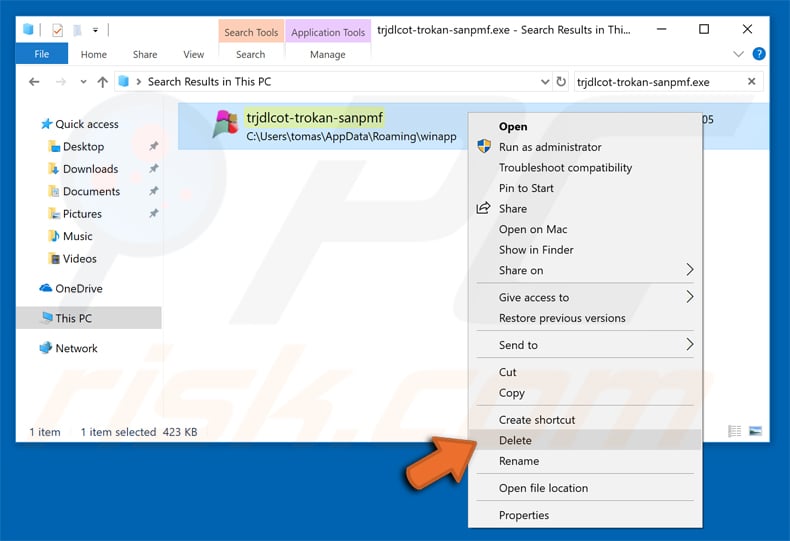

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários