Como remover o programa fraudulento Mozart do computador?

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

Guia de remoção do vírus Mozart

O que é o malware Mozart?

Mozart é o nome de um software malicioso que permite que os invasores (criminosos cibernéticos) executem vários comandos no computador infectado através do protocolo DNS. Esse método de comunicação ajuda os criminosos cibernéticos a evitar a detecção por software de segurança. Mozart é classificado como carregador de malware, o que significa que pode ser usado para executar comandos que causariam o exibidos e a instalação de vários softwares maliciosos. Se houver um motivo para acreditar que um computador está infectado com Mozart, esse malware deve ser removido o mais rápido possível.

Os criminosos cibernéticos por trás de Mozart podem usá-lo para infectar um computador com software malicioso, como ransomware, trojan de acesso remoto, minerador de criptomoedas ou outro malware. O ransomware é um tipo de software que encripta os ficheiros armazenados no computador da vítima. Na maioria dos casos, os desenvolvedores de um determinado ransomware são os únicos que possuem ferramentas que podem desencriptar os ficheiros da vítima. Basicamente, as vítimas não podem desencriptar os seus ficheiros sem ferramentas que podem ser compradas apenas de criminosos cibernéticos que criaram ransomware. Os trojans de acesso remoto (RATs) são programas que os criminosos cibernéticos usam-nos para controlar remotamente máquinas infectadas e executar várias ações que os ajudariam a gerar rendimento. Regra geral, as APIs usam RATs com o objetivo de roubar informações pessoais e confidenciais, como credenciais (logins, palavras-passe) de várias contas, detalhes de cartão de crédito (e outras informações bancárias), para que possam usá-lo incorretamente para fazer transações, compras e ou transações fraudulentas gerar rendimento de outras maneiras. É comum queas APIs usem RATs para instalar vários softwares maliciosos, monitorizar atividades de computação e executar outras ações também. Os mineradores de criptomoeda são programas que mineram criptomoeda usar hardware de computador (como GPU e CPU) para resolver problemas matemáticos. Simplificando, os criminosos cibernéticos tentam usar outros computadores para gerar rendimento. Os utilizadores desses computadores recebem contas de luz mais altas, diminuem a performance do computador, falhas no sistema e outros problemas. O mineiro instalado pode causar sobreaquecimento do hardware, perda de dados não salvos e outros problemas também. É possível que os criminosos cibernéticos também usem o Mozart para infectar os sistemas com outros malwares.

| Nome | vírus Mozart |

| Tipo de Ameaça | Carregador de malware, backdoor |

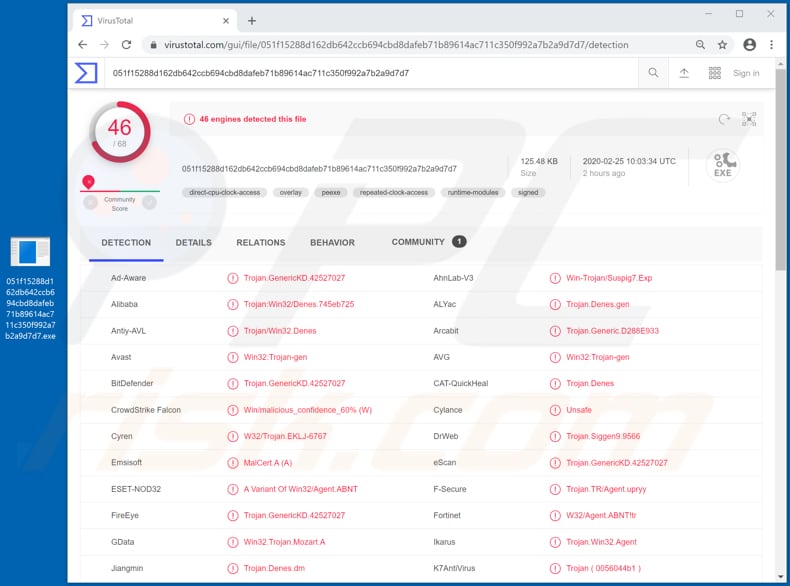

| Nomes de Detecção | Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.42527027), ESET-NOD32 (Uma Variante De Win32/Agent.ABNT), Kaspersky (Trojan.Win32.Denes.cdt), Lista completa (VirusTotal) |

| Carga | Mozart pode ser usado para infectar sistemas operacionais com uma variedade de programas maliciosos. |

| Sintomas | Os trojans são projetados para infiltrar-se furtivamente no computador da vítima e permanecer em silêncio, e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de email infectados, anúncios on-line maliciosos, engenharia social, 'crackings' de software. |

| Danos | Palavras-passe roubadas e informações bancárias, roubo de identidade, o computador da vítima adicionado a uma botnet. |

| Remoção | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Ter um computador infectado com Mozart pode causar uma variedade de problemas sérios, como dinheiro, perda de dados, roubo de identidade, problemas relacionados à privacidade, segurança da navegação e assim por diante. Mais exemplos de programas desse tipo são Urelas, Borr e GrandSteal. Na maioria dos casos, os criminosos cibernéticos tentam infectar os sistemas com esses malwares, para que possam infectá-los com mais malwares e ou roubar informações confidenciais que podem ser mal utilizadas para gerar rendimento de uma ou de outra maneira.

Como é que Mozart se infiltrou no meu computador?

As pesquisas demonstram que os criminosos cibernéticos distribuem Mozart por meio de campanhas de spam enviando e-mails com um documento PDF malicioso anexado a eles. Quando aberto, exibe uma notificação a informar que o PDF Viewer não suporta a fonte deste documento e incentiva o descarregamento de uma fonte correta por meio de um link fornecido que descarrega um ficheiro ZIP (ZIP). Esse ficheiro contém um ficheiro executável malicioso que, se executado aberto, instala o Mozart. Mais exemplos de anexos que os criminosos cibernéticos geralmente anexam aos seus e-mails são documentos do Microsoft Office, ficheiros executáveis (como .exe), ficheiros compactados como ficheiros ZIP, RAR e JavaScript. De qualquer forma, o seu principal objetivo é induzir os destinatários a abrir o ficheiro anexado, projetado para instalar um ou outro programa malicioso. No entanto, essa não é a única maneira de distribuir malware. Muitas vezes, os criminosos cibernéticos fazem isso ao usar ferramentas não-oficiais de ativação de software ('cracking'), trojans, atualizadores não-oficiais de software e canais não confiáveis de descarregamento de software, ferramentas. As ferramentas de 'cracking' de software são programas que deveriam permitir que os seus utilizadores ativassem software licenciado gratuitamente. Por outras palavras, ignorar a sua ativação. No entanto, muitas vezes ferramentas desse tipo são projetadas para instalar malware em vez de ativar alguns softwares instalados. Os trojans são programas maliciosos que geralmente são projetados para causar infecções em cadeia. Quando instaladas, as APIs causam a instalação de outro malware. Exemplos de fontes de exibidos de software não confiáveis, ferramentas são redes peer-to-peer (por exemplo, clientes de torrent, eMule), exibidos de freeware ou páginas gratuitas de hospedagem de ficheiros, exibidos de terceiros, instaladores e outras ferramentas desse tipo. Muitas vezes, os criminosos cibernéticos usam-nos para hospedar e distribuir vários ficheiros maliciosos.as APIs disfarçam esses ficheiros como inofensivos, legítimos e esperam que alguém os baixe e abra. Ao fazer isso, as pessoas causam a instalação de software malicioso por si mesmas. Os atualizadores de software falsos infectam sistemas operativos ao instalar malware em vez de atualizações, correções ou explorando bugs, falhas de algum software desatualizado que já está instalado no sistema operativo.

Como evitar a instalação de malware?

Anexos ou links da Web em emails irrelevantes recebidos de forma desconhecida, endereços suspeitos não devem ser confiáveis (abertos). O software e os ficheiros devem ser descarregues de sites oficiais e por meio de links diretos. Outras fontes, ferramentas (exemplos mencionados no parágrafo anterior) podem ser e frequentemente são usadas para proliferar programas maliciosos. O software instalado deve ser atualizado com ferramentas e ou usar funções fornecidas por desenvolvedores oficiais. Se o programa instalado não é gratuito e precisa ser ativado, também deve ser feito corretamente. Várias ferramentas de 'cracking' (programas de ativação não oficiais) geralmente são projetadas para instalar software malicioso. Além disso, não é legal ativar o software licenciado com programas desse tipo. Uma outra maneira de manter os sistemas operacionais computadores seguros é examiná-los regularmente com um conjunto antivírus ou anti-spyware respeitável e eliminar as ameaças detectadas o mais rápido possível. Além disso, é importante manter esse software atualizado. Se acredita que seu computador já está infectado, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Documento PDF malicioso usado para distribuir o malware Mozart:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é o malware Mozart?

- PASSO 1. Remoção manual do malware Mozart.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

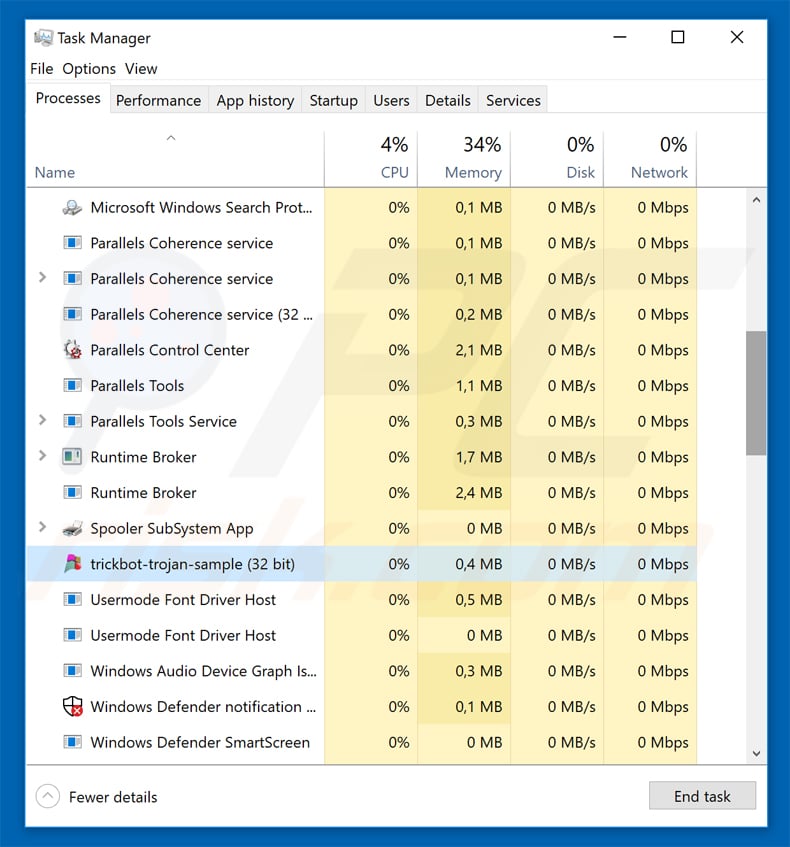

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

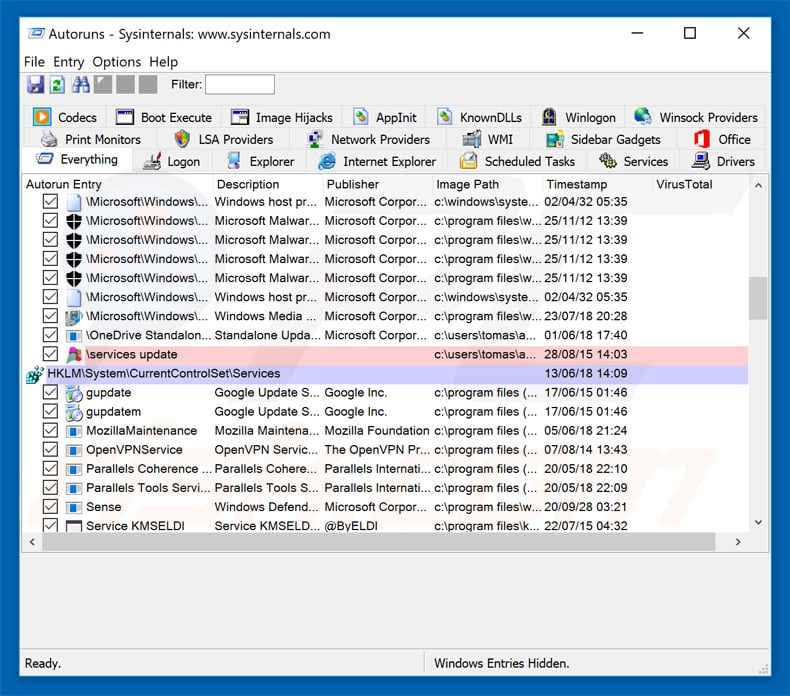

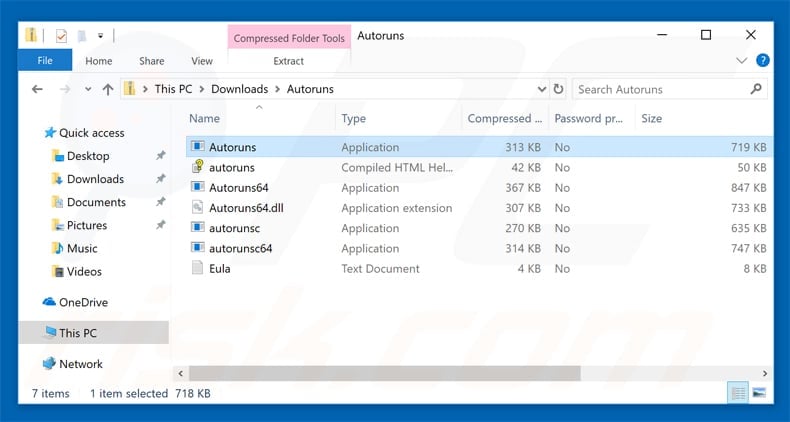

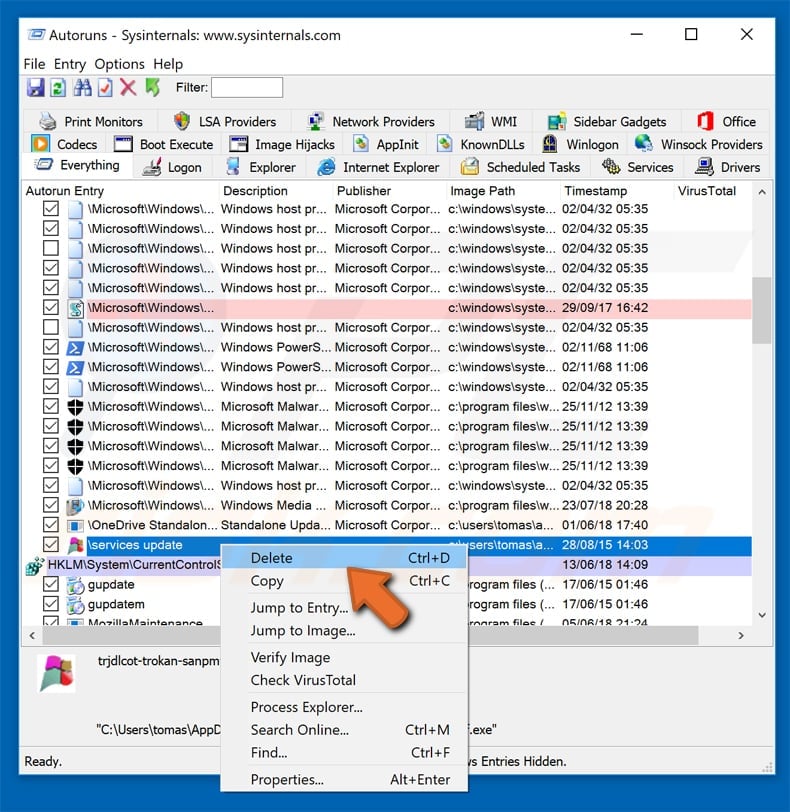

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

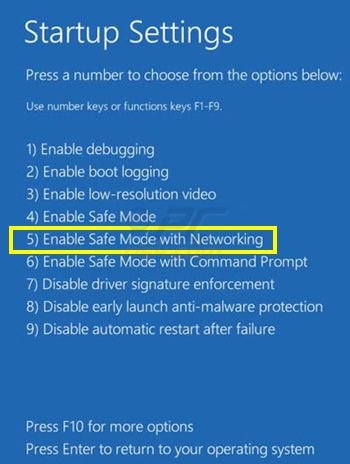

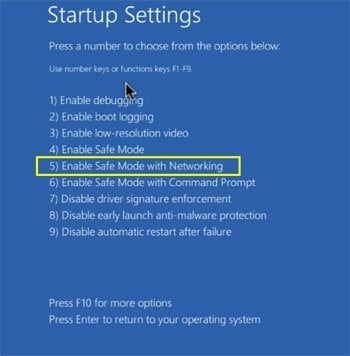

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

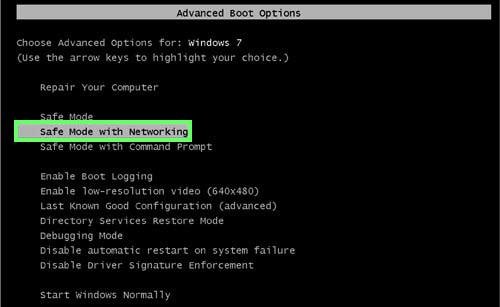

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

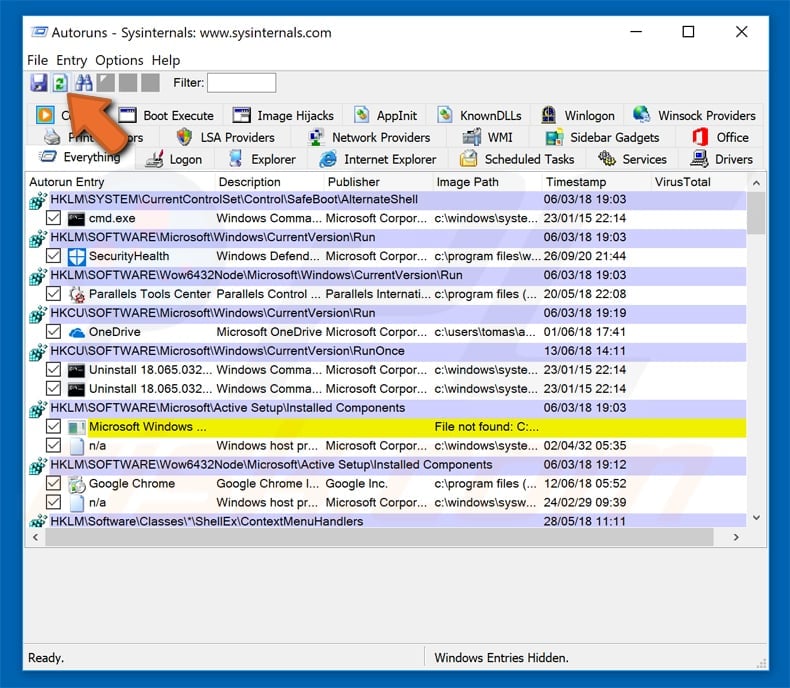

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

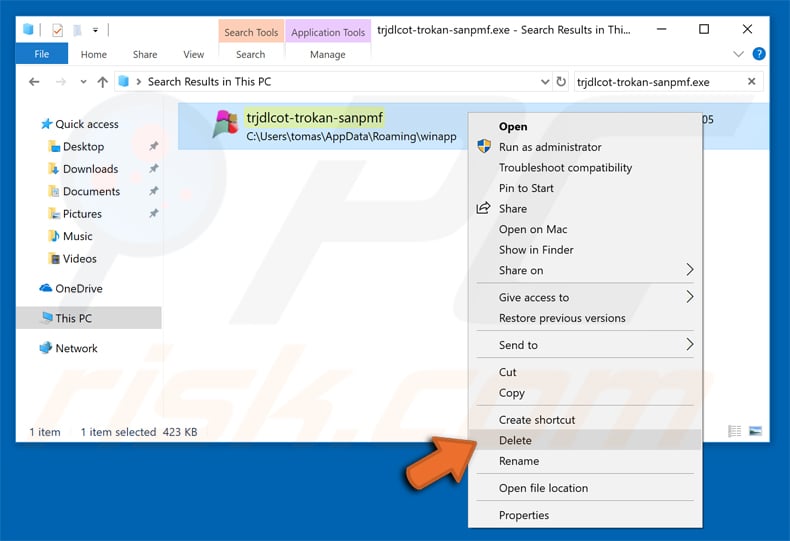

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários