Como evitar a instalação do malware através da campanha de spam Coronavirus?

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

Guia de remoção "Coronavirus Email Virus"

O que é "Coronavirus Email Virus"?

Há várias variantes da campanha de spam do Coronavirus, os criminosos cibernéticos a distribuem com o objetivo de enganar os destinatários para infectarem os seus computadores com programas maliciosos como Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT e outros malware de alto risco. Enviam e-mails que contêm um link de site projetado para descarregar um ficheiro malicioso/exibir conteúdo não confiável (por exemplo, sites de phishing) ou algum anexo malicioso. De qualquer forma, se abertos (executados), estes ficheiros/anexos instalam um determinado programa malicioso. É altamente recomendável ignorar este e-mail, pois não tem nada a ver com o Coronavírus real.

Essa variante da campanha de spam é disfarçada como uma carta da Organização Mundial da Saúde (OMS) sobre medidas de proteção contra o novo Coronavírus. Sugere que o ficheiro anexado ou o link do site incluído contenha informações sobre como impedir a propagação do Coronavirus e evitar a infecção por ele. No entanto, os ficheiros anexados ou os ficheiros descarregues pelo link incluído foram projetados para instalar um ou outro programa malicioso. Como mencionamos na introdução, esta campanha de spam do Coronavirus está a ser usada para distribuir diferentes programas maliciosos. De qualquer forma, é muito provável que os criminosos cibernéticos por trás dele tentem infectar os computadores com algum Trojan ou ransomware. No entanto, poderiam estar a usar a campanha Coronavirus para distribuir outro tipo de malware também. Normalmente, distribuem trojans projetados para roubar informações confidenciais, como logins, palavras-passe, detalhes de cartão de crédito (ou outras informações bancárias) etc., ou abrem backdoors para outros softwares maliciosos que podem permitir que façam o mesmo. O ransomware é um tipo de software que encripta ficheiros para que as vítimas não possam desencriptá-los-los sem uma ferramenta (ou ferramentas) que geralmente pode ser comprada apenas pelos os seus desenvolvedores. Simplesmente, as vítimas de ransomware geralmente perdem não apenas dados, mas também dinheiro. A pesquisa demonstra que o executável no ficheiro "CoronaVirus_Safety_Measures.rar" anexado a um dos e-mails desta campanha de spam foi projetado para distribuir o Agent Tesla. Uma ferramenta de acesso remoto que, se instalada, permite controlar o computador infectado. Uma das suas principais características é o registo de teclas - pode ser usado para gravar teclas premidas do sistema (gravar teclas premidas). Esse recurso pode ser usado para roubar contas, credenciais e uma variedade de outros detalhes pessoais, as informações. No entanto, não importa que criminosos cibernéticos maliciosos por trás dessa campanha de spam tentem distribuir, anexos ou links de sites nela, não devem ser abertos. Ao abri-los, os destinatários corriam o risco de sofrer perdas monetárias, de dados, problemas relacionados à privacidade, segurança na navegação, roubo de identidade e outros problemas sérios.

| Nome | campanha de spam Coronavirus |

| Tipo de Ameaça | Trojan, vírus que rouba palavras-passe, malware bancário, spyware. |

| Fraude | Esta campanha de spam está disfarçada de carta sobre medidas de proteção contra o Coronavírus |

| Anexo(s) | CoronaVirus_Safety_Measures.rar |

| Nomes de Detecção (CoronaVirus_Safety_Measures.rar) | Arcabit (Trojan.AutoIT.Agent.AAJ), Emsisoft (Trojan.AutoIT.Agent.AAJ (B)), ESET-NOD32 (Uma Variante De Win32/Injector.Autoit.FAQ), Kaspersky (Trojan-Dropper.Win32.Autit.nlm), Lista Completa de Detecções (VirusTotal) |

| Sintomas | Os trojan são projetados para se infiltrar furtivamente no computador da vítima e permanecer em silêncio, e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Carga | Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT, e uma variedade de outros programas maliciosos. |

| Métodos de Distribuição | Anexos de email infectados, os anúncios on-line maliciosos, engenharia social, 'crackings' de software. |

| Danos | Palavras-passe roubadas e informações bancárias, roubo de identidade, o computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Aqui estão outros exemplos de campanhas de spam que os criminosos cibernéticos usam/usam com o objetivo de induzir os destinatários a instalar software malicioso: "Greta Thunberg Email Virus", "Christmas Party Email" e "UPS Email Virus". Na maioria dos casos, essas campanhas de spam são disfarçadas de importantes cartas oficiais de empresas legítimas. De qualquer forma, os destinatários que abrem anexos ou ficheiros descarregues através de links de sites incluídos nestes emails infectam os seus sistemas com malware de alto risco que os criminosos cibernéticos distribuem com o objetivo de gerar rendimento de uma ou de outra maneira.

Como é que o "Coronavirus Email Virus" infectou o meu computador?

A pesquisa demonstra que os criminosos cibernéticos distribuem malware através dessa campanha de spam, incluindo algum link de site ou ao anexar um ficheiro malicioso ao email. Os formatos de ficheiro mais comumente usados para distribuir malware por e-mails (anexos e/ou links de sites) são o Microsoft Office, documento PDF malicioso, ficheiro executável como .exe, ficheiro como ZIP, RAR ou JavaScript. Normalmente, estes ficheiros infectam os sistemas quando os destinatários os executam (abrem). Por exemplo, se um anexo (ou um ficheiro descarregue através de um link) for um documento do MS Office e for aberto no Microsoft Office 2010 ou posterior, solicitará uma permissão para ativar os comandos de macros (edição). Ao obter essa permissão, o documento malicioso pode instalar um programa malicioso. Vale ressalvar que as versões mais antigas do MS Office (que foram desenvolvidas antes do ano de 2010) não incluem o modo de exibição protegida. Isso significa que instalam malware sem pedir permissão.

Como evitar a instalação de malware?

Nenhum software deve ser descarregue (ou instalado) através de descarregadores (ou instaladores) de terceiros, sites não oficiais, redes peer-to-peer (por exemplo, clientes de torrent, eMule) e outras ferramentas, fontes semelhantes. Isso deve ser feito a usar sites oficiais e links diretos. O software instalado não deve ser atualizado através de ferramentas não oficiais de terceiros. A única maneira segura de alcançá-lo é a usar funções e/ou ferramentas implementadas fornecidas por desenvolvedores oficiais. O mesmo aplica-se à ativação de software licenciado (pago). Além disso, não é legal usar várias ferramentas não-oficiais de ativação ('cracking') para isso e geralmente causam a instalação de malware. Anexos incluídos em emails irrelevantes recebidos de endereços suspeitos e desconhecidos não devem ser abertos. Vale ressalvar que os criminosos cibernéticos tendem a disfarçar os seus e-mails como oficiais, importantes, legítimos, etc. Anexos e/ou links de sites em e-mails devem ser abertos apenas quando não houver motivo para acreditar que possa ser inseguro. E, finalmente, é importante verificar regularmente o sistema operativo com um conjunto anti-spyware ou antivírus respeitável instalado e remover as ameaças detectadas o mais rápido possível. Se já abriu o anexo "Coronavirus Email Virus", recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Texto apresentado numa variante da carta de email "Coronavirus Email Virus":

Subject: Coronavirus (2019 -nCov) Safety Measures

Dear Sir/Madam,Go through the attached document on safety measures regarding the spreading of corona virus.

This little measure can save you.

WHO is working closely with global experts, governments and partners to rapidly expand scientific knowledge on this new virus and to provide advice on measures to protect health and prevent the spread of this outbreak.

Symptoms to look out for; Common symptoms include fever, cough, shortness of breath, and breathing difficulties.

Regards

Dr Liang -

Intensive Care Physician

WHO Plague Prevention & Control

Screenshot de outra variante da carta de email "Coronavirus Email Virus":

Texto neste email:

Subject: Re:SAFTY CORONA VIRUS AWARENESS WHO

Dear Sir,

Go through the attached document on safety measures regarding the spreading of corona virus.

Click on the button below to download

Symptoms common symptoms include fever, coughcshortness of breath and breathing difficulties.Regards.

Dr. StellaSpecialist wuhan-virus-advisory

Capture um ficheiro malicioso que é distribuído através da campanha de spam "Coronavirus Email Virus" e é detectado como ameaça por vários mecanismos de detecção de vírus no VirusTotal:

Outro anexo malicioso (um ficheiro VBS) distribuído através de campanhas de spam por email relacionadas ao Coronavirus. Este anexo foi projetado para injetar sistemas com Remcos RAT:

Os criminosos lançaram recentemente outra campanha de spam relacionada ao Coronavírus, que promove Remcos RAT, Ave Maria trojan e LimeRAT:

Texto apresentado neste e-mail:

Dear Industry Partners,

Due to recent announcement by Chinese's Government on spread of Corona Virus, customers traveling to/from WUH / SHA / BJS / CAN can opt to change their flights as The outbreak of coronavirus update china today continue see the attachment and the countries that has been affected below:

Booking and Ticketing Guidelines:

Below options are available for tickets issued on/ before 24th February 2020 and travelling till 29th March 2020

Re booking:

General Waiver Policy must be used for tickets issued on/ before 24th February 20 travel is to/from to/from WUH / SHA / BJS / CAN.

Travel to/from WUH must be via EK online points (SHA / BJS / CAN)

Customers can opt to change their flights within 7 days than originally bookedReroute:

Reroute is permitted as per General Waiver Policy

Offer reroute within 7 days than originally booked as per General Waiver guidelines.

EK will not provide onward transportation or booking beyond the preferred destination.Refund:

1. Travelling to/ from WUH: Refund option is only applicable for customers travelling 1 month from date of incident (23 January 2020 - 23 February 2020) as per General Waiver guidelines. Outside this period refund charges will be applicable as per fare terms and conditions.

2. Travelling to / from SHA / BJS / CAN : Refund option is available for customers travelling from 24 February to March 29th 2020. Outside this period refund charges will be applicable as per fare terms and conditions.a. Refund request must be made using the refund form online *******. Inform our customers to update comments "Refund request due to Corona virus" when initiating request. This will fall in central refunds queue for manual action and will avoid refund charges being applied to tickets.

Please contact our call center on ******* OR visit ******* for more details

Outra variante da campanha de spam relacionada ao Coronavírus, usada para distribuir o vírus FormBook:

Texto apresentado neste e-mail:

Subject: CORONA-VIRUS AFFECTED COMPANY STAFF

TO WHOM IT MAY CONCERN Find the attached file of victims and predicting victims of corona Virus as at 22/02/20. This list contains pictures,countries,names and companies affected. Dr Li Wei 26 Shengli St, Jiang'an District, Wuhan, Hubei, China +862782814009 Hubei hxxp://www.zxhospital.com/

Screenshot das detecções do anexo malicioso ("LIST.ARJ") no VirusTotal:

Outro email de spam relacionado ao Coronavírus (escrito em italiano) que distribui o TrickBot trojan:

Texto apresentado neste e-mail:

Subject: Coronavirus: Informazioni importanti su precauzioni

Gentile Signore/Signora,

A causa del fatto che nella Sua zona sono documentati casi di infezione dal coronavirus, l'Organizzazione Mondiale della Sanità ha preparato un documento che comprende tutte le precauzioni necessarie contro l'infezione dal coronavirus. Le consigliamo vivamente di leggere il documento allegato a questo messaggio!

Distinti saluti,

Dr. Penelope Marchetti (Organizzazione Mondiale della Sanità - Italia)

Outra variante de um email de spam relacionado ao Coronavirus. O email entrega um documento malicioso do MS Excel ("COVID-19 Recomendaton_Precations_Desinfection.xlam") que injeta o Skidware RAT no sistema:

Texto apresentado neste e-mail:

Dear Lord/Lady,

Due to the fact that cases of coronavirus infection are documented in your area, The World Health Organiation has prepared a document that includes all necessary precations against coronavirus infection.

We strongly recommend that you read document attached to this message!

Sincerely.

Dr. Penelope Marchetti,

World Health Organization (W H O).

Janela pop-up a pedir a ativação de comandos de macro assim que o anexo malicioso for aberto:

Outro documento malicioso do Microsoft Excel ("36978_1582552996_NHQEncl1.xls1") foi distribuído a usar campanhas de spam por email relacionadas ao Coronavirus. Este documento malicioso injeta o CrimsonRAT no sistema a usar comandos de macro:

Texto apresentado no documento:

HEALTH ADVISORY: CORONA VIRUS

1. Traineers & workes from foreign countries attend courses at various indian Establishment and trg Inst.

2. The outbreak of CORONA VIRUS is cause of concern especially where forign personal have recently arrived or will be arriving at various Intt in near future.

3. In order to prevent spread of CORONA VIRUS at Training establishments, preventive measure needs to be taken & advisories is reqt to be circulated to all Instt & Establishments.

4. In view of above,you are requested to issue necessery directions to all concerned Medical Establishments. Treat matter most Urgent.

Atualização 20 de março de 2020 - Os criminosos cibernéticos iniciaram recentemente uma nova campanha de spam por email para distribuir o RedLineStealer. Enviam milhares de e-mails fraudulentos pedindo ajuda para realizar pesquisas médicas relacionadas ao coronavírus. Eles pedem aos utilizadores que instalem um determinado software que supostamente usará o computador do destinatário para realizar vários cálculos e, assim, ajudar os pesquisadores. A aplicação que incentivam os utilizadores a instalar é denominado Folding @ home. Agora, lembre-se que desta aplicação realmente existe e é completamente legítimo. No entanto, essa campanha de spam é apenas um disfarce - em vez de instalar os bandidos da aplicação Folding @ home mencionados anteriormente, injetam o RedLineStealer no sistema. Pode encontrar um pouco mais de detalhes no artigo de Lawrence Abram publicado no Bleeping Computer.

Aparência de um email de spam usado para distribuir o RedLineStealer, disfarçando-o como aplicação Folding @ home:

Texto apresentado neste e-mail:

Assunto: Por favor, ajude-nos a combater o vírus corona

Saudações da Mobility Research Inc e da Folding @ Thome Como todos sabemos, recentemente o vírus corona está se tornando uma grande ameaça para a sociedade humana. Somos uma instituição líder que trabalha na cura para resolver esta crise mundial. No entanto, precisamos da sua ajuda. Com sua contribuição, pode acelerar nosso processo de encontrar a cura. O processo é muito simples, precisará instalar um aplicação no seu computador, o que nos permitirá usá-lo para executar simulações da cura. O processo é muito simples, precisará instalar um aplicação no seu computador, o que nos permite usá-lo para executar simulações da cura. Isso é totalmente controlável por e pode ser ligado/desligado quando quiser. Isso nos ajudará muito e talvez pare o vírus corona antes que seja tarde demais.

Obrigado, o seu Mobility Research Inc e

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é "Coronavirus Email Virus"?

- PASSO 1. Remoção manual de malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

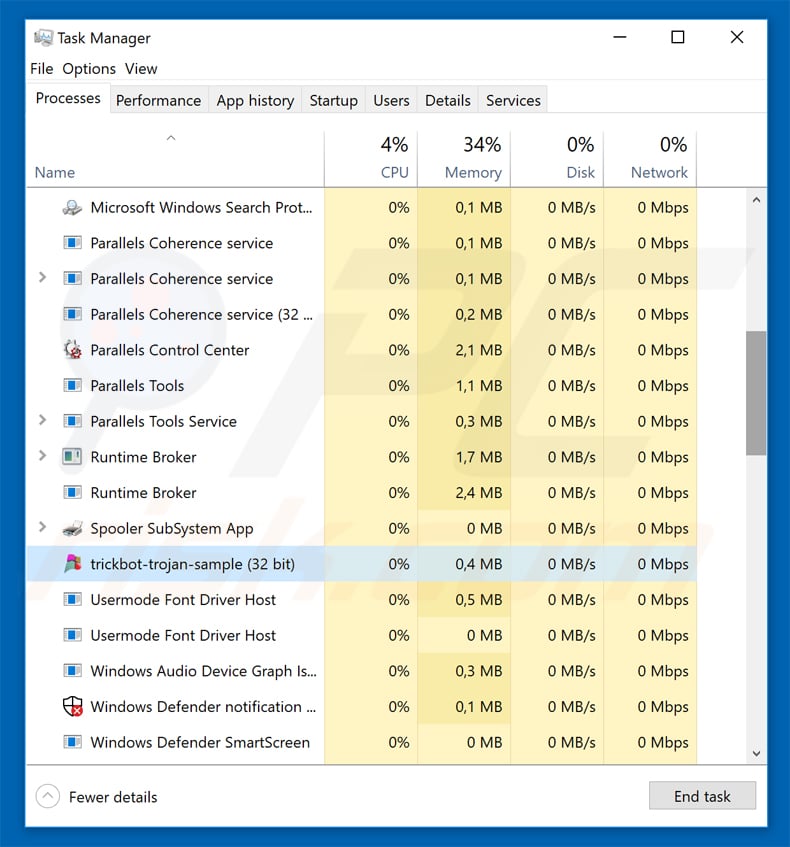

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

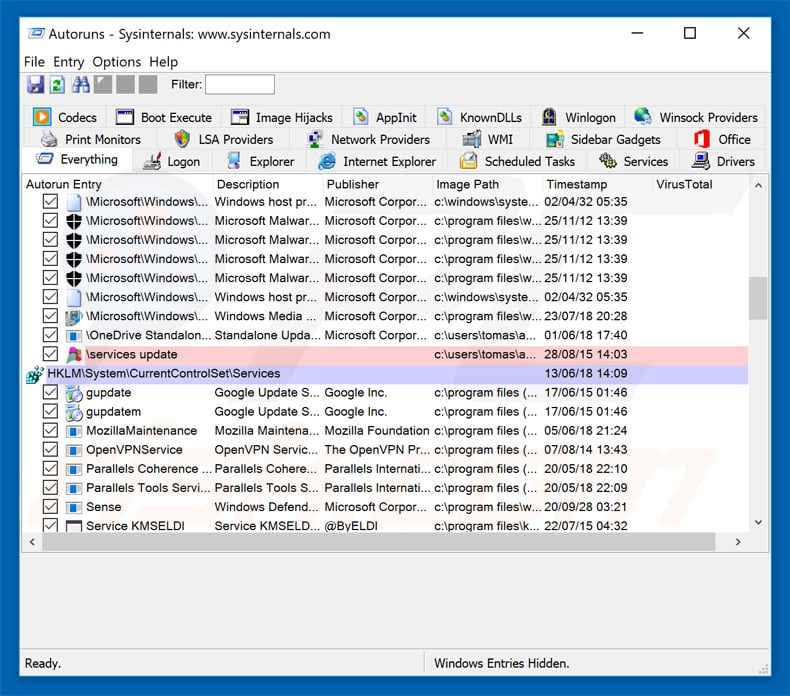

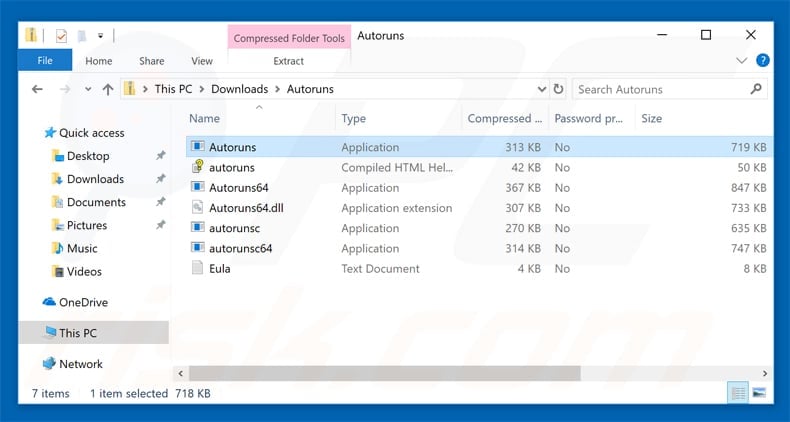

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

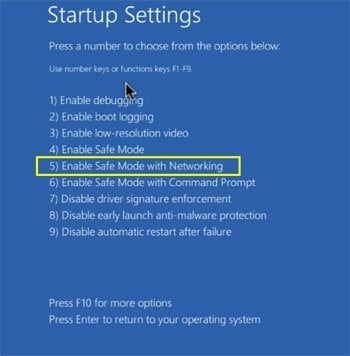

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

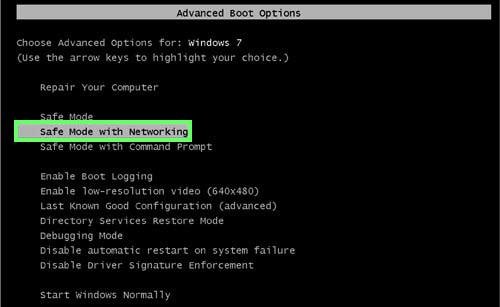

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

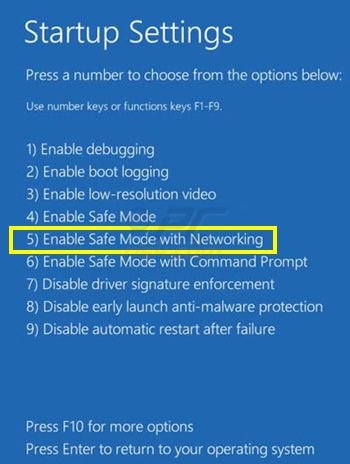

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

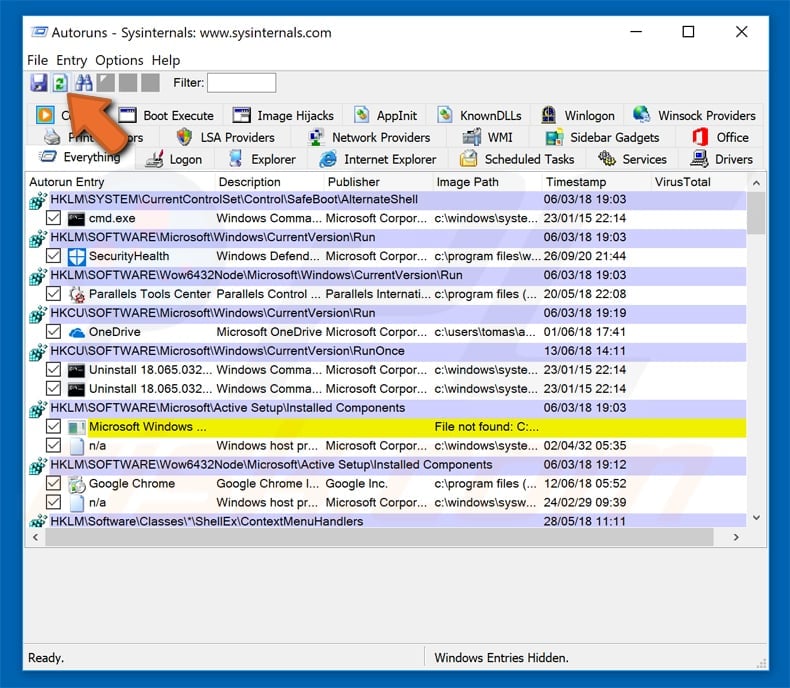

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

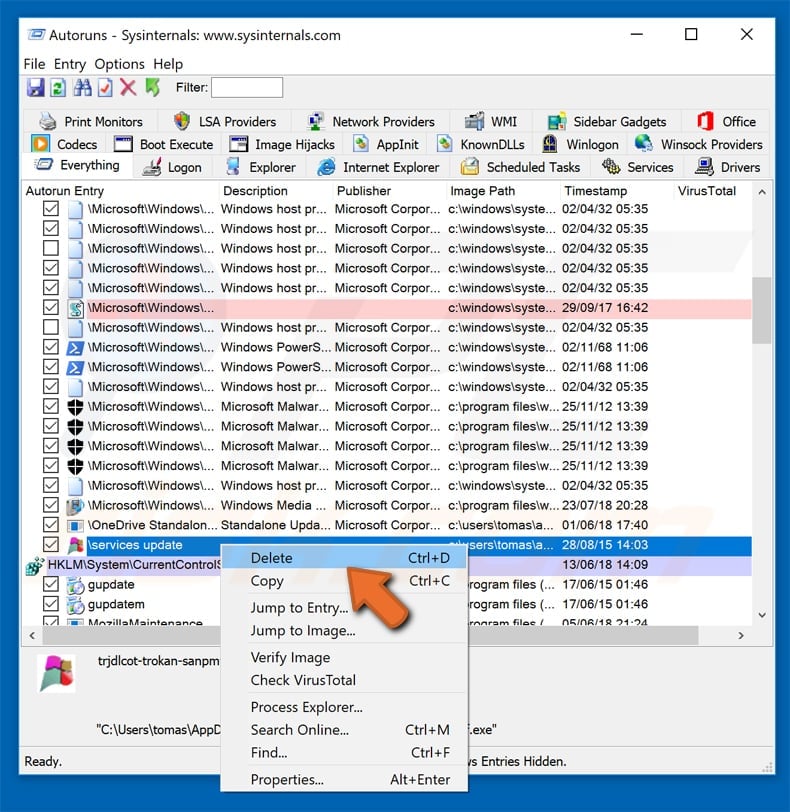

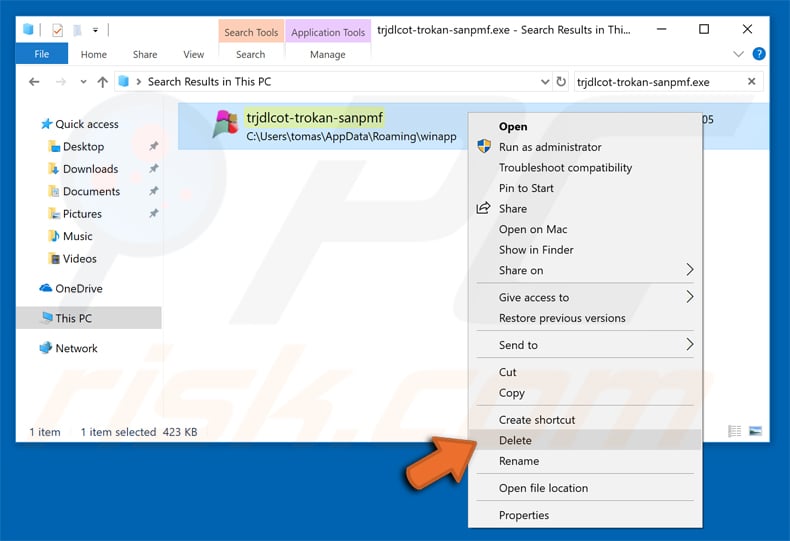

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários