Como desinstalar o TAR WebMonitor?

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Guia de remoção do WebMonitor

O que é WebMonitor?

A ferramenta de acesso/administração remota (TAR) é um tipo de software que permite aos utilizadores controlar outros computadores (que possuem um TAR instalado) remotamente. Software deste tipo pode ser usado legitimamente (por exemplo, para fornecer suporte técnico remoto). No entanto, é comum que os criminosos cibernéticos também usem TARs. Usam TARs para aceder informações confidenciais, instalar malware e para outros fins maliciosos. WebMonitor é um TAR desenvolvido por uma empresa denominada Revcode. É anunciado como uma ferramenta legítima de administração remota que permite aos utilizadores controlar remotamente os computadores através de um navegador da web. Porém, é conhecido que o WebMonitor é classificado como software malicioso por várias empresas de antivírus porque possui recursos usados principalmente por criminosos cibernéticos. Além disso, sabe-se que o WebMonitor anunciava em fóruns de piratas.

O WebMonitor está à venda no seu site oficial. Tem três planos de assinatura: €149,99 por ano, €99,99 por seis meses e €64,99 por três meses. O WebMonitor é popular entre os criminosos cibernéticos porque é compatível com software que pode encriptar, ofuscar e manipular malware para aumentar a hipótese que programas antivírus não o detectem. Além disso, o WebMonitor pode impedir que o sistema operativo ou software instalado (por exemplo, antivírus) notifique os utilizadores sobre sua presença. Além disso, sabe-se que o WebMonitor vem com o instalador Zoom. Por outras palavras, os criminosos cibernéticos usaram o instalador do Zoom para induzir os utilizadores a instalar o WebMonitor nos seus computadores. É importante mencionar que o WebMonitor não é o único software que foi (ou ainda é) distribuído via instaladores para a aplicação Zoom. De qualquer forma, Os instaladores do Zoom agregados com o WebMonitor ou qualquer outro software não provêm das fontes oficiais de descarga do Zoom app (tais como o Zoom's Download Center, Apple App Store, ou Google Play Store).

Sabe-se que o WebMonitor TAR pode ser usado para registar as teclas digitadas (gravar entrada do teclado), aceder e visualizar o ecrã e a câmara web, microfone, navegar e gerir discos rígidos, descarregar, carregar, executar, excluir, renomear e editar ficheiros (e fazer o mesmo em quaisquer dispositivos externos conectados). Também pode ser usado para recuperar palavras-passe de clientes de e-mail, mensageiros, rede e do sistema, rastrear atividades de navegação na web, recolher histórico de navegação, cache de imagens, lista de complementos instalados, obter a lista de programas instalados no sistema operativo e remover estes programas. Como muitos outros TARs, o WebMonitor também pode ser usado para executar comandos via Prompt de Comando e PowerShell, gerir processos do sistema, adicionar, editar ou remover entradas de registo e controlar ou monitorizar o sistema de outras formas. Conforme mencionado no primeiro parágrafo, a maioria dos criminosos cibernéticos usa TARs para infectar os computadores com outro malware (por exemplo, ransomware, Trojans) ou para roubar informações pessoais. O WebMonitor TAR pode ser usado para fazer isso e muito mais. É importante mencionar que os TARs são usados principalmente para roubar dados como detalhes de cartão de crédito e outras informações bancárias, credenciais de login (nomes de utilizador, endereços de e-mail, palavras-passe), números de segurança social e outros dados pessoais. Portanto, se houver algum motivo para suspeitar que o WebMonitor está instalado no sistema operativo (e não foi instalado propositalmente), deve ser removido o mais rápido possível.

| Nome | Ferramenta de Administração Remota WebMonitor |

| Tipo de Ameaça | Trojan, vírus de roubo de palavras-passe, malware bancário, spyware. |

| Nomes de Detecção | Avast (Win32:RATX-gen [Trj]), BitDefender (Trojan.GenericKD.36643385), ESET-NOD32 (Uma Variante De MSIL/Kryptik.AAHN), Kaspersky (HEUR:Trojan.MSIL.Taskun.gen), Microsoft (Trojan:MSIL/Stealer.MS!MTB), Lista Completa (VirusTotal) |

| Nome(s) do(s) Processo(s) Malicioso(s) | Brett Tech OS (o nome pode variar) |

| Sintomas | Os trojans de administração remoto são projetados para infiltrar-se furtivamente no computador da vítima e permanecer silenciosos, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de e-mail infectados, os anúncios online maliciosos, engenharia social, 'crackings' de software. |

| Danos | Palavras-passe e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Em suma, os criminosos cibernéticos poderiam rentabilizar o WebMonitor ao instalar um minerador de criptomoedas, ransomware, algum Trojan bancário ou outro malware, roubando contas pessoais, identidades, a usar dados roubados para fazer transações fraudulentas, compras, espalhando malware noutros dispositivos e assim por diante. Vale a pena mencionar que nem todos os TARs são legítimos (ou pelo menos anunciados como tal). Os TARs maliciosos são denominados de Trojans de administração remota. Aqui estão alguns exemplos de TARs maliciosos: Xtreme, Spectre, and DarkCrystal.

Como é que o WebMonitor se infiltrou no meu computador?

É conhecido que os criminosos cibernéticos usaram ou ainda usam um instalador não oficial do Zoom para distribuir o WebMonitor. Regra geral, os instaladores não oficiais são distribuídos a usar sites não oficiais, redes peer-to-peer (por exemplo, clientes de torrent, eMule), certas páginas de descarregamento de freeware, sites de hospedagem de ficheiros gratuitos e outras fontes obscuras para descarregamento de programas de ficheiros. Também se sabe que os criminosos cibernéticos exibem o WebMonitor a usar e-mails de phishing. As pesquisas demonstram que usam e-mails disfarçados de cartas da Empros Lines Shipping Company referentes a uma fatura vencida. Esses e-mails têm um ficheiro anexado que contém um ficheiro executável projetado para instalar o WebMonitor. No entanto, é provável que existam diferentes emails de phishing usados para distribuir o WebMonitor.

Como evitar a instalação de malware?

Anexos e links de sites em e-mails irrelevantes recebidos de endereços/remetentes desconhecidos e suspeitos não devem ser abertos. É comum que e-mails deste tipo contenham links ou anexos maliciosos. O software e os ficheiros devem ser descarregues de sites oficiais e através de links diretos. Outras fontes e ferramentas podem ser e frequentemente são usadas para distribuir ficheiros/programas maliciosos. O software instalado deve ser atualizado com ferramentas ou funções fornecidas pelos desenvolvedores oficiais. Se um programa instalado não for gratuito e precisar ser ativado, deve ser ativado corretamente. Nunca é necessário atualizar ou ativar software com ferramentas de terceiros, pois tendem a ser maliciosas. Além disso, não é legal ativar software licenciado com ferramentas deste tipo (ferramentas de 'cracking'), nem é legal usar software pirata. Outra forma de proteger os computadores é examiná-los regularmente a usar um antivírus ou anti-spyware confiável e sempre eliminar as ameaças detectadas o mais rápido possível. A solução de segurança instalada deve estar atualizada. Se acredita que o seu computador já está infectado, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Email de phishing usado para exibir WebMonitor:

Texto neste e-mail:

Subject: RE: OVERDUE INVOICE

Why haven't you remitted the payment for the Invoice in attachment. This invoice is long overdue.

Brgds/Greg Kontouzoglou

Empros Lines - Liner Dpt

email: gkontouzoglou@emproslines.com

dir: +30 210 8125535

mob: +30 694 898 0698

skype: greg.kontouzoglou

CONFIDENTIALITY. This email and any attachments are confidential and may also be legally privileged. It is intended solely for the stated addressee(s). If you are not the addressee, you must not disclose the contents to another person or use this email for any purpose whatsoever. Instead, please notify the sender by return email and delete this email (including any attachments) from your computer system------------------------------------------------------

EMPROS LINES SHIPPING COMPANY S.A.

Screenshot da página de promoção do WebMonitor:

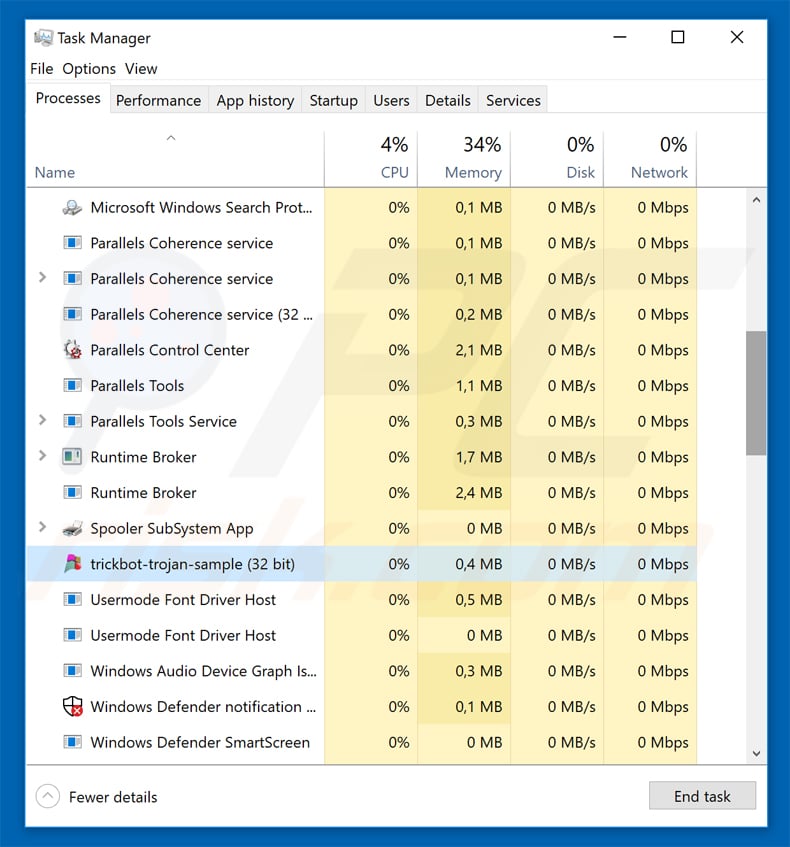

Screenshot do WebMonitor a ser executado como "Brett Tech OS" (o seu nome pode variar) no Gestor de Tarefas:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é WebMonitor?

- PASSO 1. Remoção manual do malware WebMonitor.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

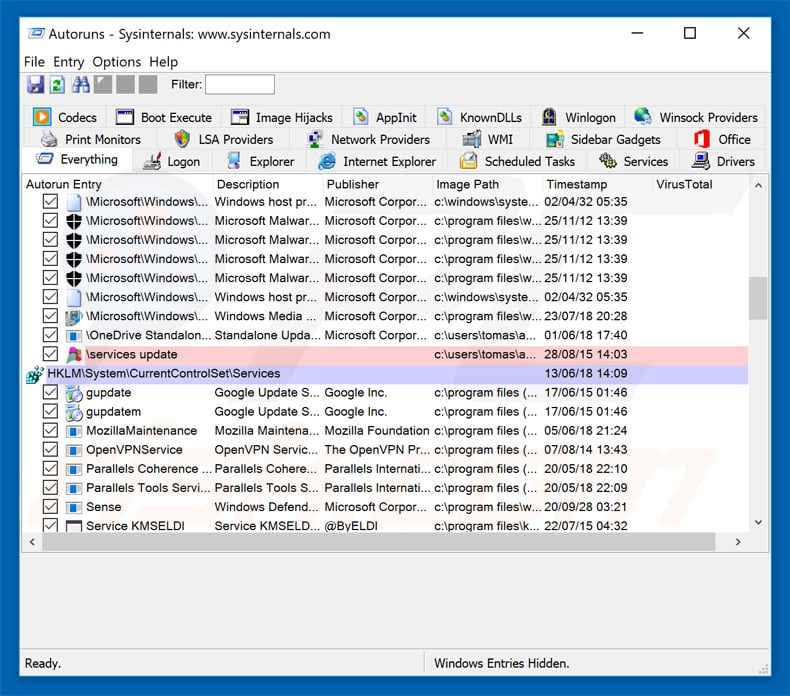

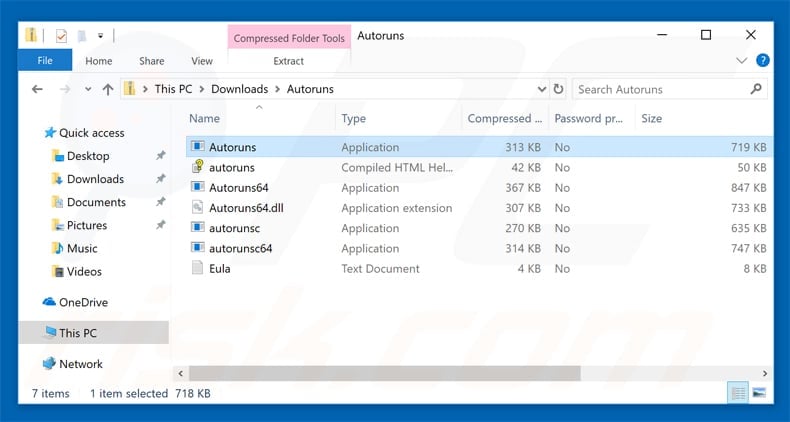

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

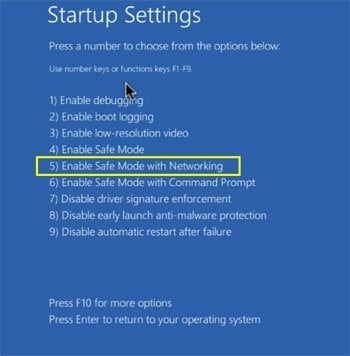

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

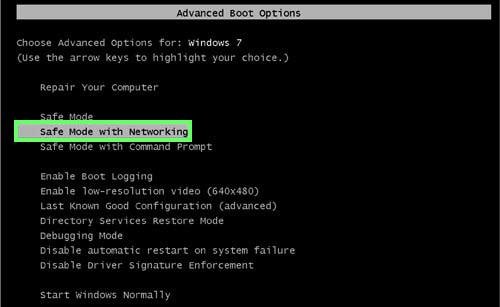

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

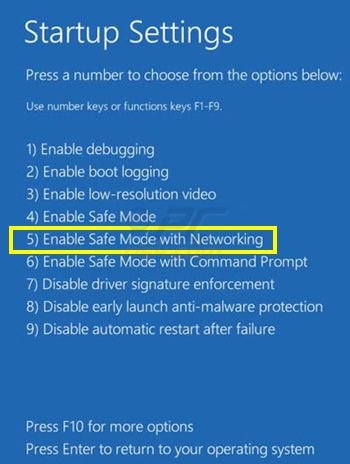

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

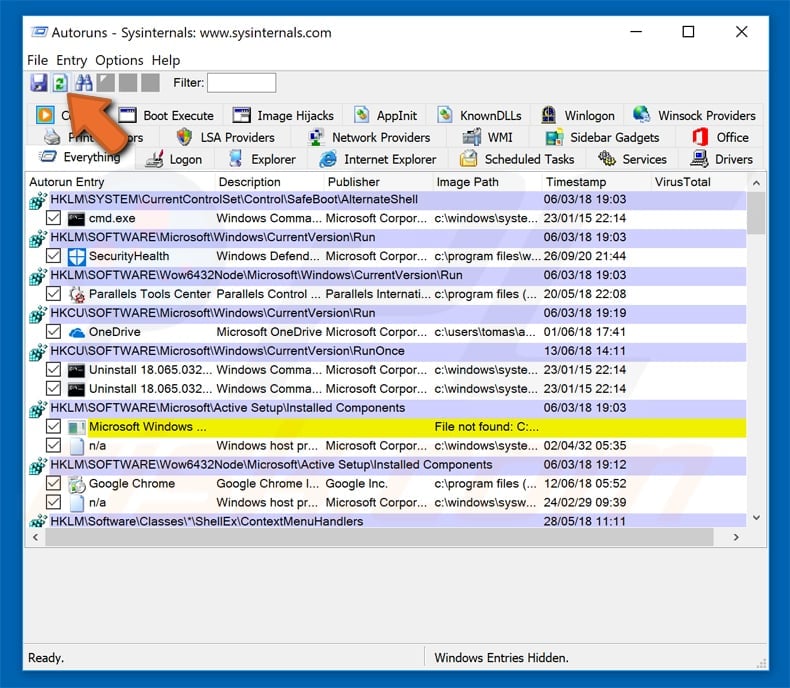

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

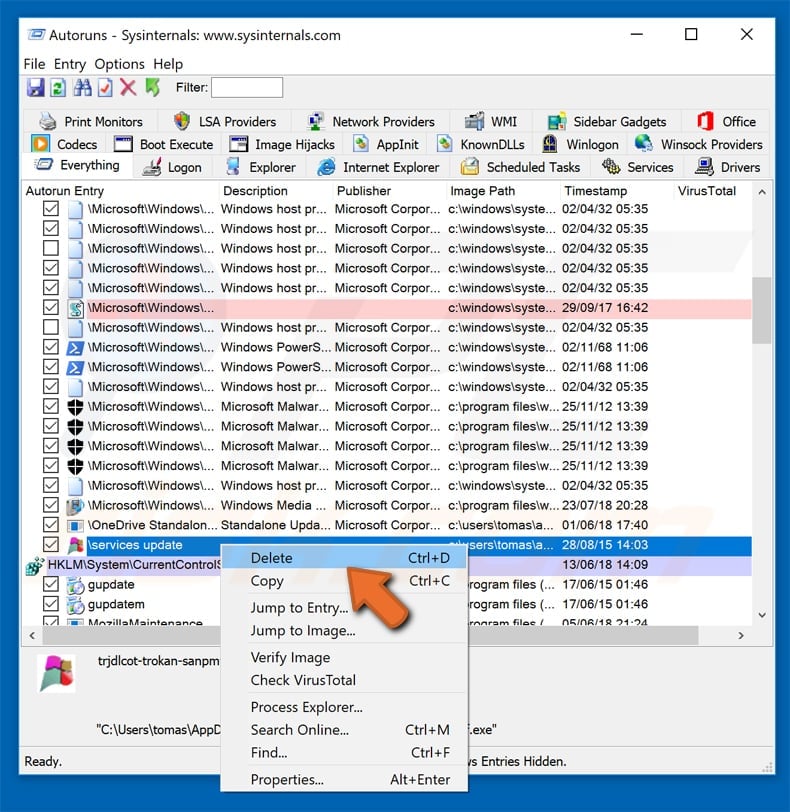

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

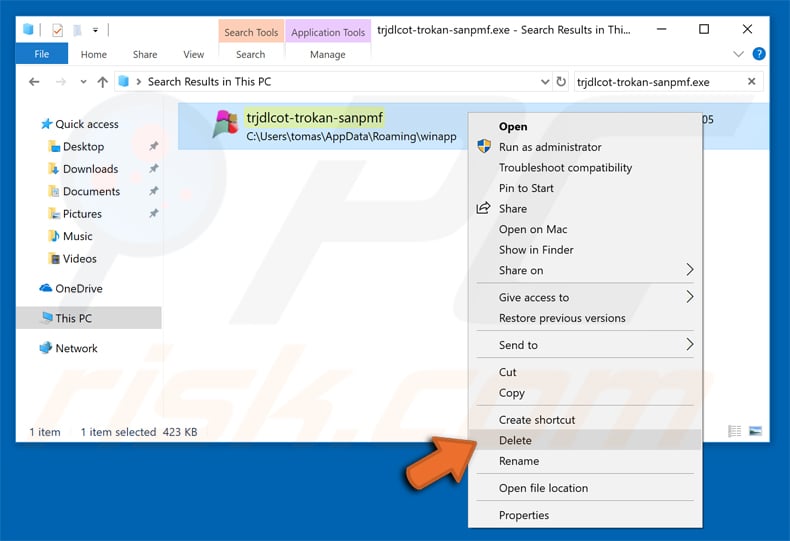

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários