Instruções de remoção para o malware de segmentação do Android CherryBlos

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o CherryBlos?

CherryBlos é o nome de um malware que tem como alvo os sistemas operativos Android. Este programa malicioso é classificado como um ladrão e um recortador. Funciona extraindo/exfiltrando credenciais de carteiras cripto e reencaminhando as transacções de moeda cripto para carteiras pertencentes aos invasores.

Pelo menos quatro aplicações falsas foram identificadas como sendo as utilizadas para infiltrar o CherryBlos nos dispositivos. Foram observadas várias técnicas utilizadas para promover estas aplicações.

É pertinente mencionar que o CherryBlos está ligado a outra campanha de malware denominada FakeTrade. Esta operação envolve aplicações fraudulentas para ganhar dinheiro que prometem recompensas monetárias por compras ou outras tarefas. No entanto, as vítimas são incapazes de levantar os seus ganhos.

As aplicações FakeTrade estavam alojadas na Google Play Store, mas as conhecidas foram retiradas até à data. Esta campanha visava utilizadores de todo o mundo, com regiões predominantes como a Malásia, o México, a Indonésia, as Filipinas, o Uganda e o Vietname.

Visão geral do malware CherryBlos

Na maioria dos casos, o malware específico para Android depende dos Serviços de Acessibilidade destes sistemas operativos, e o CherryBlos não é uma excepção.

Assim que a aplicação maliciosa é aberta, é apresentado à vítima um pop-up que lhe pede para activar os Serviços de Acessibilidade do Android. O malware também pode exibir um site oficial como uma medida adicional para criar a impressão de legitimidade.

Os serviços de acessibilidade foram concebidos para ajudar os utilizadores que necessitam de assistência para interagir com os seus dispositivos. Estes serviços são capazes de realizar várias acções, como ler o ecrã do dispositivo, simular o ecrã táctil e o teclado, etc. Assim, o software malicioso que abusa destes serviços - ganha as suas capacidades.

Por exemplo, o CherryBlos utiliza os Serviços de Acessibilidade do Android para conceder automaticamente permissões a si próprio sempre que é apresentado um pedido do sistema para as obter.

Este malware emprega também outras técnicas anti-deteção e de garantia de persistência. Baseia-se noutras ferramentas para obter privilégios de funcionamento em segundo plano, isenção de processos de optimização da bateria (ou seja, evasão de ser desligado quando não está a ser utilizado), etc. O CherryBlos também pode enviar o utilizador para o ecrã inicial quando este acede às definições da aplicação - o que pode ser uma tentativa de impedir a vítima de terminar o processo da aplicação ou de a remover.

O CherryBlos obtém a lista de aplicações relacionadas com as criptomoedas instaladas no dispositivo. De seguida, envia os nomes das aplicações de interesse para o seu servidor C&C (Comando e Controlo) e obtém interfaces falsas para as mesmas.

Quando o utilizador abrir uma aplicação cripto legítima (por exemplo, BitKeep, Binance, etc.), ser-lhe-á apresentada uma interface de phishing. O ecrã falso irá então registar as credenciais de login introduzidas pela vítima (por exemplo, IDs, nomes de utilizador, palavras-passe, frases-passe, etc.).

O CherryBlos também pode usar outra técnica para obter credenciais. O malware é capaz de navegar por ficheiros multimédia em armazenamento externo e, se for encontrada uma frase-chave potencial - com a utilização de OCR (Optical Character Recognition - Reconhecimento de Caracteres Óptico), o CherryBlos converte os caracteres da imagem em texto e envia-o para o servidor C&C.

Como mencionado na introdução, CherryBlos também tem funcionalidades de clipper. Estas capacidades permitem que o programa substitua os endereços das carteiras de criptomoedas pelos endereços das carteiras de criptomoedas na posse dos criminosos cibernéticos. Para as actividades do recortador CherryBlos, também são utilizadas interfaces fraudulentas.

Assim, quando o utilizador interage com o que acredita ser uma aplicação genuína relacionada com as criptomoedas - está de facto a lidar com uma sobreposição falsa. E quando a vítima está a fazer um levantamento de criptomoeda, o endereço de carteira pretendido é substituído - no entanto, a sobreposição continua a mostrar o processo com as credenciais introduzidas e segue o procedimento padrão. Assim, a vítima transfere inadvertidamente a criptomoeda para os invasores.

O CherryBlos pode redirecionar as transacções das seguintes criptomoedas: Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC) e TRON (TRX).

Em suma, a presença de software como o CherryBlos nos dispositivos pode resultar em graves problemas de privacidade e perdas financeiras significativas.

Além disso, devido à natureza praticamente irreversível das transacções em criptomoeda, as vítimas não têm praticamente qualquer hipótese de recuperar os fundos roubados.

| Nome | vírus CherryBlos |

| Tipo de Ameaça | Malware para Android, ladrão, malware de roubo, malware de roubo de palavras-passe, recortador, malware de substituição de endereços de criptomoedas, aplicação maliciosa. |

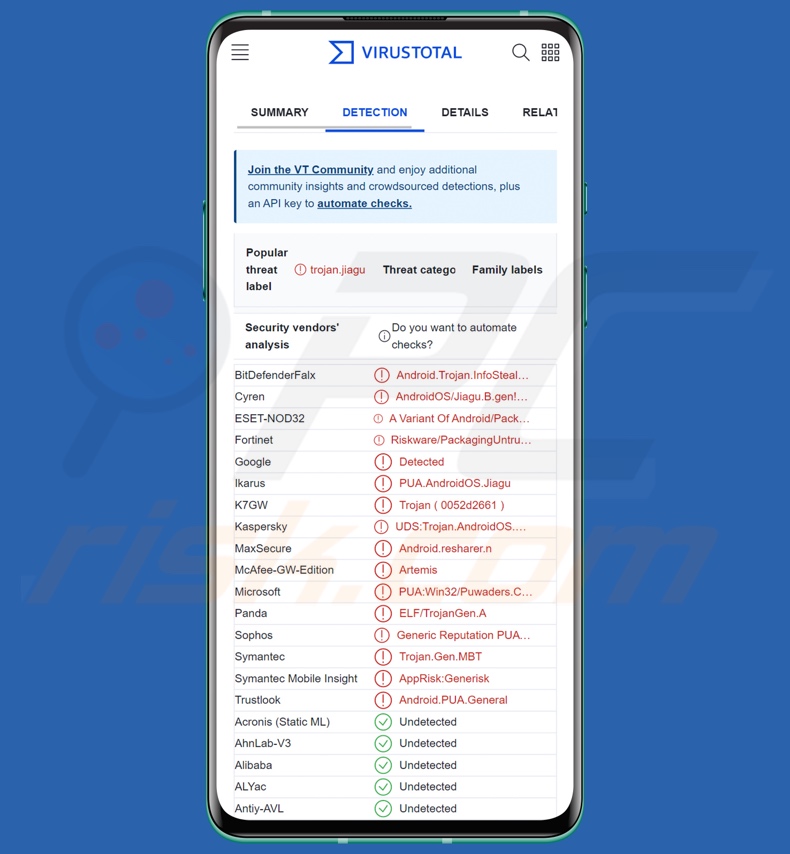

| Nomes de Detecção | ESET-NOD32 (Uma variante de Android/Packed.Jiagu.H Pot), Fortinet (Riskware/PackagingUntrustworthyJiagu!A), Ikarus (PUA.AndroidOS.Jiagu), Kaspersky (UDS:Trojan.AndroidOS.Piom.ayht), Lista Completa (VirusTotal) |

| Criptomoedas Visadas | Tether (USDT), Moeda USD (USDC), Ethereum (ETH), Moeda Binance (BNB), Bitcoin (BTC), TRON (TRX) |

| Endereços de Carteiras Cripto de Criminosos Cibernéticos | TRcSgdsPZAmqRZofLnuWc5t6tRm6v7FZfR (USDT/USDC, TRX), 0x7cb460e143c4ae66b30397372be020c09fbdff3e (USDT/USDC, ETH, BNB), 1MstmvhmcRbMvcknmXwW81fmoenTozTWVF (BTC) |

| Sintomas | O dispositivo está a funcionar lentamente, as definições do sistema são modificadas sem a permissão do utilizador, os dados e a utilização da bateria aumentam significativamente. |

| Métodos de Distribuição | Anexos de email infectados, anúncios online maliciosos, engenharia social, aplicações fraudulentas, sites fraudulentos. |

| Danos | Roubos de criptomoedas, perdas financeiras, roubo de informações pessoais (mensagens privadas, logins/palavras-passe, etc.), diminuição do desempenho do dispositivo, esgotamento rápido da bateria, diminuição da velocidade da Internet, grandes perdas de dados, roubo de identidade (as aplicações maliciosas podem abusar das aplicações de comunicação). |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de malware centrado no Android

Analisámos e pesquisámos centenas de programas maliciosos que visam o Android; CriminalBot, WyrmSpy, DragonEgg, FantasyMW e SpinOk são apenas alguns dos nossos artigos mais recentes sobre malware que visa esses sistemas operativos.

O software malicioso pode ser altamente versátil; pode ser tanto um ladrão como um cortador e várias outras funcionalidades. No entanto, independentemente da forma como o malware funciona, a sua presença num sistema põe em perigo a integridade do dispositivo e a segurança do utilizador. Por conseguinte, todas as ameaças devem ser eliminadas imediatamente após a sua detecção.

Como é que o CherryBlos se infiltrou no meu computador?

No momento da pesquisa, foram descobertas quatro aplicações CherryBlos falsas - Robot 999, Happy Miner, SynthNet e GPTalk.

ORobot 999 e o Happy Miner são apresentados como ferramentas que permitem aos utilizadores utilizar os recursos do sistema do dispositivo para minerar criptomoedas. O primeiro foi rastreado até um grupo do Telegram denominado "Ukraine ROBOT", que hospeda mensagens sobre criptomineração. A descrição do perfil deste grupo inclui uma hiperligação para um site malicioso a partir do qual o CherryBlos (disfarçado de "Robot 999") pode ser descarregue.

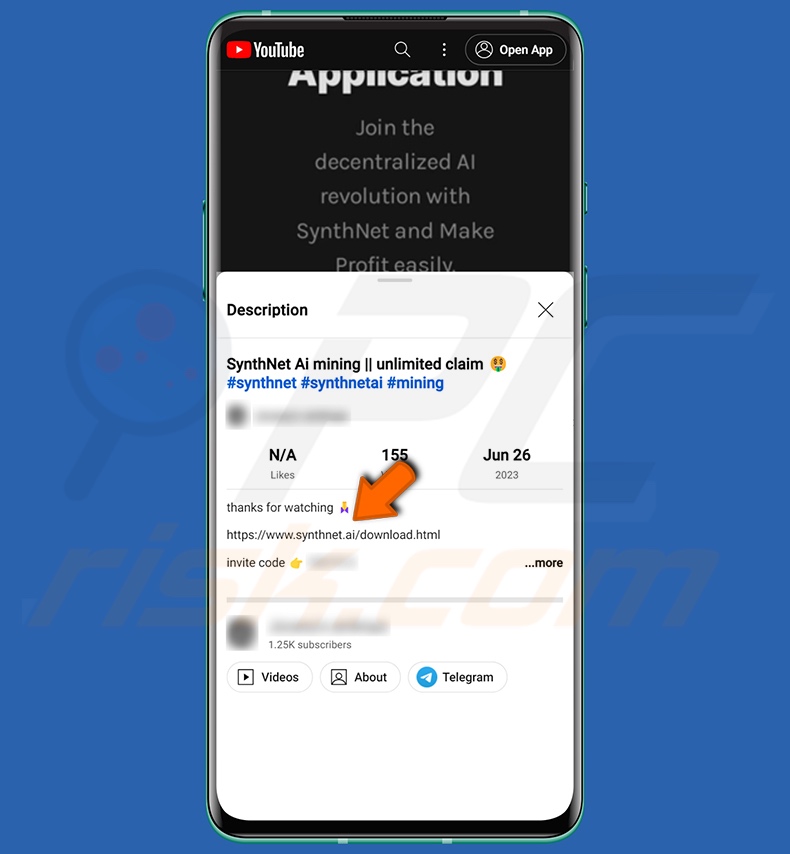

Outra aplicação falsa - SynthNet - é promovida como uma plataforma descentralizada de computação de IA que permite que indivíduos/organizações utilizem os recursos do sistema do seu dispositivo para promover o desenvolvimento da IA. A hiperligação para descarregar esta aplicação falsa foi apoiada através de uma descrição num vídeo do YouTube (alojado numa conta potencialmente roubada), bem como através de canais do Telegram e contas do Twitter.

Além disso, o SynthNet foi encontrado no Google Play; no entanto, esta variante não continha malware. É possível que esta versão venha a ser associada ao CherryBlos no futuro.

Embora a utilização de plataformas legítimas para proliferar malware seja um método de distribuição de curta duração, é, no entanto, predominante entre os criminosos virtuais. Um exemplo disso é a campanha FakeTrade que está associada aos criminosos por detrás do CherryBlos. As aplicações ligadas ao FakeTrade foram proliferadas através da Google Play Store.

Quanto ao GPTalk - esta falsa aplicação ChatGPT foi lançada através de uma conta falsa no Twitter.

No entanto, vale a pena notar que o CherryBlos pode ser disseminado usando também outros disfarces e técnicas.

Para além da utilização abusiva de fontes de descarregamento de aplicações genuínas e da promoção através de plataformas de redes sociais pirateadas/roubadas, o malware é normalmente distribuído através de anexos e hiperligações maliciosas em emails spam (por exemplo, emails, emails, PMs/DMs, SMSs, etc.), descarregamentos drive-by (furtivos/fraudulentos), fraudes online, malvertising, canais de descarregamento questionáveis (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, lojas de aplicações de terceiros, redes de partilha P2P, etc.), conteúdo pirateado, ferramentas de activação de software ilegal ("cracking") e actualizações falsas.

Além disso, alguns programas maliciosos podem auto-propagar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de software malicioso?

Recomendamos veementemente a pesquisa de software através da leitura dos termos e das análises de utilizadores/especialistas, da verificação das permissões necessárias e da verificação da legitimidade do programador. Além disso, todas as transferências devem ser efectuadas a partir de fontes oficiais e fidedignas.

Além disso, todos os programas devem ser activados e actualizados utilizando funções/ferramentas fornecidas por programadores legítimos, uma vez que as obtidas de terceiros podem conter malware.

Outra recomendação é ter cuidado ao navegar, uma vez que os conteúdos fraudulentos e perigosos online parecem normalmente genuínos e inócuos. Aconselhamos também a ter cuidado com os emails e outras mensagens recebidas. Os anexos ou ligações encontrados em emails suspeitos não devem ser abertos, pois podem ser infecciosos.

É importante sublinhar a importância de ter um antivírus de boa reputação instalado e atualizado. O software de segurança deve ser utilizado para efectuar análises regulares ao sistema e para remover as ameaças detectadas.

Aparência do malware CherryBlos sob o disfarce da aplicação SynthNet:

Aparência da hiperligação de descarregamento do malware CherryBlos (SynthNet) promovido na descrição de um vídeo do YouTube:

Menu rápido:

- Introdução

- Como eliminar o histórico de navegação do navegador Chrome?

- Como desativar as notificações do navegador no navegador Web Chrome?

- Como repor o navegador Web Chrome?

- Como eliminar o histórico de navegação do navegador Firefox?

- Como desativar as notificações do navegador no navegador web Firefox?

- Como reiniciar o navegador web Firefox?

- Como desinstalar aplicações potencialmente indesejadas e/ou maliciosas?

- Como arrancar o dispositivo Android no "Modo de segurança"?

- Como verificar a utilização da bateria de várias aplicações?

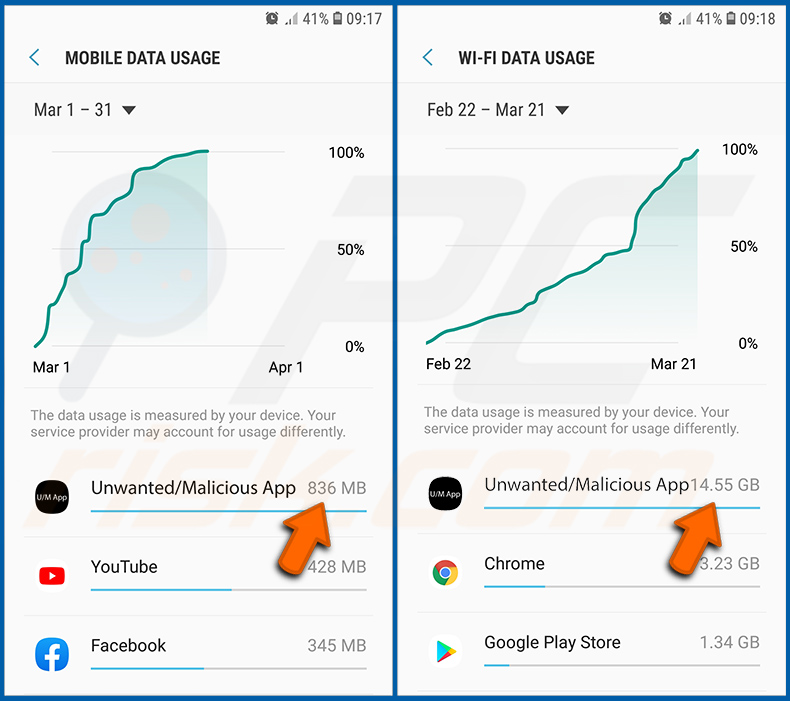

- Como verificar a utilização de dados de várias aplicações?

- Como instalar as actualizações de software mais recentes?

- Como repor o sistema no seu estado predefinido?

- Como desativar as aplicações que têm privilégios de administrador?

Eliminar o histórico de navegação do navegador Chrome:

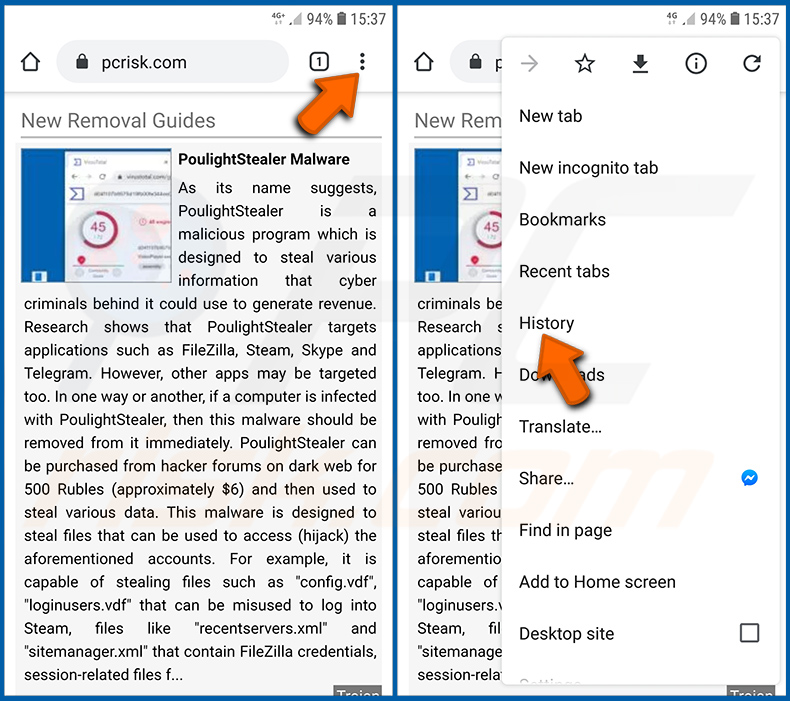

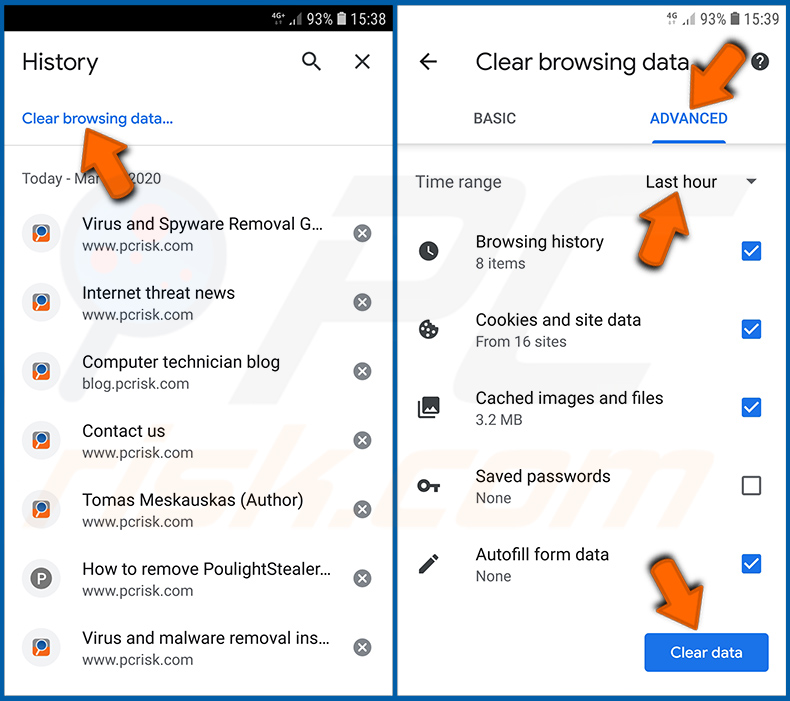

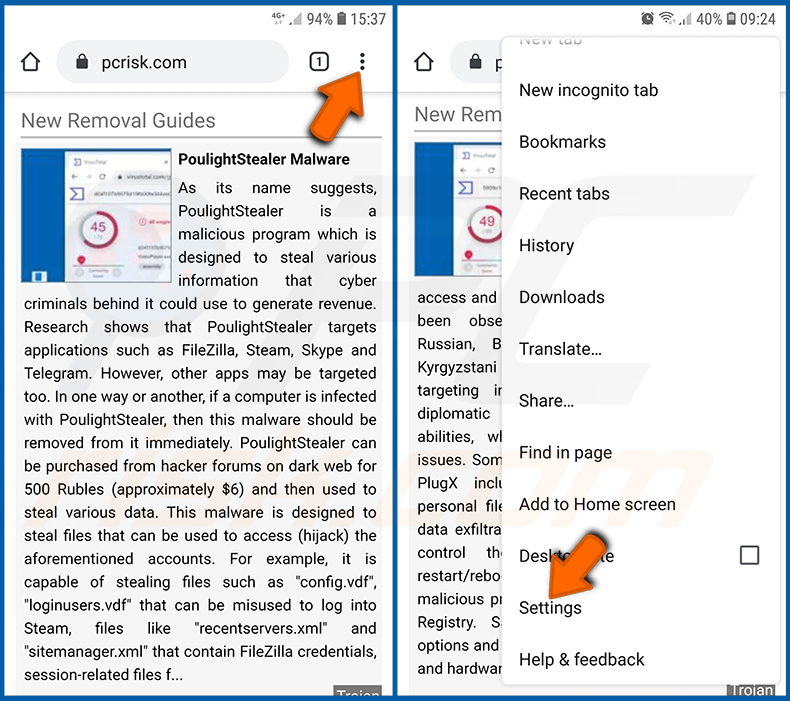

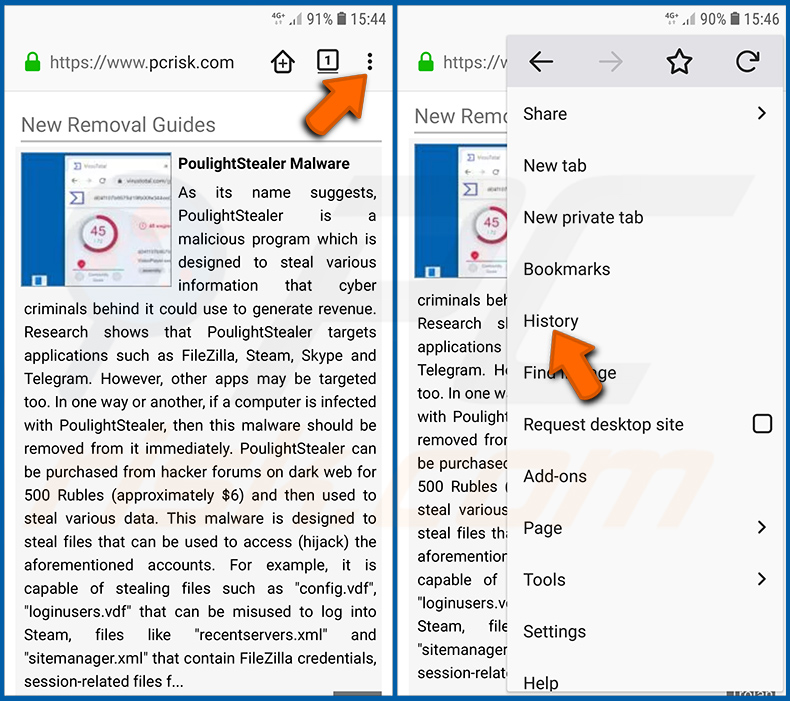

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu suspenso aberto.

Toque em "Limpar dados de navegação", selecione o separador "AVANÇADO", escolha o intervalo de tempo e os tipos de dados que deseja eliminar e toque em "Limpar dados".

Desativar as notificações do navegador no navegador Chrome

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Configurações" no menu suspenso aberto.

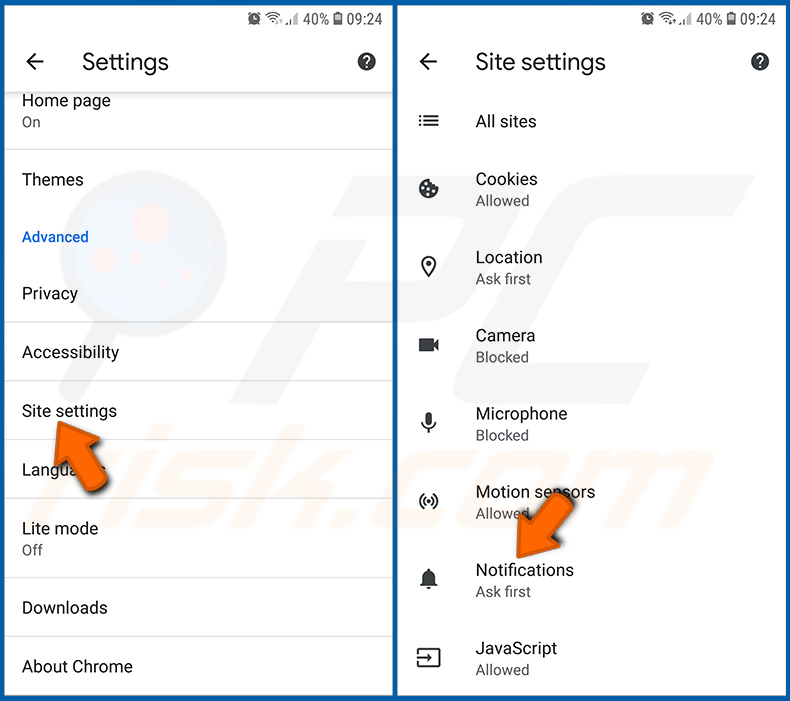

Role para baixo até ver a opção "Configurações do site" e toque nela. Role para baixo até ver a opção "Notificações" e toque nela.

Encontre os sites que exibem notificações do navegador, toque neles e clique em "Limpar e redefinir". Isso vai remover as permissões concedidas a estes sites para exibir notificações. No entanto, depois de visitar o mesmo site novamente, pode pedir permissão novamente. Pode escolher se deseja conceder essas permissões ou não (se decidir recusar, o site irá para a seção "Bloqueado" e não pedirá mais a sua permissão).

Repor o navegador Chrome:

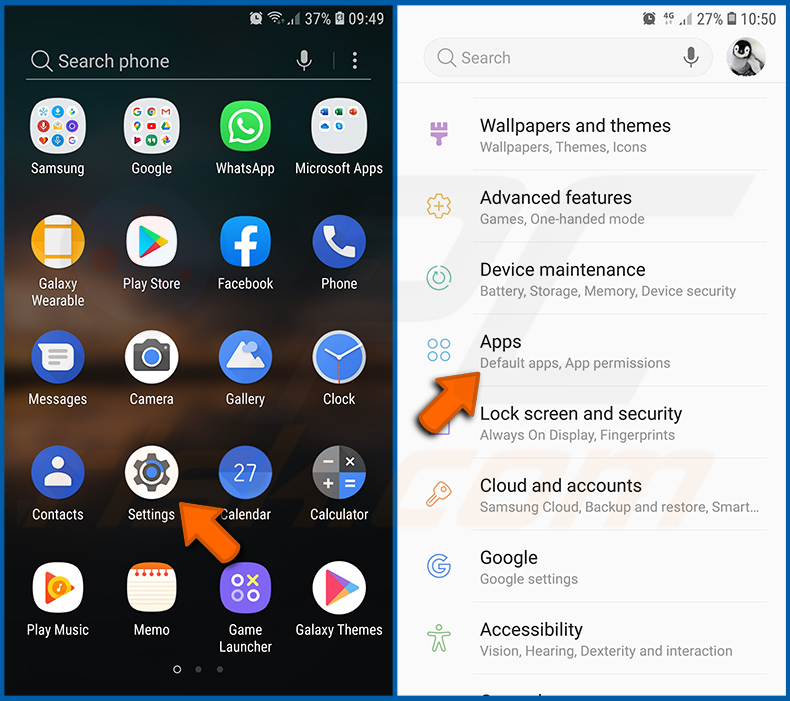

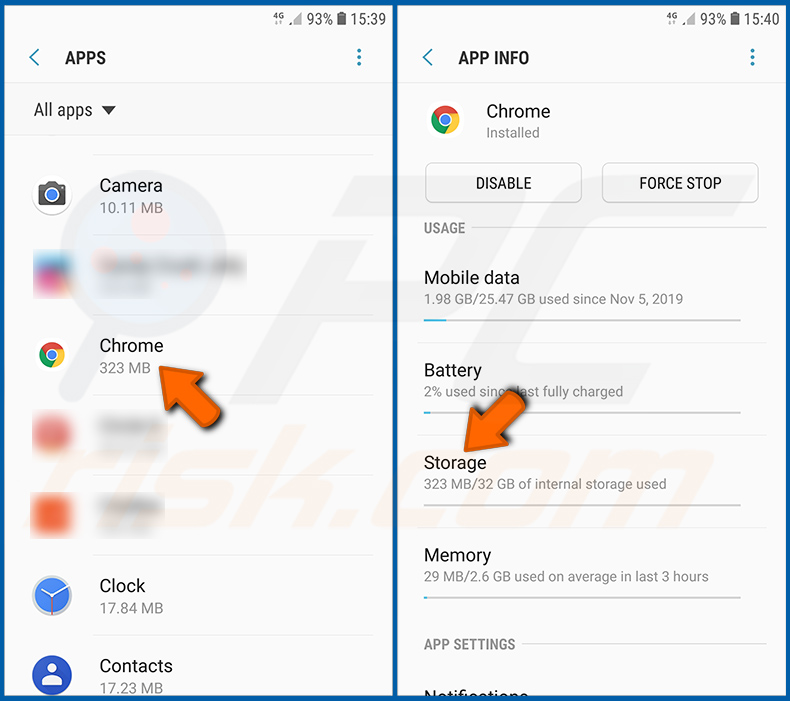

Vá para "Configurações", deslize para baixo até ver "Aplicações" e clique nela.

Deslize para baixo até encontrar a aplicação "Chrome", selecione-a e clique na opção "Armazenamento".

Clique em "GERIR ARMAZENAMENTO", depois em "LIMPAR TODOS OS DADOS" e confirme a ação gravando em "OK". Note que redefinir o navegador eliminará todos os dados armazenados. Isso significa que todos os logins/palavras-passe guardados, histórico de navegação, configurações não padrão e outros dados serão excluídos. Também terá que fazer login novamente em todos os sites.

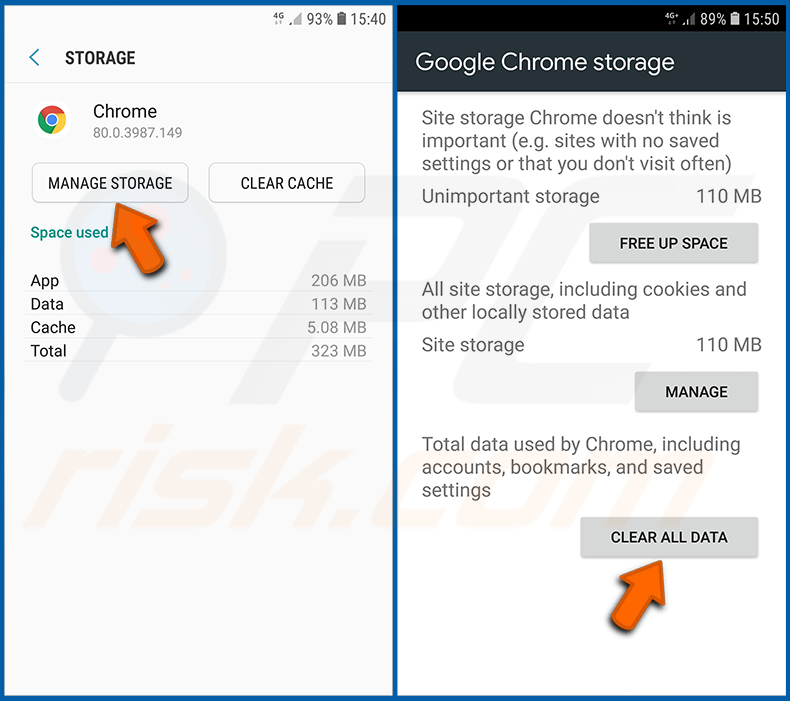

Eliminar o histórico de navegação do navegador Firefox:

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu suspenso aberto.

Role para baixo até ver "Limpar dados privados" e clique. Selecione os tipos de dados que deseja remover e clique em "LIMPAR DADOS".

Desativar as notificações do navegador no navegador web Firefox:

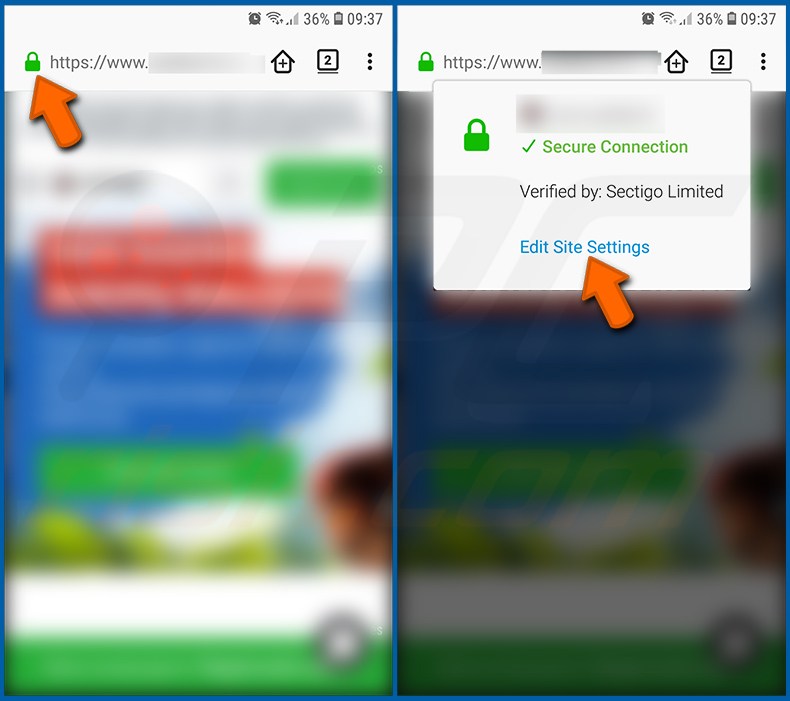

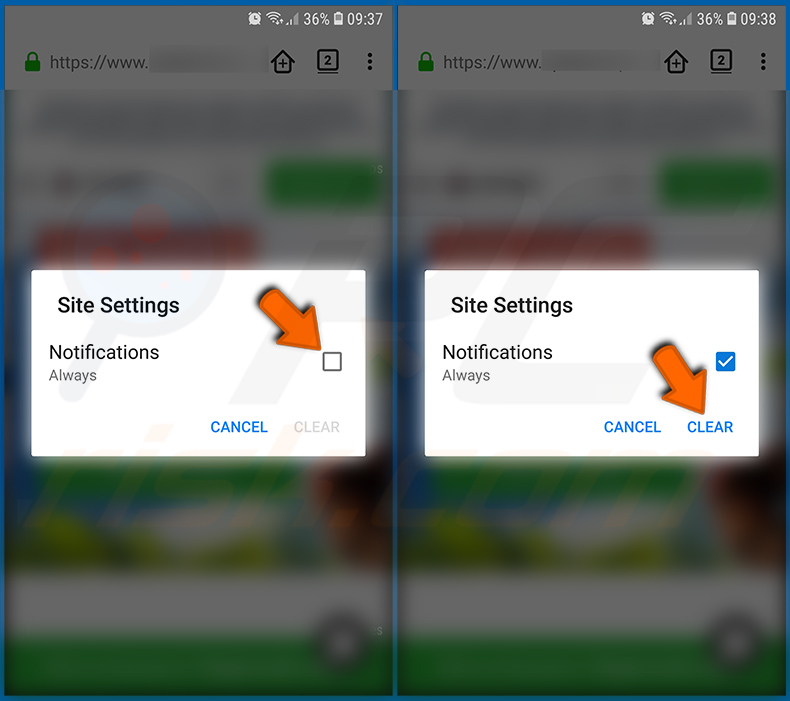

Visite o site que está a fornecer notificações do navegador, toque no ícone exibido à esquerda da barra de URL (o ícone não será necessariamente um "Bloqueio") e seleccione "Editar Configurações do Site".

No pop-up aberto, escolha a opção "Notificações" e clique em "LIMPAR".

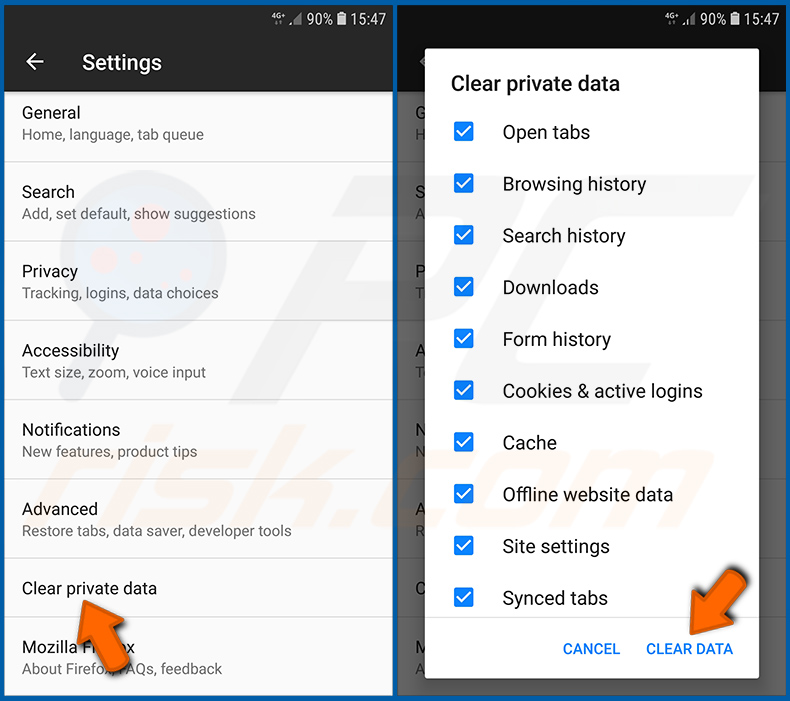

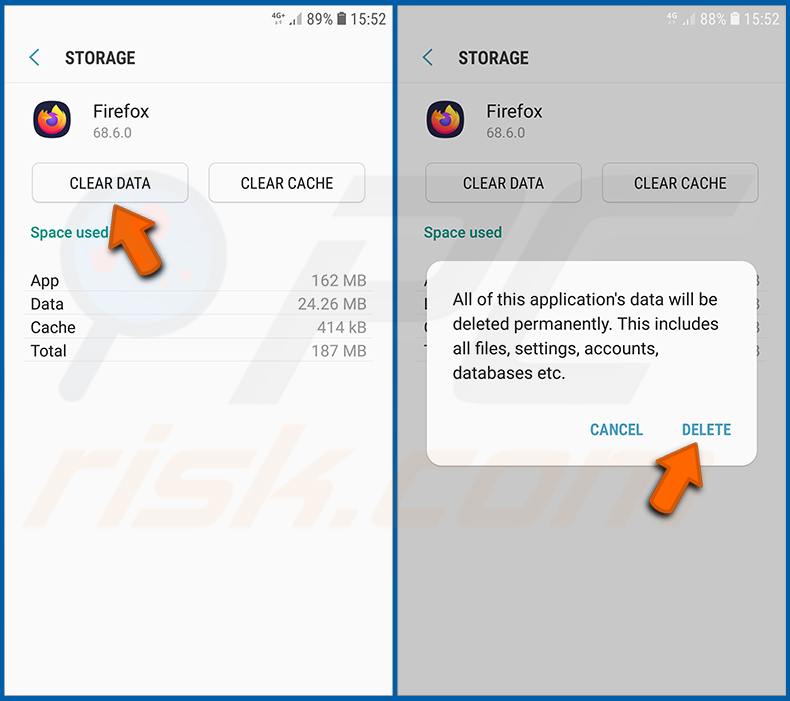

Repor o navegador Firefox:

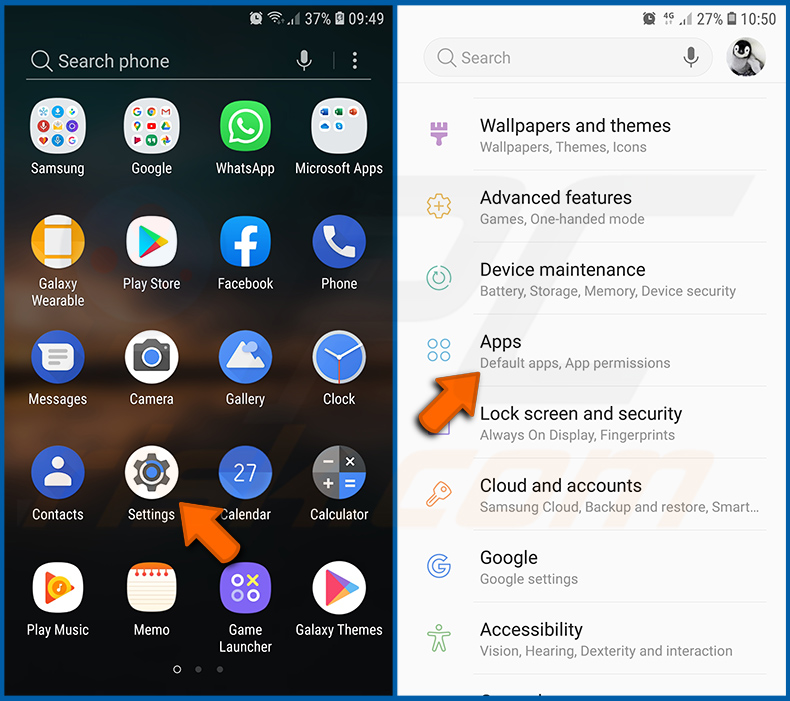

Vá para "Configurações", deslize para baixo até ver "Aplicações" e clique nela.

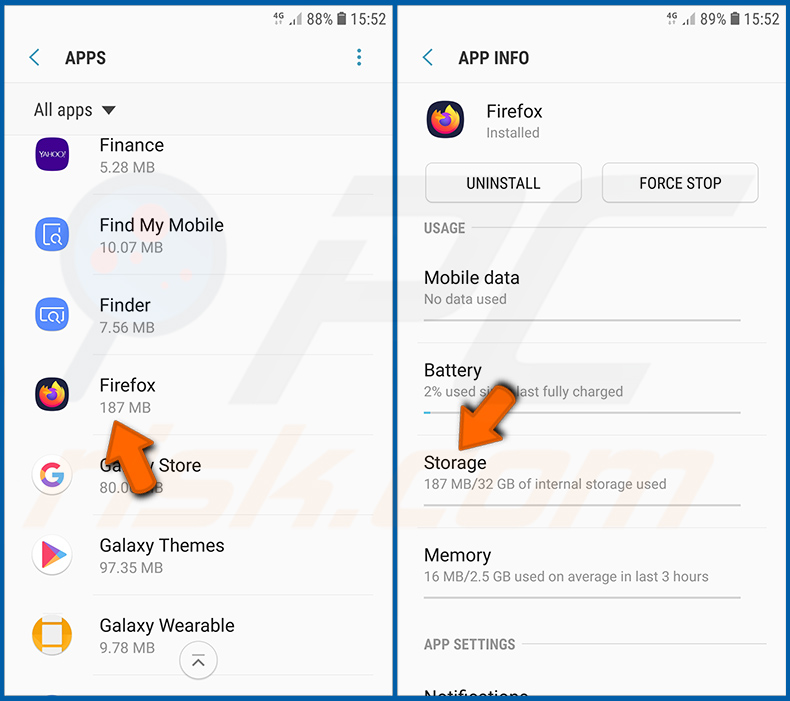

Deslize para baixo até encontrar a aplicação "Firefox", selecione-a e clique na opção "Armazenamento".

Clique em "LIMPAR DADOS" e confirme a ação tocando em "ELIMINAR". Note que a reposição do navegador vai eliminar todos os dados armazenados. Isso significa que todos os logins/palavras-passe guardados, histórico de navegação, configurações não padrão e outros dados serão excluídos. Também terá que fazer login novamente em todos os sites.

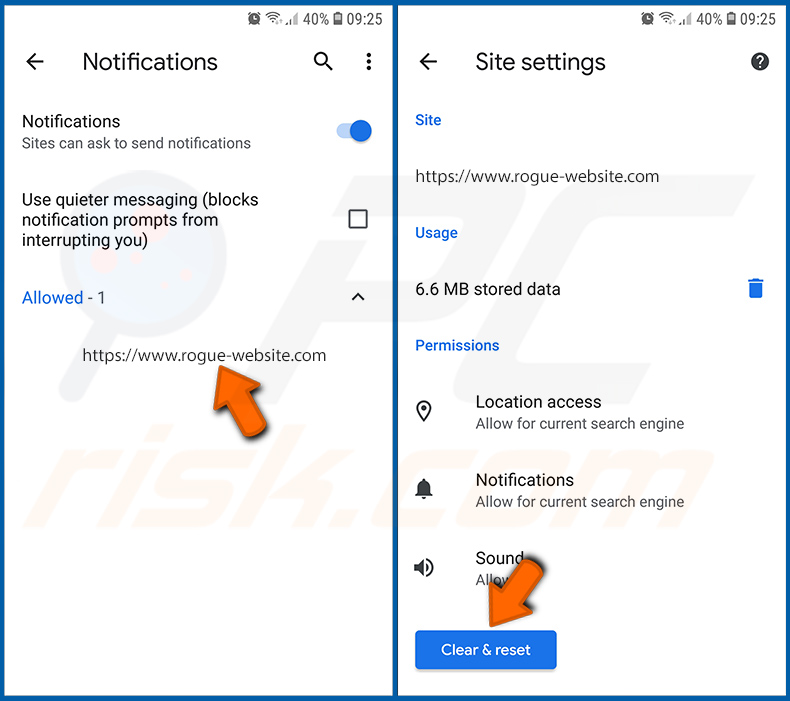

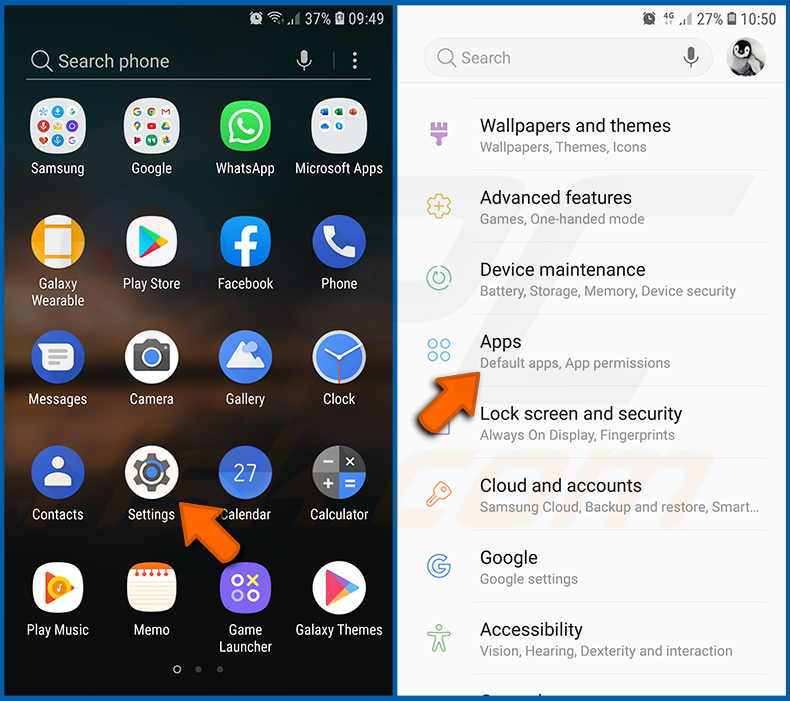

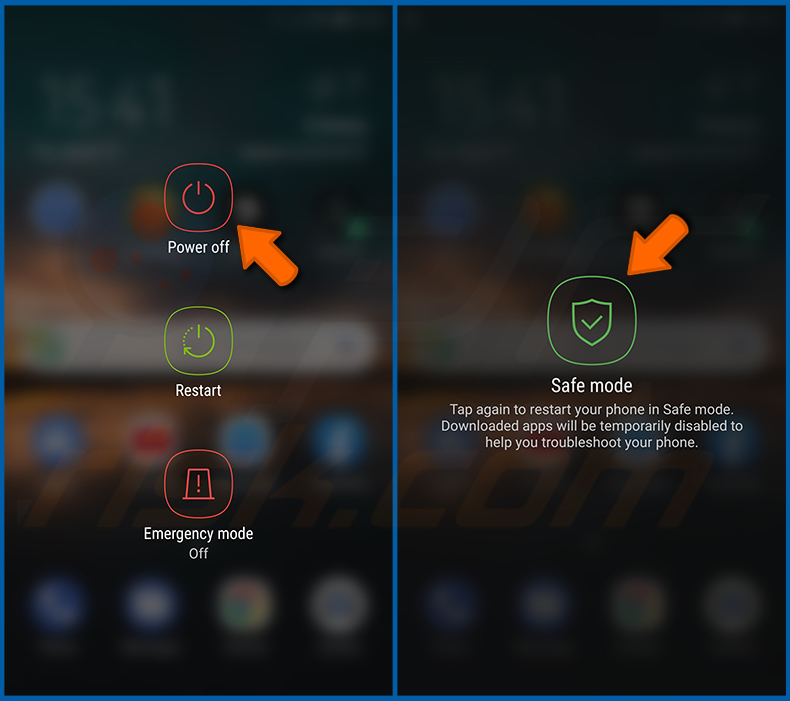

Desinstalar aplicações potencialmente indesejadas e/ou maliciosas:

Vá para "Configurações", deslize para baixo até ver "Aplicações" e clique nela.

Role para baixo até ver uma aplicação potencialmente indesejada e/ou maliciosa, selecione-a e clique em "Desinstalar". Se, por algum motivo, não conseguir remover a aplicação selecionada (por exemplo, uma mensagem de erro será exibida), deve tentar usar o "Modo de segurança".

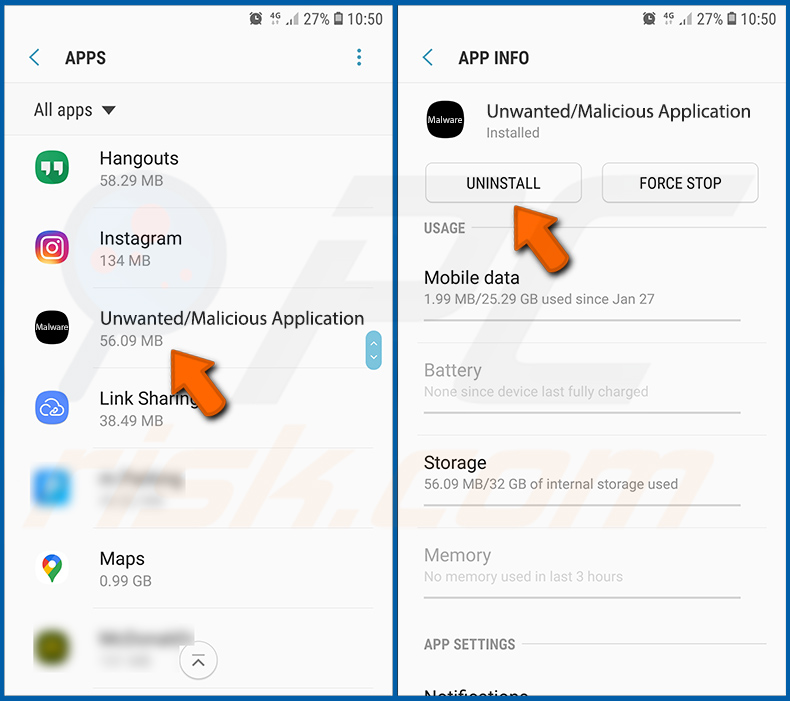

Iniciar o dispositivo Android no "Modo de Segurança":

O "Modo de segurança" no sistema operativo Android desativa temporariamente a execução de todas as aplicações de terceiros. Usar este modo é uma boa maneira de diagnosticar e resolver vários problemas (por exemplo, remover aplicações maliciosas que impedem os utilizadores de fazer isso quando o dispositivo está a funcionar "normalmente").

Prima o botão “Ligar” e segure-o até ver o ecrã “Desligar”. Clique no ícone "Desligar" e segure-o. Após alguns segundos, a opção "Modo de segurança" aparecerá e poderá executá-la reiniciando o dispositivo.

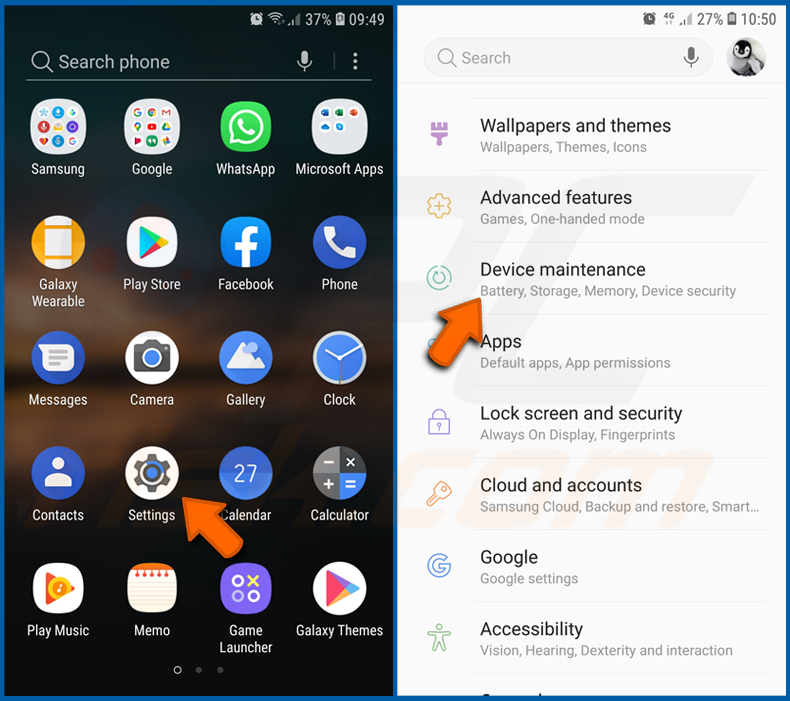

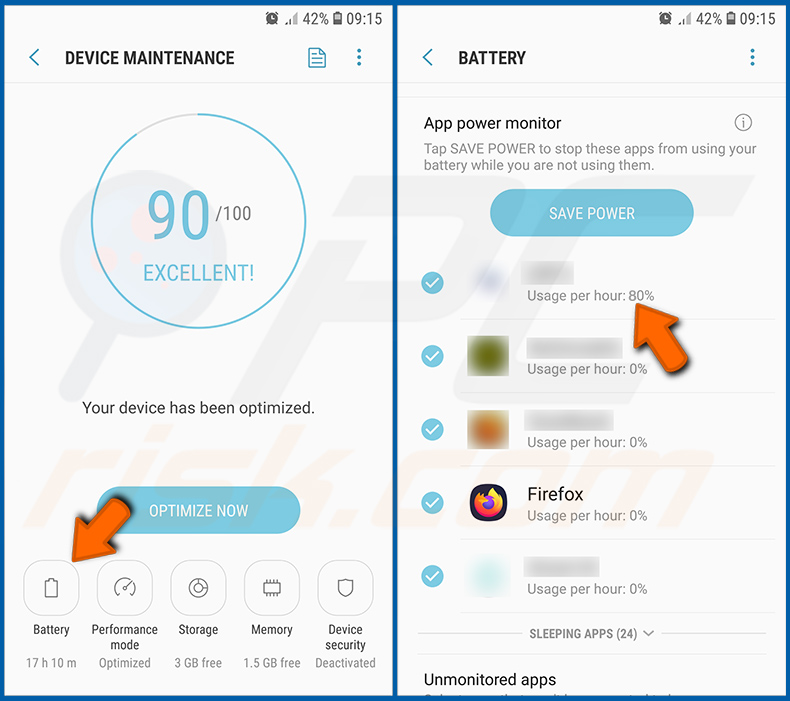

Verificar o uso da bateria de várias aplicações:

Vá para "Configurações", deslize para baixo até ver "Manutenção do dispositivo" e clique.

Clique em "Bateria" e verifique o uso de cada aplicação. As aplicações legítimas/genuínas são projetadas para usar o mínimo de energia possível, para fornecer a melhor experiência do utilizador e economizar energia. Portanto, o alto uso da bateria pode indicar que a aplicação é maliciosa.

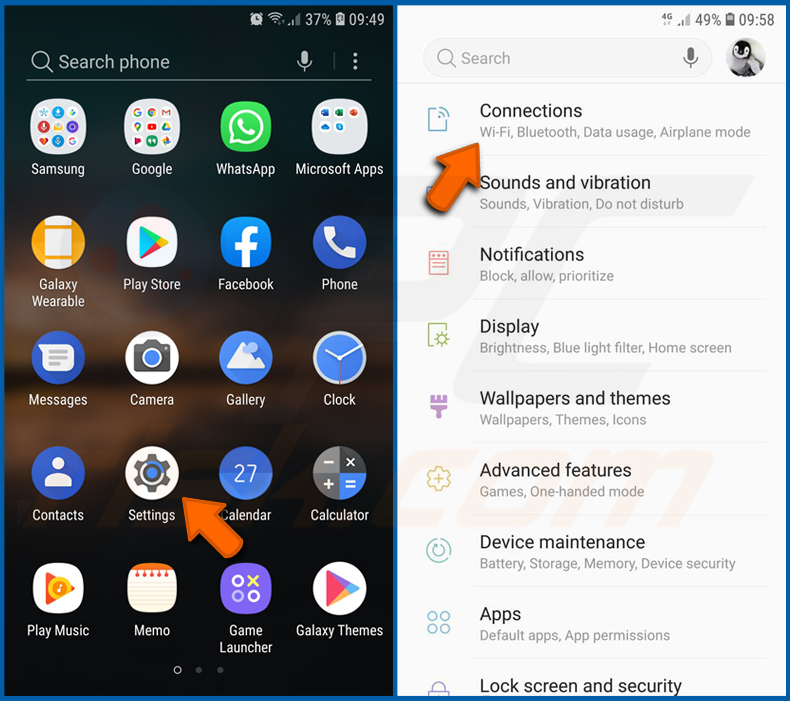

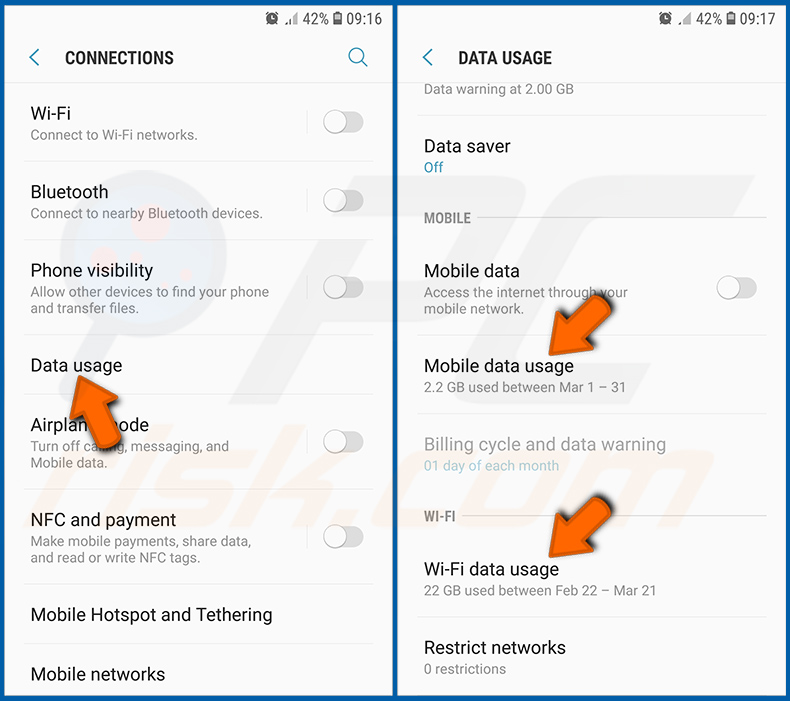

Verificar o uso de dados de várias aplicações:

Vá para "Configurações", role para baixo até ver "Ligações" e clique.

Role para baixo até ver "Uso de dados" e selecione esta opção. Tal como acontece com a bateria, as aplicações legítimas/genuínos são projetados para minimizar o uso de dados tanto quanto possível. Isso significa que o grande uso de dados pode indicar a presença de aplicações maliciosas. Note que algumas aplicações maliciosas podem ser projetadas para operar quando o dispositivo está ligado apenas a uma rede sem fios. Por este motivo, deve verificar o uso de dados móveis e Wi-Fi.

Se encontrar uma aplicação que usa muitos dados, mesmo que nunca a use, recomendamos que a desinstale o mais rápido possível.

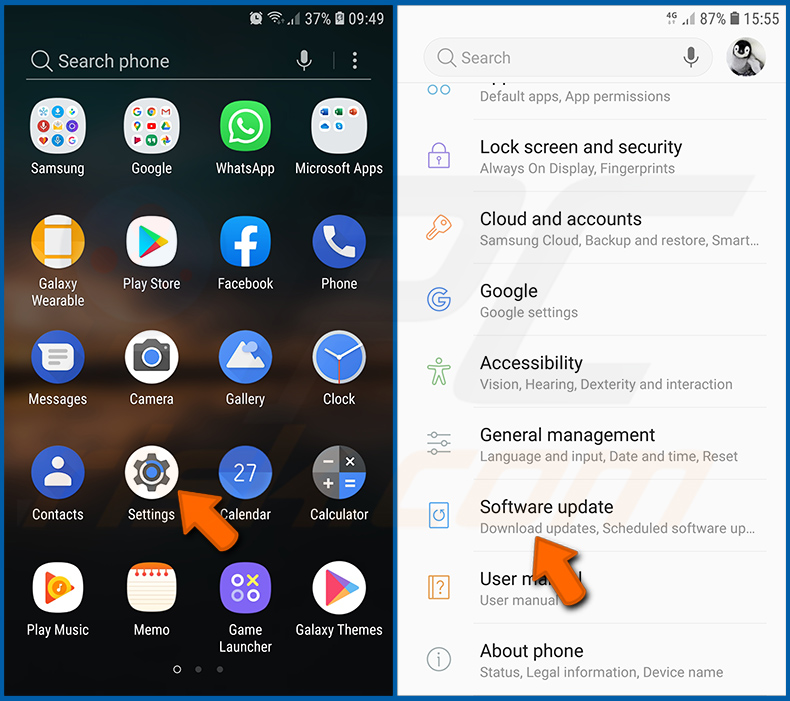

Instalar as atualizações de software mais recentes:

Manter o software atualizado é uma boa prática quando se trata de segurança do dispositivo. Os fabricantes de dispositivos estão lançando continuamente vários patches de segurança e atualizações do Android para corrigir erros e bugs que podem ser abusados por criminosos cibernéticos. Um sistema desatualizado é muito mais vulnerável, e é por isso que deve sempre ter certeza que o software do seu dispositivo está atualizado.

Vá para "Configurações", role para baixo até ver "Atualização de software" e clique.

Clique em "Descarregar atualizações manualmente" e verifique se há atualizações disponíveis. Se sim, instale-as imediatamente. Também recomendamos ativar a opção "Descarregar atualizações automaticamente" - ela permitirá que o sistema notifique quando uma atualização for lançada e/ou a instale automaticamente.

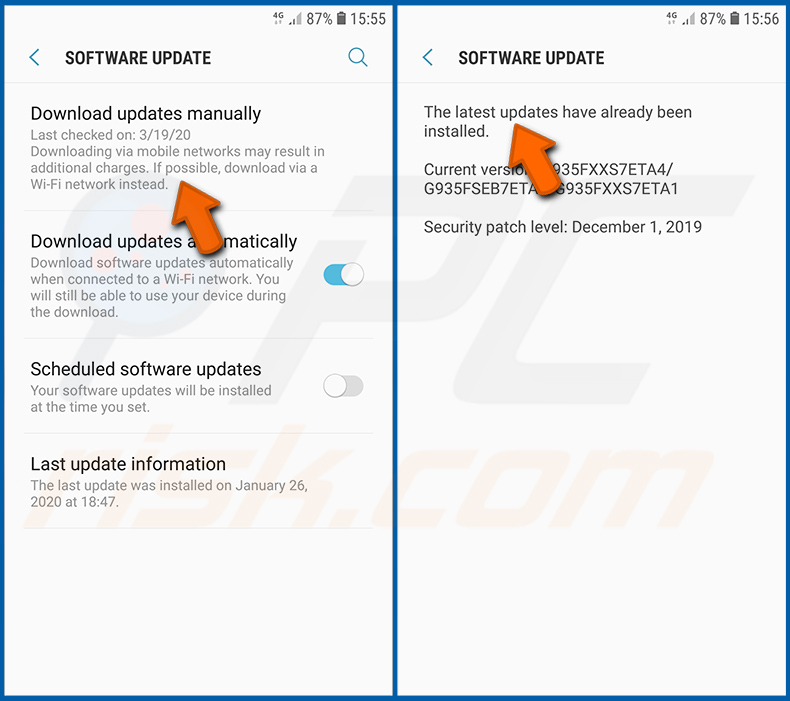

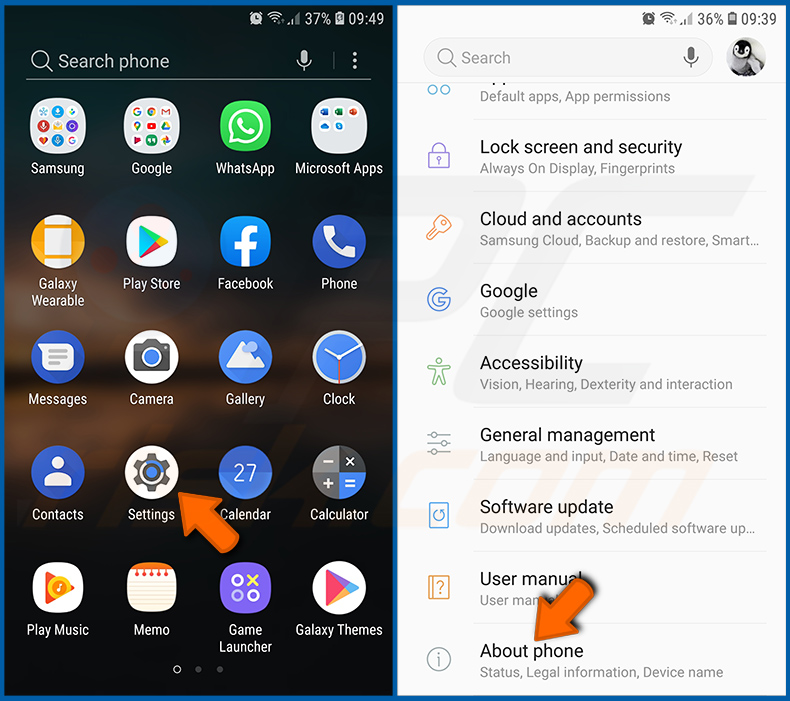

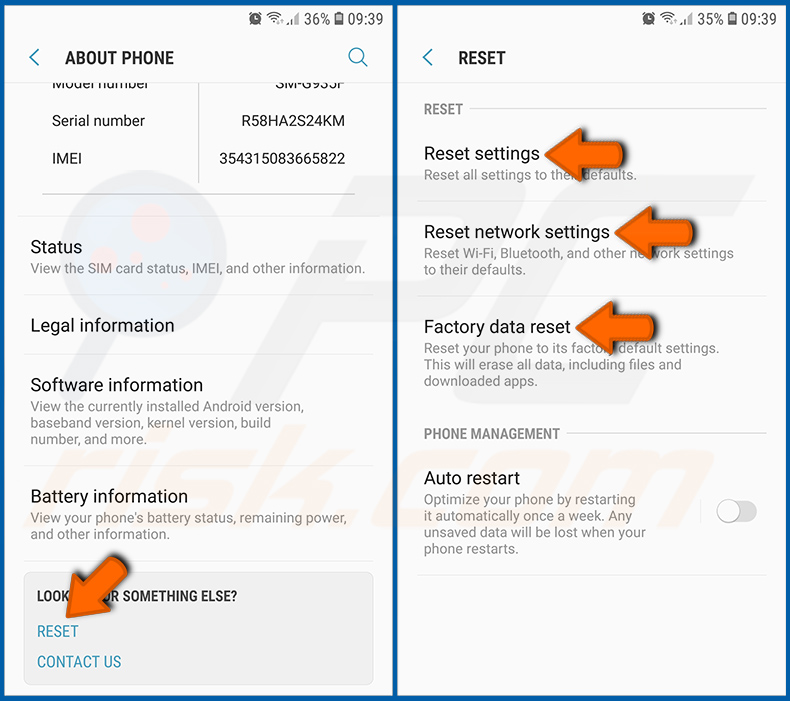

Redefinir o sistema para o seu estado padrão:

Executar uma "redefinição de fábrica" é uma boa maneira de remover todas as aplicações indesejadas, restaurar as configurações do sistema para o padrão e limpar o dispositivo em geral. No entanto, deve ter em mente que todos os dados dentro do dispositivo serão excluídos, incluindo fotos, ficheiros de vídeo/áudio, números de telefone (armazenados no dispositivo, não no cartão SIM), mensagens SMS e assim por diante. Por outras palavras, o dispositivo será restaurado ao seu estado original.

Também pode restaurar as configurações básicas do sistema e/ou simplesmente as configurações de rede.

Vá para "Configurações", deslize para baixo até ver "Sobre o telefone" e clique.

Role para baixo até ver "Redefinir" e clique. Agora escolha a ação que deseja executar

: "Redefinir configurações" - restaura todas as configurações do sistema para o padrão

; "Redefinir configurações de rede" - restaura todas as configurações relacionadas à rede para o padrão

; "Redifinir dados de fábrica" - redefine todo o sistema e elimina completamente todos os dados armazenados;

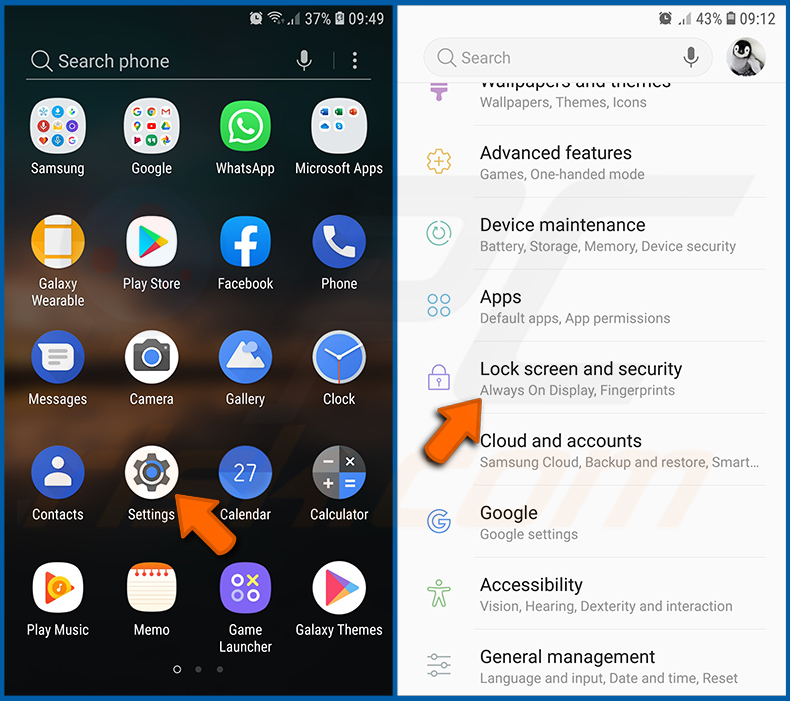

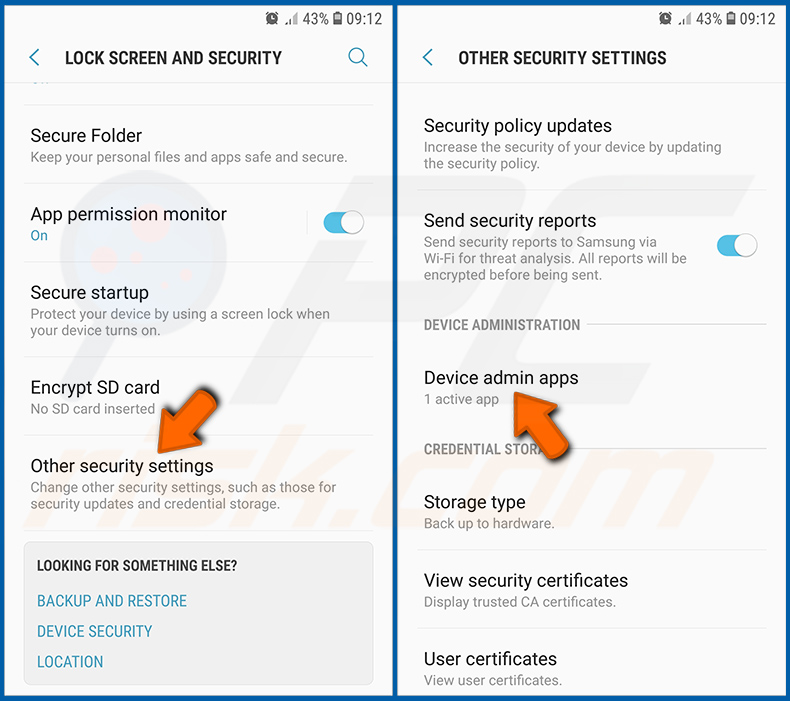

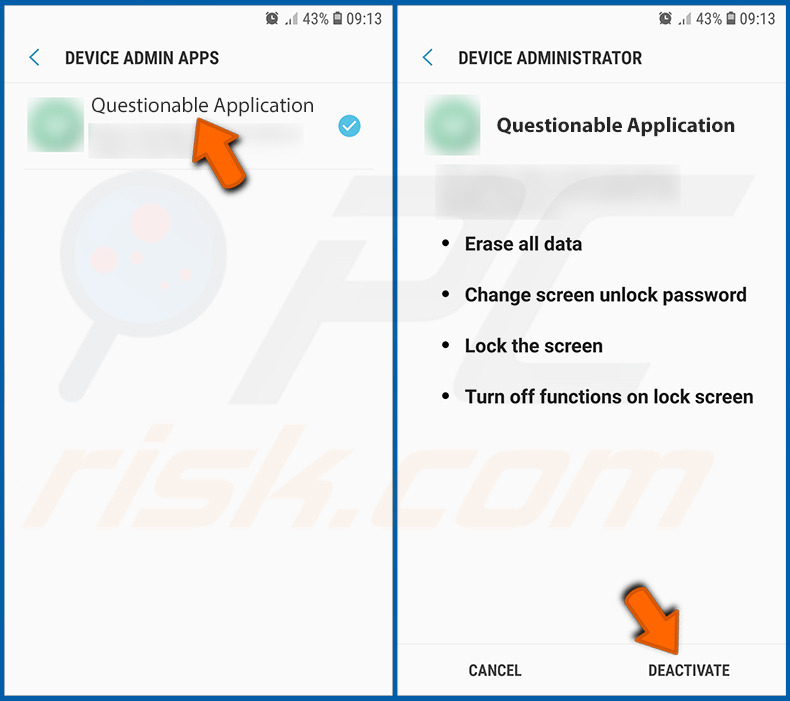

Desativar as aplicações que têm privilégios de administrador:

Se uma aplicação maliciosa obtiver privilégios de nível de administrador, pode danificar seriamente o sistema. Para manter o dispositivo o mais seguro possível, deve sempre verificar quais aplicações têm estes privilégios e desativar as que não devem.

Vá para "Configurações", deslize para baixo até ver "Bloquear ecrã e segurança" e clique.

Role para baixo até ver "Outras configurações de segurança", toque e em "Aplicações de administração do dispositivo".

Identifique as aplicações que não devem ter privilégios de administrador, clique nelas e depois clique em "DESATIVAR".

Perguntas Frequentes (FAQ)

O meu dispositivo Android está infetado com o malware CherryBlos, devo formatar o meu dispositivo de armazenamento para me livrar dele?

Não, a maioria dos programas maliciosos pode ser removida sem formatação.

Quais são os principais problemas que o malware CherryBlos pode causar?

As ameaças colocadas pelo malware dependem das suas capacidades e do modus operandi dos criminosos cibernéticos. O CherryBlos é projetado para roubar credenciais de início de sessão de carteira cripto e redirecionar levantamentos de criptomoeda para as carteiras dos invasores. Assim, as vítimas deste malware podem experimentar graves problemas de privacidade e perdas financeiras.

Qual é o objectivo do malware CherryBlos?

A maioria dos programas maliciosos é utilizada para gerar rendimento e as funcionalidades do CherryBlos corroboram este facto. No entanto, os criminosos cibernéticos também podem utilizar o malware para se divertirem, levarem a cabo vinganças pessoais, perturbarem processos (por exemplo, sites, serviços, empresas, etc.) e até lançarem ataques com motivações políticas/geopolíticas.

Como é que o malware CherryBlos se infiltrou no meu dispositivo Android?

O CherryBlos é proliferado sob o disfarce de aplicações legítimas/inócuas (por exemplo, Robot 999, Happy Miner, SynthNet, GPTalk, etc.), que foram disseminadas através de sites maliciosos promovidos em descrições de vídeos do YouTube, Twitter e Telegram.

No entanto, não é improvável que existam outros métodos de distribuição. As técnicas mais prevalecentes incluem: emails spam, fraudes online, malvertising, fontes de descarregamento questionáveis (por exemplo, sites de freeware e de terceiros, redes de partilha P2P, etc.), ferramentas ilegais de activação de programas ("cracks") e actualizações falsas.

O Combo Cleaner protege-me de malware?

Sim, o Combo Cleaner é capaz de detectar e eliminar a maioria de todas as infecções de malware conhecidas. Deve ser realçado que a execução de uma verificação completa do sistema é crucial, uma vez que os programas maliciosos sofisticados normalmente ocultam-se profundamente no interior dos sistemas.

▼ Mostrar comentários