Trojan IcedID

![]() Escrito por Tomas Meskauskas a (atualizado)

Escrito por Tomas Meskauskas a (atualizado)

Guia de remoção de vírus IcedID

O que é IcedID?

IcedID é um trojan de alto risco que representa uma grande ameaça à privacidade do utilizador, bem como à segurança financeira e do computador. É tipicamente distribuído usando outro trojan denominado Emotet, que geralmente é distribuído usando várias campanhas de spam de email. Depois de se infiltrar com sucesso no sistema, IcedID executa uma variedade de ações fraudulentas, para monitorizar a atividade de navegação na web do utilizador, roubar informações pessoais e manipular o sistema.

Este trojan apareceu pela primeira vez em setembro de 2017. Inicialmente, este trojan foi projetado para roubar credenciais bancárias. É projetado para configurar um proxy local e monitorizar a atividade de navegação na web do utilizador. Sempre que o utilizador visita o site de um determinado banco, IcedID redireciona os utilizadores para um site falso do mesmo banco. No entanto, o interessante é que, ao contrário de outros trojans semelhantes, o IcedID não redireciona simplesmente para um site idêntico com URL diferente. Em vez disso, mantém a ligação com o site original "ao vivo" para exibir o URL original e o certificado SSL. Isso engana os utilizadores, fazendo-os acreditar que estão completamente seguros. Assim, inserem credenciais de login que são instantaneamente guardadas num servidor de Comando e Controlo (C&C). Se isso não bastasse, o IcedID controla toda a sessão e normalmente usa técnicas de engenharia social para enganar os utilizadores para que revelem detalhes da confirmação da transação (autorização). Em última análise, os criminosos virtuais ganham acesso total à conta bancária da vítima. Portanto, assim que essas pessoas pretendem gerar o máximo de rendimento possível, as oportunidades das vítimas serem roubadas são extremamente altas. No entanto, com o passar dos anos, IcedID foi implementado com recursos adicionais. Comunica-se continuamente com o servidor C&C e aguarda a execução dos comandos. Esse malware é capaz de executar várias tarefas, como partilhar o ecrã do computador, descarregar e executar aplicações, gravar/ler/excluir chaves de registo, excluir ficheiros, reunir credenciais de várias aplicações de serviço de email e assim por diante (pode encontre a lista de comandos que IcedID é capaz de executar abaixo). Portanto, o IcedID pode ser usado para injetar vírus adicionais no sistema. Esses trojans são frequentemente usados para distribuir vírus do tipo ransomware que são projetados para encriptar dados. Além disso, como o IcedID também é capaz de excluir ficheiros, a presença desse malware pode levar a enormes perdas de dados. Também vale a pena mencionar que depois de obter acesso aos e-mails das vítimas, os criminosos virtuais podem causar enormes problemas de privacidade e roubar a identidade. Em primeiro lugar, é muito provável que os utilizadores comuns que não têm conhecimento em segurança virtuals usem a mesma palavra-passe para várias contas. Além disso, a maioria deles tem apenas um e-mail que usam quando se registam em vários sites. Portanto, os criminosos podem facilmente obter acesso a várias contas pessoais, usando as palavras-passe que são idênticas ou abusando de e-mails sequestrados através da função "Restaurar palavra-passe". Em resumo, a presença de IcedID pode eventualmente levar a sérios problemas de privacidade, perdas financeiras/dados significativas e infeções de computador de alto risco.

| Nome | Malware IcedID |

| Tipo de Ameaça | Trojan, vírus de roubo de palavras-passe, malware para bancos, spyware |

| Sintomas | Os trojans são projetados para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, assim, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de distribuição | Anexos de e-mail infectados, anúncios on-line maliciosos, engenharia social, software pirateado. |

| Danos | Informações bancárias roubadas, palavras-passe, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Existem dezenas de infecções do tipo ransomware semelhantes a IcedID. A lista de exemplos inclui (mas não está limitada a) Beta Bot, Rietspoof, ExileRat, Nymeria, e Qakbot.. Estas infecções são desenvolvidas por criminosos virtuais diferentes e seu comportamento pôde ligeiramente diferir (alguma informação do recolhimento, outra distribui o malware, e assim por diante). No entanto, no final do dia, todos estes vírus têm uma coisa em comum: representam uma enorme ameaça à privacidade do utilizador e à segurança do computador. Consequentemente, a eliminação de IcedID e de outras infecções similares é essencial.

Como é que IcedID se infiltrou no meu computador?

Como mencionado acima, IcedID é distribuído na maior parte usando um outro Trojan chamado Emotet. Os criminosos distribuem Emotet usando as campanhas do spam do email (por exemplo, "O2 Bill Email Virus", "Christmas Greetings Email Virus", "Order Confirmation Email Virus", etc.). Emitem centenas de milhares de emails fraudulentos que incentivam os utilizadores a abrir ficheiros anexados (mais de quais são os originais do Microsoft Office) que são apresentados geralmente como faturas, contas, etc. Uma vez que abertos, estes nexos injetam o Trojan Emotet no sistema. Agora o método de infiltração de IcedID contém poucas etapas. Primeiramente, injeta-se a si próprio num processo legítimo do Windows. Um dos exemplos analisados injetava-se em svchost.exe. Este malware verifica também se tem bastante privilégios em executar várias ações. Se não, torna-se a colocar em funcionamento para provocar o alerta do controlo do cliente do utilizador (UAC) e pedir que o utilizador conceda direitos de administrador. Assim que infiltrado inteiramente, IcedID executa diversas ações, tais como criar uma entrada do registo de modo a que funcione em cada partida de sistema, ajustando-se - acima de um proxy local, estabelecendo a ligação com o utilizador de C&C, recolhendo dados relacionados com o sistema. Por fim, o IcedID acaba aguarda uma resposta do servidor C&C sobre o que fazer a seguir (quais comandos executar).

Como evitar a instalação de malware?

Para prevenir esta situação, os utilizadores devem ser muito cautelosos quando navegam na Internet. Certifique-se sempre de analisar cuidadosamente todos os anexos de e-mail recebidos. Se receber um anexo (link/ficheiro) irrelevante e/ou o remetente parecer suspeito, não abra nada. Tenha em mente que os vigaristas tentam abusar da curiosidade dos utilizadores enviando várias mensagens fraudulentas, como "you've won a lottery", "you've received a package", "money has been transferred toyour bank account" e assim assim por diante. Portanto, nunca caia nessa fraude. É importante notar também que os criminosos tendem a fingir ser funcionários de empresas legítimas, bancos e agências governamentais, a fim de criar a impressão de legitimidade. Portanto, se receber um e-mail de uma empresa com a qual não tem negócios, exclua o e-mail imediatamente. Ter um conjunto antivírus/anti-spyware de boa reputação instalado e em execução em todos os momentos também é fundamental, pois é muito provável que essas ferramentas detectem e eliminem o malware antes que cause algum dano. A chave de segurança do computador é a precaução. Se acredita que o seu computador já está infectado, recomendamos que execute uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Lista de ações que o IcedID pode executar quando um comando do servidor C&C é recebido:

- Eliminar chave de registo

- Eliminar ficheiro local

- Descarregar e executar ficheiro

- Executar módulo externo .DAT

- Executar aplicação local (já instalada)

- Reunir credenciais armazenadas nas seguintes aplicações: Windows Mail, RimArts, IncrediMail, Outlook, Windows Live Mail

- Ler chave do registo

- Informações de retorno sobre o processo IceID que foi injetado para

- Devolver as variáveis ambientais

- Executar o módulo de propagação de rede

- Devolver os registos do cliente

- Desligar o sistema

- Suspender

- Encerrar um módulo externo .DAT

- Atualizar endereço do servidor C&C

- Atualizar-se

- Atualizar o tempo de atraso de comunicação

- Atualizar o módulo externo VNC (Virtual Network Computing)

- Atualizar a lista de sites forjados

- Atualizar a lista de sites rastreados

- Carregar ficheiros da área de trabalho

- Escrever uma chave de registo

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é IcedID?

- PASSO 1. Remoção manual do malware IceID.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

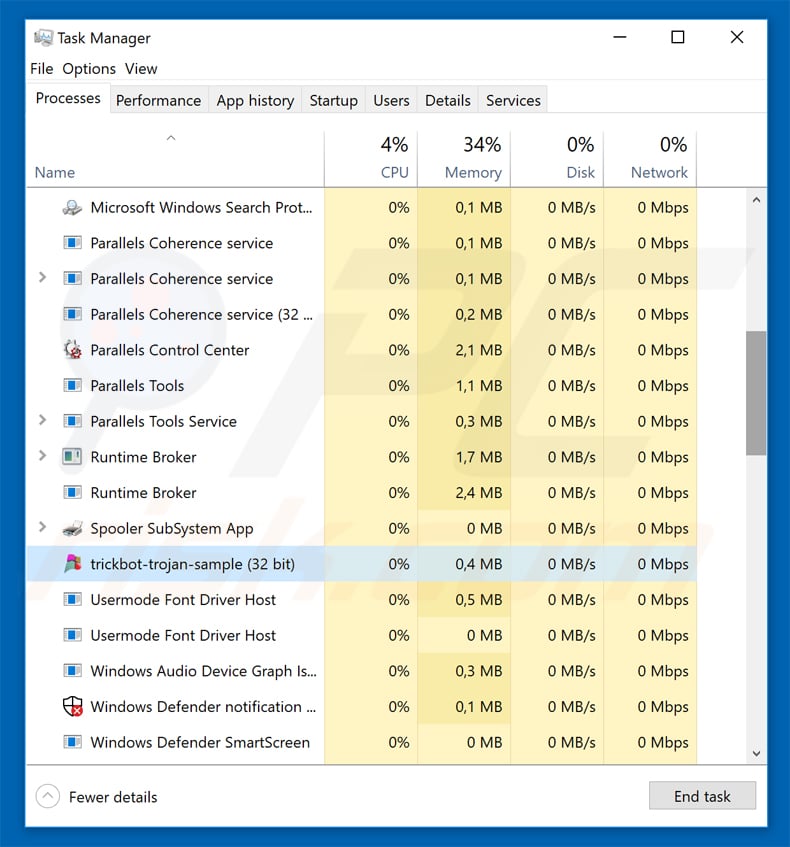

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

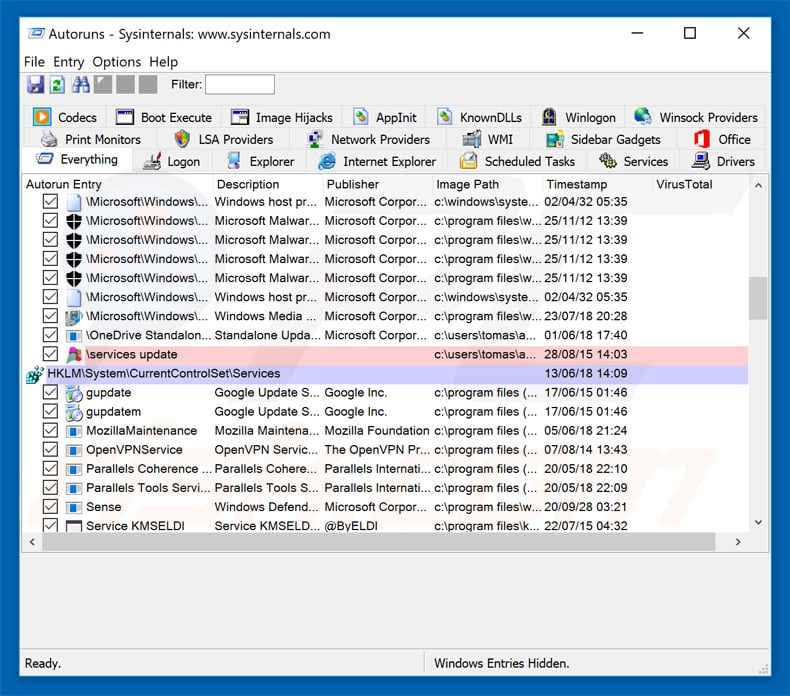

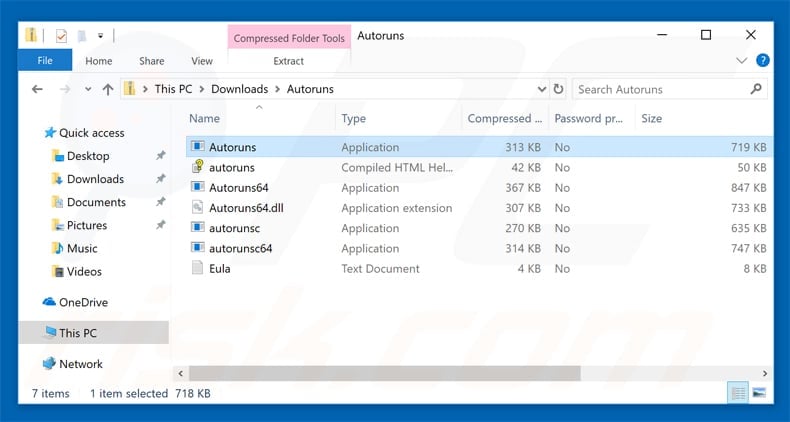

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

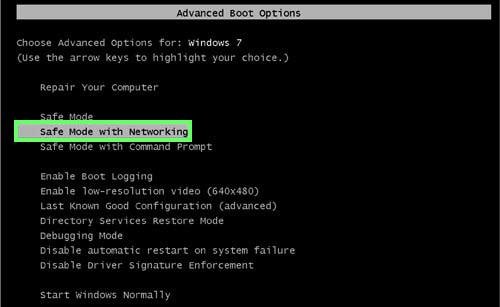

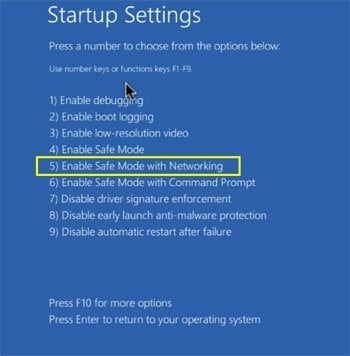

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

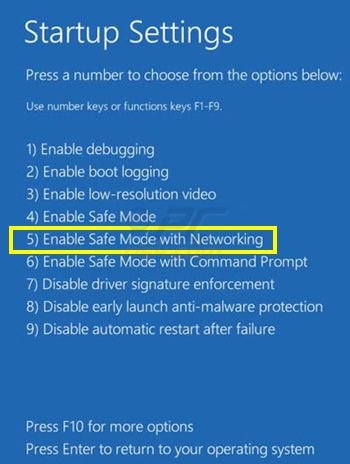

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

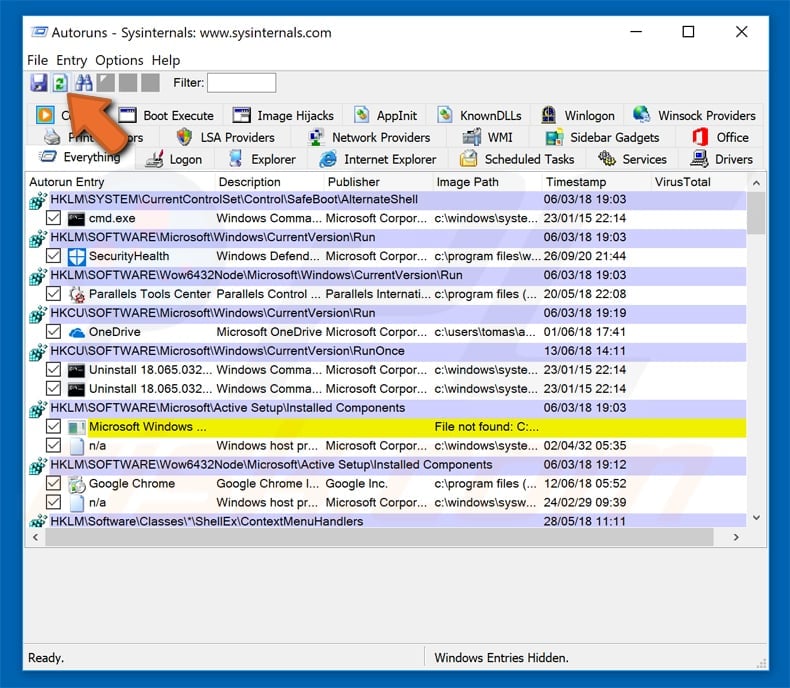

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

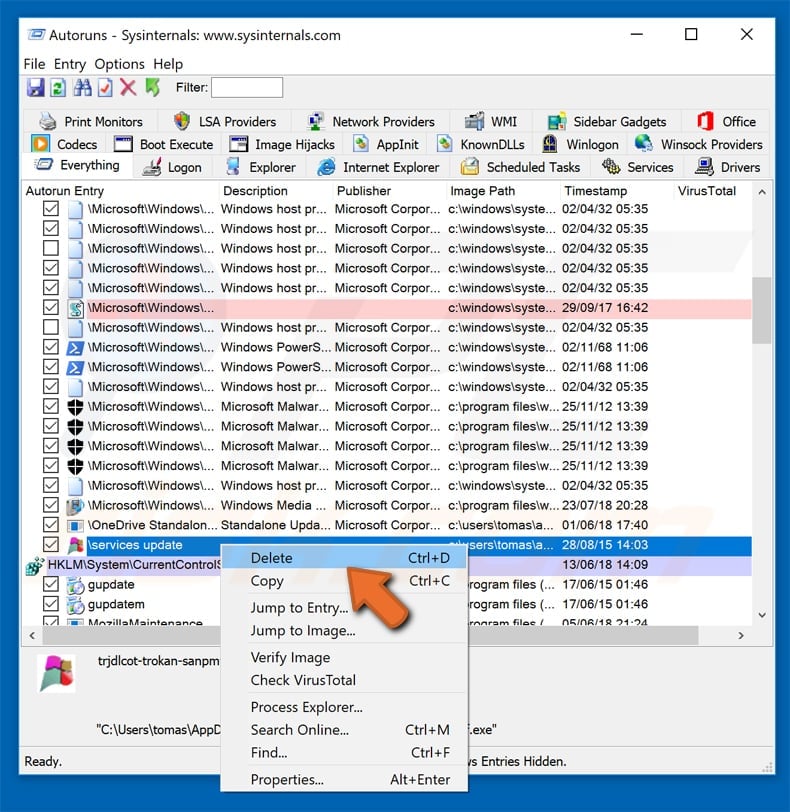

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

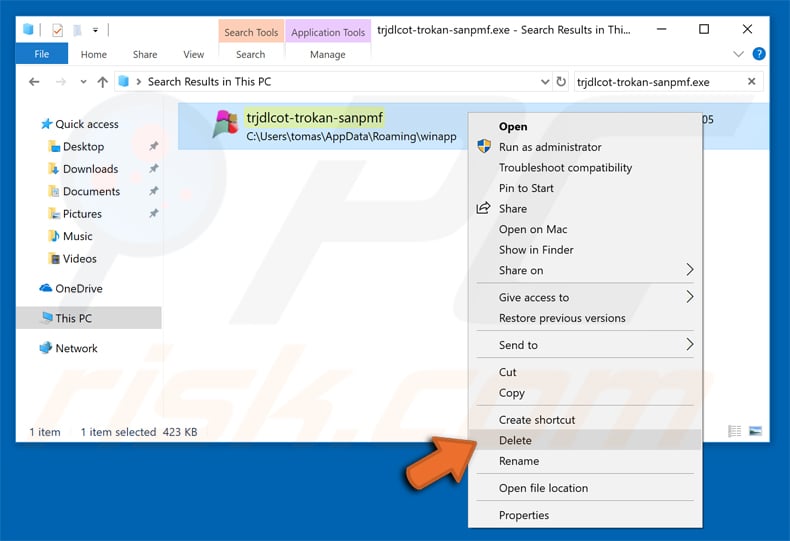

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários