Não confie nos emails "I know you are cheating on your partner"

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

O que é "I know you are cheating on your partner Email Scam"?

"I know you are cheating on your partner Email Scam" é uma campanha de spam - uma operação em grande escala durante a qual emails fraudulentos são enviados aos milhares. As cartas distribuídas através desta campanha usam uma variação do modelo de fraude de sextorção.

Estes e-mails afirmam que o destinatário está a trair o seu parceiro e as evidências da sua infidelidade serão publicadas - a menos que um resgate seja pago. Deve-se enfatizar que todas as afirmações feitas pelas cartas "I know you are cheating on your partner" são falsas; portanto, essas mensagens devem ser ignoradas.

Email em detalhe "I know you are cheating on your partner"

Os e-mails fraudulentos de "I know you are cheating on your partner" informam ao destinatário que o remetente está ciente da sua infidelidade. As cartas afirmam que um resgate de 100 dólares em criptomoeda Bitcoin deve ser pago - caso contrário, a evidência do vídeo vazará. O pagamento deve ser feito em até 48 horas.

Depois do pagamento ser verificado, as cartas falsas asseguram que o vídeo falso será excluído imediatamente. Os e-mails também afirmam que registar reclamações ou tomar medidas semelhantes não produzirá nenhum resultado, pois os endereços de e-mail e criptocarteira do remetente são supostamente impossíveis de rastrear. As cartas avisam que se o destinatário os partilhar com outra pessoa, o vídeo inexistente será divulgado.

Ao confiar nas cartas "I know you are cheating on your partner", os utilizadores sofrerão perdas financeiras. No entanto, todas as informações fornecidas por estes e-mails fraudulentos - são falsas. Não existem gravações do destinatário e todas as ameaças feitas por essas cartas estão vazias.

| Nome | Email da fraude I know you are cheating on your partner |

| Tipo de Ameaça | Phishing, Fraude, Engenharia Social, Esquema |

| Alegação Falsa | Os e-mails afirmam que há evidências da infidelidade do destinatário, que serão publicadas - a menos que um resgate seja pago. |

| Montante do Resgate | 100 USD em criptomoeda Bitcoin |

| Endereço do Contacto Criminoso Cibernético | 14VQEwhVgrPdngfWrrMvMBaK8bXDS1vnmr (Bitcoin) |

| Sintomas | Compras online não autorizadas, palavras-passe de contas online alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | E-mails fraudulentos, anúncios pop-upfraudulentos, técnicas de envenenamento de mecanismos de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informações confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Campanhas de spam em geral

"Reminder about your dirty deeds!", "I have e-mailed you from your account", "Your cloud storage was compromised", e "This is not a formal email" são alguns exemplos de campanhas de spam de sextorção. As cartas enviadas através dessas operações massivas usam vários modelos de fraude; são frequentemente apresentados como "oficiais", "urgentes" e assim por diante.

Além de phishing e outras fraudes, e-mails de spam também são usados para proliferar malware (por exemplo, trojans, ransomware, criptomineradores, etc.). Devido à disseminação do e-mail de spam, é altamente recomendável ter cuidado com os e-mails e mensagens recebidas.

Como é que as campanhas de spam infectaram os computadores?

Os sistemas são infectados através de ficheiros maliciosos distribuídos por campanhas de spam. Esses ficheiros são anexados aos e-mails ou às cartas que contêm links para descarregamento de conteúdo infeccioso. Os ficheiros virulentos podem estar em vários formatos, por exemplo, ficheiros (ZIP, RAR, etc.), executáveis (.exe, .run, etc.), PDF e documentos do Microsoft Office, JavaScript e assim por diante.

Quando ficheiros infecciosos são abertos - a cadeia de infecção é iniciada. Por exemplo, documentos do Microsoft Office causam infecções ao executar comandos de macro maliciosos. Este processo começa no momento em que um documento é aberto nas versões do Microsoft Office. As versões mais recentes têm o modo "Visualização protegida" que impede a execução automática de macros. Em vez disso, os utilizadores podem ativar manualmente os comandos de macro (ou seja, edição/conteúdo).

Como evitar a instalação de malware?

Para evitar infectar o sistema através de e-mails de spam, é expressamente aconselhável não abrir e-mails suspeitos e irrelevantes - especialmente anexos ou links encontrados. É recomendado usar as versões do Microsoft Office lançadas após 2010.

O malware também distribui-se através de canais de descarregamento duvidosos (por exemplo, sites não oficiais e freeware, redes de partilha peer-to-peer, etc.), ferramentas de ativação ilegais ("cracks") e atualizações falsas. Portanto, é importante descarregar apenas de fontes oficiais/verificadas e ativar/atualizar programas com ferramentas fornecidas por desenvolvedores legítimos.

Para garantir a segurança do dispositivo e do utilizador, é crucial ter um antivírus confiável instalado e atualizado. Este software deve ser usado para executar verificações regulares do sistema e remover ameaças detectadas. Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de e-mail fraudulenta "I know you are cheating on your partner":

********,

Its so shameful how people cant be satisfied. I know you are cheating on your partner,

To avoid loosing all kindly send 100$ worth of bitcoin to this [Bitcoin-wallet] :14VQEwhVgrPdngfWrrMvMBaK8bXDS1vnmr

If you fail to do this i will expose you .

After receiving a confirmation of your payment, I will delete the video right away, and that's it, you will never hear from me again.

You have 2 days (48 hours) to complete this transaction.

Once you open this e-mail, I will receive a notification, and my timer will start ticking 8/23/2021 12:43:32 a.m.

Any attempt to file a complaint will not result in anything, since this e-mail cannot be traced back, same as my bitcoin id.

I have been working on this for a very long time by now; I do not give any chance for a mistake.

If, by any chance I find out that you have shared this message with anybody else, I will broadcast your video as mentioned above

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é "I know you are cheating on your partner Email Scam"?

- PASSO 1. Remoção manual de possíveis infecções por malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

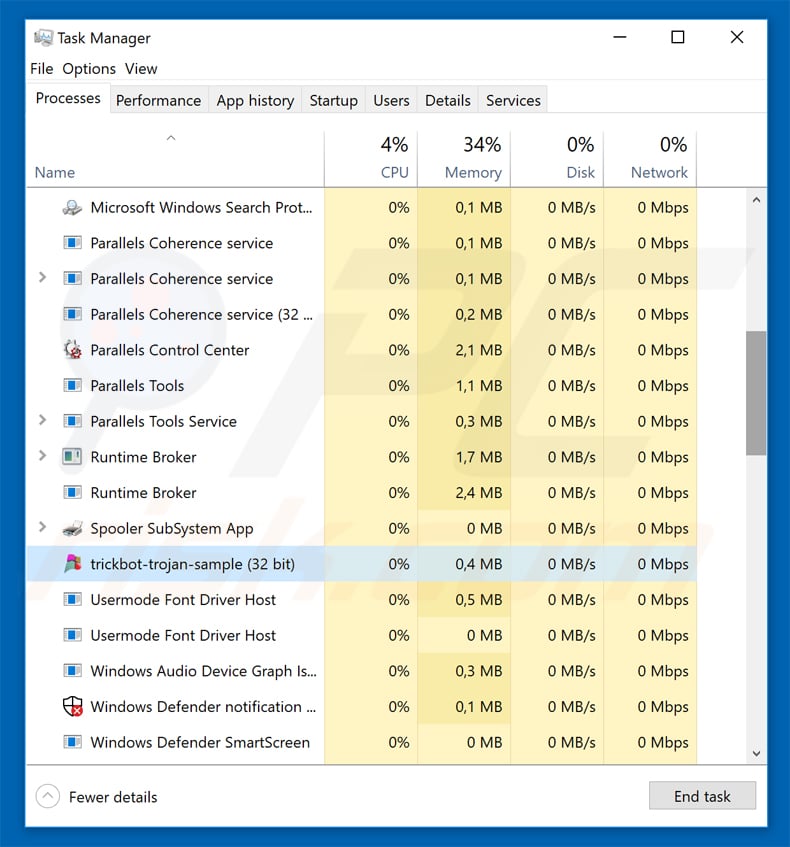

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

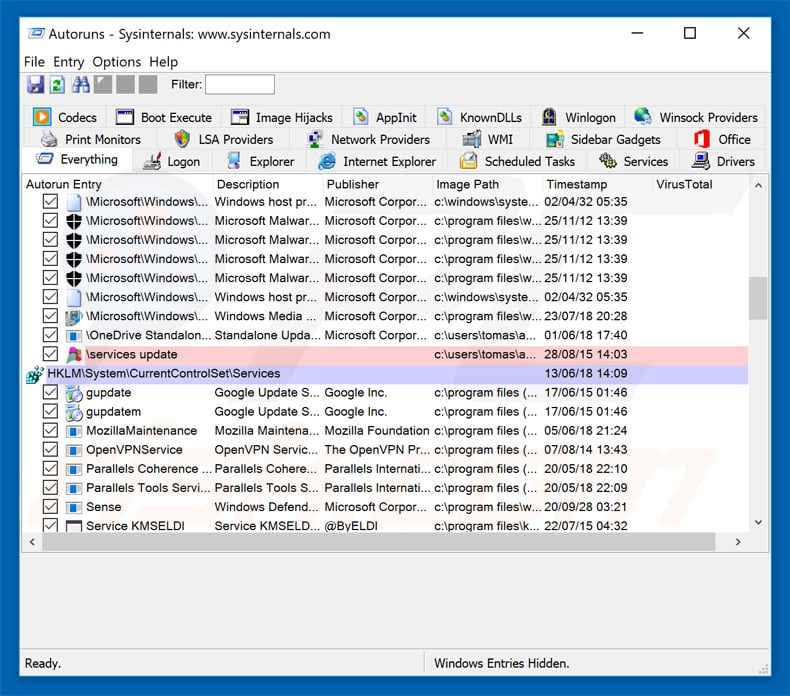

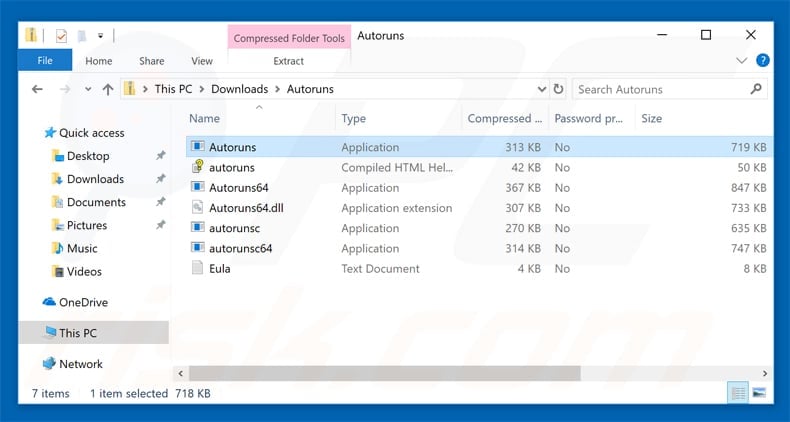

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

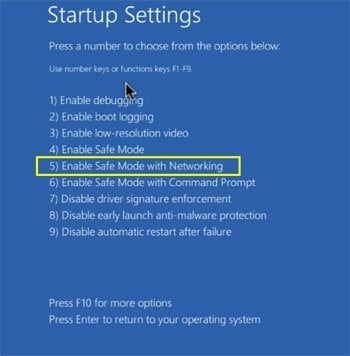

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

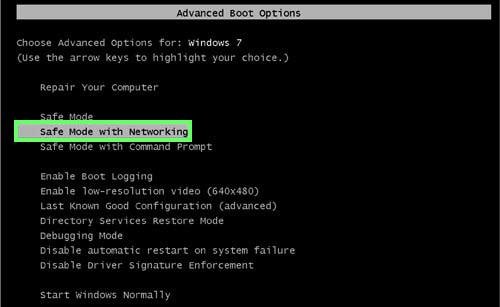

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

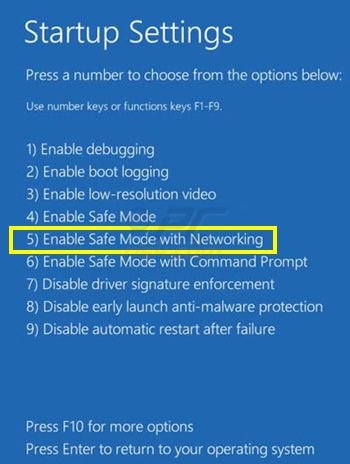

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

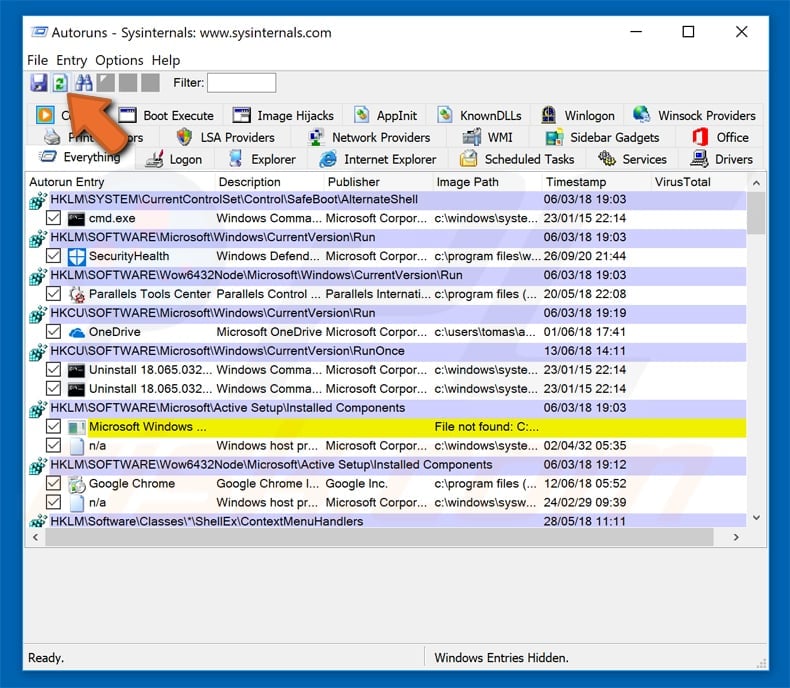

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

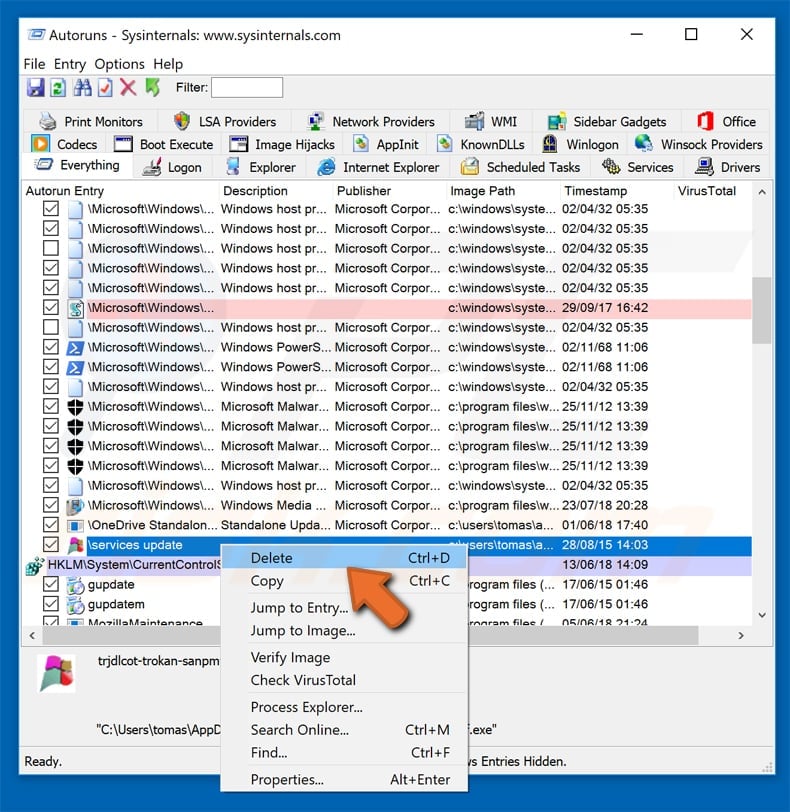

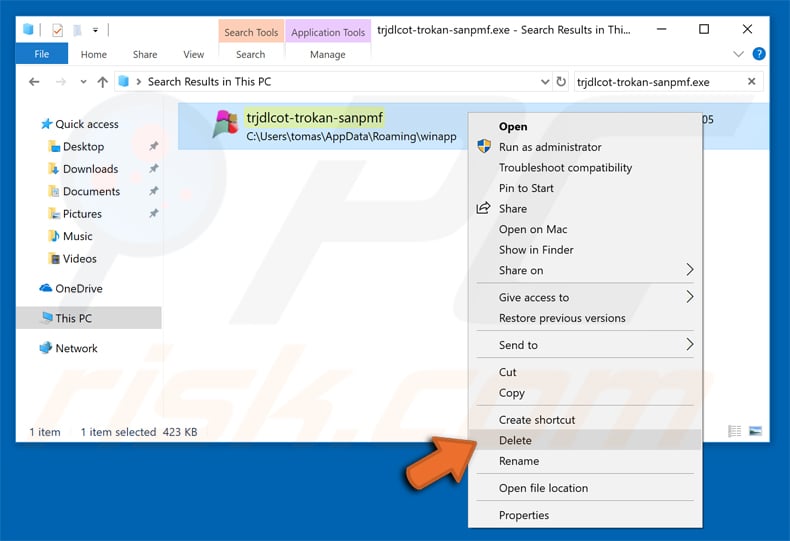

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

▼ Mostrar comentários