Instruções de remoção para o malware do tipo backdoor Warmcookie

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o Warmcookie?

Warmcookie é o nome de um malware do tipo backdoor. Os programas maliciosos dentro desta classificação são concebidos para abrir uma "backdoor" em sistemas comprometidos; o objetivo é causar mais infecções (ou seja, descarregar/instalar malware adicional).

O Warmcookie existe desde, pelo menos, a primavera de 2024, com suspeitas de que versões mais antigas tenham sido lançadas ainda mais cedo. No momento em que este artigo foi escrito, esta backdoor estava a ser ativamente disseminada através de campanhas de spam por e-mail.

Visão geral do malware Warmcookie

As capacidades do Warmcookie não são extensas, o que não é invulgar para os backdoors, uma vez que o seu objetivo é servir como ponto de entrada inicial para uma rede alvo. O Warmcookie tem características anti-análise, incluindo anti-depuração e deteção quando lançado em ambientes sandbox. A backdoor pode aumentar os seus privilégios e garantir a persistência, programando a sua execução a cada dez minutos.

Após uma infiltração bem sucedida, na sua primeira fase, o Warmcookie recolhe informações para identificação da máquina infetada - número de série do volume, domínio DNS, nome do dispositivo e nome de utilizador. Os dados recolhidos são depois enviados para o servidor de C&C(Comando e Controlo) dos atacantes, que está codificado no malware.

Na segunda fase, o Warmcookie pretende extrair informações adicionais e começa a utilizar as funcionalidades à sua disposição. O programa procura detalhes da CPU, o endereço IP da vítima e uma lista de software instalado (incluindo nome, versão e data de instalação).

O Warmcookie pode executar comandos nos sistemas infectados. Pode ler ficheiros, tirar screenshots e descarregar ficheiros para dispositivos comprometidos. Este último é o objetivo principal do Warmcookie, pois é assim que causa mais infecções.

Teoricamente, os backdoors podem infiltrar praticamente qualquer tipo de malware nos sistemas; no entanto, na prática, esses programas tendem a operar dentro de certas limitações. Para expandir o malware que pode ser instalado mais adiante - a infeção pode culminar em alguma forma de vírus trojan.

"Trojan" é um termo abrangente que engloba uma variedade de programas maliciosos que incluem (mas não estão limitados a): carregadores/descarregadores que instalam malware adicional, injectores que injectam código malicioso em processos/programas, ladrões que extraem dados de sistemas e aplicações, spyware que regista dados (por exemplo tira screenshots, transmite desktops, grava áudio/vídeo através de microfones/câmaras, etc.), grabbers que descarregam ficheiros de dispositivos, keyloggers que registam as teclas premidas, clippers que substituem o conteúdo da área de transferência, etc.

O ransomware é outro malware muito difundido. Este software malicioso encripta ficheiros e/ou bloqueia os ecrãs dos dispositivos para fazer pedidos de resgate para a desencriptação/recuperação do acesso. É pertinente mencionar que o ransomware utilizado contra entidades empresariais utiliza frequentemente tácticas de extorsão dupla, em que a informação sensível é roubada dos dispositivos e as vítimas são forçadas a cumprir os pedidos de resgate sob a ameaça de fugas de dados.

De igual modo, é de salientar que os criadores de malware costumam melhorar o seu software e metodologias. Por conseguinte, as potenciais variantes futuras podem ser mais simplificadas ou ter capacidades adicionais/diferentes.

Para resumir, a presença de software como o Warmcookie em dispositivos pode levar a múltiplas infecções do sistema, perda de dados, graves problemas de privacidade, perdas financeiras e roubo de identidade.

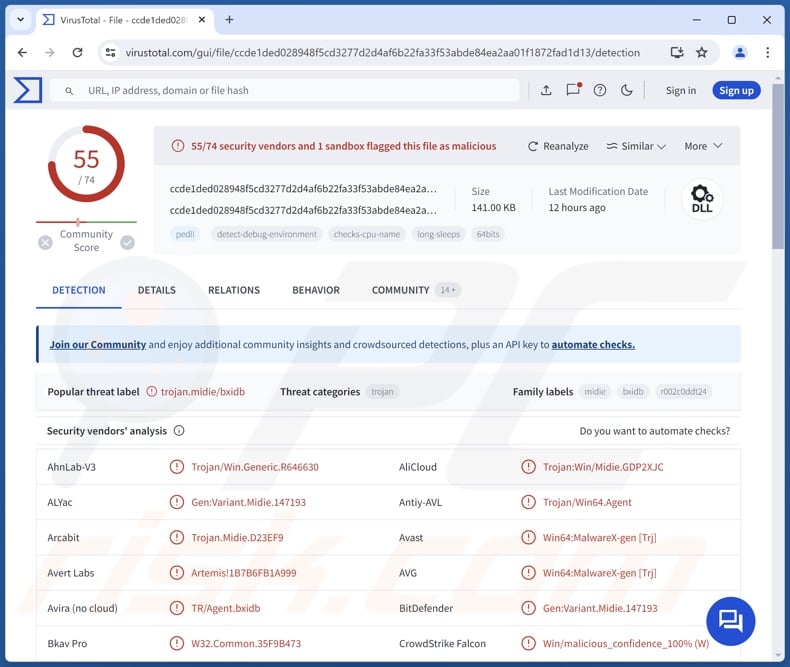

| Nome | Warmcookie virus |

| Tipo de ameaça | Trojan, Backdoor |

| Nomes de deteção | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Gen:Variant.Midie.147193), ESET-NOD32 (Win64/Agent.DTJ), Kaspersky (HEUR:Trojan.Win64.Agent.gen), Microsoft (Trojan:Win64/Midie.GXZ!MTB), Lista completa de detecções (VirusTotal) |

| Sintomas | Os cavalos de Troia são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de correio eletrónico infectados, anúncios online maliciosos, engenharia social, "cracks" de software. |

| Danos | Senhas e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a uma botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de malware do tipo backdoor

Já escrevemos sobre milhares de programas maliciosos; NICECURL, TAMECAT, MadMxShell, XRed, GoBear e SPICA são apenas alguns dos nossos artigos sobre backdoors.

O malware pode ser altamente versátil ou ter um objetivo incrivelmente restrito. No entanto, independentemente da forma como um programa malicioso funciona, a sua presença num dispositivo ameaça a segurança do sistema e do utilizador. Por isso, é fundamental eliminar todas as ameaças imediatamente após a deteção.

Como é que o Warmcookie se infiltrou no meu computador?

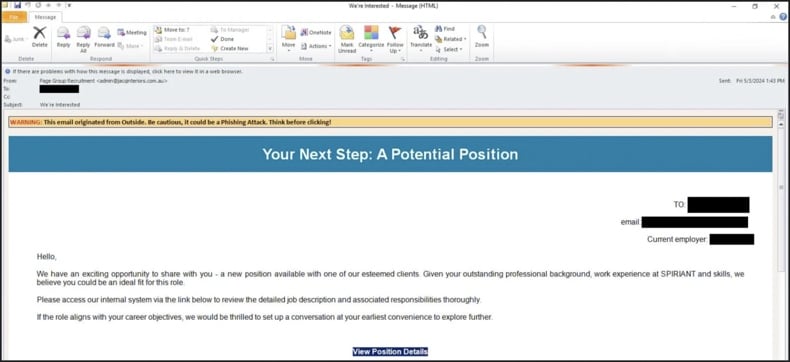

Na altura da pesquisa, o Warmcookie foi proliferado através de e-mails de spam direccionados. As cartas utilizavam aliciantes relacionados com trabalho e ofertas de emprego. Faziam-se passar por mensagens de empresas de recrutamento existentes e dirigiam-se às vítimas utilizando os seus nomes verdadeiros, bem como indicavam o seu atual local de trabalho, cargo e informações semelhantes.

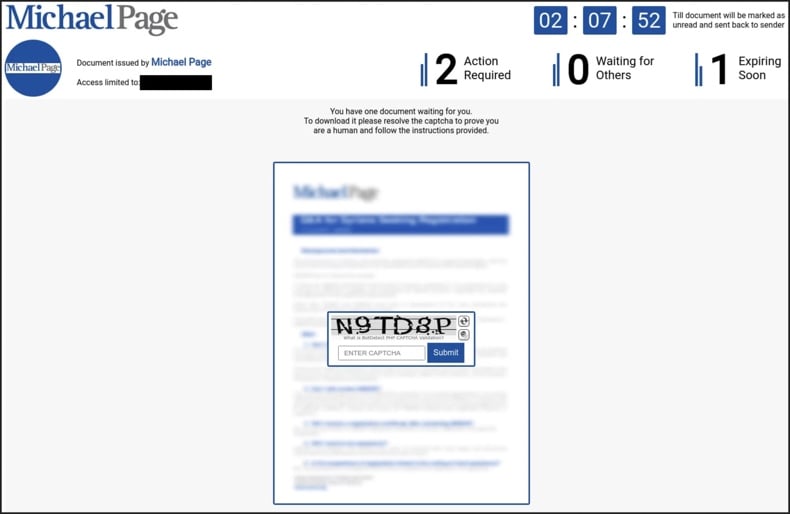

Os destinatários eram induzidos a clicar numa ligação no e-mail que supostamente conduzia a um sistema interno onde poderiam rever a oferta de emprego. Ao fazê-lo, o resultado era uma cadeia de redireccionamento, que passava por um site comprometido (normalmente alojado em domínios respeitáveis) e desembocava num site malicioso.

A página de destino era apresentada como uma continuação do engodo de recrutamento inicial, e algumas incluíam informações associadas e relevantes para a vítima. Este site pedia ao visitante para descarregar o documento (detalhando a posição proposta) e, para o fazer, era-lhe pedido para completar um teste CAPTCHA.

Depois de concluído, a vítima descarregou um ficheiro JavaScript ofuscado. Este ficheiro executava um script PowerShell destinado a infetar os sistemas com o Warmcookie.

Atualmente, estas campanhas estão activas e são muito bem mantidas. O correio de spam é entregue diariamente ou semanalmente; da mesma forma, os sites na cadeia de redireccionamento e as páginas de destino são actualizados quase semanalmente, diminuindo assim as hipóteses de deteção quando a reputação de uma página aumenta.

Deve ser mencionado que o Warmcookie pode ser espalhado através do emprego de diferentes iscas, técnicas de distribuição e cadeias de infeção.

Phishing e engenharia social são cruciais na distribuição de malware. Os programas maliciosos são normalmente disfarçados ou agrupados com software normal/ficheiros multimédia. Para além do JavaScript, os ficheiros infecciosos podem chegar como arquivos (ZIP, RAR, etc.), executáveis (.exe, .run, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.) e outros formatos.

Os métodos de proliferação de malware mais utilizados incluem: anexos/links maliciosos em spam (por exemplo, e-mails, DMs/PMs, SMSs, publicações em redes sociais/fóruns, etc.), descarregamentos drive-by (furtivos/deceptivos), fontes de descarregamento duvidosas (por exemplo, freeware e sites de alojamento de ficheiros gratuitos, redes de partilha P2P, etc.), fraudes online, malvertising, programas/meios de comunicação pirateados, ferramentas ilegais de ativação de software ("cracks") e actualizações falsas.

Além disso, alguns programas maliciosos podem auto-propagar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

Recomendamos vivamente que se tenha cuidado com os e-mails, DMs/PMs, SMSs e outras mensagens recebidas. Os anexos ou hiperligações em correio duvidoso/irrelevante não devem ser abertos, pois podem ser maliciosos. Outra recomendação é ter cuidado ao navegar, uma vez que os conteúdos em linha falsos e perigosos parecem normalmente genuínos e inócuos.

Além disso, todos os descarregamentos devem ser feitos a partir de canais oficiais e verificados. Aconselhamos a ativação e atualização de programas utilizando funções/ferramentas legítimas, uma vez que as adquiridas a terceiros podem conter malware.

É essencial para a segurança do dispositivo/utilizador ter um antivírus fiável instalado e atualizado. O software de segurança deve ser utilizado para efetuar verificações regulares do sistema e para remover ameaças e problemas detectados. Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

E-mail de spam que prolifera o malware Warmcookie (fonte da imagem - Elastic):

Texto apresentado neste e-mail:

We're Interested

Your Next Step: A Potential Position

Hello,

We have an exciting opportunity to share with you - a new position available with one of our esteemed clients. Given your outstanding professional background, work experience at SPIRIANT and skills, we believe you could be an ideal fit for this role.

Please access our internal system via the link below to review the detailed job description and associated responsibilities thoroughly.

If the role aligns with your career objecties, we would be thrilled to set up a conversation at your earliest convenience to explore further.

View Position Details

Site malicioso (promovido através de correio eletrónico de spam) que prolifera o Warmcookie (fonte da imagem - Elastic):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é o Warmcookie?

- PASSO 1. Remoção manual do malware Warmcookie.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner.

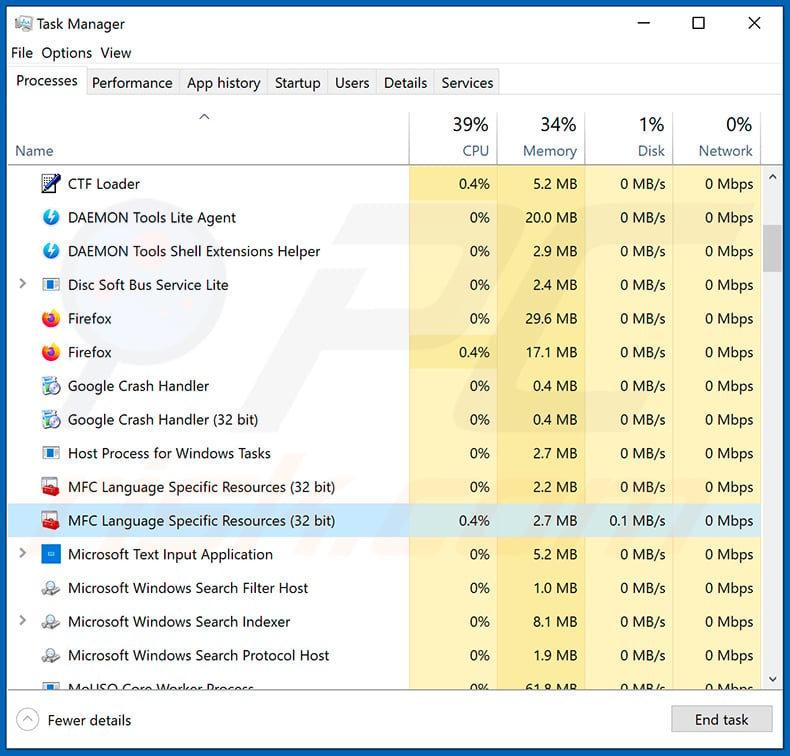

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

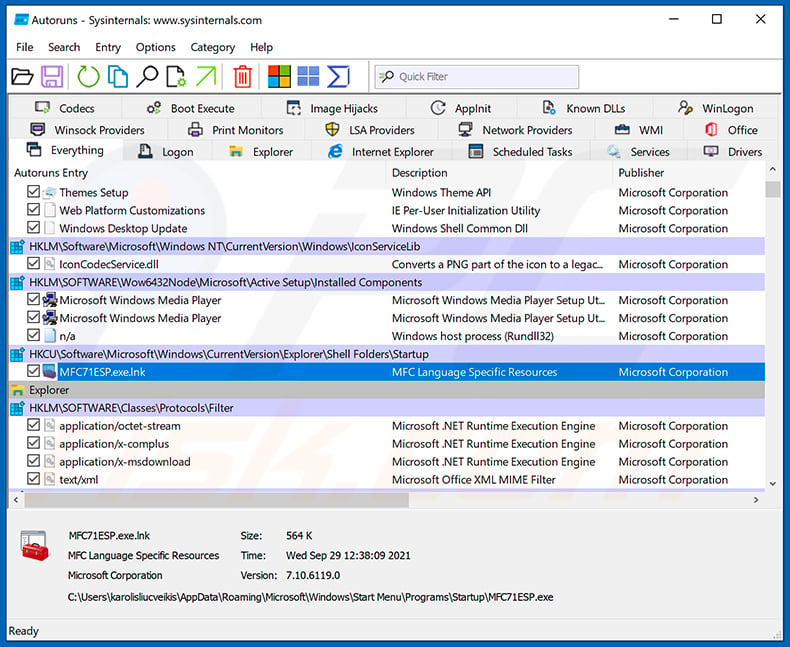

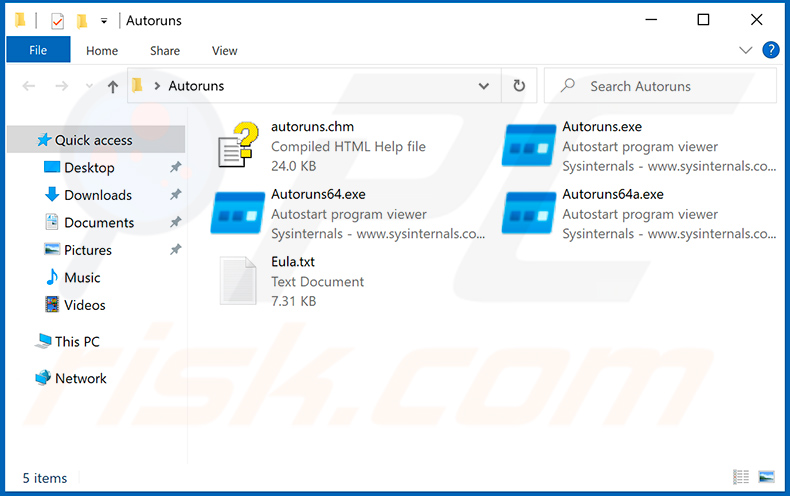

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

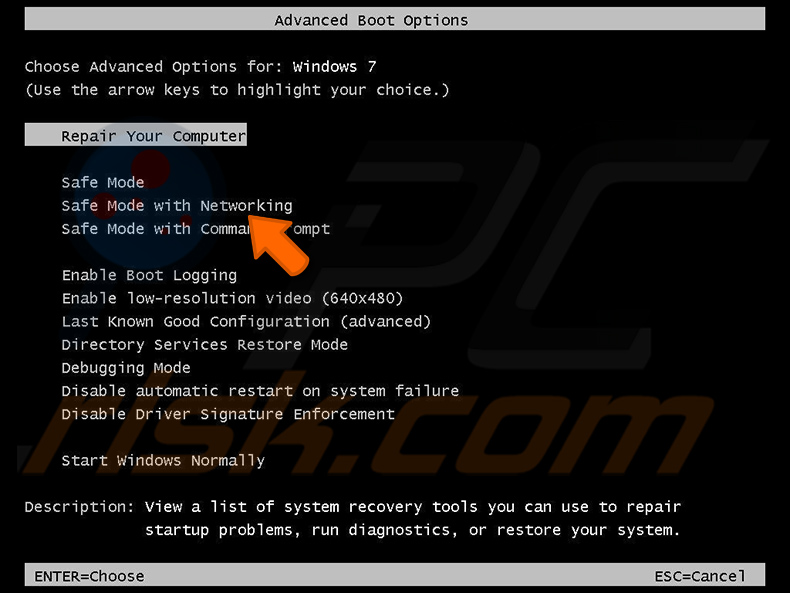

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 no teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, seleccione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

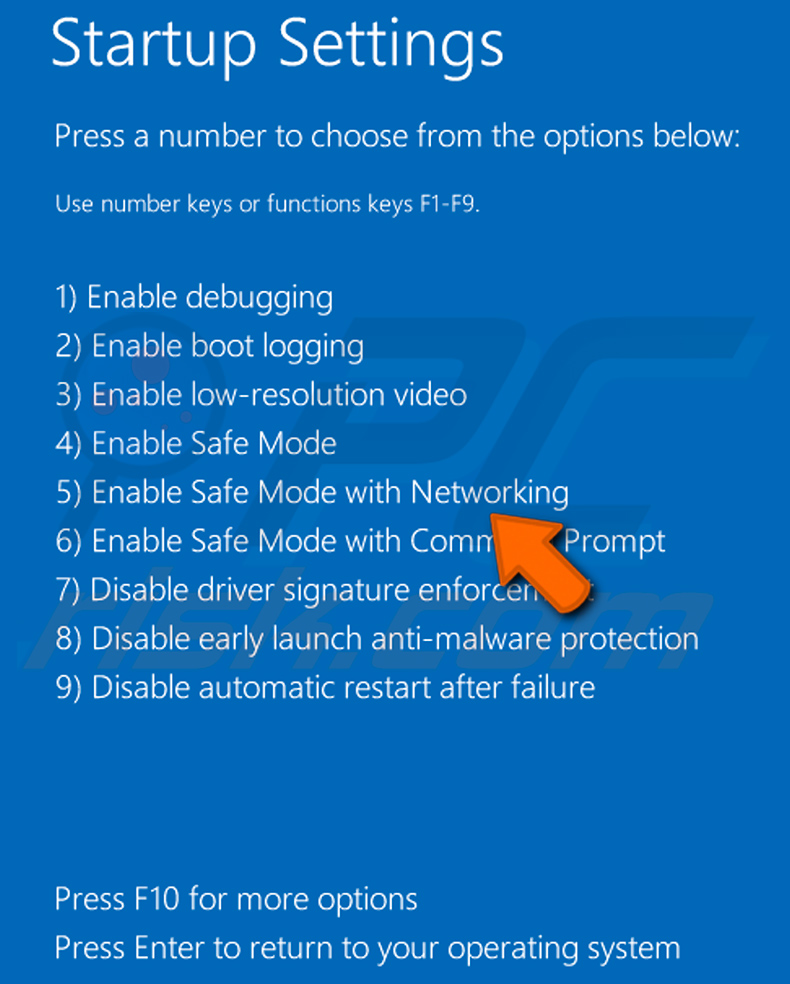

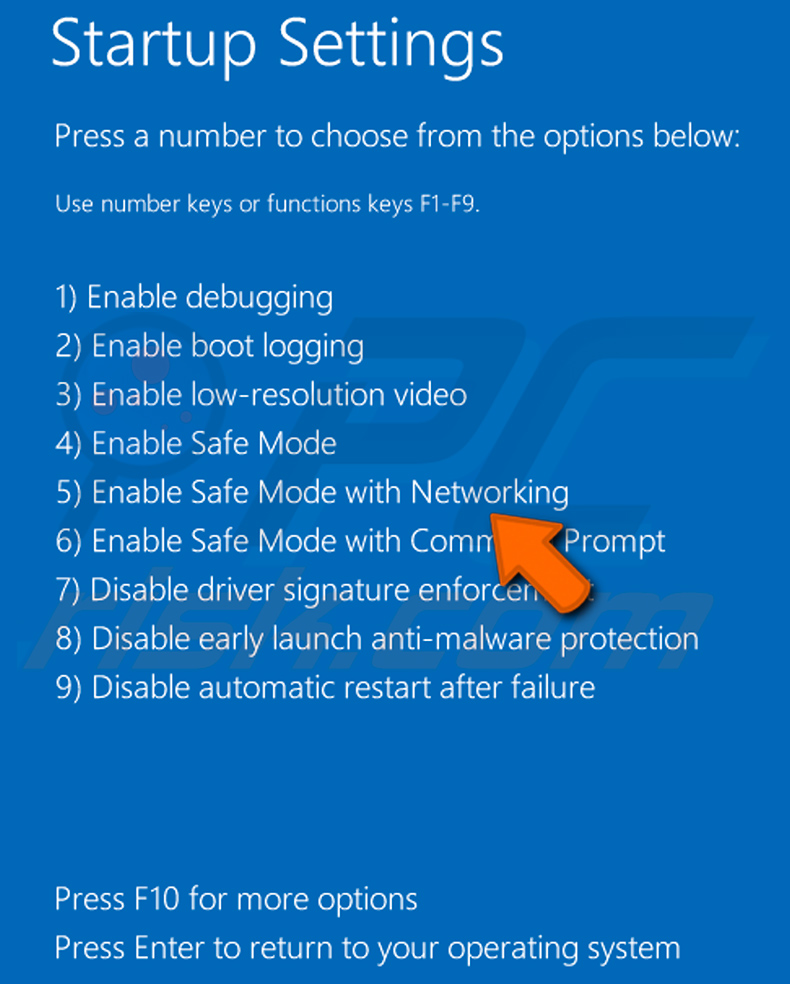

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã inicial do Windows 8, escreva Avançadas e, nos resultados da pesquisa, seleccione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", seleccione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com ligação em rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, seleccione "Opções avançadas".

No menu de opções avançadas seleccione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

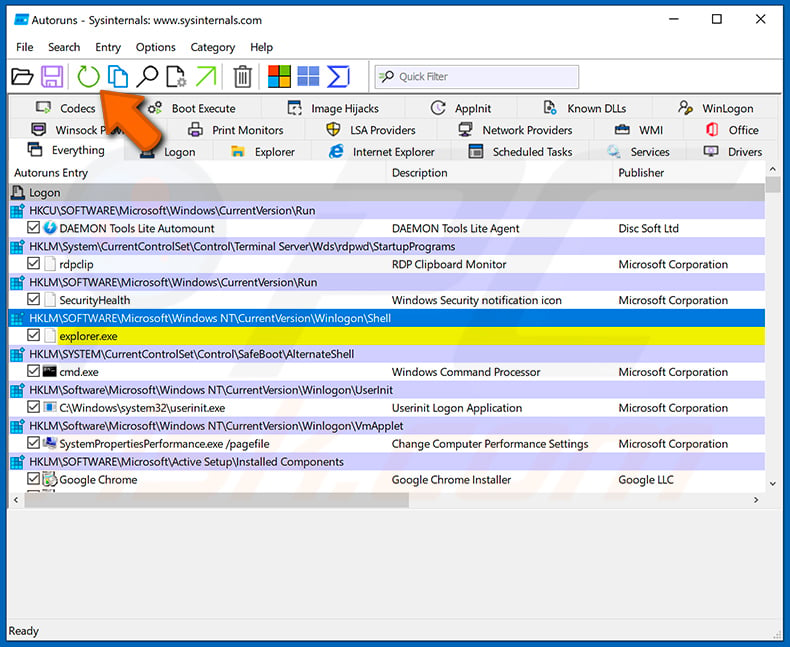

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

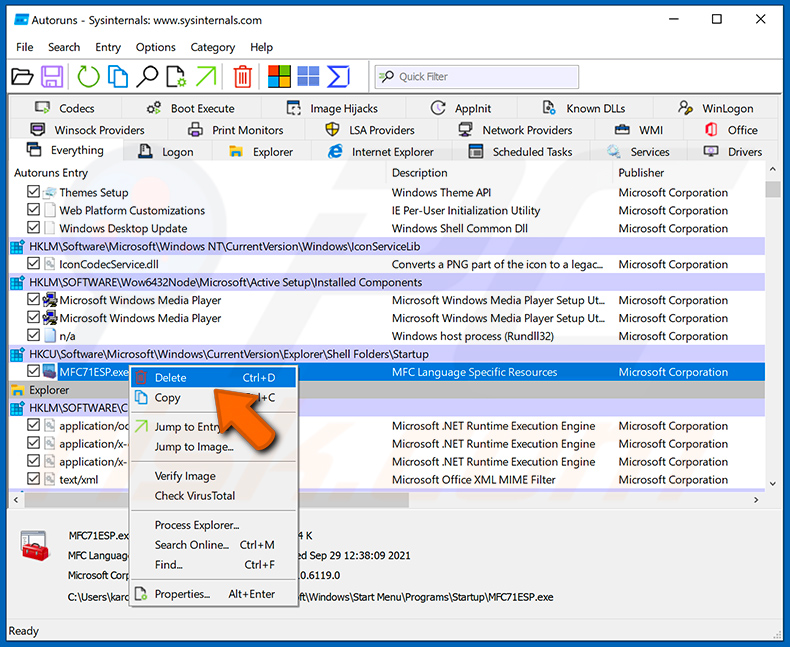

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

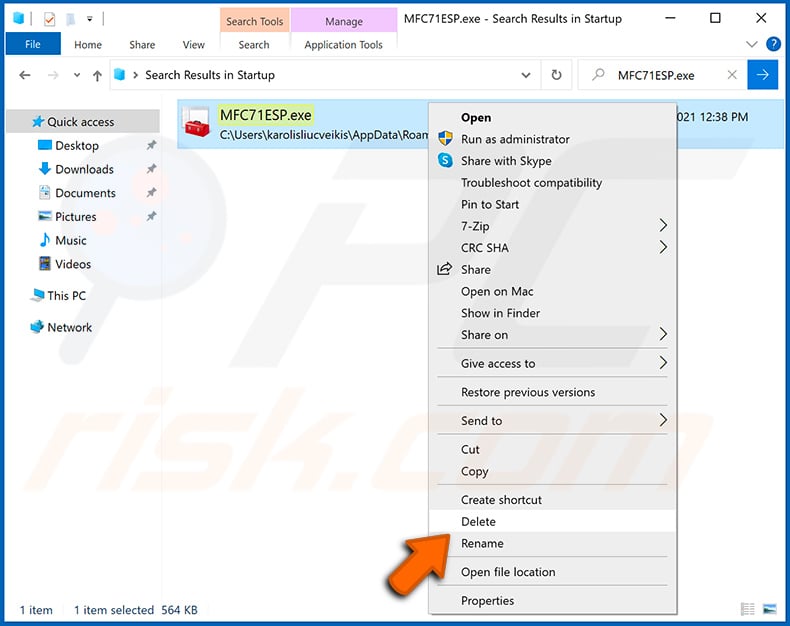

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infetado com malware Warmcookie, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente necessita de formatação.

Quais são os maiores problemas que o malware Warmcookie pode causar?

Os perigos colocados por uma infeção dependem das capacidades do malware e dos objectivos dos criminosos virtuais. As ameaças associadas ao Warmcookie são variáveis, uma vez que este programa é um backdoor - malware concebido para causar infecções em cadeia (ou seja, infiltrar software malicioso adicional). Geralmente, as infecções de alto risco estão ligadas à perda de dados, problemas de privacidade graves, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware Warmcookie?

O malware é predominantemente usado para fins lucrativos. No entanto, os cibercriminosos também podem usar este software para se divertirem, realizarem rancores pessoais, interromperem processos (por exemplo, sites, serviços, empresas, etc.), envolverem-se em hacktivismo e lançarem ataques com motivações políticas/geopolíticas.

Como é que o malware Warmcookie se infiltrou no meu computador?

O Warmcookie tem sido observado a ser ativamente espalhado através de campanhas de spam de e-mail direccionadas. Para além do spam, outros métodos de proliferação de malware amplamente utilizados incluem descarregamentos drive-by, fraudes online, malvertising, fontes de descarregamento suspeitas (por exemplo, sites de freeware e de terceiros, redes de partilha P2P, etc.), conteúdos pirateados, ferramentas ilegais de ativação de software ("cracks") e actualizações falsas. Alguns programas maliciosos podem auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me do malware?

Sim, o Combo Cleaner foi concebido para analisar computadores e eliminar todos os tipos de ameaças. Consegue detetar e remover a maioria das infecções de malware conhecidas. Deve ser sublinhado que a execução de uma verificação completa do sistema é crucial, uma vez que o software malicioso sofisticado tende a esconder-se nas profundezas dos sistemas.

▼ Mostrar comentários