Remoção do malware do tipo backdoor BugSleep

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o BugSleep?

BugSleep é o nome de um malware do tipo backdoor. O software malicioso desta categoria é normalmente utilizado nas fases iniciais da infeção para preparar os sistemas para uma maior infiltração ou para recolher dados de base. O BugSleep pode executar uma série de comandos nos dispositivos e manipular os ficheiros das vítimas.

Este malware é uma backdoor personalizada que existe desde, pelo menos, a primavera de 2024. É utilizado por um agente de ameaça chamado "MuddyWater"; este grupo está associado ao Ministério dos Serviços Secretos da República Islâmica do Irão (MOIS). O BugSleep foi observado pela primeira vez num ataque contra uma empresa sediada em Israel.

Visão geral do malware BugSleep

O BugSleep tem caraterísticas anti-deteção e anti-análise, incluindo a deteção quando executado num ambiente sandbox. Após a infiltração, este backdoor toma medidas para garantir a persistência. Define-se como uma tarefa agendada, repetindo-se a cada trinta minutos. O programa malicioso também pode entrar no modo de suspensão, e algumas versões podem alterar este tempo de inatividade.

Além disso, o BugSleep pode injetar o seu código shell em processos legítimos, tais como PowerShell, Microsoft Edge, Google Chrome, Opera, AnyDesk, e OneDrive. Este programa pode executar comandos e gerir ficheiros escrevendo-os e descarregando-os (roubando-os).

Os criadores de malware normalmente melhoram o seu software e metodologias, e as provas sugerem que o BugSleep está em desenvolvimento ativo. Este backdoor foi submetido a uma remoção de erros (falhas) e inclui código não utilizado. Portanto, potenciais iterações futuras do BugSleep podem ser mais simplificadas ou incluir recursos adicionais/diferentes.

Resumindo, a presença de software como o BugSleep nos dispositivos pode levar a múltiplas infecções do sistema, graves problemas de privacidade, perdas financeiras e roubo de identidade.

Deve-se mencionar que o malware utilizado contra alvos de alta sensibilidade (como o BugSleep tem sido) pode representar ameaças de importância ainda maior.

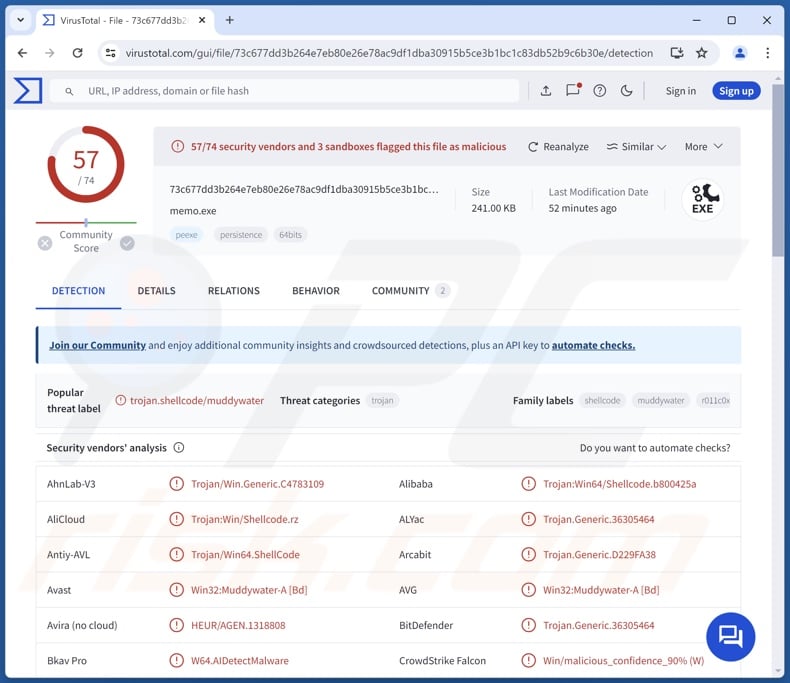

| Nome | BugSleep malware |

| Tipo de ameaça | Trojan, Backdoor |

| Nomes de Deteção | Avast (Win32:Muddywater-A [Bd]), Combo Cleaner (Trojan.Generic.36305464), ESET-NOD32 (Uma variante de Win64/Agent.YM), Kaspersky (Trojan.Win64.Shellcode.rc), Microsoft (Trojan:Win64/Donut.C!MTB), Lista completa de detecções (VirusTotal) |

| Sintomas | Os cavalos de Troia são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de correio eletrónico infectados, anúncios online maliciosos, engenharia social, "cracks" de software. |

| Danos | Senhas e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a uma botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de malware do tipo backdoor

Warmcookie, NICECURL, TAMECAT, MadMxShel, e XRed são apenas alguns dos nossos mais recentes artigos sobre malware do tipo backdoor.

Como mencionado na introdução, este tipo de software é normalmente implementado nas fases iniciais da infeção. Estes programas podem ser utilizados para preparar sistemas, explorar vulnerabilidades, garantir a persistência, reconhecimento e até mesmo descarregar/instalar programas ou conteúdos maliciosos adicionais.

É de salientar que, independentemente da forma como o malware funciona, a sua presença num sistema ameaça a integridade do dispositivo e a segurança do utilizador. Portanto, todas as ameaças devem ser eliminadas imediatamente após a deteção.

Como é que o BugSleep se infiltrou no meu computador?

O BugSleep tem sido notado a ser distribuído através de campanhas de spam de e-mail (malspam). Essa é a prática padrão do grupo de ameaças "MuddyWater", que é afiliado ao MOIS. O BugSleep foi utilizado para atingir uma empresa israelita.

O MuddyWater é incrivelmente ativo no Médio Oriente, mas também realizou campanhas em países fora desta região. O grupo tem usado iscas genéricas e direcionadas no seu malspam. Este agente de ameaça tentou infetar redes associadas a companhias aéreas, agências de viagens, organizações noticiosas, municípios (Israel) e outras entidades.

No mínimo, as iscas de correio eletrónico nomeavam as organizações visadas, mas variavam nos seus temas (por exemplo, software específico do sector, cursos online, webinars, etc.). O isco também foi reutilizado; o mesmo modelo foi utilizado numa campanha na Arábia Saudita e contra uma empresa israelita (esta última divulgando o BugSleep).

O MuddyWater enviou correio eletrónico de spam escrito em línguas locais e em inglês. Normalmente, o malspam é enviado usando contas de e-mail roubadas que estão ligadas ao alvo.

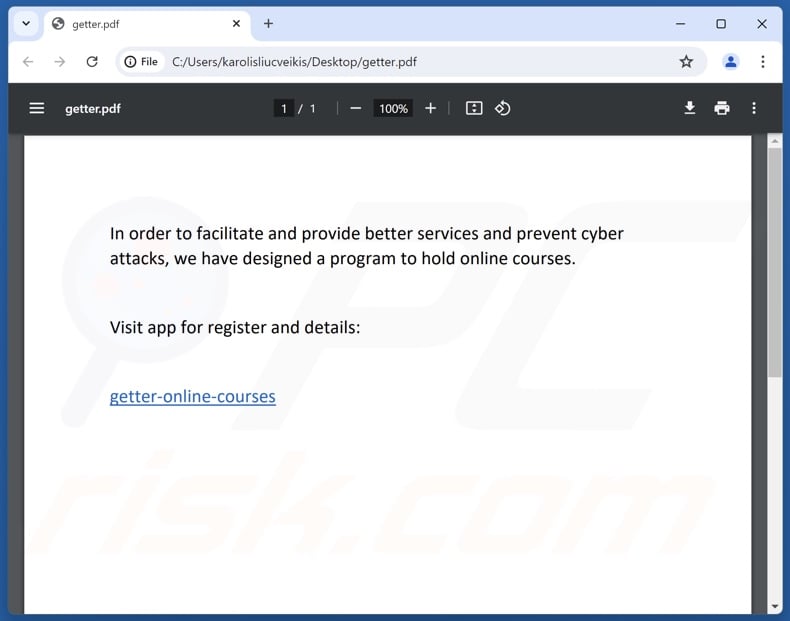

Para expandir a campanha de proliferação do BugSleep, os e-mails incluíam um anexo em PDF contendo um link, que levava ao download de um arquivo ZIP. Este ficheiro foi alojado através da utilização abusiva do serviço de partilha de ficheiros Egnyte.

O Egnyte é amplamente utilizado em ambientes empresariais para partilhar ficheiros através da Web. O grupo de ameaças em questão utilizou subdomínios Egnyte que incorporam os nomes das entidades visadas e, quando uma página Web é aberta, pode seguir a forma de nomeação utilizada pelo alvo e incluir o remetente apropriado.

O arquivo descarregado continha o executável do BugSleep. Este malware pode então auto-injetar-se em processos genuínos e continuar a executar actividades relacionadas com a persistência antes de se ligar ao seu servidor C&C (Comando e Controlo).

No entanto, o BugSleep pode ser distribuído através de outros métodos. Os criminosos virtuais dependem predominantemente de tácticas de phishing e engenharia social para espalhar malware. Os programas maliciosos são normalmente disfarçados ou agrupados com conteúdo normal.

Os ficheiros virulentos vêm em vários formatos, por exemplo, arquivos (ZIP, RAR, etc.), executáveis (.exe, .run, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, e assim por diante. Assim que um ficheiro malicioso é executado ou aberto (por exemplo, clicando em links/ficheiros incorporados, activando macros, etc.) - a cadeia de infeção é iniciada.

As técnicas de distribuição generalizadas incluem: anexos/links maliciosos em spam (por exemplo, e-mails, DMs/PMs, etc.), descarregamentos drive-by (furtivos/deceptivos), fraudes on-line, malvertising, fontes suspeitas de descarregamento (por exemplo, freeware e sites de terceiros, redes de partilha P2P, etc.), conteúdo pirateado, ferramentas ilegais de ativação de software ("cracking") e actualizações falsas.

Além disso, alguns programas maliciosos podem auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

Recomendamos vivamente que se aborde com cautela os e-mails e outras mensagens recebidas. Não abra anexos ou ligações encontrados em correio duvidoso/irrelevante, uma vez que podem ser maliciosos. Além disso, esteja atento ao navegar, uma vez que o conteúdo online fraudulento e perigoso geralmente parece genuíno e inócuo.

Outra recomendação é descarregar apenas de canais oficiais e verificados. Aconselhamos a ativação e atualização de programas utilizando funções/ferramentas fornecidas por programadores legítimos, uma vez que as adquiridas de terceiros podem conter malware.

É fundamental para a segurança do dispositivo/utilizador ter um antivírus de boa reputação instalado e mantido atualizado. Este software deve ser utilizado para efetuar verificações regulares do sistema e para remover ameaças e problemas. Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

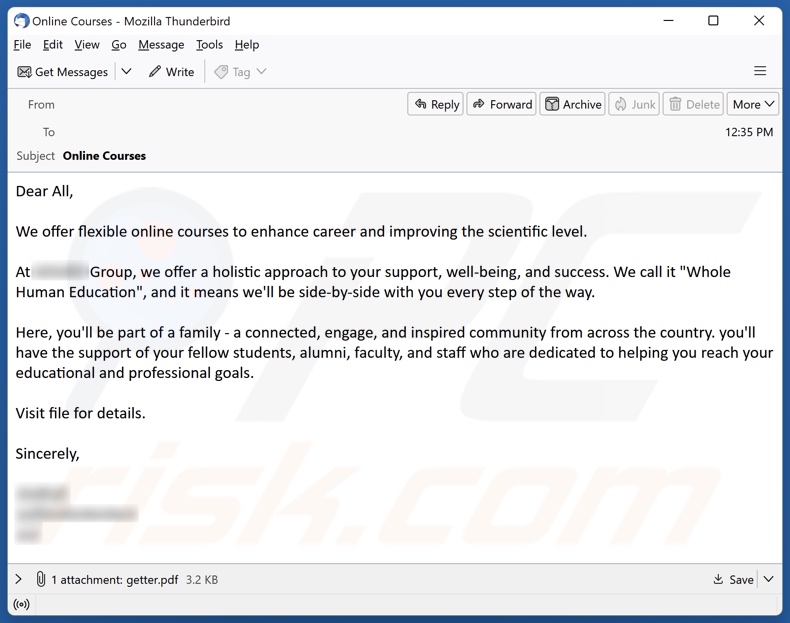

Captura de ecrã de um e-mail de spam que prolifera o malware backdoor BugSleep:

Texto apresentado nesta carta de correio eletrónico:

Subject: Online Courses

Dear All,

We offer flexible online courses to enhance career and improving the scientific level.

At - Group, we offer a holistic approach to your support, well-being, and success. We call it "Whole Human Education", and it means we'll be side-by-side with you every step of the way.

Here, you'll be part of a family - a connected, engage, and inspired community from across the country. you'll have the support of your fellow students, alumni, faculty, and staff who are dedicated to helping you reach your educational and professional goals.

Visit file for details.

Sincerely,-

Captura de ecrã do anexo malicioso que prolifera o BugSleep ("getter.pdf"):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é o BugSleep?

- PASSO 1. Remoção manual do malware BugSleep.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner.

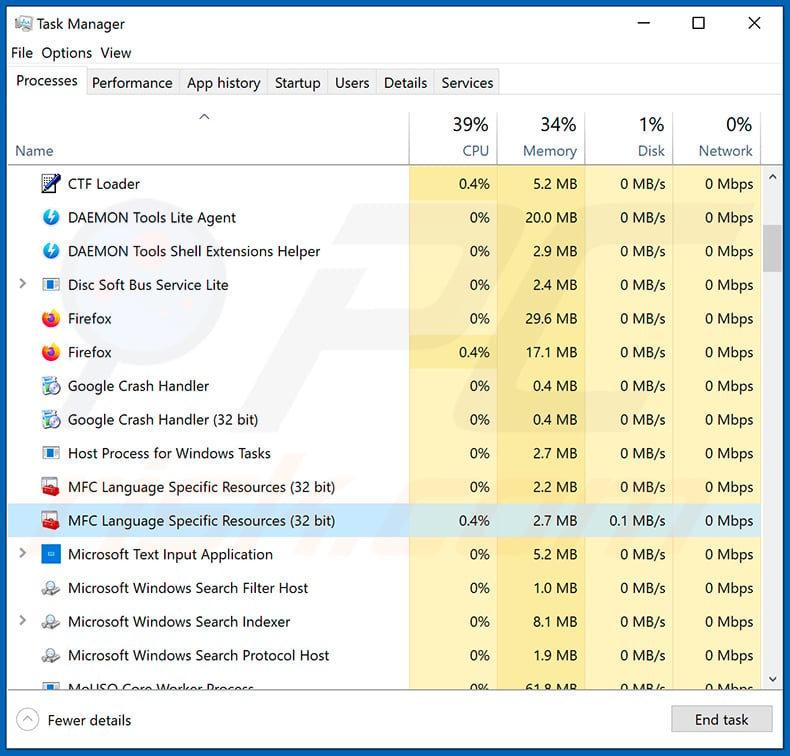

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

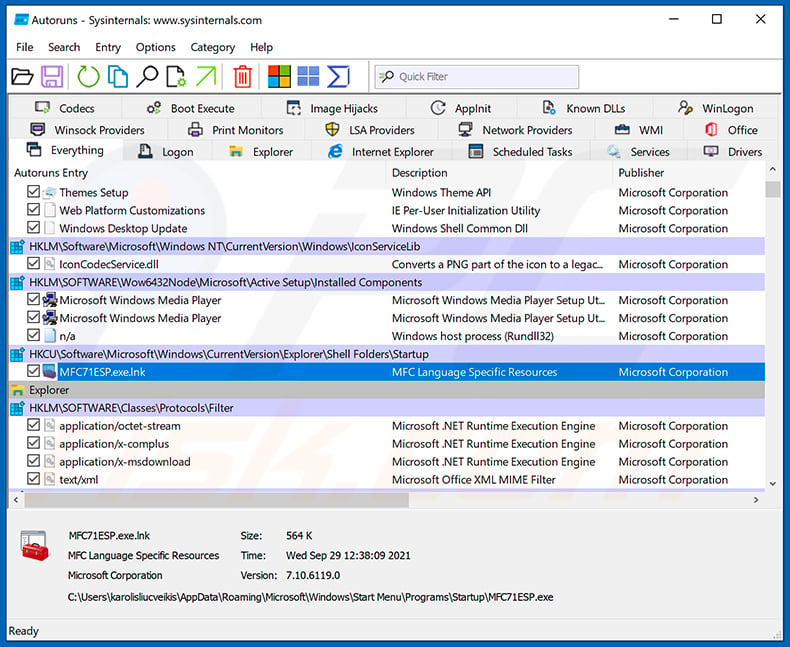

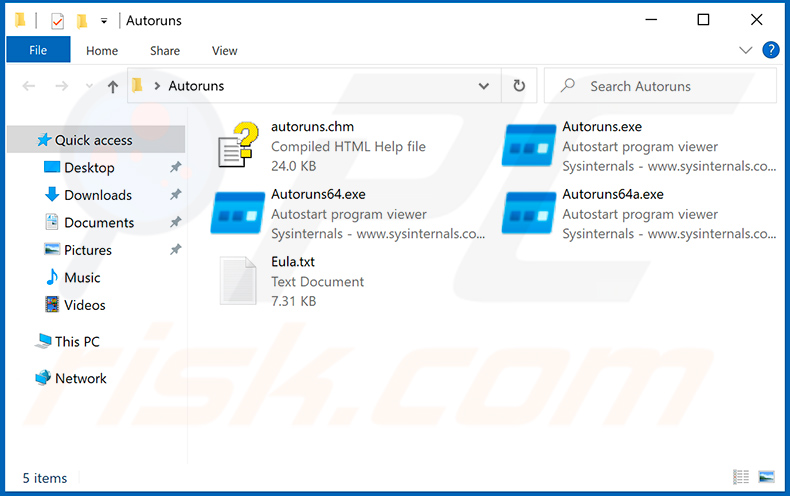

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

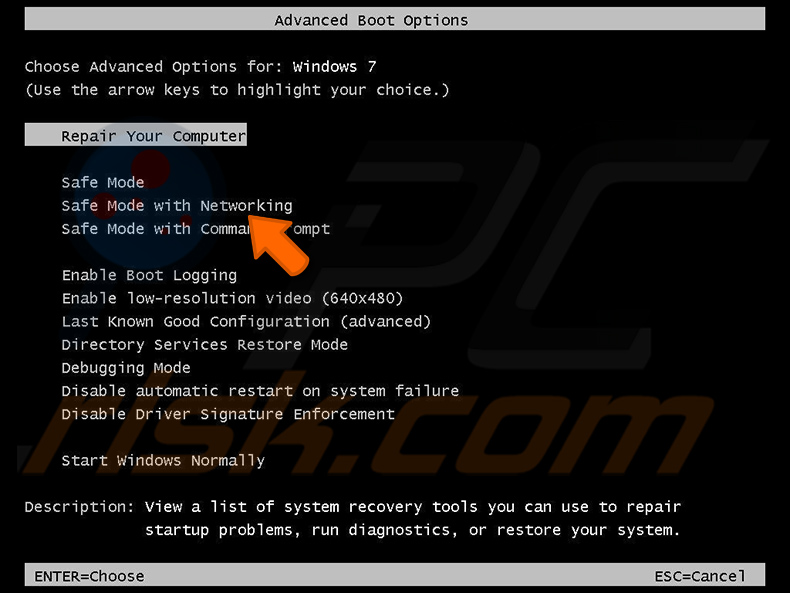

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 no teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

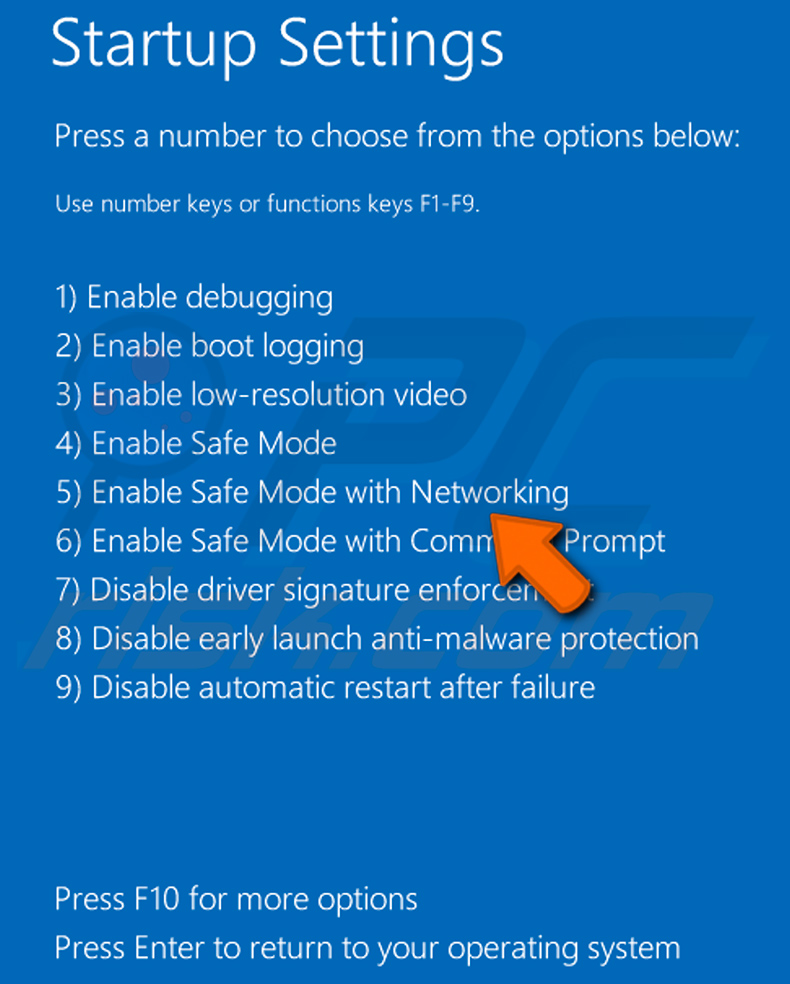

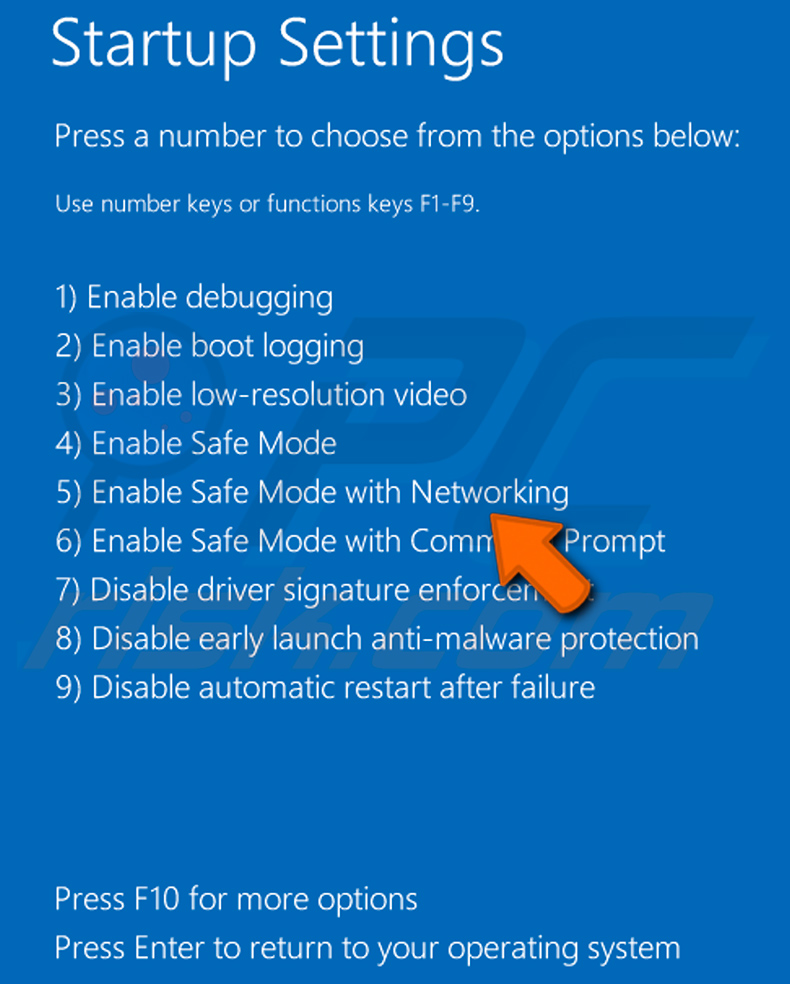

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com ligação em rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

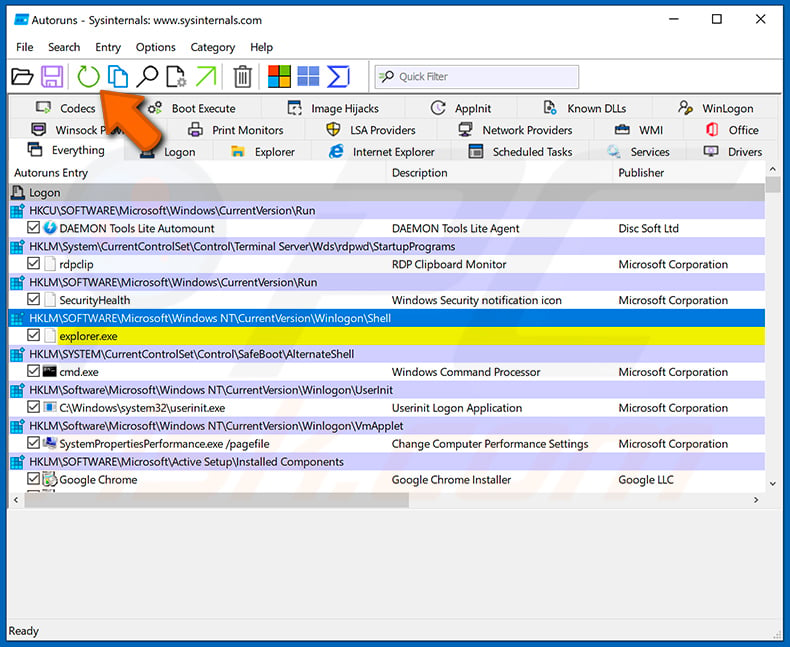

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

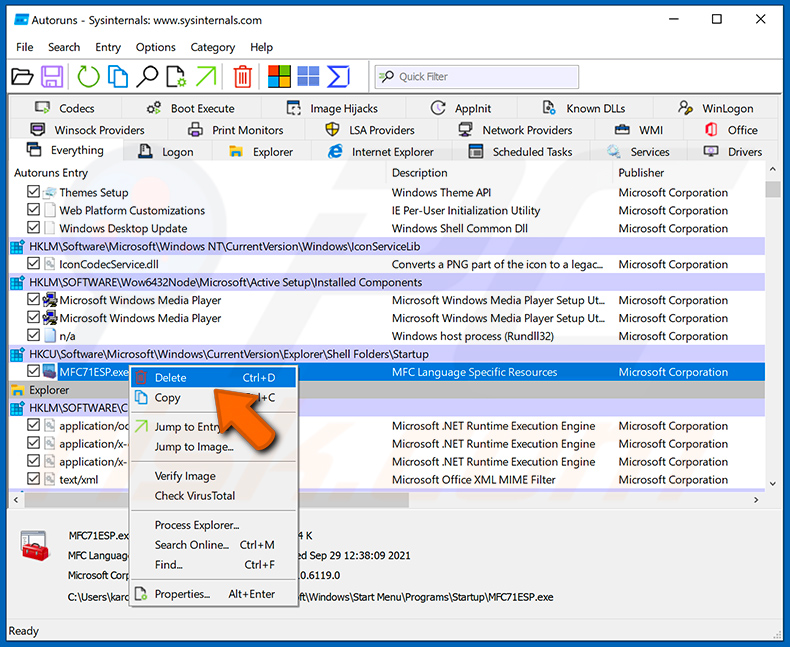

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

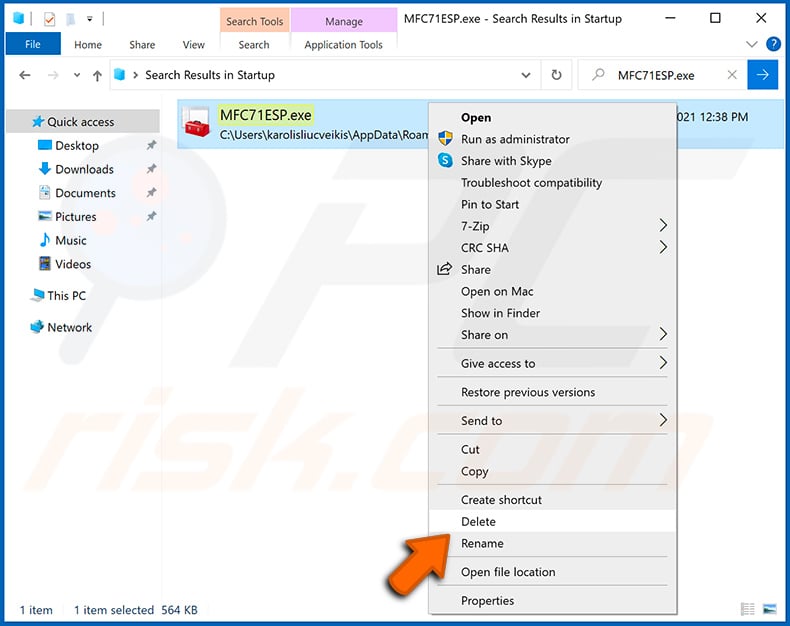

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner.

Perguntas mais frequentes (FAQ)

O meu computador está infetado com o malware BugSleep, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente precisa de medidas tão drásticas.

Quais são os maiores problemas que o malware BugSleep pode causar?

Os perigos colocados por uma infeção dependem das funcionalidades do malware e do modus operandi dos criminosos virtuais. BugSleep é um programa do tipo backdoor capaz de assegurar a sua persistência, executar comandos e roubar ficheiros.

Geralmente, essas infecções podem resultar em múltiplas infecções do sistema, sérios problemas de privacidade, perdas financeiras e roubo de identidade. É digno de nota que o BugSleep tem sido utilizado contra alvos de alta sensibilidade - e ataques deste tipo podem representar ameaças de maior significado.

Qual é o objetivo do malware BugSleep?

O malware é utilizado principalmente para gerar receitas. No entanto, os cibercriminosos também podem utilizar programas maliciosos para se divertirem, levarem a cabo vinganças pessoais, perturbarem processos (por exemplo, sítios Web, serviços, empresas, organizações, etc.), participarem em actividades de hacktivismo e lançarem ataques com motivações políticas/geopolíticas.

É pertinente mencionar que o BugSleep está associado ao Ministério da Inteligência e Segurança do Irão (MOIS), o que sugere sólidas motivações geopolíticas.

Como é que o malware BugSleep se infiltrou no meu computador?

O BugSleep tem sido distribuído através de malspam (campanhas de spam maliciosas). Outros métodos de proliferação não são improváveis.

O malware propaga-se principalmente através de descarregamentos automáticos, fraudes em linha, publicidade maliciosa, fontes de descarregamento não fiáveis (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, redes de partilha P2P, etc.), conteúdos pirateados, ferramentas ilegais de ativação de software ("cracks") e actualizações falsas. Alguns programas maliciosos podem mesmo auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me do malware?

Sim, o Combo Cleaner é capaz de detetar e eliminar quase todas as infecções de malware conhecidas. Deve ser realçado que a execução de uma verificação completa do sistema é fundamental, uma vez que o software malicioso topo de gama normalmente se esconde nas profundezas dos sistemas.

▼ Mostrar comentários