Como remover o Neptune RAT (Trojan de Acesso Remoto)

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é o Neptune?

O Neptune é um Trojan de Acesso Remoto (RAT) escrito na linguagem de programação Visual Basic (.NET). Os Trojans deste tipo permitem o acesso remoto e o controlo sobre as máquinas comprometidas. O Neptune é uma peça de software malicioso altamente multifuncional. Existem várias variantes deste RAT.

No momento em que escrevo, os seus criadores estão a promover fortemente o Neptune e a oferecer uma versão gratuita com uma versão avançada à venda. Este cavalo de Troia tem alguma capacidade de personalização.

Visão geral do malware Neptune

O Neptune é uma ameaça avançada com uma grande variedade de capacidades. É um RAT (Trojan de Acesso Remoto) que permite aos atacantes estabelecer acesso remoto e controlo sobre os dispositivos infectados.

Este malware utiliza técnicas de anti-análise e anti-deteção, incluindo código altamente ofuscado, deteção quando executado numa VM (Máquina Virtual), desativação de software anti-vírus e eliminação de artefactos de infeção/atividade. O Neptune emprega mecanismos de garantia de persistência, tais como definir-se como uma tarefa agendada e modificar o Registo do Windows para iniciar automaticamente em cada reinício. O trojan tem como objetivo garantir a sua longevidade nos sistemas.

Este programa malicioso inicia as suas operações recolhendo extensos dados do dispositivo/sistema, por exemplo nome do dispositivo, informações do sistema operativo, detalhes de hardware (CPU, GPU, RAM, etc.), estado da bateria, controladores, dados de rede, endereço MAC, última reinicialização do sistema, idioma do sistema, dispositivos de armazenamento externos ligados (unidades flash USB, etc.), aplicações instaladas, navegador padrão, antivírus e estados da firewall, processos em execução, etc.

O Neptune pode contornar o UAC (Controlo de Conta de Utilizador) para alterar as definições do sistema e conceder-se privilégios de administrador. É de salientar que este malware pode realizar várias actividades maliciosas em simultâneo.

O RAT pode executar vários comandos PowerShell, incluindo os que permitem descarregar conteúdo de um URL especificado e executá-lo como um script. Isto significa que o Neptune pode causar infecções em cadeia. Teoricamente, este tipo de malware pode causar praticamente qualquer tipo de infeção, mas na prática - estes programas tendem a funcionar dentro de certas especificações ou limitações.

Este trojan pode pesquisar diretórios e ficheiros, e pode exfiltrar os que lhe interessam. Tem capacidades de roubo e pode extrair informações - especificamente palavras-passe - de mais de 270 aplicações, incluindo navegadores, clientes de e-mail e gestores de palavras-passe.

O Neptune procura obter cookies da Internet e credenciais de início de sessão guardadas (nomes de utilizador/palavras-passe) de navegadores baseados no Chromium, por exemplo, Google Chrome, 360 Secure Browser, Brave, Comodo Dragon, CoolNovo, Opera, Torch, Yandex, etc. Também tem capacidades de keylogging (ou seja, pode registar as teclas premidas - entrada do teclado).

O RAT tem funcionalidades de spyware, como a gravação de áudio e vídeo através de microfones e câmaras, bem como a transmissão em direto de ambientes de trabalho. O Neptune pode funcionar como um clipper - ou seja, detetar quando um endereço de uma carteira de criptomoedas é copiado para a área de transferência (buffer copiar-colar) e substituí-lo por um pertencente a uma carteira na posse dos atacantes, redireccionando assim quaisquer transacções de saída de criptomoedas.

Operar como ransomware está entre as funcionalidades do RAT. O ransomware encripta os dados das vítimas de forma a exigir o pagamento pela sua desencriptação. Os nomes dos ficheiros encriptados pelo Neptune são anexados com uma extensão ".ENC" (por exemplo, "1.jpg" - "1.jpg.ENC", "2.png" - "2.png.ENC", etc.).

Após a encriptação, o programa altera o papel de parede do ambiente de trabalho e deixa cair notas de resgate em ficheiros HTML intitulados "How to Decrypt My Files.html". Os atacantes podem personalizar a informação dentro destas mensagens, ou seja, o montante do resgate na criptomoeda Bitcoin, o endereço da carteira Bitcoin e o(s) e-mail(s) de contacto.

Além disso, o Neptune pode destruir os sistemas operativos das máquinas infectadas. Cria um ciclo infinito de cores intermitentes que induzem convulsões, alterando o ecrã do ambiente de trabalho para valores RGB aleatórios e mudando-os rapidamente. Entretanto, o malware corrompe o MBR (Master Boot Record) - tornando o sistema inoperável.

Resumindo, a presença de software como o Neptune nos dispositivos pode levar a múltiplas infecções do sistema, perda de dados, graves problemas de privacidade, perdas financeiras e roubo de identidade.

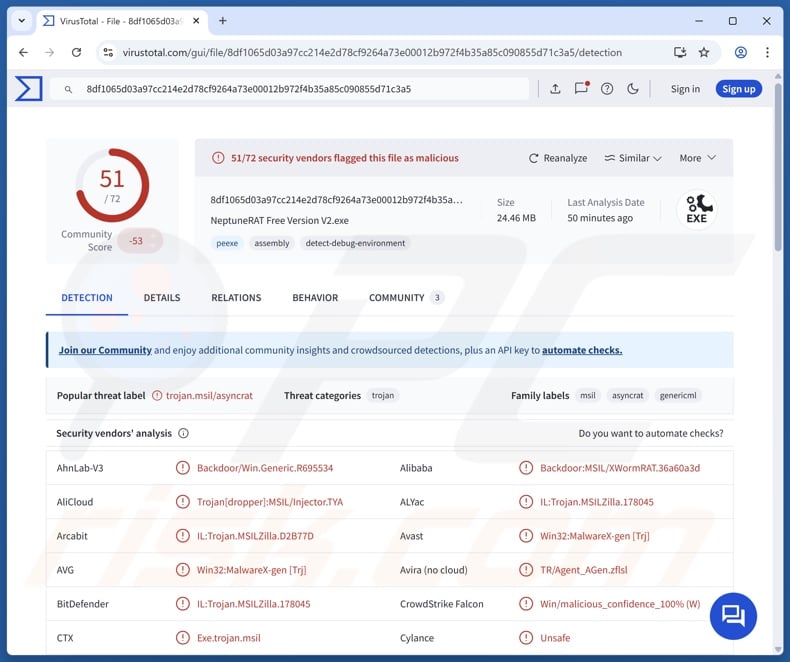

| Nome | Trojan de acesso remoto Neptune |

| Tipo de ameaça | Trojan, Trojan de Acesso Remoto, Ferramenta de Administração Remota, RAT. |

| Nomes de deteção | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (IL:Trojan.MSILZilla.178045), ESET-NOD32 (Uma variante de MSIL/Agent_AGen.COG), Kaspersky (HEUR:Trojan-Spy.MSIL.Neptune.gen), Microsoft (Backdoor:MSIL/XWormRAT!pz), Lista completa de detecções (VirusTotal) |

| Sintomas | Os Trojans infiltram-se furtivamente nos computadores e permanecem silenciosos, portanto, nenhum sintoma é claramente visível numa máquina infetada. No entanto, Neptune pode operar como ransomware, assim, o seguinte pode ser encontrado - ficheiros anteriormente funcionais são inacessíveis e têm uma extensão diferente, uma nota de resgate é criada, os criminosos virtuais exigem um resgate para a desencriptação. |

| Métodos de distribuição | Anexos de correio eletrónico infectados, anúncios online maliciosos, engenharia social, "cracks" de software. |

| Danos | Senhas e informações bancárias roubadas, roubo de identidade, o computador da vítima é adicionado a uma botnet, todos os ficheiros são encriptados e não podem ser abertos sem o pagamento de um resgate, o sistema operativo fica inoperacional. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de trojans de acesso remoto

Lilith, Triton, Bee, I2PRAT, StilachiRAT, NonEuclid, e SwaetRAT são apenas alguns dos nossos últimos artigos sobre trojans de acesso remoto. Os RATs tendem a ser incrivelmente multifuncionais - no entanto, mesmo que uma peça de software malicioso tenha uma gama limitada de capacidades, representa sérios perigos para a segurança do dispositivo/utilizador. Por isso, todas as ameaças devem ser eliminadas imediatamente após a deteção.

Como é que o Neptune se infiltrou no meu computador?

No momento da pesquisa, os desenvolvedores do Neptune RAT estavam a promovê-lo fortemente através do GitHub, Telegram e YouTube. Os programadores estão a oferecer este cavalo de Troia gratuitamente, mas parecem estar a sugerir que existe uma versão mais sofisticada que pode ser comprada. Assim, a forma como este malware é distribuído pode depender dos cibercriminosos que o utilizam na altura (ou seja, os métodos podem variar entre ataques).

O malware é principalmente espalhado usando tácticas de phishing e engenharia social. Este software é tipicamente disfarçado ou agrupado com conteúdo normal. Os ficheiros virulentos vêm em vários formatos, por exemplo, executáveis (.exe, .run, etc.), arquivos (ZIP, RAR, etc.), documentos (PDF, Microsoft Office, Microsoft OneNote, etc.), JavaScript, etc.

As técnicas de proliferação mais prevalecentes incluem: trojans do tipo backdoor/loader, descarregamentos drive-by (furtivos/deceptivos), malvertising, anexos/links maliciosos em spam (por exemplo, e-mails, DMs/PMs, publicações em redes sociais, etc.), fraudes online, fontes de descarregamento suspeitas (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, redes de partilha Peer-to-Peer, etc.), ferramentas de ativação de programas ilegais ("cracks") e actualizações falsas.

Além disso, alguns programas maliciosos podem auto-propagar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

Aconselhamos vivamente que as transferências sejam efectuadas apenas a partir de canais oficiais e de confiança. Todos os programas devem ser activados e actualizados utilizando funções/ferramentas fornecidas por programadores legítimos, uma vez que as ferramentas de ativação ilegais ("cracks") e as actualizações de terceiros podem conter malware.

Outra recomendação é estar atento ao navegar, uma vez que os conteúdos fraudulentos e perigosos em linha parecem geralmente genuínos e inofensivos. As mensagens de correio eletrónico e outras mensagens recebidas devem ser abordadas com cuidado. Os anexos ou hiperligações presentes em correio suspeito/irrelevante não devem ser abertos, pois podem ser maliciosos.

É importante salientar a importância de ter um antivírus de boa reputação instalado e atualizado. O software de segurança deve ser utilizado para efetuar verificações regulares do sistema e para remover ameaças e problemas. Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é Neptuno?

- PASSO 1. Remoção manual do malware Neptune.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner.

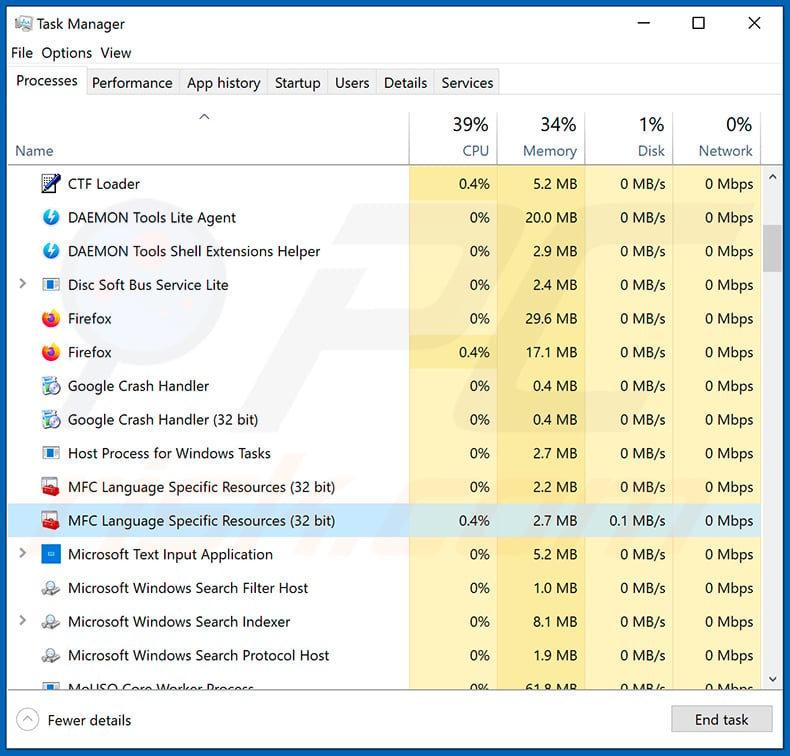

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

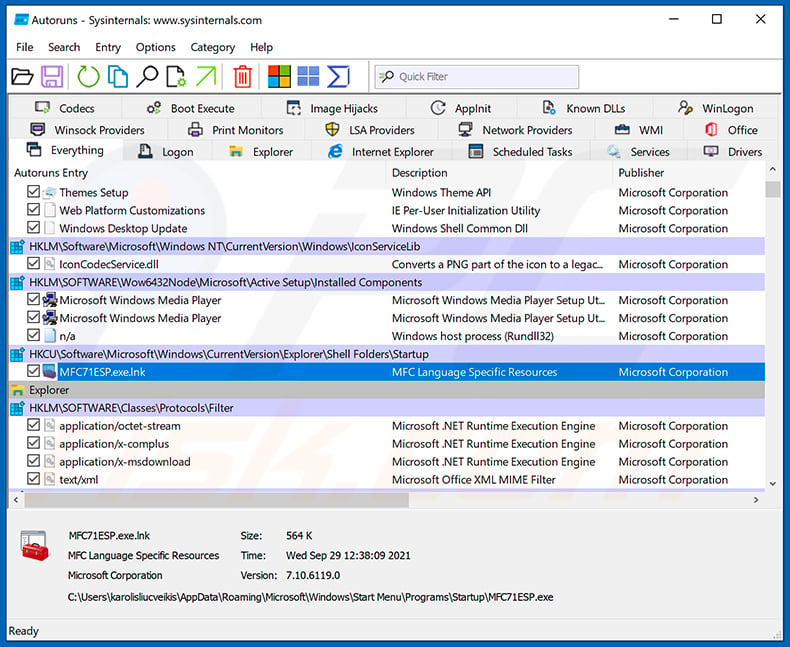

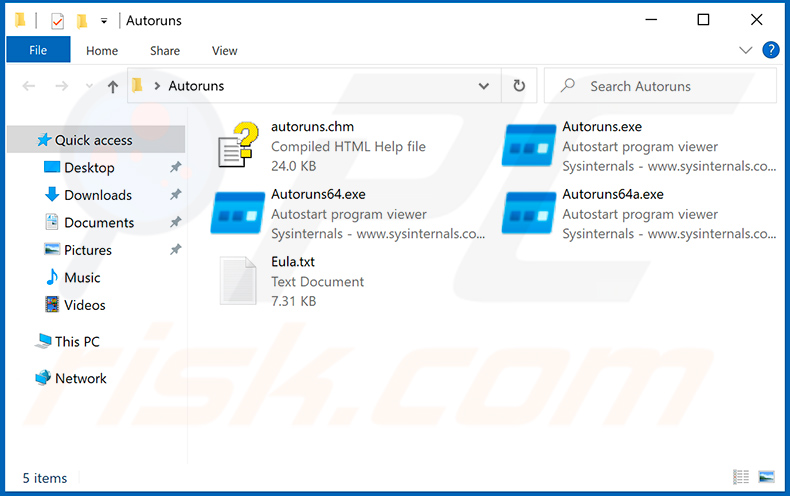

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

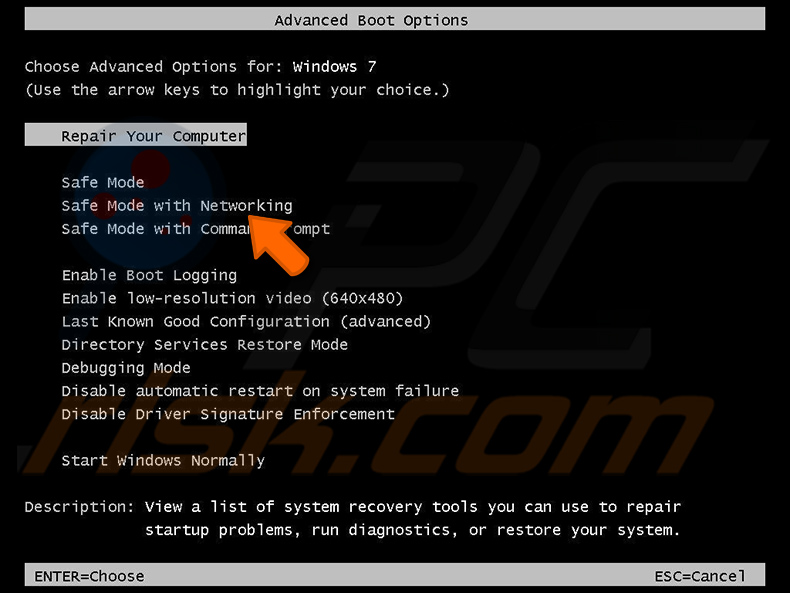

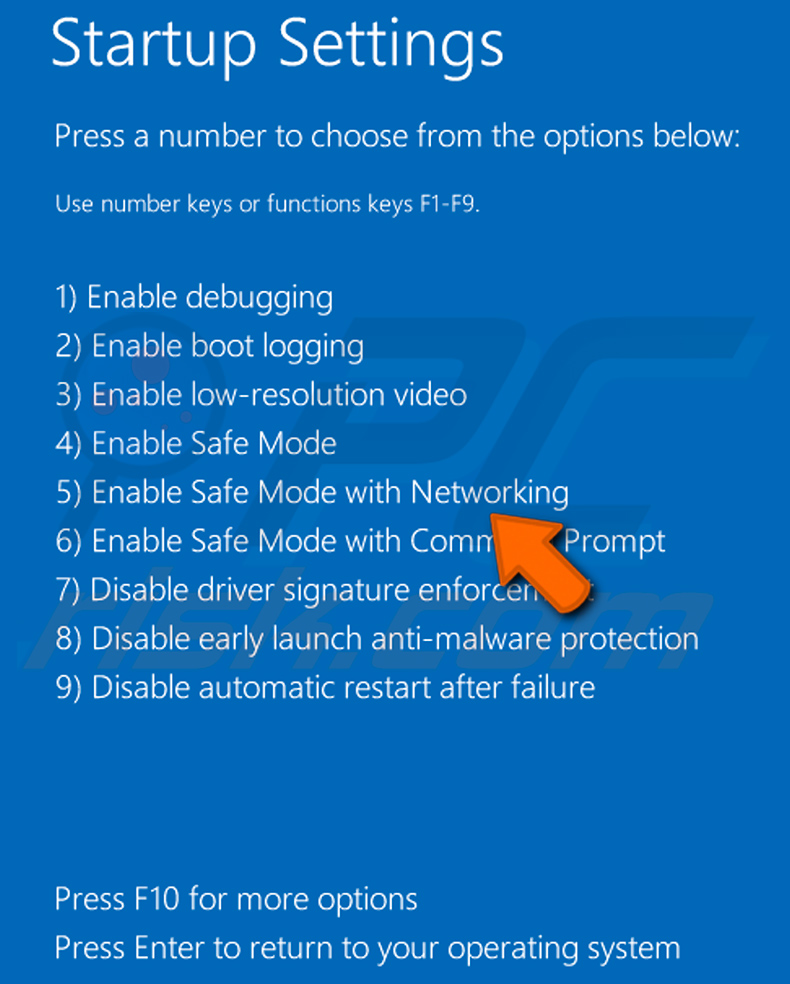

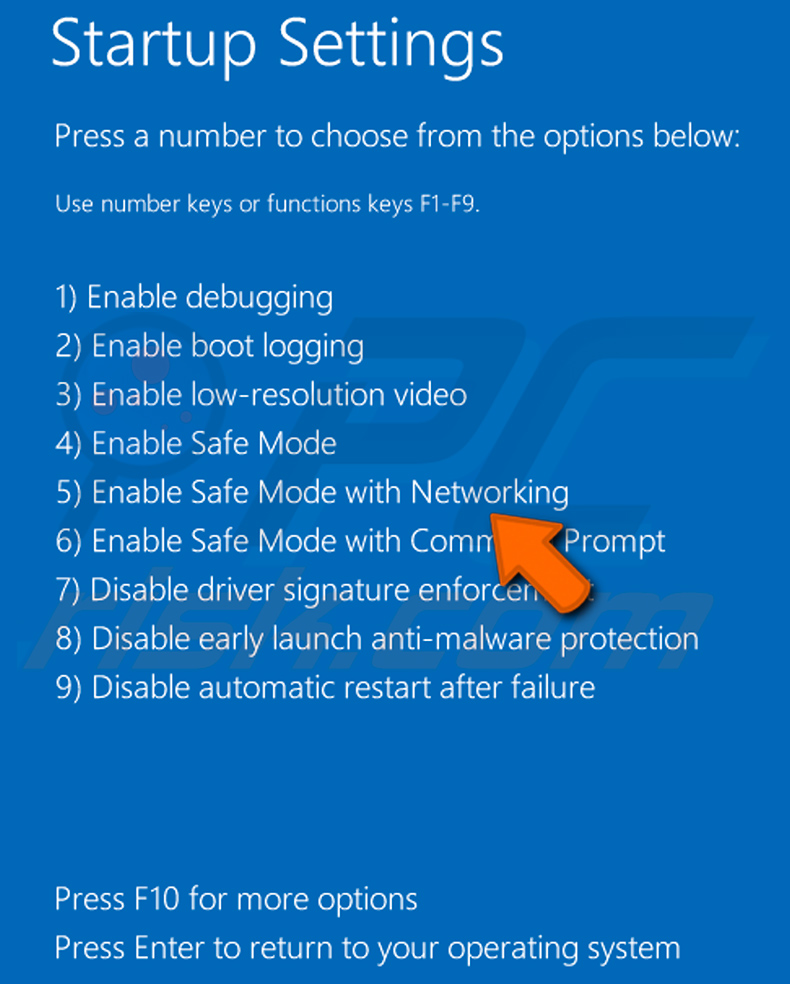

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

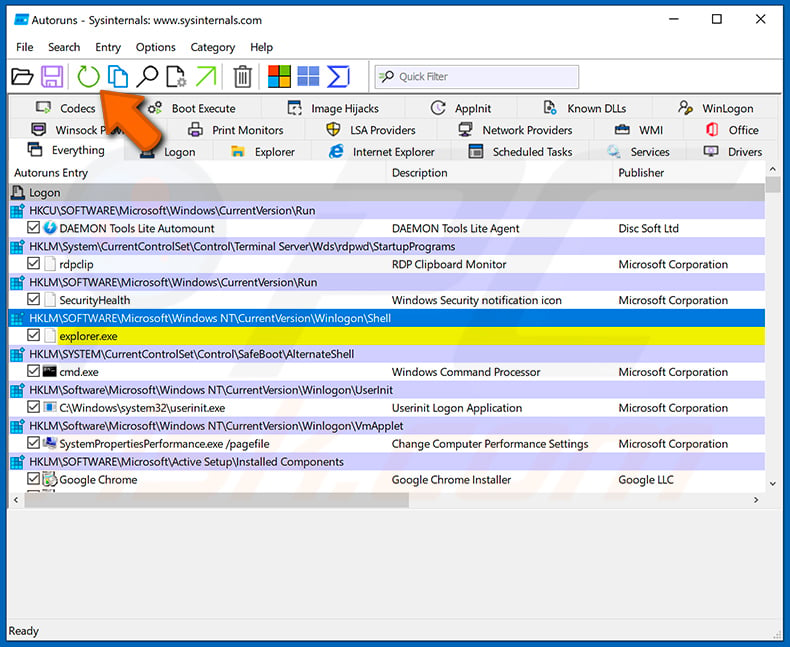

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

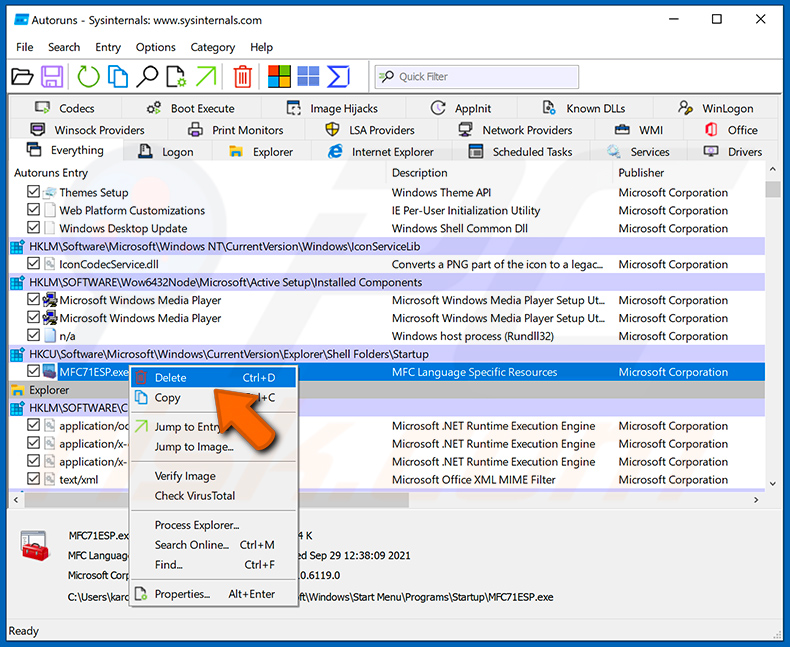

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

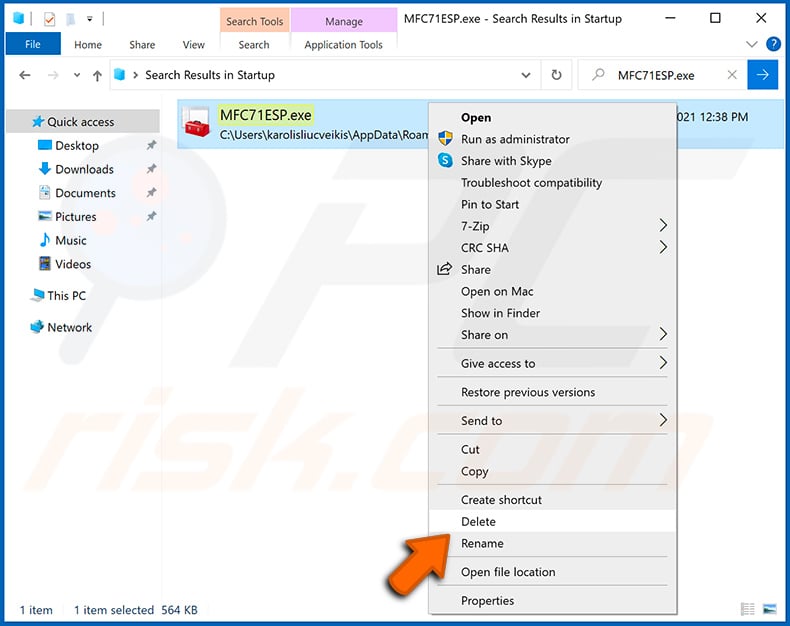

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infetado com malware Neptune, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente requer formatação.

Quais são os maiores problemas que o malware Neptune pode causar?

Os perigos associados a uma infeção dependem das capacidades do programa e do modus operandi dos criminosos virtuais. Neptune é um trojan de acesso remoto com várias capacidades - permitindo o controlo remoto sobre dispositivos, roubando palavras-passe e outros dados sensíveis, operando como ransomware, espiando, destruindo sistemas, etc. Este malware pode causar múltiplas infecções do sistema, perda de dados, problemas graves de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware Neptune?

O malware é utilizado principalmente com fins lucrativos. Os cibercriminosos também podem utilizar software malicioso para se divertirem, para se vingarem, para perturbarem processos (por exemplo, sites, serviços, empresas, etc.), para se envolverem em hacktivismo e para lançarem ataques com motivações políticas/geopolíticas.

Como é que o malware Neptune se infiltrou no meu computador?

O malware é distribuído principalmente através de descarregamentos drive-by, trojans, fraudes online, e-mails/mensagens de spam, malvertising, canais de descarregamento não confiáveis (por exemplo, sites de alojamento de ficheiros freeware e gratuitos, redes de partilha Peer-to-Peer, etc.), ferramentas de ativação de software ilegais ("cracks") e actualizações falsas. Além disso, alguns programas maliciosos podem auto-propagar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me do malware?

O Combo Cleaner pode analisar computadores e eliminar todos os tipos de ameaças. É capaz de detetar e remover a maioria das infecções de malware conhecidas. Lembre-se que é essencial efetuar uma verificação completa do sistema, uma vez que os programas maliciosos topo de gama tendem a esconder-se nas profundezas dos sistemas.

▼ Mostrar comentários